Beschreibung:

Die IKE- und IPSec-Lifetimes müssen nicht auf beiden Seiten übereinstimmen, das Rekeying wird dann von dem Initiator kurz vor Ablauf der ausgehandelten Lifetime (üblicherweise die kleinere Lifetime beider Router) angestoßen. Es kann aber in Einzelfällen zu Verbindungsabbrüchen während des Rekeyings kommen. In einem solchen Fall kann es sinnvoll sein, die Lifetimes anzuheben, damit die Verbindungsabbrüche nicht mehr so häufig auftreten. Dazu müssen die Lifetimes allerdings auf beiden Routern auf den gleichen oder zumindest einen sehr ähnlichen Wert gesetzt werden.

Aus Sicherheitsgründen sollten die Lifetimes nicht zu hoch sein, da die Schlüssel ansonsten kompromittiert werden könnten. Ebenso sollten die Lifetimes aber auch nicht zu klein sein, um ein häufiges und aufwendiges Rekeying zu vermeiden.

In diesem Artikel wird beschrieben, wie die Lifetimes für IKEv1 auf einem LANCOM Router angepasst werden können.

Wenden Sie sich bezüglich der Konfiguration der Lifetimes auf einem Gerät eines Fremdherstellers bitte an den jeweiligen Hersteller.

Voraussetzungen:

- LCOS ab Version 8.50 (download aktuelle Version)

- LANtools ab Version 8.50 (download aktuelle Version)

- Bereits eingerichtete und funktionsfähige VPN-Verbindung per IKEv1

- Informationen zu den Lifetimes müssen von der Gegenseite vorliegen oder auf beiden Seiten frei wählbar sein

- SSH-Client wie z.B. PuTTY für den Zugriff auf die Konsole

Vorgehensweise:

1. Anpassung der IKE-Lifetimes (Phase 1):

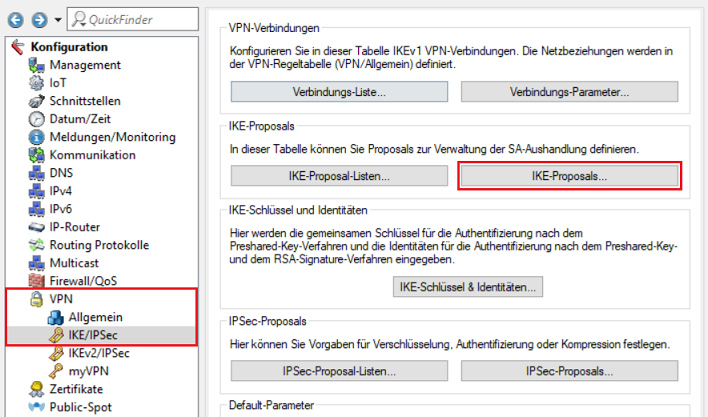

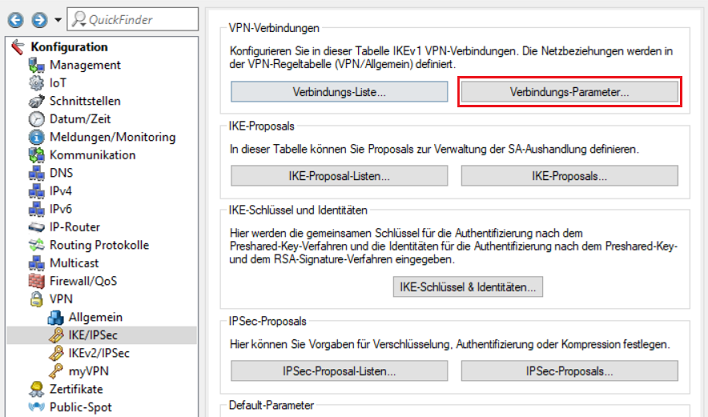

1.1 Öffnen Sie die Konfiguration des Routers in LANconfig und wechseln in das Menü VPN → IKE/IPSec → IKE-Proposals.

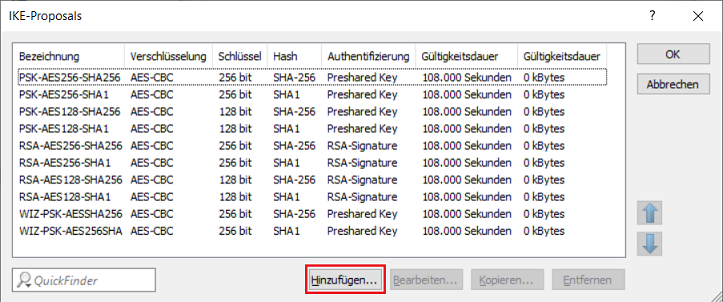

1.2 Klicken Sie auf Hinzufügen, um ein neues Proposal zu erstellen.

Die vorhandenen Standard-Proposals sollten auf keinen Fall bearbeitet und angepasst werden, da ansonsten gegebenenfalls andere VPN-Verbindungen nicht mehr korrekt funktionieren, wenn diese das angepasste Proposal verwenden.

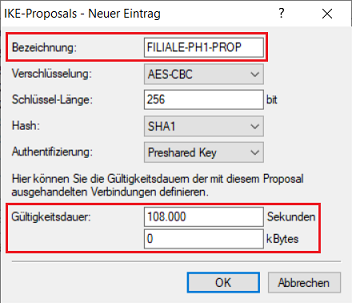

1.3 Tragen Sie die Verschlüsselungseinstellungen wie bei der bisherigen VPN-Verbindung ein und passen folgende Parameter an:

- Bezeichnung: Vergeben Sie einen aussagekräftigen Namen (in diesem Beispiel FILIALE-PH1-PROP). Die Länge ist auf maximal 17 Zeichen beschränkt.

- Gültigkeitsdauer: Tragen Sie die gewünschte Gültigkeitsdauer in Sekunden ein. Eine Gültigkeitsdauer in kBytes wird in der Phase 1 nicht konfiguriert, da hier nur sehr wenige Daten übertragen werden. Belassen Sie den Wert daher auf der Standard-Einstellung 0 kBytes.

LANCOM Systems empfiehlt eine maximale Gültigkeitsdauer von 108.000 Sekunden zu verwenden (entspricht der Standard-Einstellung). Das BSI empfiehlt mit Stand November 2021 für IKEv2 sogar eine maximale Gültigkeitsdauer von 86.400 Sekunden (1 Tag).

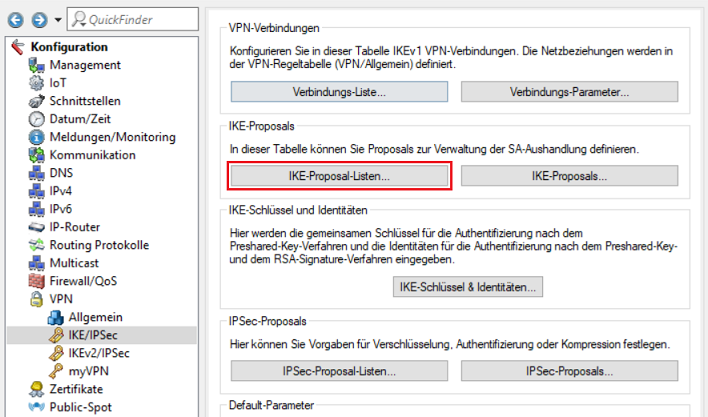

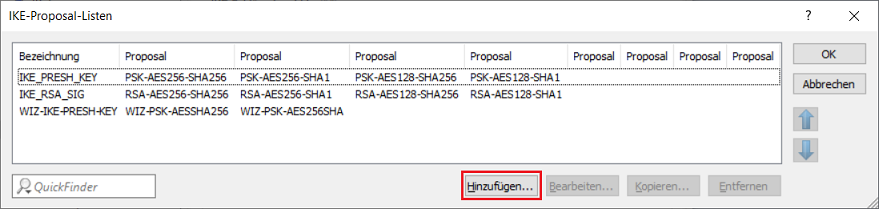

1.4 Wechseln Sie in das Menü IKE-Proposal-Listen.

1.5 Klicken Sie auf Hinzufügen, um eine neue IKE-Proposal-Liste zu erstellen.

Die vorhandenen IKE-Proposal-Listen sollten auf keinen Fall bearbeitet und angepasst werden, da ansonsten gegebenenfalls andere VPN-Verbindungen nicht mehr korrekt funktionieren, wenn diese die angepasste Liste verwenden.

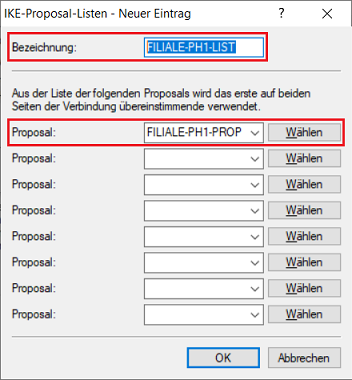

1.6 Passen Sie folgende Parameter an:

- Bezeichnung: Vergeben Sie einen aussagekräftigen Namen (in diesem Beispiel FILIALE-PH1-LIST). Die Länge ist auf maximal 17 Zeichen beschränkt.

- Proposal: Wählen Sie im Dropdownmenü das in Schritt 1.3 erstellte IKE-Proposal aus.

2. Anpassung der IPSec-Lifetimes (Phase 2):

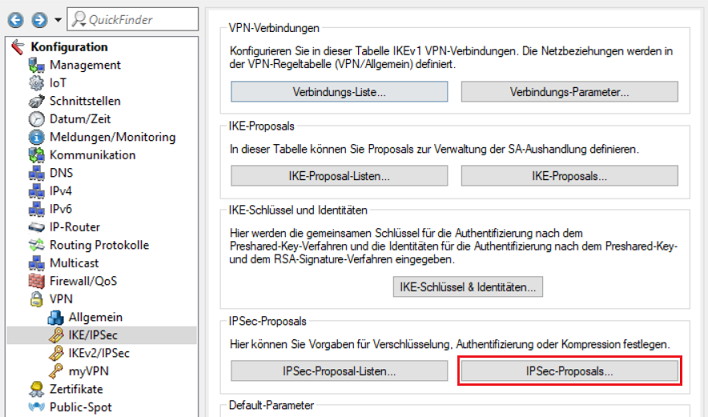

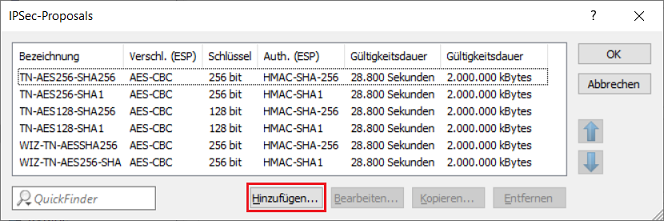

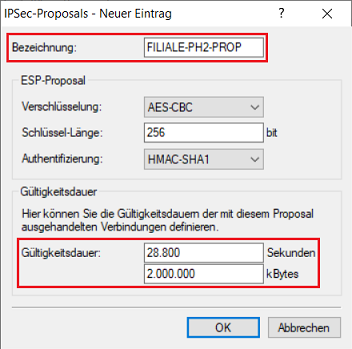

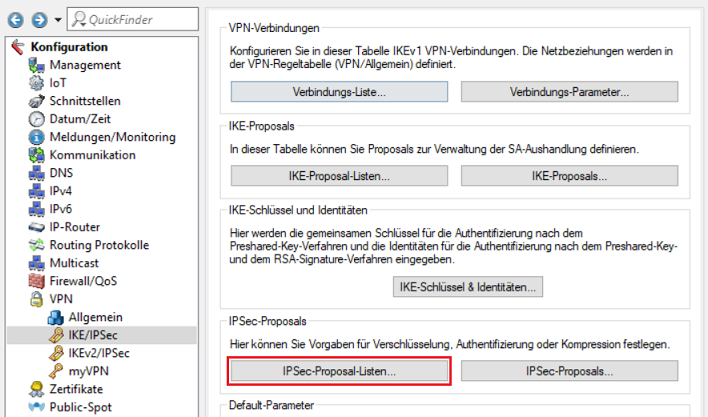

2.1 Wechseln Sie in das Menü IPSec-Proposals.

2.2 Klicken Sie auf Hinzufügen, um ein neues IPSec-Proposal zu erstellen.

Die vorhandenen Standard-Proposals sollten auf keinen Fall bearbeitet und angepasst werden, da ansonsten gegebenenfalls andere VPN-Verbindungen nicht mehr korrekt funktionieren, wenn diese das angepasste Proposal verwenden.

2.3 Tragen Sie die Verschlüsselungseinstellungen wie bei der bisherigen VPN-Verbindung ein und passen folgende Parameter an:

- Bezeichnung: Vergeben Sie einen aussagekräftigen Namen (in diesem Beispiel FILIALE-PH2-PROP). Die Länge ist auf maximal 17 Zeichen beschränkt.

- Gültigkeitsdauer: Tragen Sie die gewünschte Gültigkeitsdauer in Sekunden ein. Belassen Sie die Gültigkeitsdauer in kBytes auf der Standard-Einstellung 2.000.000 kBytes.

LANCOM Systems empfiehlt eine maximale Gültigkeitsdauer von 28.800 Sekunden (8 Stunden) in Verbindung mit einem Datenvolumen von 2.000.000 kBytes zu verwenden (entspricht der Standard-Einstellung). Das BSI empfiehlt mit Stand November 2021 für IKEv2 sogar eine maximale Gültigkeitsdauer von 14.400 Sekunden (4 Stunden).

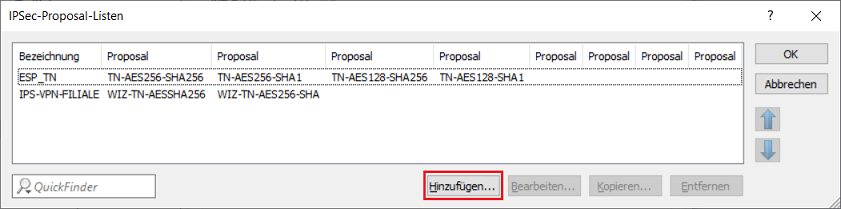

2.4 Wechseln Sie in das Menü IPSec-Proposal-Listen.

2.5 Klicken Sie auf Hinzufügen, um eine neue IPSec-Proposal-Liste zu erstellen.

Anstatt eine neue IPSec-Proposal-Liste zu erstellen, kann auch die Proposal-Liste der anzupassenden VPN-Verbindung bearbeitet werden (in diesem Beispiel IPS-VPN-FILIALE). Stellen Sie in diesem Fall aber unbedingt sicher, dass diese nicht noch von anderen VPN-Verbindungen verwendet wird, da diese ansonsten gegebenenfalls nicht mehr korrekt funktionieren.

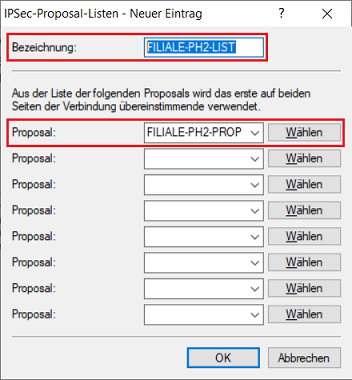

2.6 Passen Sie folgende Parameter an:

- Bezeichnung: Vergeben Sie einen aussagekräftigen Namen (in diesem Beispiel FILIALE-PH2-LIST). Die Länge ist auf maximal 17 Zeichen beschränkt.

- Proposal: Wählen Sie im Dropdownmenü das in Schritt 2.3 erstellte IPSec-Proposal aus.

3. Zuweisen der angepassten Proposals zu der VPN-Verbindung:

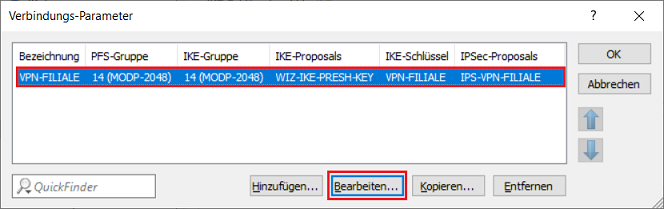

3.1 Wechseln Sie in das Menü Verbindungsparameter.

3.2 Markieren Sie die Verbindungs-Parameter der verwendeten VPN-Verbindung und klicken auf Bearbeiten.

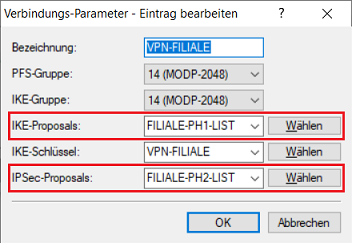

3.3 Wählen Sie im Dropdown-Menü bei IKE-Proposals die in Schritt 1.6 erstellte IKE-Proposal-Liste und bei IPSec-Proposals die in Schritt 2.6 erstellte IPSec-Proposal-Liste aus.

3.4 Die Anpassung der IKE- und IPSec-Lifetimes ist damit abgeschlossen. Schreiben Sie die Konfiguration in den Router zurück.

4. Neustart der VPN-Verbindung:

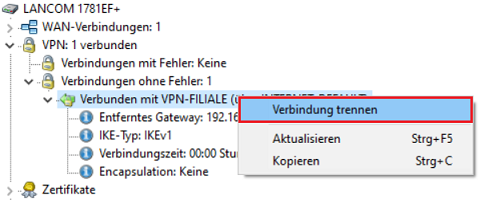

Damit die vorgenommenen Änderungen umgesetzt werden, muss die VPN-Verbindung neugestartet werden.

4.1 Neustart der VPN-Verbindung per LANmonitor:

Markieren Sie die VPN-Verbindung, führen einen Rechtsklick aus und wählen im Kontextmenü die Option Verbindung trennen aus.

4.2 Neustart der VPN-Verbindung per Konsole:

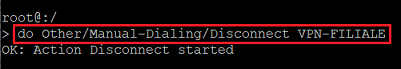

Geben Sie den Befehl zum Trennen der VPN-Verbindung im folgenden Format ein:

do Other/Manual-Dialing/Disconnect <Name der VPN-Verbindung>

In diesem Beispiel muss der Befehl also wie folgt lauten:

do Other/Manual-Dialing/Disconnect VPN-FILIALE