Beschreibung:

In diesem Artikel werden die unterschiedlichen Möglichkeiten beschrieben, wie der Zugriff auf einen Switch der GS-23xx Serie aus dem lokalen Netzwerk abgesichert werden kann.

Voraussetzungen:

- LCOS SX ab Version 3.32 (download aktuelle Version)

- Beliebiger Web-Browser für den Zugriff auf das Webinterface des Gerätes

Vorgehensweise:

Möglichkeit 1: Einschränken des Management-Zugriffs auf bestimmte IP-Adressen oder IP-Adressbereiche

Soll der Zugriff auf den Switch nur von bestimmten IP-Adressen oder aus bestimmten IP-Adressbereichen erfolgen, ist es sinnvoll den Zugriff entsprechend einzuschränken. Das Webinterface kann dann nur von einem Gerät mit dieser IP-Adresse bzw. aus diesem IP-Adressbereich aufgerufen werden.

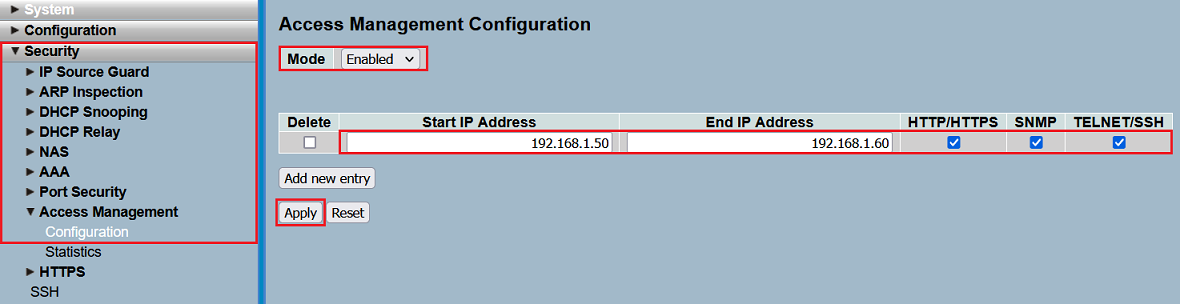

Passen Sie dazu in dem Menü Security → Access Management → Configuration die folgenden Parameter an und klicken auf Apply:

- Setzen Sie den Mode auf Enabled.

- Tragen Sie bei Start IP Adress und End IP Address einen IP-Adressbereich ein, aus dem der Zugriff auf den Switch erlaubt sein soll. Es ist auch möglich lediglich den Zugriff von einer einzelnen IP-Adresse zu erlauben, indem in beiden Feldern die gleiche IP-Adresse eingetragen wird.

- Wählen Sie aus, welche Management-Protokolle für die IP-Adresse oder den IP-Adressbereich erlaubt sein sollen (HTTP/HTTPS, SNMP, Telnet/SSH).

Es können maximal 16 Einträge erstellt werden.

Möglichkeit 2: Protokoll HTTP deaktivieren und HTTPS Redirect aktivieren

LANCOM Systems empfiehlt das unsichere Protokoll HTTP zu deaktivieren . Weiterhin ist es sinnvoll, den automatischen Redirect auf HTTPS zu aktivieren, damit Geräte, welche das Webinterface per HTTP aufrufen, auf die verschlüsselte Variante mit HTTPS weitergeleitet werden.

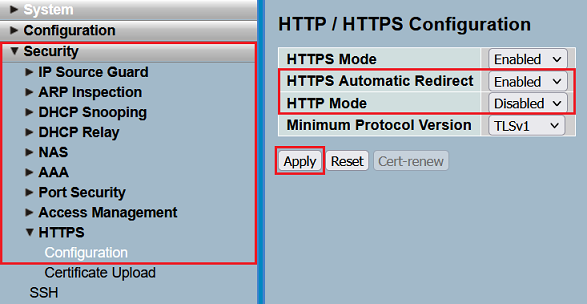

Passen Sie dazu in dem Menü Security → HTTPS → Configuration die folgenden Parameter an und klicken auf Apply:

- HTTPS Automatic Redirect: Wählen Sie im Dropdownmenü die Option Enabled aus. Damit erfolgt bei einem Aufruf des Webinterfaces per HTTP eine Weiterleitung auf die verschlüsselte Variante mit HTTPS.

- HTTP Mode: Wählen Sie im Dropdownmenü die Option Disabled aus, um das Protokoll HTTP zu deaktivieren.

Möglichkeit 3: Login für unsichere Management-Protokolle unterbinden

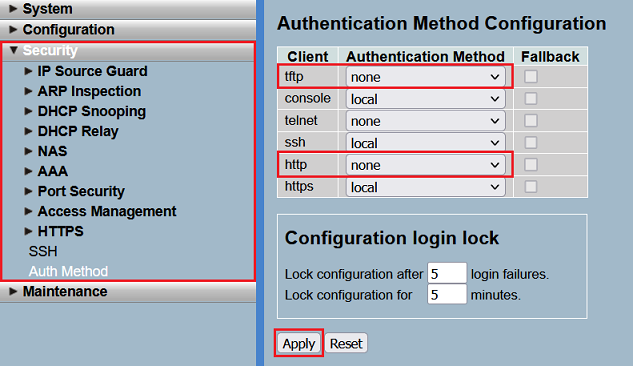

LANCOM Systems empfiehlt den Login für die unsicheren Protokolle TFTP und HTTP zu unterbinden. Für das Protokoll Telnet ist der Login bereits in den Werkseinstellungen deaktiviert.

Setzen Sie in dem Menü Security → Auth Method bei Authentication Method die beiden Protokolle TFTP und HTTP auf none, um den Login für diese zu deaktivieren und klicken anschließend auf Apply.

Mit dieser Methode wird nicht das Protokoll selber deaktiviert, sondern lediglich der Login unterbunden. So wird z.B. mit der Einstellung HTTP auf none das Webinterface noch angezeigt, der Login ist aber nicht möglich.

Möglichkeit 4: Konfigurations-Login-Sperre

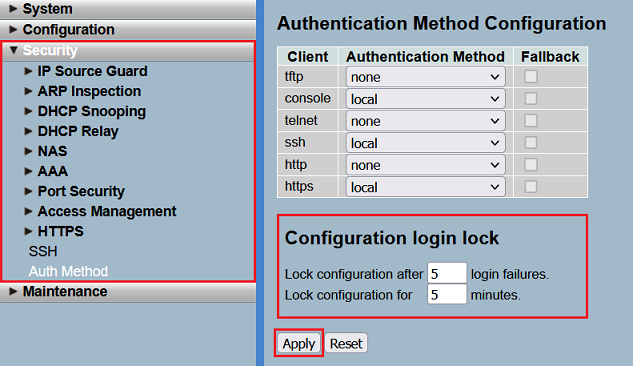

Um das Erraten der Zugangsdaten durch mehrfache Login-Versuche zu erschweren, gibt es einen Brute-Force-Schutz.

Passen Sie bei Bedarf in dem Menü Security → Auth Method die Werte für den Configuration login lock an und klicken auf Apply.

In den Standardeinstellungen wird der Login nach 5 Fehllogins für 5 Minuten für das verwendete Protokoll gesperrt.

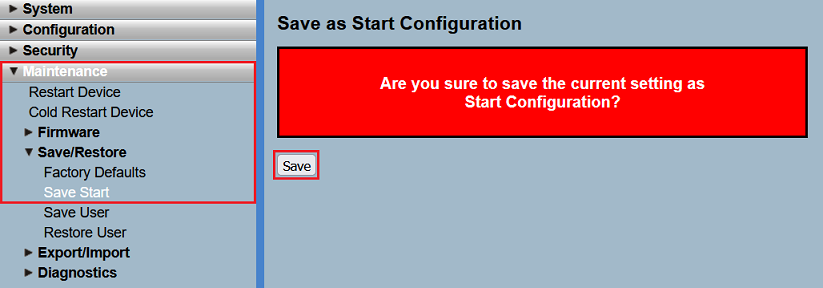

Abschließender Schritt: Speichern der Start-Konfiguration:

Damit Konfigurations-Änderungen bootpersistent gespeichert werden, muss die Konfiguration als Start-Konfiguration gespeichert werden.

Wechseln Sie in das Menü Maintenance → Save/Restore → Save Start und klicken auf Save , um die Konfiguration als Start-Konfiguration zu speichern.

Die Start-Konfiguration bleibt auch nach einem Neustart des Gerätes oder einem Stromausfall erhalten.