...

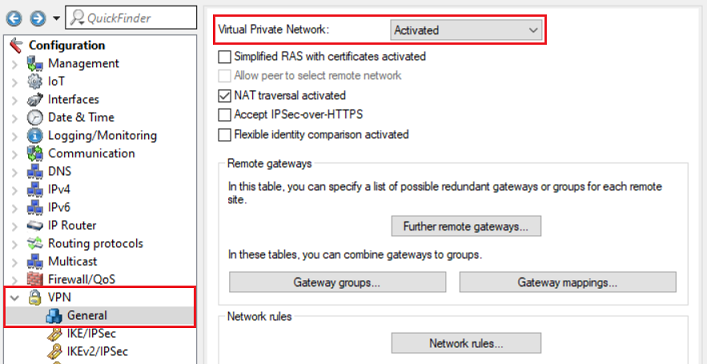

2.1 Öffnen Sie die Konfiguration des Routers in LANconfig, wechseln in das Menü VPN → Allgemein und wählen bei Virtual Private Network im Dropdownmenü Aktiviert aus.

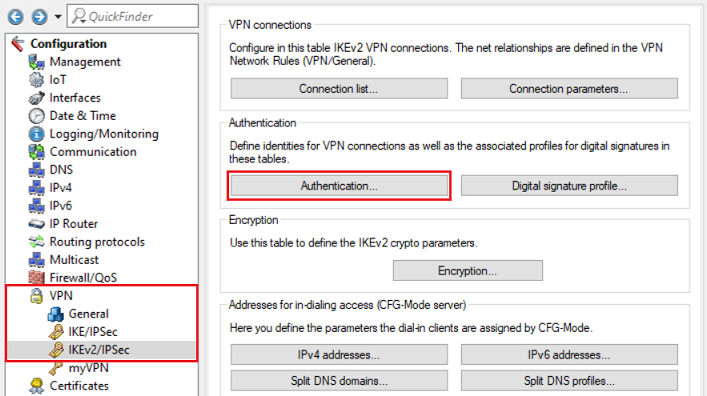

2.2 Wechseln Sie in das Menü VPN → IKEv2/IPSec → Authentifizierung.

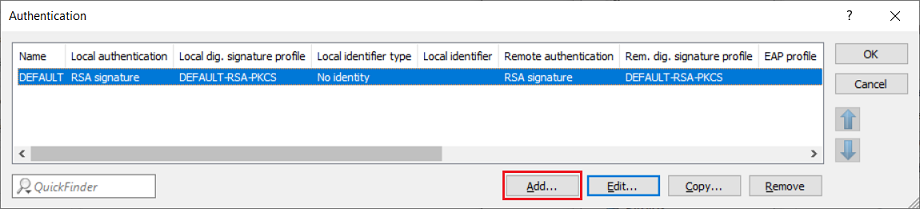

2.3 Erstellen Sie ein neues Authentifizierungs-Profil.

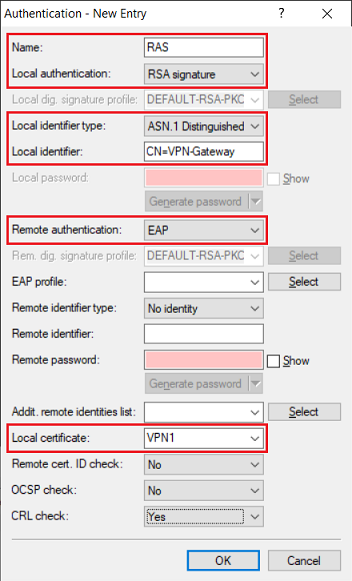

2.4 Passen Sie folgende Parameter an:

- Name: Vergeben Sie einen aussagekräftigen Namen.

- Lokale Authentifizierung: Wählen Sie im Dropdownmenü RSA-Signature aus.

- Lokaler Identitätstyp: Wählen Sie im Dropdownmenü ASN.1.Distinguished-Name aus.

- Lokale Identität: Hinterlegen Sie den in Schritt 1.4 vergebenen Common Name (in diesem Beispiel CN=VPN-Gateway).

- Entfernte Authentifizierung: Wählen Sie im Dropdownmenü EAP aus.

- Lokales Zertifikat: Wählen Sie im Dropdownmenü den in Schritt 1.6 verwendeten VPN-Container aus.

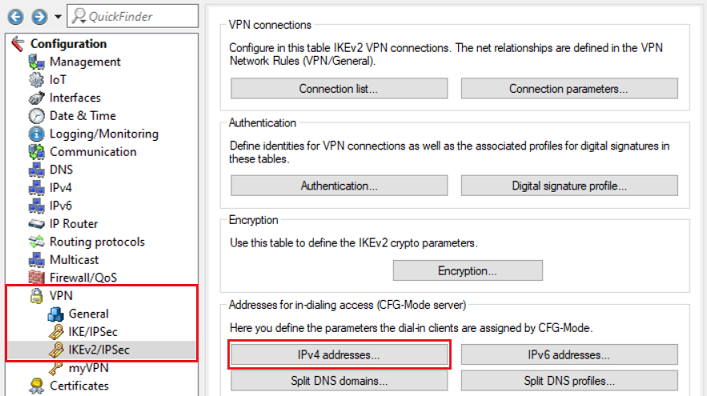

2.5 Wechseln Sie in das Menü VPN → IKEv2/IPSec → IPv4-Adressen.

2.6 Passen Sie folgende Parameter an, um einen neuen IPv4-Adress-Pool zu erstellen:

- Name: Vergeben Sie einen aussagekräftigen Namen.

- Erste Adresse: Geben Sie die erste IP-Adresse aus einem Adress-Pool an, aus dem die VPN-Clients bei der Einwahl eine IP-Adresse beziehen.

- Letzte Adresse: Geben Sie die letzte IP-Adresse aus einem Adress-Pool an, aus dem die VPN-Clients bei der Einwahl eine IP-Adresse beziehen.

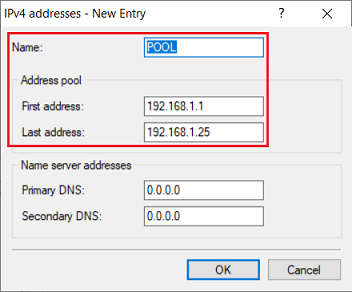

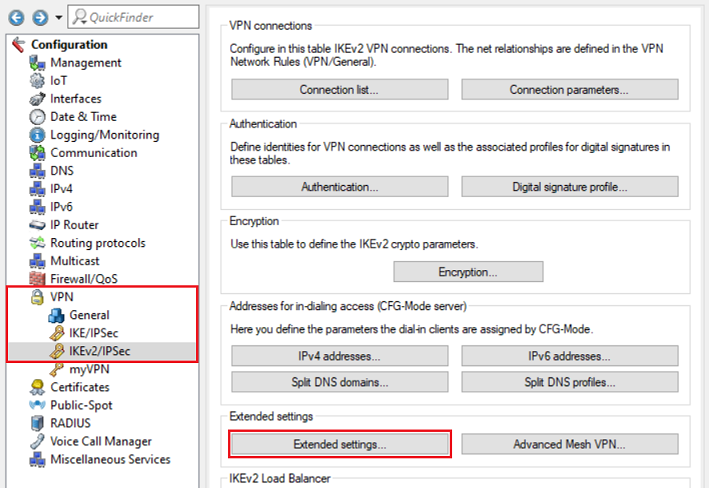

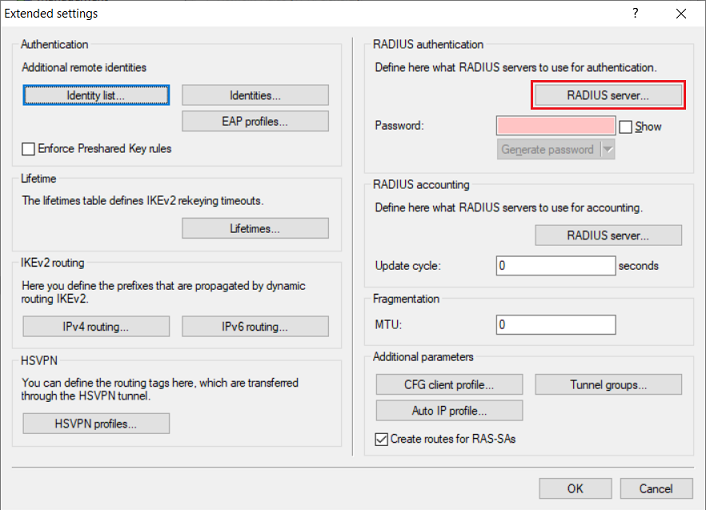

2.7 Wechseln Sie in das Menü VPN → IKEv2/IPSec → Erweiterte Einstellungen.

2.8 Wechseln Sie in das Menü RADIUS-Server.

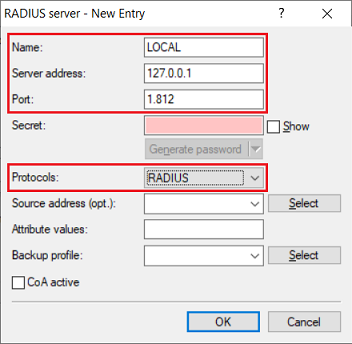

2.9 Erstellen Sie einen neuen Eintrag und passen folgende Parameter an:

- Name: Vergeben Sie einen aussagekräftigen Namen.

- Server Adresse: Hinterlegen Sie die Loopback-Adresse 127.0.0.1.

- Port: Stellen Sie sicher, dass der Port 1812 hinterlegt ist.

- Protokolle: Stellen Sie sicher, dass das Protokoll RADIUS hinterlegt ist.

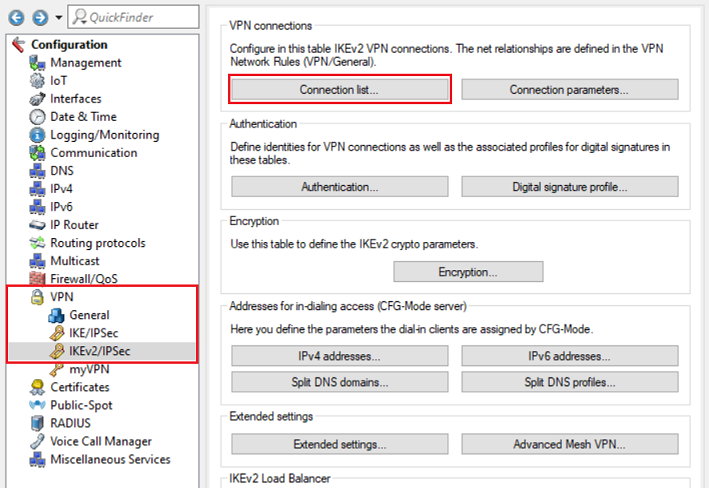

2.10 Wechseln Sie in das Menü VPN → IKEv2/IPSec → Verbindungs-Liste.

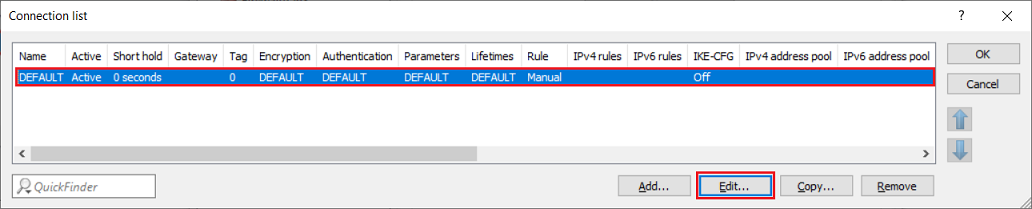

2.11 Bearbeiten Sie den vorhandenen DEFAULT-Eintrag.

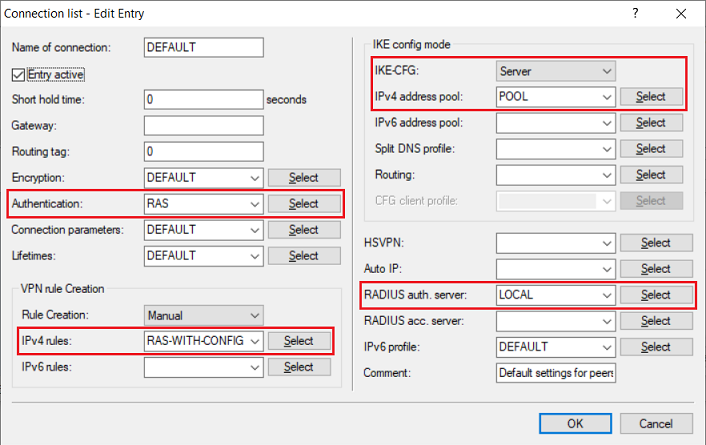

2.12 Passen Sie folgende Parameter an:

- Authentifizierung: Wählen Sie im Dropdownmenü das in Schritt 2.4 erstellte Authentifizierungs-Profil aus.

- Regelerzeugung: Setzen Sie die Regelerzeugung auf Manuell.

- IPv4-Regeln: Wählen Sie im Dropdownmenü das ab Werk vorhandene Objekt RAS-WITH-CONFIG-PAYLOAD aus.

- IKE-CFG: Wählen Sie im Dropdownmenü Server aus.

- IPv4-Adress-Pool: Wählen Sie im Dropdownmenü den in Schritt 2.6 erstellten IP-Adress-Pool aus.

- RADIUS-Auth.-Server: Wählen Sie im Dropdownmenü das in Schritt 2.9 erstellte RADIUS-Objekt aus.

2.13 Die Konfiguration der VPN-Verbindung ist damit abgeschlossen.

3. Konfiguration der RADIUS- und OTP-Einstellungen auf dem Router:

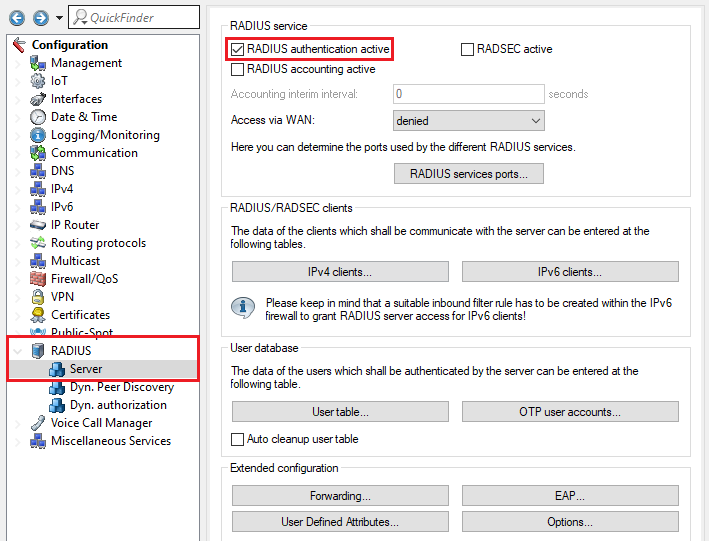

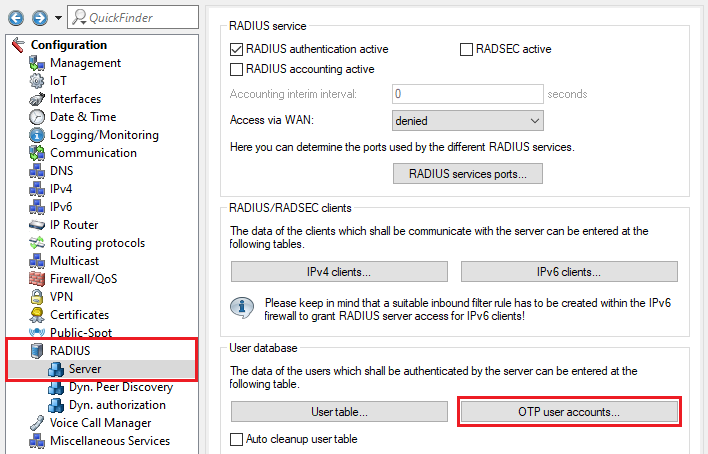

3.1 Wechseln Sie in das Menü RADIUS → Server und aktivieren die Option RADIUS-Authentisierung aktiv, um den RADIUS-Server zu aktivieren.

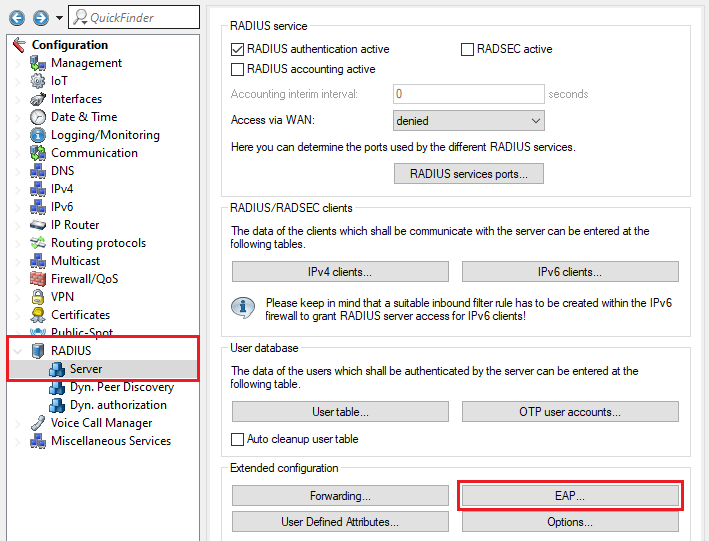

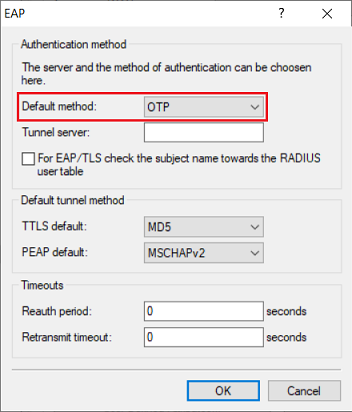

3.2 Wechseln Sie in das Menü RADIUS → Server → EAP.

3.3 Wählen Sie im Dropdownmenü bei Default-Methode die Option OTP aus.

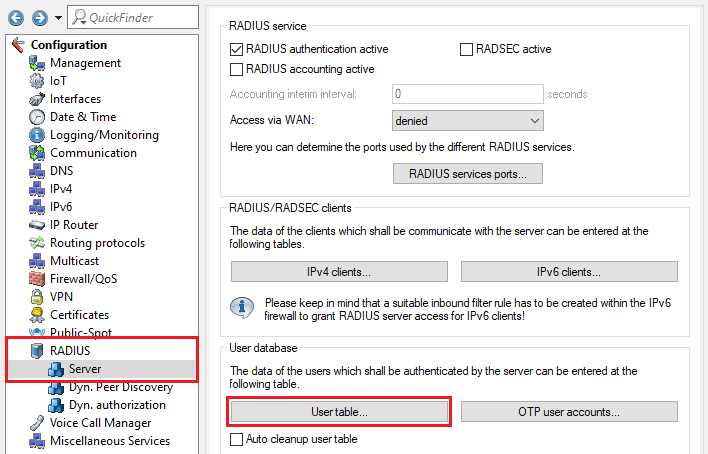

3.4 Wechseln Sie in das Menü RADIUS → Server → Benutzerkonten.

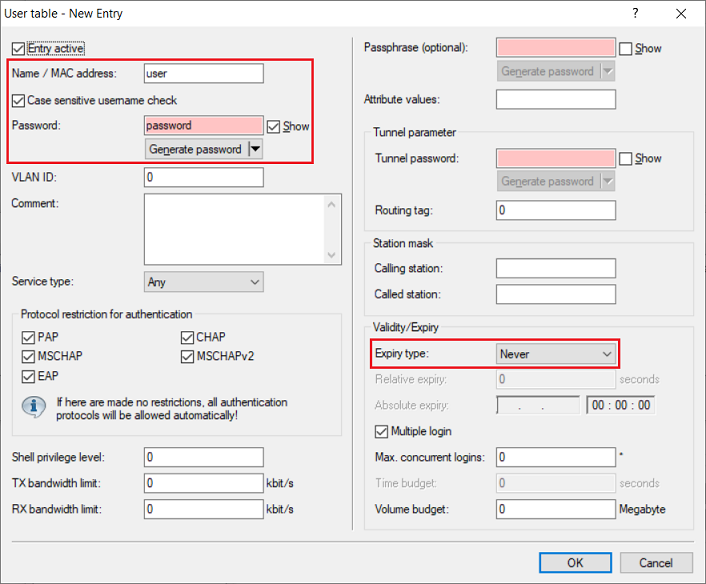

3.5 Erstellen Sie einen neuen Benutzer und passen die folgenden Parameter an:

- Name/MAC-Adresse: Tragen Sie den Benutzernamen für den VPN-Benutzer ein.

- Passwort: Tragen Sie ein Passwort für den VPN-Benutzer ein.

- Ablauf-Art: Wählen Sie im Dropdownmenü die Option Niemals aus, damit der VPN-Benutzer dauerhaft gültig bleibt.

3.6 Wechseln Sie in das Menü RADIUS → Server → OTP-Benutzerkonten.

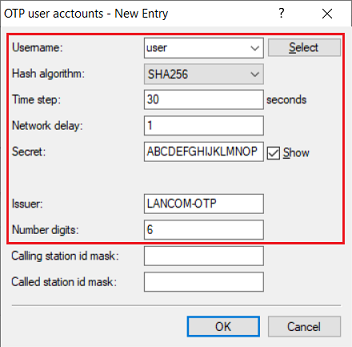

3.7 Erstellen Sie ein neues OTP-Benutzerkonto und passen die folgenden Parameter an:

- Benutzername: Wählen Sie im Dropdownmenü den Namen des in Schritt 3.5 erstellten Benutzerkontos aus.

- Hash-Algorithmus: Wählen Sie im Dropdownmenü die Option SHA-256 aus. Wenn die verwendete Authenticator App den Hash-Algorithmus SHA256 nicht unterstützt, können Sie stattdessen auch SHA1 verwenden.

- Zeitschritt: Dieser Parameter stellt das Intervall dar, in dem ein neuer OTP-Token erzeugt wird. Belassen Sie die Einstellung auf dem Standard-Wert 30 Sekunden.

- Netzwerk-Verzögerung: Dieser Parameter definiert, um wieviele Zeitschritte die Uhr des Endgerätes mit der Authenticator App von der Uhrzeit des Routers abweichen darf. Der Router prüft dann zusätzlich die OTPs davor und danach. Belassen Sie die Einstellung auf dem Standard-Wert von 1 (in diesem Fall werden OTPs also 30 Sekunden davor und danach geprüft).

- Secret: Vergeben Sie ein 16-stelliges Kennwort. Dieses darf nur Großbuchstaben und Zahlen enthalten. Das Passwort wird in Base32 codiert und mit dem Authenticator geteilt.

- Aussteller: Tragen Sie einen aussagekräftigen Namen für den Aussteller ein (in diesem Beispiel LANCOM-OTP).

- Anzahl-Stellen: Belassen Sie die Einstellung auf dem Standard-Wert von 6 Zeichen.

4. Export des CA-Zertifikats vom LANCOM Router und Import im Advanced VPN Client:

...