...

1.1 Öffnen Sie die Konfiguration des Routers in LANconfig, wechseln in das Menü Zertifikate → Zertifizierungsstelle Certificates → Certificate authority (CA) und setzen den Haken bei Zertifizierungsstelle Certificate authority (CA) aktiviertactive.

Schreiben Sie die Konfiguration anschließend in den Router zurück.

...

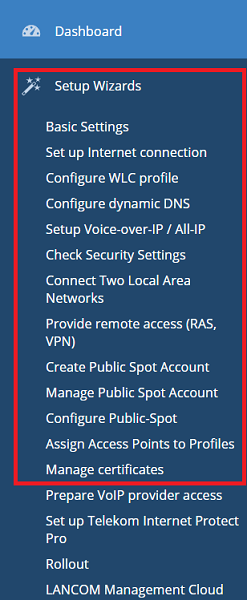

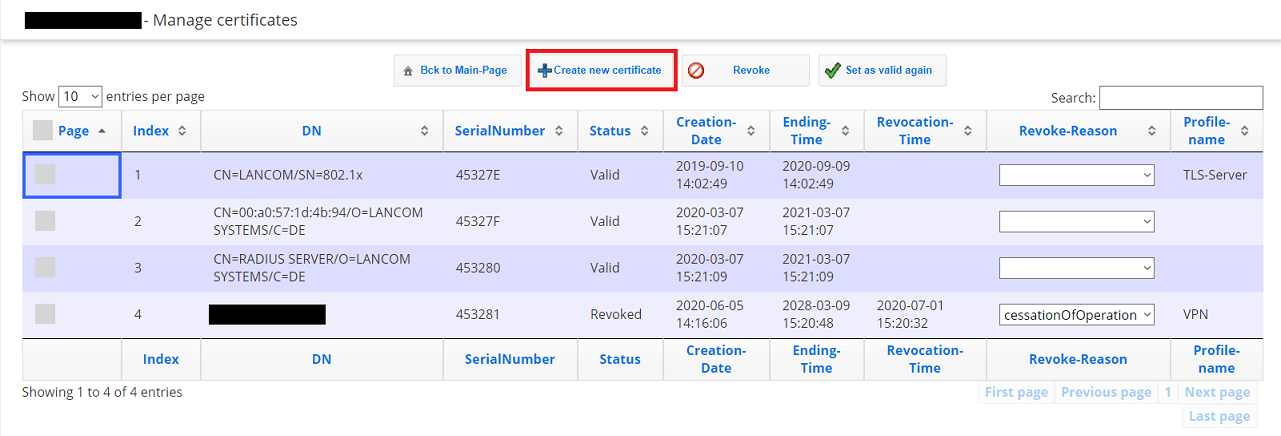

1.2 Öffnen Sie das Webinterface des Routers und wechseln in das Menü Setup Wizards → Manage certificates.

1.3 Klicken Sie auf Neues Zertifikat erstellen Create new certificate.

1.4 Passen Sie folgende Parameter an, klicken auf Erstellen Enroll (PKCS#12) und speichern das Zertifikat ab:

- ProfilnameProfile-name: Wählen Sie im Dropdownmenü VPN aus.

- Allgemeiner Name Common-name (CN): Geben Sie einen aussagekräftigen Common Name an (in diesem Beispiel VPN-Gateway).

- GültigkeitsperiodeValidity-period: Hinterlegen Sie eine möglichst lange Gültigkeitsdauer (in diesem Beispiel 10 Jahre).

- PasswortPassword: Geben Sie ein Passwort an, mit welchem das Zertifikat verschlüsselt wird.

...

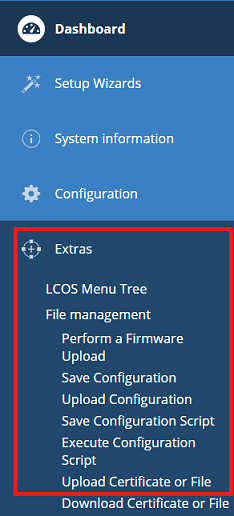

1.5 Wechseln Sie im Webinterface in das Menü Extras → Zertifikat oder Datei hochladen Extras → Upload Certificate or File.

1.6 Passen Sie folgende Parameter an und klicken auf Start Upload starten:

- DateitypFile Type: Wählen Sie im Dropdownmenü einen bisher nicht verwendeten VPN-Container aus (in diesem Beispiel wird der VPN-Container (VPN1) verwendet).

- DateinameFile Name/Location: Wählen Sie das in Schritt 1.4 erstellte Zertifikat aus.

- Passphrase: Geben Sie das in Schritt 1.4 hinterlegte Passwort an.

...

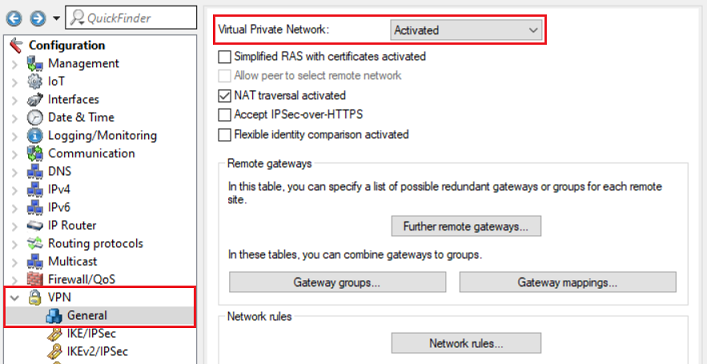

2.1 Öffnen Sie die Konfiguration des Routers in LANconfig, wechseln in das Menü VPN → Allgemein VPN → General und wählen bei Virtual Private Network im Dropdownmenü Aktiviert Activated aus.

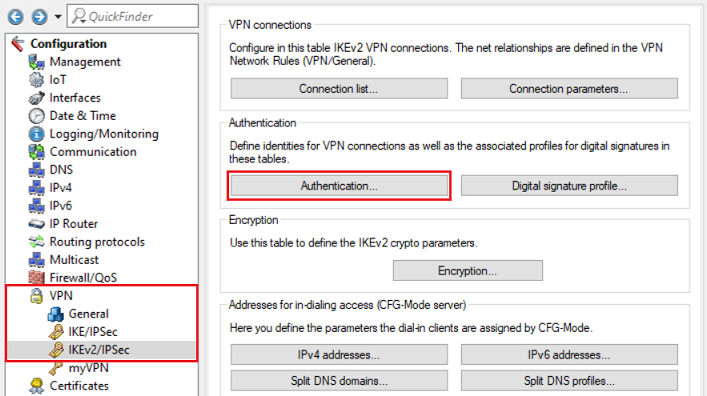

2.2 Wechseln Sie in das Menü VPN → VPN → IKEv2/IPSec → AuthentifizierungIPSec → Authentication.

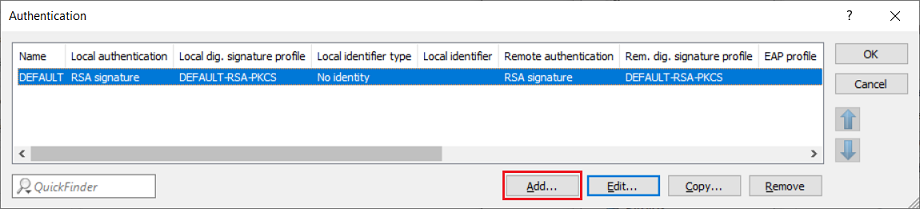

2.3 Erstellen Sie ein neues Authentifizierungs-Profil Authentication profile.

2.4 Passen Sie folgende Parameter an:

- Name: Vergeben Sie einen aussagekräftigen Namen.

- Lokale AuthentifizierungLocal authentication: Wählen Sie im Dropdownmenü RSA -Signaturesignature aus.

- Lokaler IdentitätstypLocal identifier type: Wählen Sie im Dropdownmenü ASN.1 . Distinguished - Name aus.

- Lokale IdentitätLocal identifier: Hinterlegen Sie den in Schritt 1.4 vergebenen Common Name (in diesem Beispiel CN=VPN-Gateway).

- Entfernte AuthentifizierungRemote authentication: Wählen Sie im Dropdownmenü EAP aus.

- Lokales ZertifikatLocal certificate: Wählen Sie im Dropdownmenü den in Schritt 1.6 verwendeten VPN-Container aus.

...

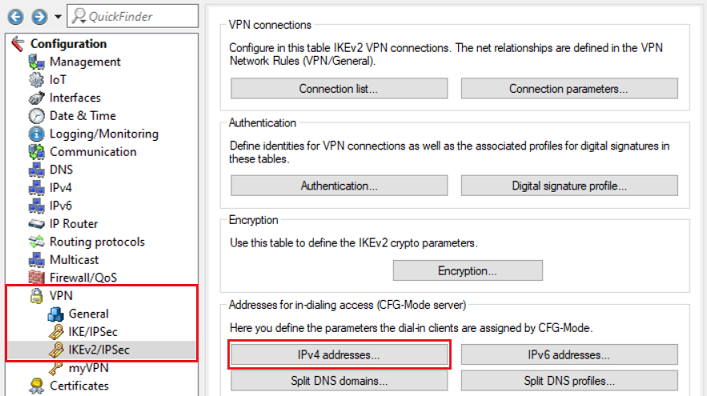

2.5 Wechseln Sie in das Menü VPN → VPN → IKEv2/IPSec → IPSec → IPv4 -Adressenaddresses.

2.6 Passen Sie folgende Parameter an, um einen neuen IPv4-Adress-Pool zu erstellen:

- Name: Vergeben Sie einen aussagekräftigen Namen.

- Erste AdresseFirst address: Geben Sie die erste IP-Adresse aus einem Adress-Pool an, aus dem die VPN-Clients bei der Einwahl eine IP-Adresse beziehen.

- Letzte AdresseLast address: Geben Sie die letzte IP-Adresse aus einem Adress-Pool an, aus dem die VPN-Clients bei der Einwahl eine IP-Adresse beziehen.

...

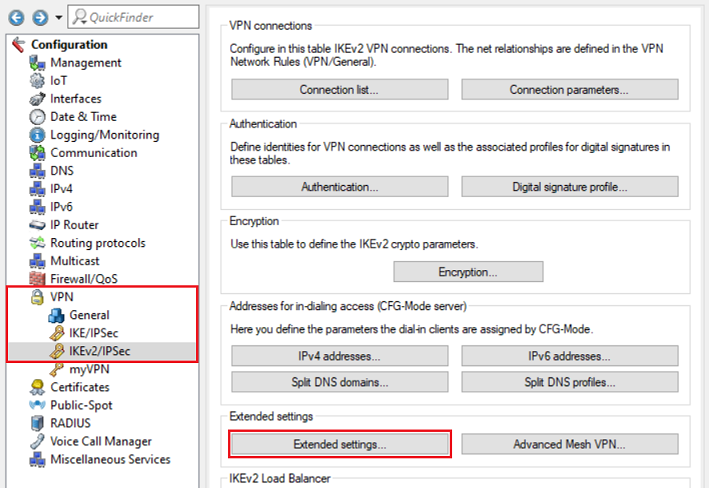

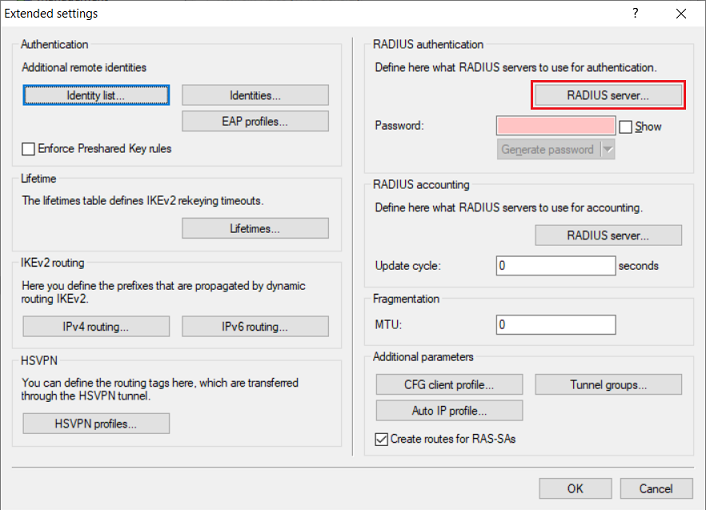

2.7 Wechseln Sie in das Menü VPN → VPN → IKEv2/IPSec → Erweiterte EinstellungenIPSec → Extended settings.

2.8 Wechseln Sie in das Menü RADIUS -Serverserver.

2.9 Erstellen Sie einen neuen Eintrag und passen folgende Parameter an:

- Name: Vergeben Sie einen aussagekräftigen Namen.

- Server Adresseaddress: Hinterlegen Sie die Loopback-Adresse 127.0.0.1.

- Port: Stellen Sie sicher, dass der Port 1812 hinterlegt ist.

- ProtokolleProtocols: Stellen Sie sicher, dass das Protokoll RADIUS hinterlegt ist.

...

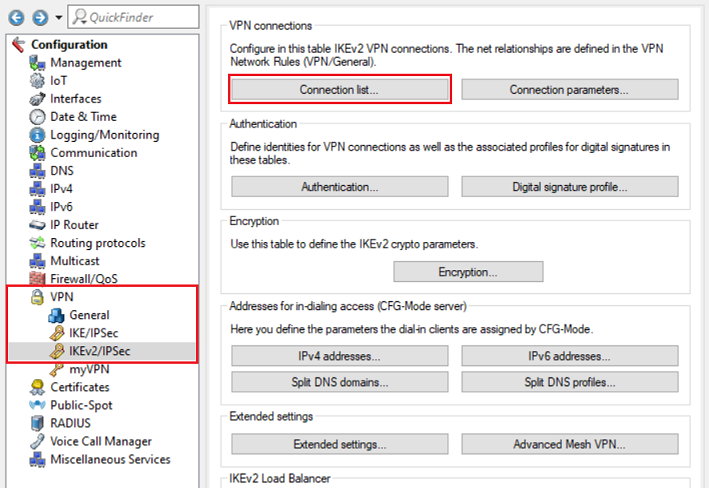

2.10 Wechseln Sie in das Menü VPN → VPN → IKEv2/IPSec → Verbindungs-ListeIPSec → Connection list.

2.11 Bearbeiten Sie den vorhandenen DEFAULT-Eintrag.

...

2.12 Passen Sie folgende Parameter an:

- AuthentifizierungAuthentication: Wählen Sie im Dropdownmenü das in Schritt 2.4 erstellte Authentifizierungs-Profil aus.

- Regelerzeugung: Setzen Sie die Regelerzeugung auf Manuell.

- IPv4-Regelnrules: Wählen Sie im Dropdownmenü das ab Werk vorhandene Objekt RAS-WITH-CONFIG-PAYLOAD aus.

- IKE-CFG: Wählen Sie im Dropdownmenü Server aus.

- IPv4 -Adress-Pooladress pool: Wählen Sie im Dropdownmenü den in Schritt 2.6 erstellten IP-Adress-Pool aus.

- RADIUS -Authauth. -Serverserver: Wählen Sie im Dropdownmenü das in Schritt 2.9 erstellte RADIUS-Objekt aus.

...

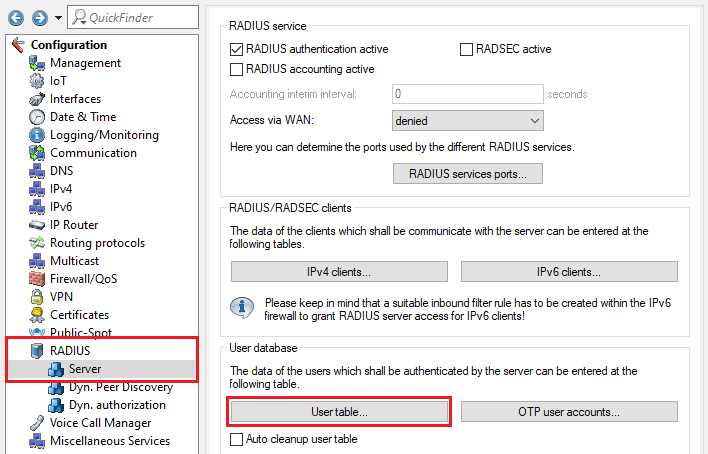

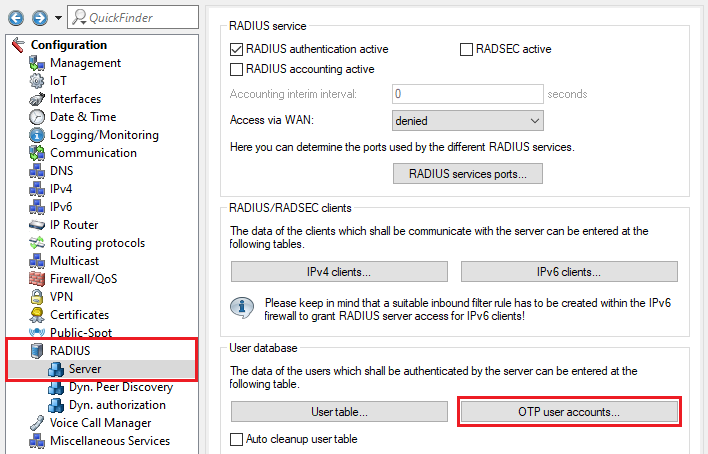

3.1 Wechseln Sie in das Menü RADIUS → Server und aktivieren die Option RADIUS -Authentisierung aktivauthentication active, um den RADIUS-Server zu aktivieren.

...

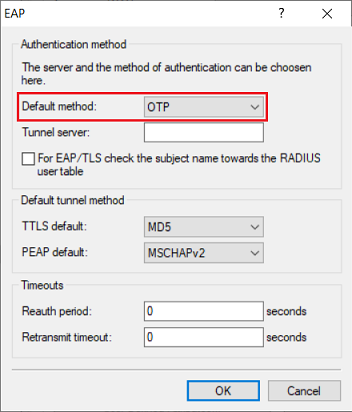

3.3 Wählen Sie im Dropdownmenü bei Default -Methode die method die Option OTP aus.

3.4 Wechseln Sie in das Menü RADIUS → Server → BenutzerkontenUser table.

3.5 Erstellen Sie einen neuen Benutzer und passen die folgenden Parameter an:

- Name / MAC -Adresseaddress: Tragen Sie den Benutzernamen für den VPN-Benutzer ein.

- PasswortPassword: Tragen Sie ein Passwort für den VPN-Benutzer ein.

- Ablauf-ArtExpiry type: Wählen Sie im Dropdownmenü die Option Niemals Never aus, damit der VPN-Benutzer dauerhaft gültig bleibt.

...

3.6 Wechseln Sie in das Menü RADIUS → Server → OTP -Benutzerkontenuser accounts.

3.7 Erstellen Sie ein neues OTP-Benutzerkonto und passen die folgenden Parameter an:

- BenutzernameUsername: Wählen Sie im Dropdownmenü den Namen des in Schritt 3.5 erstellten Benutzerkontos aus.

- Hash -Algorithmusalgorithm: Wählen Sie im Dropdownmenü die Option SHA-256 aus. Wenn die verwendete Authenticator App den Hash-Algorithmus SHA256 nicht unterstützt, können Sie stattdessen auch SHA1 verwenden.

- ZeitschrittTime step: Dieser Parameter stellt das Intervall dar, in dem ein neuer OTP-Token erzeugt wird. Belassen Sie die Einstellung auf dem Standard-Wert 30 Sekunden.

- Netzwerk-VerzögerungNetwork delay: Dieser Parameter definiert, um wieviele Zeitschritte die Uhr des Endgerätes mit der Authenticator App von der Uhrzeit des Routers abweichen darf. Der Router prüft dann zusätzlich die OTPs davor und danach. Belassen Sie die Einstellung auf dem Standard-Wert von 1 (in diesem Fall werden OTPs also 30 Sekunden davor und danach geprüft).

- Secret: Vergeben Sie ein 16-stelliges Kennwort. Dieses darf nur Großbuchstaben und Zahlen enthalten. Das Passwort wird in Base32 codiert und mit dem Authenticator geteilt.

- AusstellerIssuer: Tragen Sie einen aussagekräftigen Namen für den Aussteller ein (in diesem Beispiel LANCOM-OTP).

- Anzahl-StellenNumber digits: Belassen Sie die Einstellung auf dem Standard-Wert von 6 Zeichen.

...

4.1 Verbinden Sie sich mit dem Webinterface des LANCOM Routers, wechseln in das Menü Extras → Aktuelles CA Zertifikat herunterladen Extras → Download current CA certificate und speichern das Zertifikat ab.

...

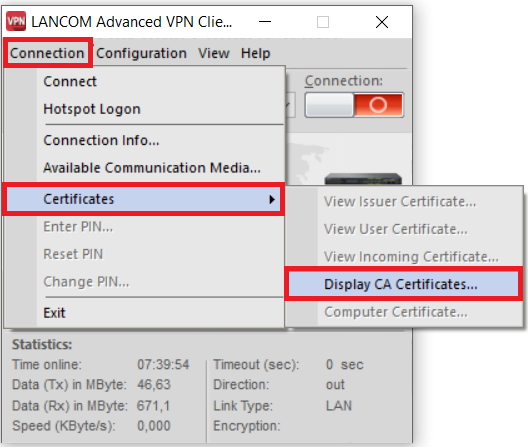

4.3 Starten Sie den Advanced VPN Client und wechseln in das Menü Verbindung → Zertifikate → CA-Zertifikate anzeigen Connection → Certificates → Display CA Certificates.

4.4 Prüfen Sie, ob das Zertifikat vom Advanced VPN Client erkannt wird.

...

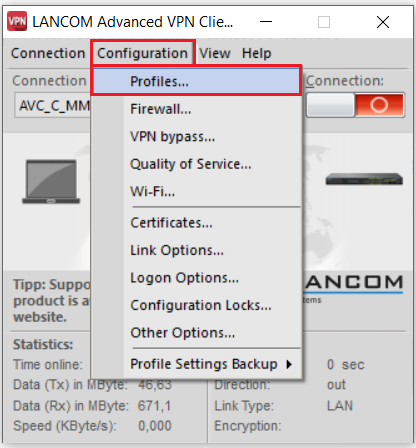

5.1 Wechseln Sie im Advanced VPN Client in das Menü Konfiguration → Profile Configuration → Profiles.

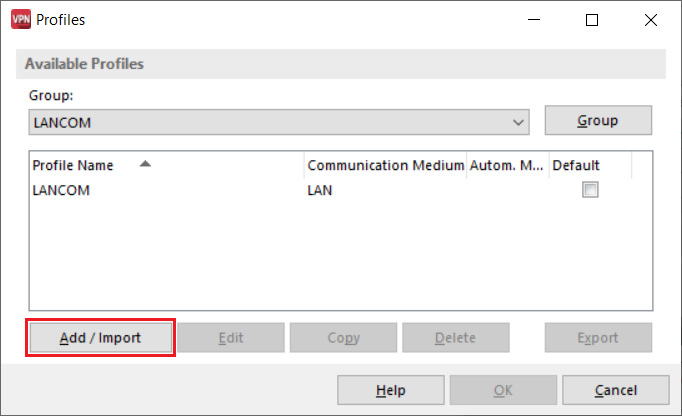

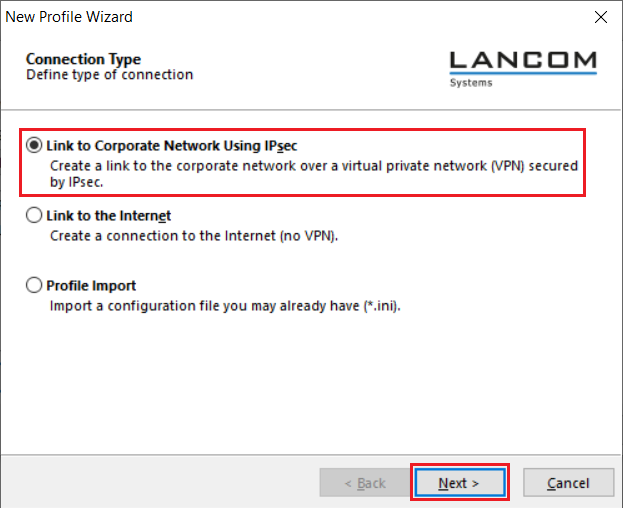

5.2 Klicken Sie auf Hinzufügen Add / Import, um eine neue VPN-Verbindung zu erstellen.

5.3 Wählen Sie Verbindung zum Firmennetz über IPSec aus Link to Corporate Network Using IPSec aus und klicken auf Weiter Next.

5.4 Vergeben Sie einen aussagekräftigen Profil-Namen.

...

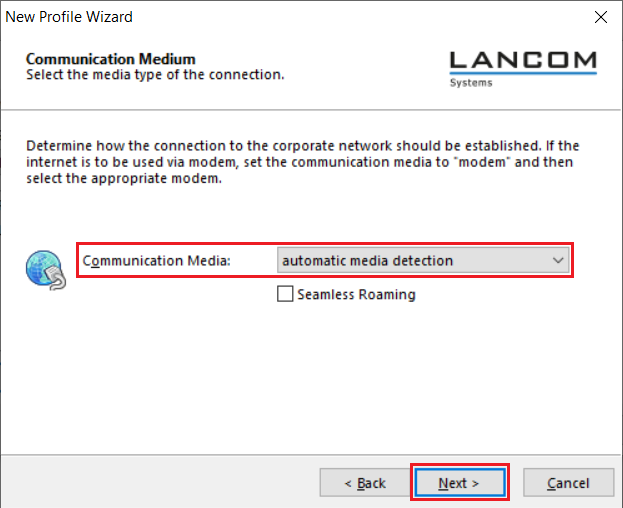

5.5 Wählen Sie im Dropdownmenü das verwendete Verbindungsmedium Communication Media aus, mit dem die VPN-Verbindung aufgebaut werden soll.

| Info |

|---|

Soll die VPN-Verbindung mit unterschiedlichen Verbindungsmedien aufgebaut werden können (etwa LAN und WLAN), wählen Sie automatische Medienerkennung aus automatic media detection aus. |

5.6 Tragen Sie bei Gateway (Tunnel -EndpunktEndpoint) die öffentliche IP-Adresse oder den DNS-Namen des Routers ein.

...

5.7 Passen sie folgende Parameter an:

- Austausch-ModusExchange Mode: Wählen Sie im Dropdownmenü IKEv2 aus.

- PFS -GruppeGroup: Wählen Sie im Dropdownmenü DH14 (modp2048) aus.

...

5.8 Da die Authentifizierung per EAP-OTP nicht im Assistenten konfiguriert werden kann, muss dies im Nachgang manuell vorgenommen werden (siehe Schritte 5.12 - 5.13). Klicken Sie daher auf Weiter Next ohne Änderungen vorzunehmen.

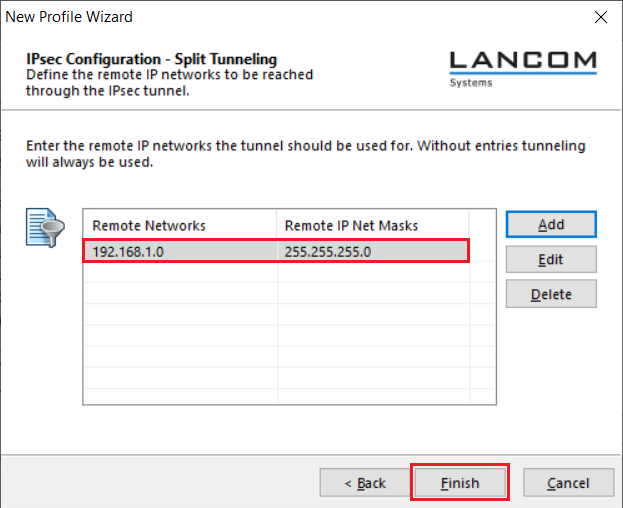

5.9 Wählen Sie bei IP -Adressen-Zuweisung im Adress Assignment im Dropdownmenü IKE Config Mode verwendenaus, damit der Advanced VPN Client bei der VPN-Einwahl eine IP-Adresse vom Router bezieht.

...

Klicken Sie anschließend auf Fertigstellen Finish.

| Info |

|---|

Weitere Informationen zum Split Tunneling finden Sie in diesem Knowledge Base Artikel. |

5.11 Markieren Sie das in Schritt 5.1 - 5.10 erstellte VPN-Profil und klicken auf Bearbeiten.

...