...

Die Einrichtung ist bei Szenario 1 und 2 grundsätzlich gleich. Bei Szenario 2 muss zusätzlich ein Portforwarding auf dem vorgeschalteten Router eingerichtet werden (siehe Abschnitt 3).

1.

...

Erstellen der Zertifikate und Konfiguration der VPN-SSL-Einstellungen:

1.1 Erstellen der Zertifikate und Konfiguration der VPN-SSL-Einstellungen auf der Unified Firewall in der Zentrale:

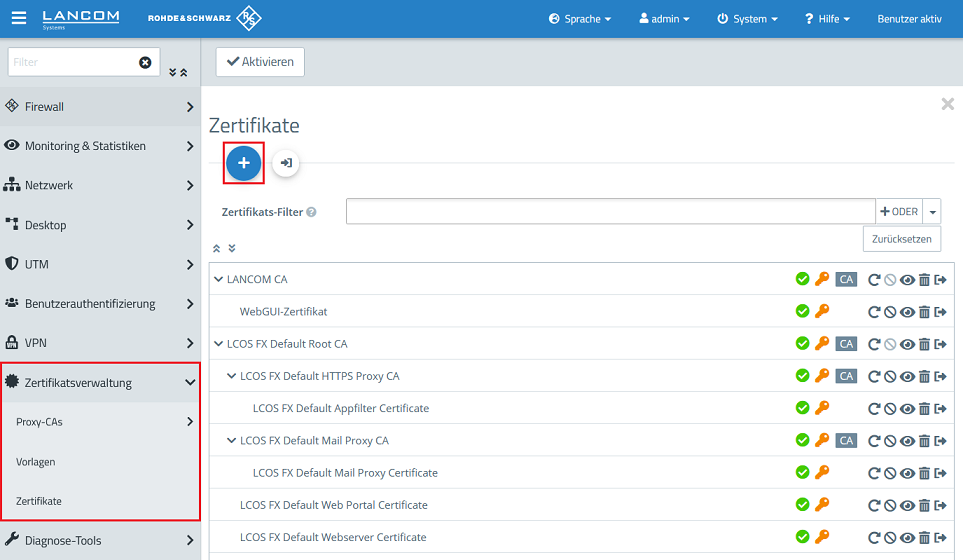

1.1.1 Verbinden Sie sich mit der Unified Firewall in der Zentrale, wechseln in das Menü Zertifikatsverwaltung → Zertifikate und klicken auf das "Plus-Zeichen", um ein neues Zertifikat zu erstellen.

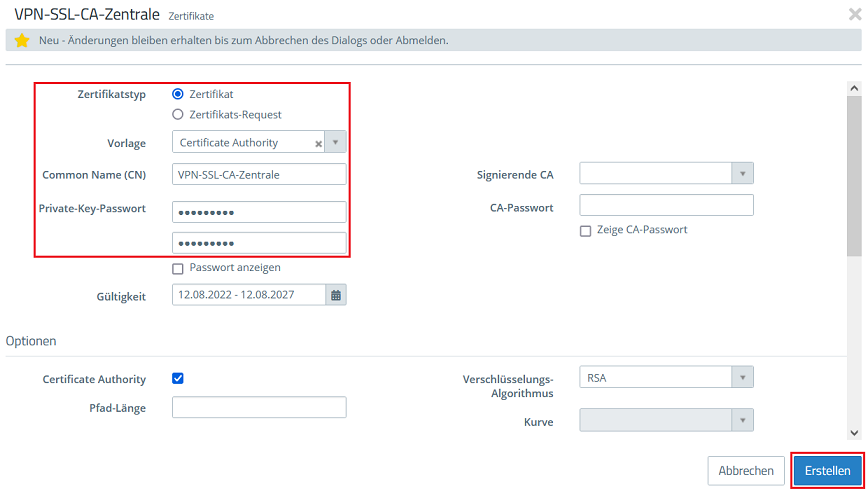

1.1.2 Hinterlegen Passen Sie folgende die folgenden Parameter an, um eine CA zu erstellen und klicken auf Erstellen:

- Zertifikatstyp: Wählen Sie Zertifikat aus.

- Vorlage: Wählen Sie die Vorlage Certificate Authority aus.

- Common - Name (CN): Vergeben Sie einen aussagekräftigen Common Name .Gültigkeit: Legen Sie fest wie lange das Zertifikat gültig sein soll. Bei einer CA wird die Gültigkeitsdauer üblicherweise sehr hoch gewählt(in diesem Beispiel VPN-SSL-CA-Zentrale).

- Private-Key-Passwort: Hinterlegen Sie ein Passwort. Dieses dient dazu den Private Key zu verschlüsseln.

1.

- Verschlüsselungs-Algorithmus: Wählen Sie im Dropdownmenü RSA aus.

- Schlüssel-Größe: Setzen Sie den Wert im Dropdownmenü auf 4096.

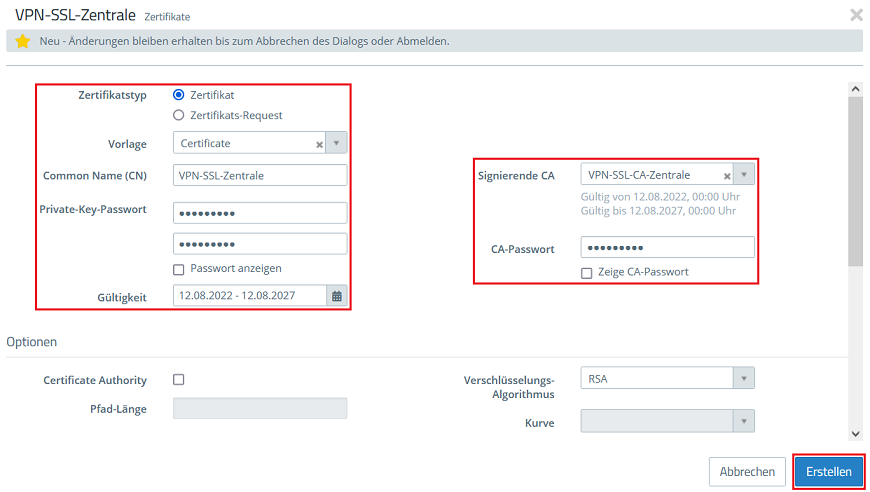

1.3 Erstellen Sie mit einem Klick auf das "Plus-Zeichen" ein weiteres Zertifikat.

- Zertifikatstyp: Wählen Sie Zertifikat aus.

- Vorlage: Wählen Sie die Vorlage Legacy VPN Certificate aus.

- Common-Name (CN): Vergeben Sie einen aussagekräftigen Common Name (in diesem Beispiel VPN-SSL-Zentrale).

- Private-Key-Passwort: Hinterlegen Sie ein Passwort. Dieses dient dazu, den Private Key zu verschlüsseln.

- Gültigkeit: Legen Sie fest wie lange das Zertifikat gültig sein sollSetzen Sie die Gültigkeit auf 5 Jahre. Dies ist sinnvoll, da dieses Zertifikat für alle SSL-VPN-Verbindungen verwendet wird.

- Signierende CA: Wählen Sie im Dropdownmenü die in Schritt 1.1.2 erstellte CA aus.

- CA-Passwort: Hinterlegen Sie das in Schritt 1.1.2 vergebene Private-Key-Passwort.

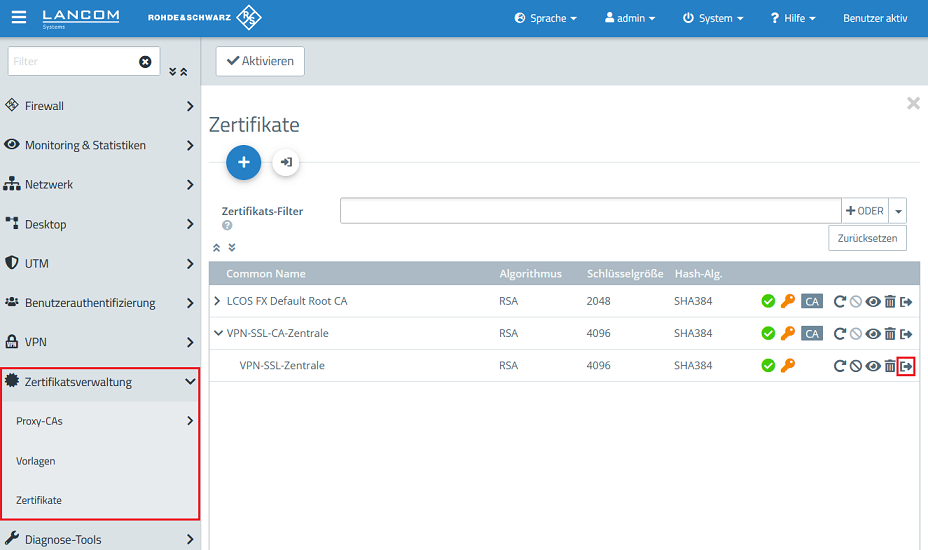

1.1.4 Dieses Zertifikat müssen Sie im *.pem-Format exportieren.

- Geben Sie das Private-Key-Passwort des Zertifikats ein.

- Erstellen Sie ein Transport-Passwort.

1.5 Erstellen Sie mit einem Klick auf das "Plus-Zeichen" ein weiteres Zertifikat.

- Zertifikatstyp: Wählen Sie Zertifikat aus.

- Vorlage: Wählen Sie die Vorlage Legacy VPN Certificate.

- Common-Name (CN): Vergeben Sie einen aussagekräftigen Common Name.

- Private-Key-Passwort: Hinterlegen Sie ein Passwort. Dieses dient dazu, den Private Key zu verschlüsseln.

- Gültigkeit: Legen Sie fest wie lange das Zertifikat gültig sein soll.

- Signierende CA: Wählen Sie im Dropdownmenü die in Schritt 1.2 erstellte CA aus.

- CA-Passwort: Hinterlegen Sie das in Schritt 1.2 vergebene Private-Key-Passwort.

1.6 Dieses Zertifikat müssen Sie im PKCS#12-Format exportieren.

- Geben Sie das Private-Key-Passwort des Zertifikats ein.

- Erstellen Sie ein Transport-Passwort.

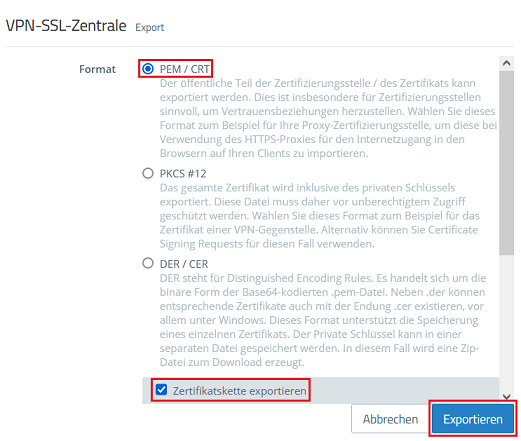

Klicken Sie bei dem in Schritt 1.1.3 erstellten Zertifikat auf die Schaltfläche für den Zertifikat-Export.

1.1.5 Wählen Sie das Format PEM / CRT, aktivieren die Option Zertifikatskette exportieren und klicken auf Exportieren.

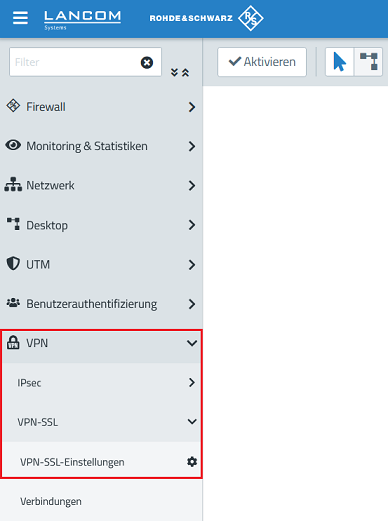

1.1.6 1.7 Wechseln Sie in das Menü VPN → VPN-SSL → VPN-SSL-Einstellungen.

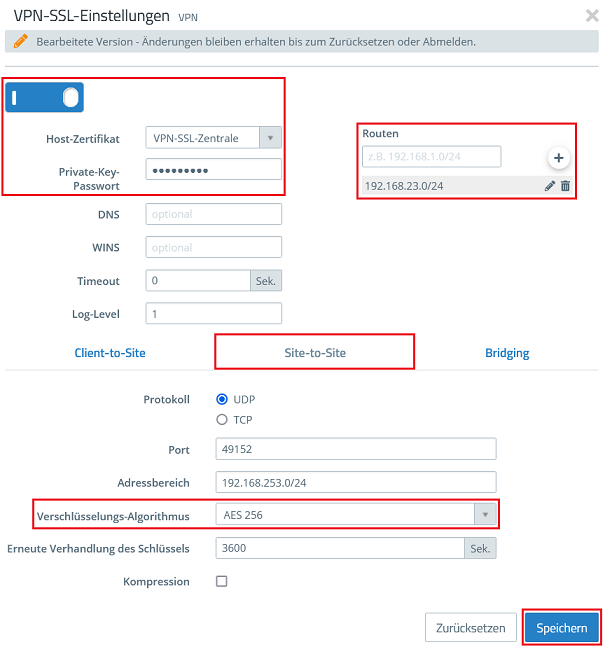

1.1.8 7 Aktivieren Sie den VPN-SSL-Dienst und hinterlegen folgende Parameter, passen die folgenden Parameter an und klicken auf Speichern:

- Host-Zertifikat: Wählen Sie im Dropdownmenü das in Schritt 1.1.3 erstellte VPN-Zertifikat aus.

- Private-Key-Passwort: Tragen Sie das in Schritt 1.1.3 vergebene Private-Key-Passwort ein.

- Routen: Hinterlegen Sie die Netzwerke in CIDR Schreibweise (Classless InterDomain Routing), in welche die VPN-Verbindung Zugriff haben soll. In diesem Beispiel ist dies das lokale Netzwerk der Zentrale mit dem Adressbereich 192.168.2310.0/24,

- Verschlüsselungs-Algorithmus: Wählen Sie auf der Registerkarte Site-to-Site im Dropdownmenü AES 256 aus.

| Info |

|---|

Bei Bedarf können Sie das Protokoll sowie den Port abändern. Bei dem Adressbereich handelt es sich um den Einwahl-Adressbereich, aus dem ein VPN-SSL-Client eine IP-Adresse zugewiesen bekommt. Dieser Adressbereich darf nicht bereits als internes Netzwerk in der Unified Firewall verwendet werden. |

1.

...

2 Erstellen der Zertifikate und Konfiguration der VPN-SSL-Einstellungen auf der Unified Firewall in der Filiale:

1.2.1 Verbinden Sie sich mit der Unified Firewall in der Filiale, wechseln in das Menü Zertifikatsverwaltung → Zertifikate und klicken auf das "Plus-Zeichen", um ein neues Zertifikat zu erstellen.

...

1.9 Wechseln Sie in das Menü VPN → VPN-SSL → Verbindungen und klicken auf das "Plus-Zeichen", um eine neue VPN-Verbindung zu erstellen.

...