...

| Info |

|---|

Stellen Sie bitte sicher, dass die Adressbereiche der per VPN zu verbindenden lokalen Netzwerke sich nicht mit den auf den Unified Firewall-Ports konfigurierten Standard-Netzwerken (z.B. 192.168.2.0/24, 192.168.3.0/24) überschneiden! |

Szenario:

1. Die Unified Firewall ist direkt mit dem Internet verbunden und verfügt über eine öffentliche IPv4-Adresse:

...

- Name: Vergeben Sie einen aussagekräftigen Namen.

- VPN-Verbindungstyp: Wählen Sie VPN-SSL aus.

- VPN-SSL-Verbindung: Wählen Sie im Dropdownmenü die in Schritt 1.10 erstellte VPN-Verbindung aus.

1.13 Klicken Sie in dem VPN-Host auf das "Verbindungswerkzeug" und klicken anschließend auf das Netzwerk-Objekt, auf welches die Site-to-Site VPN-Verbindung zugreifen können soll, damit die Firewall-Objekte geöffnet werden.

1.14 Weisen Sie über die "Plus-Zeichen" die erforderlichen Protokolle dem VPN-Host zu.

| Info |

|---|

| Eine Unified Firewall verwendet eine Deny-All Strategie. Die Kommunikation muss also explizit erlaubt werden. |

| Info |

|---|

| Die Firewall-Objekte können Sie auch über Desktop → Desktop-Verbindungen aufrufen, indem Sie auf das "Stift-Symbol" zum Bearbeiten klicken. |

1.15 Klicken Sie zuletzt in der Unified Firewall auf Aktivieren, damit die Konfigurations-Änderungen umgesetzt werden.

1.16 Die Konfigurationsschritte auf der Unified Firewall in der Zentrale sind damit abgeschlossen.

2. Konfigurationsschritte auf der Unified Firewall in der Filiale:

2.1 Importieren Sie zunächst die beiden Zertifikate, welche Sie in den Schritten 1.4 und 1.6 aus der Unified Firewall der Zentrale exportiert haben.

Dies können Sie im Menü Zertifikatsverwaltung mit der Importieren-Schaltfläche tun. Die CA sowie beide Zertifikate werden daraufhin in der Zertifikatsliste angezeigt.

2.2 Wechesln Sie in das Menü VPN → VPN-SSL → VPN-SSL-Einstellungen.

2.3 Aktivieren Sie den VPN-SSL-Dienst und hinterlegen folgende Parameter:

- Host-Zertifikat: Wählen Sie im Dropdownmenü das VPN-Zertifikat für die Filiale aus.

- Routen: Hinterlegen Sie die Netzwerke in CIDR Schreibweise (Classless InterDomain Routing), in welche die VPN-Verbindung Zugriff haben soll. In diesem Beispiel ist dies das lokale Netzwerk der Filiale mit dem Adressbereich 192.168.24.0/24,

- Verschlüsselungs-Algorithmus: Wählen Sie auf der Registerkarte Site-to-Site im Dropdownmenü AES 256 aus.

| Info |

|---|

Bei Bedarf können Sie das Protokoll sowie den Port abändern. Bei dem Adressbereich handelt es sich um den Einwahl-Adressbereich, aus dem ein VPN-SSL-Client eine IP-Adresse zugewiesen bekommt. Dieser Adressbereich darf nicht bereits als internes Netzwerk in der Unified Firewall verwendet werden. |

...

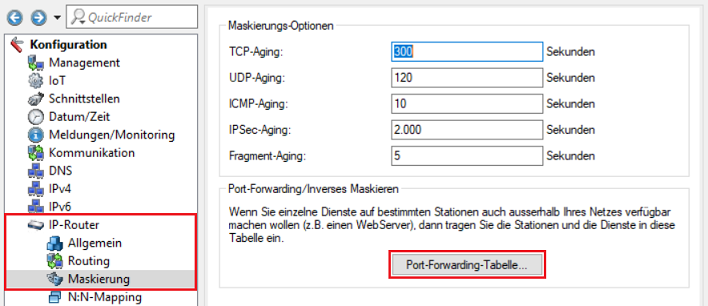

3. Einrichtung eines Port-Forwarding auf den LANCOM Routern (nur Szenario 2):

Für Site-to-Site VPN-SSL wird im Standard der TCP-Port 49152 verwendet. Dieser muss auf die Unified Firewall weitergeleitet werden.

| Info |

|---|

|

3.1 Öffnen Sie die Konfiguration des Routers in LANconfig und wechseln in das Menü IP-Router → Maskierung → Port-Forwarding-Tabelle.

3.2 Hinterlegen Sie folgende Parameter:

- Anfangs-Port: Hinterlegen Sie den Port 49152.

- End-Port: Hinterlegen Sie den Port 49152.

- Intranet-Adresse: Hinterlegen Sie die IP-Adresse der Unified-Firewall im Transfernetz zwischen Unified Firewall und LANCOM Router.

- Protokoll: Wählen Sie im Dropdown-Menü TCP aus.

3.3 Schreiben Sie die Konfiguration in den Router zurück.