...

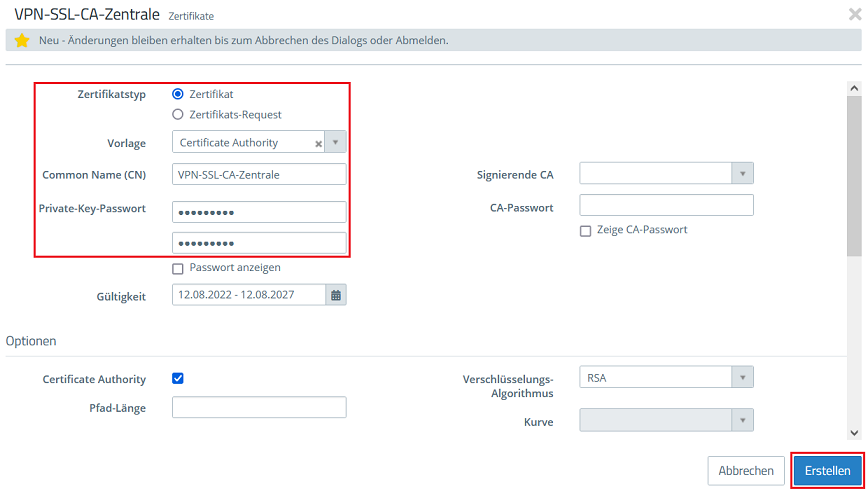

- Zertifikatstyp: Wählen Sie Zertifikat aus.

- Vorlage: Wählen Sie die Vorlage Certificate Authority aus.

- Common Name (CN): Vergeben Sie einen aussagekräftigen Common Name (in diesem Beispiel VPN-SSL-CA-Zentrale).

- Private-Key-Passwort: Hinterlegen Sie ein Passwort. Dieses dient dazu den Private Key zu verschlüsseln.

1.1.3 Erstellen Sie mit einem Klick auf das "Plus-Zeichen" ein weiteres Zertifikat

...

, passen die folgenden Parameter an und klicken auf Erstellen:

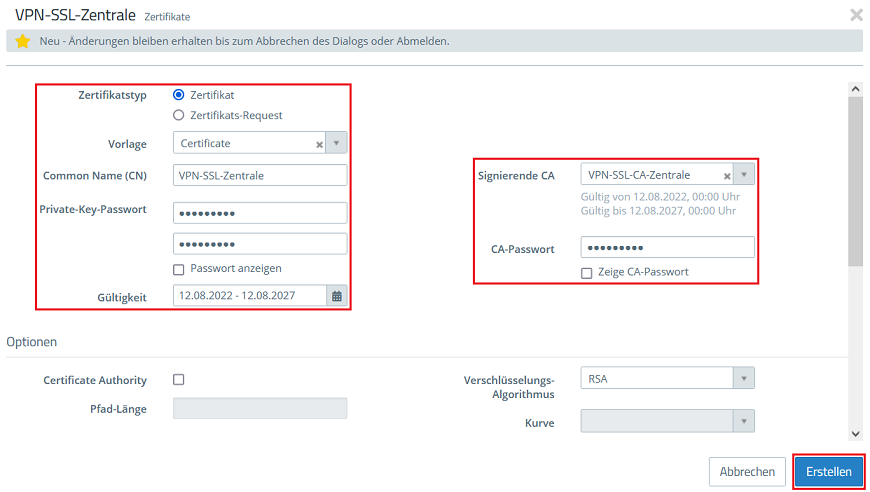

- Zertifikatstyp: Wählen Sie Zertifikat aus.

- Vorlage: Wählen Sie die Vorlage Certificate aus.

- Common-Name (CN): Vergeben Sie einen aussagekräftigen Common Name (in diesem Beispiel VPN-SSL-Zentrale).

- Private-Key-Passwort: Hinterlegen Sie ein Passwort. Dieses dient dazu, den Private Key zu verschlüsseln.

- Gültigkeit: Setzen Sie die Gültigkeit auf 5 Jahre. Dies ist sinnvoll, da dieses Zertifikat für alle SSL-VPN-Verbindungen verwendet wird.

- Signierende CA: Wählen Sie im Dropdownmenü die in Schritt 1.1.2 erstellte CA aus.

- CA-Passwort: Hinterlegen Sie das in Schritt 1.1.2 vergebene Private-Key-Passwort.

...

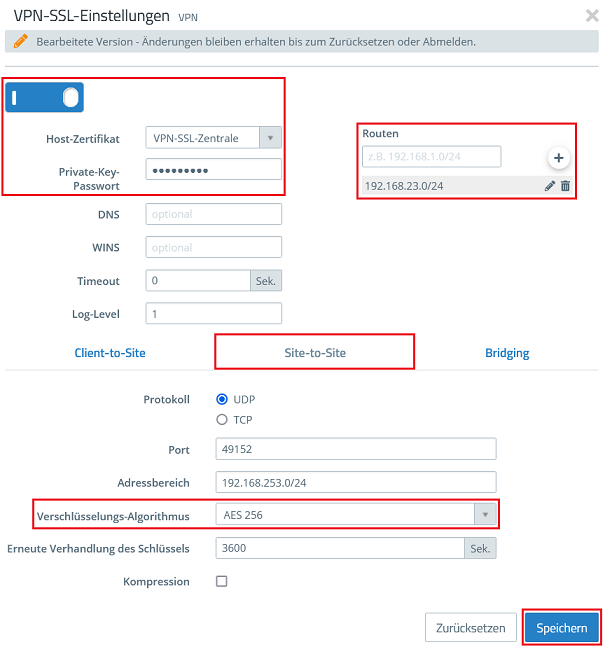

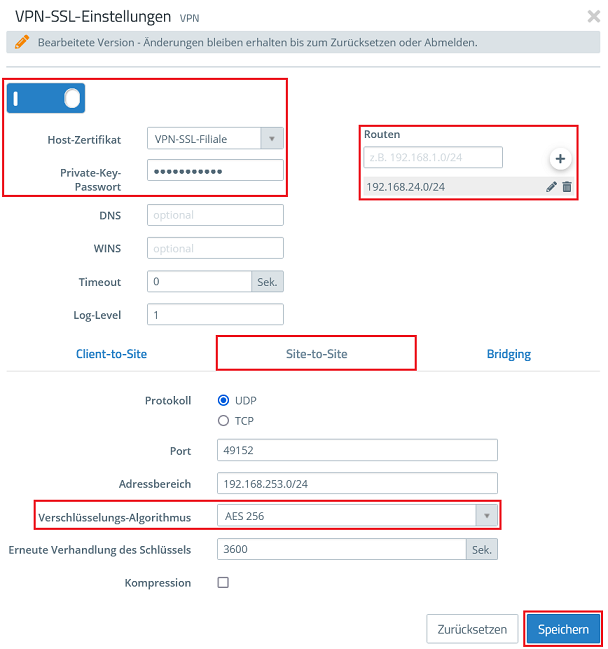

- Host-Zertifikat: Wählen Sie im Dropdownmenü das in Schritt 1.1.3 erstellte VPN-Zertifikat aus.

- Private-Key-Passwort: Tragen Sie das in Schritt 1.1.3 vergebene Private-Key-Passwort ein.

- Routen: Hinterlegen Sie die Netzwerke in CIDR Schreibweise (Classless InterDomain Routing), in welche die VPN-Verbindung Zugriff haben soll. In diesem Beispiel ist dies das lokale Netzwerk der Zentrale mit dem Adressbereich 192.168.10.0/24,

- Verschlüsselungs-Algorithmus: Wählen Sie auf der Registerkarte Site-to-Site im Dropdownmenü AES 256 aus.

| Info |

|---|

| Bei Bedarf können Sie das Protokoll sowie den Port abändern. Bei dem Adressbereich handelt es sich um den Einwahl-Adressbereich, aus dem ein VPN-SSL-Client eine IP-Adresse zugewiesen bekommt. Dieser Adressbereich darf nicht bereits als internes Netzwerk in der Unified Firewall verwendet werden. |

1.2 Erstellen der Zertifikate und Konfiguration der VPN-SSL-Einstellungen auf der Unified Firewall in der Filiale:

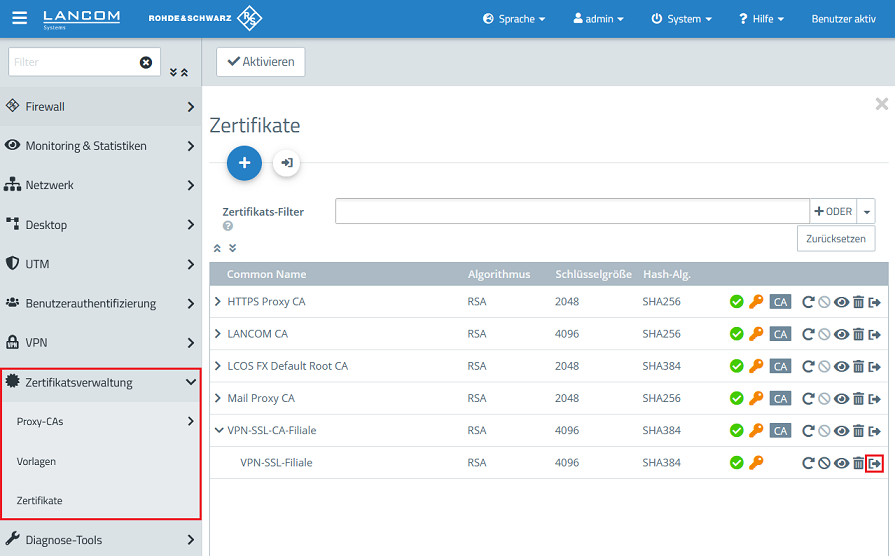

1.2.1 Verbinden Sie sich mit der Unified Firewall in der Filiale, wechseln in das Menü Zertifikatsverwaltung → Zertifikate und klicken auf das "Plus-Zeichen", um ein neues Zertifikat zu erstellen.

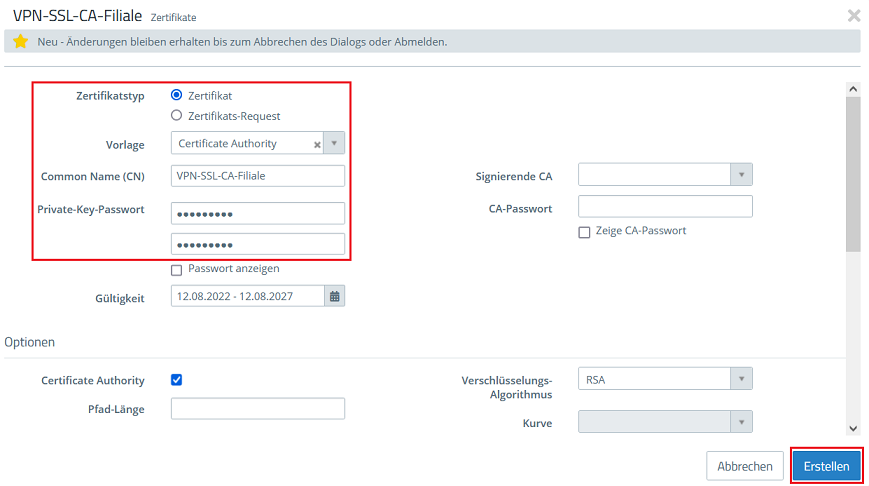

1.2.2 Passen Sie die folgenden Parameter an, um eine CA zu erstellen und klicken auf Erstellen:

- Zertifikatstyp: Wählen Sie Zertifikat aus.

- Vorlage: Wählen Sie die Vorlage Certificate Authority aus.

- Common Name (CN): Vergeben Sie einen aussagekräftigen Common Name (in diesem Beispiel VPN-SSL-CA-Filiale).

- Private-Key-Passwort: Hinterlegen Sie ein Passwort. Dieses dient dazu den Private Key zu verschlüsseln.

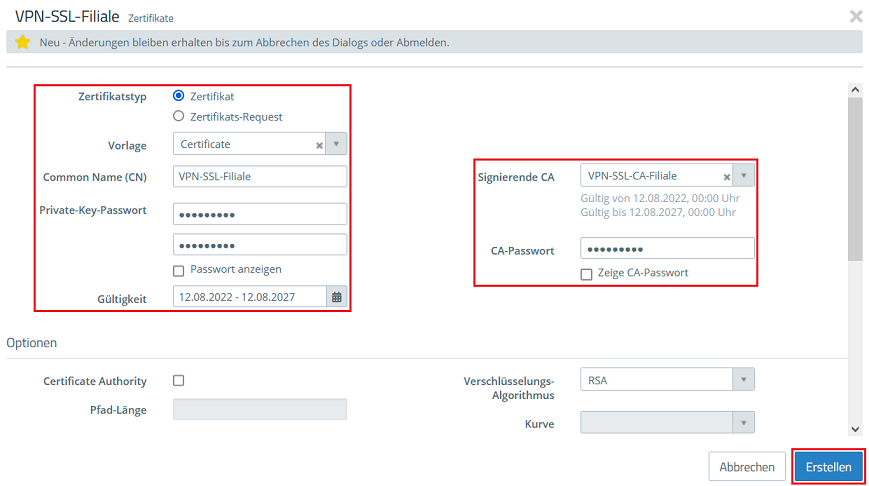

1.2.3 Erstellen Sie mit einem Klick auf das "Plus-Zeichen" ein weiteres Zertifikat, passen die folgenden Parameter an und klicken auf Erstellen:

- Zertifikatstyp: Wählen Sie Zertifikat aus.

- Vorlage: Wählen Sie die Vorlage Certificate aus.

- Common-Name (CN): Vergeben Sie einen aussagekräftigen Common Name (in diesem Beispiel VPN-SSL-Filiale).

- Private-Key-Passwort: Hinterlegen Sie ein Passwort. Dieses dient dazu, den Private Key zu verschlüsseln.

- Gültigkeit: Setzen Sie die Gültigkeit auf 5 Jahre. Dies ist sinnvoll, da dieses Zertifikat für alle SSL-VPN-Verbindungen verwendet wird.

- Signierende CA: Wählen Sie im Dropdownmenü die in Schritt 1.2.2 erstellte CA aus.

- CA-Passwort: Hinterlegen Sie das in Schritt 1.2.2 vergebene Private-Key-Passwort.

1.2.4 Klicken Sie bei dem in Schritt 1.1.3 erstellten Zertifikat auf die Schaltfläche für den Zertifikat-Export.

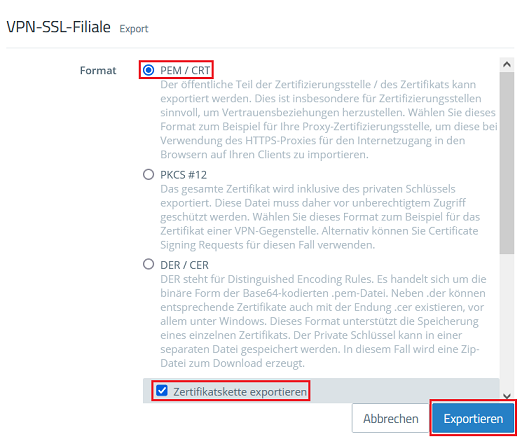

1.2.5 Wählen Sie das Format PEM / CRT, aktivieren die Option Zertifikatskette exportieren und klicken auf Exportieren.

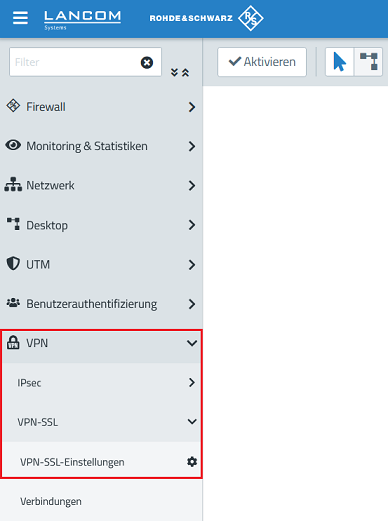

1.2.6 Wechseln .9 Wechseln Sie in das Menü VPN → VPN-SSL → VerbindungenVPN-SSL-Einstellungen.

1.2.7 Aktivieren Sie den VPN-SSL-Dienst, passen die folgenden Parameter an und klicken auf das "Plus-Zeichen", um eine neue VPN-Verbindung zu erstellen.

Speichern:

- Host-Zertifikat: Wählen Sie im Dropdownmenü das in Schritt 1.2.3 erstellte VPN-Zertifikat aus.

- Private-Key-Passwort: Tragen Sie das in Schritt 1.2.3 vergebene Private-Key-Passwort ein.

- Routen: Hinterlegen Sie die Netzwerke in CIDR Schreibweise (Classless InterDomain Routing), in welche die VPN-Verbindung Zugriff haben soll. In diesem Beispiel ist dies das lokale Netzwerk der Filiale mit dem Adressbereich 192.168.20.0/24,

- Verschlüsselungs-Algorithmus: Wählen Sie auf der Registerkarte Site-to-Site im Dropdownmenü AES 256 aus.

| Info |

|---|

| Bei Bedarf können Sie das Protokoll sowie den Port abändern. Bei dem Adressbereich handelt es sich um den Einwahl-Adressbereich, aus dem ein VPN-SSL-Client eine IP-Adresse zugewiesen bekommt. Dieser Adressbereich darf nicht bereits als internes Netzwerk in der Unified Firewall verwendet werden. |

2. Import der Zertifikate:

2.1 Import des VPN-SSL-Zertifikats auf der Unified Firewall in der Zentrale:

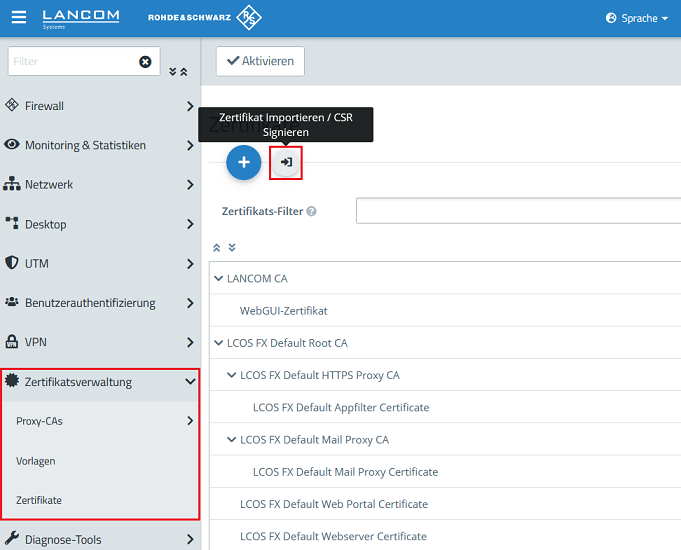

2.1.1 Wechseln Sie auf der Unified Firewall in der Zentrale in das Menü Zertifikatsverwaltung → Zertifikate und klicken auf die Schaltfläche für den Zertfikat-Import.

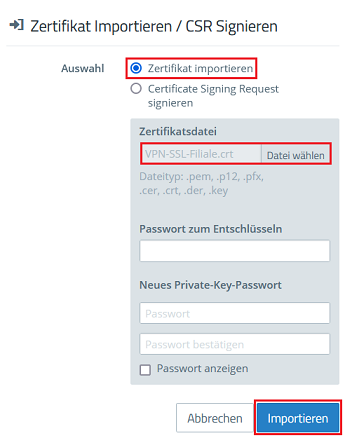

2.1.2 Belassen Sie die Auswahl auf Zertifikat importieren, wählen die in Schritt 1.2.5 exportierte Zertifikatsdatei der Filiale aus und klicken auf Importieren.

| Info |

|---|

Es müssen keine Passwörter angegeben werden, da der Private Key nicht mit exportiert wurde. |

2.2 Import des VPN-SSL-Zertifikats auf der Unified Firewall in der Filiale:

2.2.1 Wechseln Sie auf der Unified Firewall in der Filiale in das Menü Zertifikatsverwaltung → Zertifikate und klicken auf die Schaltfläche für den Zertfikat-Import.

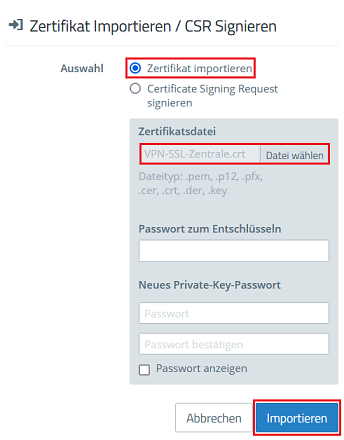

2.2.2 Belassen Sie die Auswahl auf Zertifikat importieren, wählen die in Schritt 1.1.5 exportierte Zertifikatsdatei der Zentrale aus und klicken auf Importieren.

| Info |

|---|

Es müssen keine Passwörter angegeben werden, da der Private Key nicht mit exportiert wurde. |

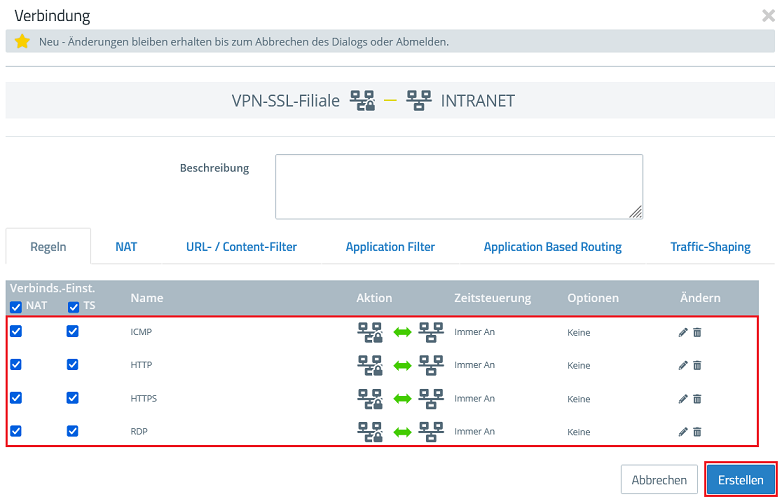

3. Konfiguration der SSL-VPN-Verbindungen und Erstellen von Firewall-Regeln:

3.1 Konfiguration der SSL-VPN-Verbindungen und Erstellen von Firewall-Regeln auf der Unified Firewall in der Zentrale:

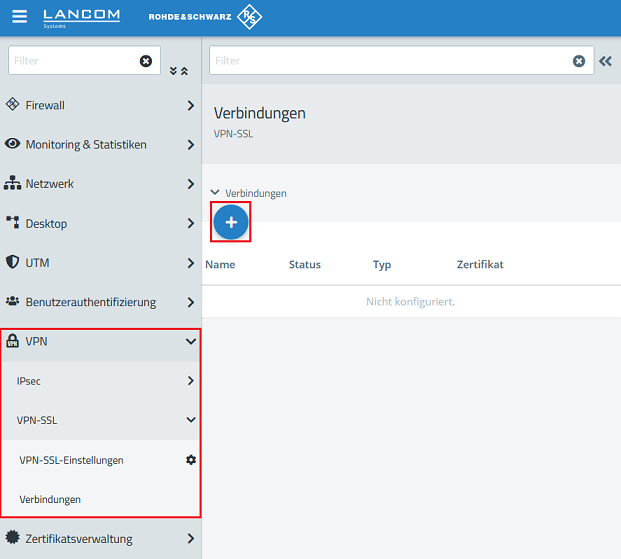

3.1.1 Wechseln Sie in der Zentrale in das Menü VPN → VPN-SSL → Verbindungen und klicken auf das

3.1.2 Passen Sie die folgenden Parameter an und klicken auf Erstellen1.10 Aktivieren Sie die VPN-Verbindung und hinterlegen folgende Parameter:

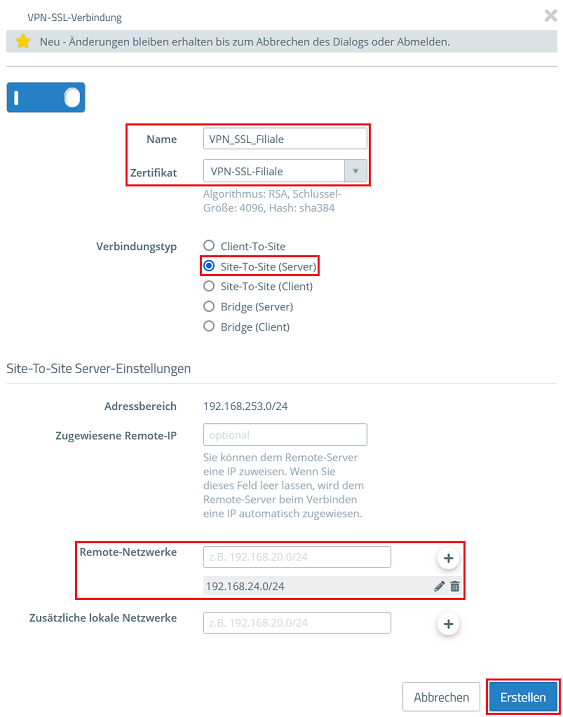

- Name: Vergeben Sie einen aussagekräftigen Namen (in diesem Beispiel VPN_SSL_Filiale). Beachten Sie dabei, dass der Name nur Buchstaben, Zahlen und Unterstriche enthalten darf.

- Zertifikat: Wählen Sie im Dropdownmenü das in Schritt 2.1.5 erstellte 2 importierte VPN-Zertifikat aus.

- Verbindungstyp: Wählen Sie die Option Site-To-Site (Server) aus.

- Remote-Netzwerke: Fügen Sie das lokale Netzwerk der Filiale hinzu (hier in diesem Beispiel 192.168.2420.0/24) der Liste hinzu.

| Info |

|---|

| Sollen von der Filiale weitere Netzwerke angesprochen werden können, welche über die Zentrale erreichbar sind (etwa über eine weitere VPN-Verbindung), so müssen diese Netzwerke unter Zusätzliche lokale Netzwerke hinterlegt werden. Die Konfiguration wird von der Zentrale (Server) an die Filiale (Client) ausgerollt, welche Routing-Einträge für die übermittelten Netzwerke erstellt. |

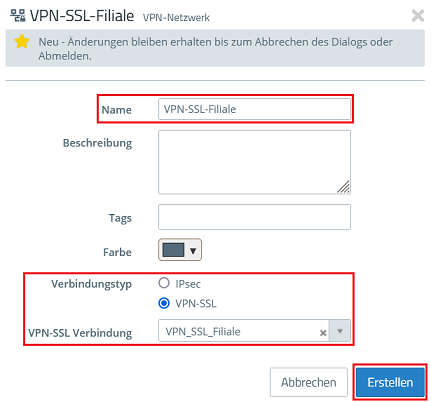

3.1.11 3 Klicken Sie auf die Schaltfläche das Symbol zum Erstellen eines neuen VPN-HostsNetzwerks.

3.1.12 Hinterlegen Sie folgende Parameter4 Passen Sie die folgenden Parameter an und klicken auf Erstellen:

- Name: Vergeben Sie einen aussagekräftigen Namen (in diesem Beispiel VPN-SSL-Filiale).

- VPN-Verbindungstyp: Wählen Sie die Option VPN-SSL aus.

- VPN-SSL-Verbindung: Wählen Sie im Dropdownmenü die in Schritt 3.1.

...

- 2 erstellte VPN-Verbindung aus.

...

3.1.

...

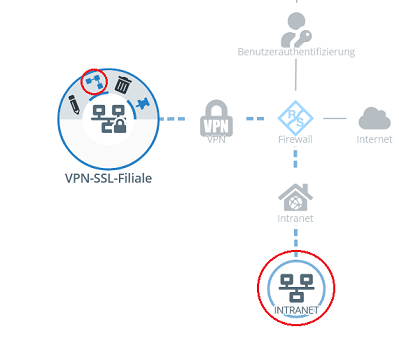

5 Klicken Sie

...

auf das in Schritt 3.1.3 erstellte VPN-Netzwerk, wählen das "Verbindungswerkzeug" aus und klicken anschließend auf das Netzwerk-Objekt, auf welches die Site-to-Site VPN-

...

Verbindung zugreifen können soll, damit die Firewall-Objekte geöffnet werden.

...

3.1.

...

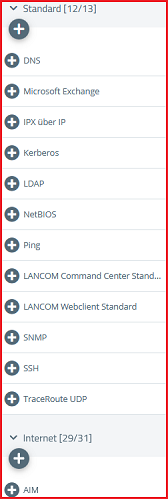

6 Weisen Sie über die "Plus-Zeichen" die erforderlichen Protokolle

...

der Verbindung zu.

| Info |

|---|

| Eine Unified Firewall verwendet eine Deny-All Strategie. Die Kommunikation muss also explizit erlaubt werden. |

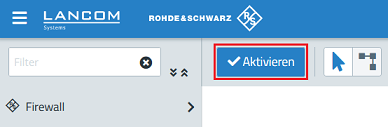

3.1.7 Klicken Sie auf Aktivieren, damit die vorgenommenen Änderungen von der Unified Firewall umgesetzt werden.

3.2 Konfiguration der SSL-VPN-Verbindungen und Erstellen von Firewall-Regeln auf der Unified Firewall in der Filiale:

1

| Info |

|---|

| Die Firewall-Objekte können Sie auch über Desktop → Desktop-Verbindungen aufrufen, indem Sie auf das "Stift-Symbol" zum Bearbeiten klicken. |

2. Konfigurationsschritte auf der Unified Firewall in der Filiale:2.1 Importieren Sie zunächst die beiden Zertifikate, welche Sie in den Schritten 1.4 und 1.6 aus der Unified Firewall der Zentrale exportiert haben.Dies können Sie im Menü Zertifikatsverwaltung mit der Importieren-Schaltfläche tun. Die CA sowie beide Zertifikate werden daraufhin in der Zertifikatsliste angezeigt.2.2 Wechesln Sie in das Menü VPN → VPN-SSL → VPN-SSL-Einstellungen.2.3 Aktivieren Sie den VPN-SSL-Dienst und hinterlegen folgende Parameter:

- Host-Zertifikat: Wählen Sie im Dropdownmenü das VPN-Zertifikat für die Filiale aus.

- Routen: Hinterlegen Sie die Netzwerke in CIDR Schreibweise (Classless InterDomain Routing), in welche die VPN-Verbindung Zugriff haben soll. In diesem Beispiel ist dies das lokale Netzwerk der Filiale mit dem Adressbereich 192.168.24.0/24,

- Verschlüsselungs-Algorithmus: Wählen Sie auf der Registerkarte Site-to-Site im Dropdownmenü AES 256 aus.

| Info |

|---|

| Bei Bedarf können Sie das Protokoll sowie den Port abändern. Bei dem Adressbereich handelt es sich um den Einwahl-Adressbereich, aus dem ein VPN-SSL-Client eine IP-Adresse zugewiesen bekommt. Dieser Adressbereich darf nicht bereits als internes Netzwerk in der Unified Firewall verwendet werden. |

...