...

1. Advanced VPN Client für Windows

1.1

...

Gegenmaßnahmen gegen LocalNet-Angriffe

Beim LANCOM Der Advanced VPN Client für Windows enthält eine Firewall, die beide Angriffe abwehren kann. Dabei ist zu beachten, dass auch Pakete gedroppt werden können.

| Info |

|---|

Standardmäßig ist die Firewall des Advanced VPN Cient ausgeschaltet. Sie muss eingeschaltet werden und entsprechende Regeln müssen konfiguriert werden. |

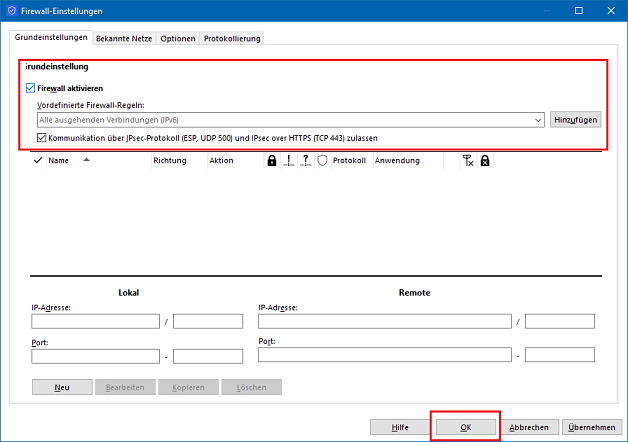

Zur Abwehr der Angriffe "LocalNet-Angriff" und "ServerIP-Angriffe" können die vordefinierten Regeln verwendet werden:

In diesem Beispiel werden alle ausgehenden IPv4-VPN-Verbindungen erlaubt und die Kommunikation auschließlich über die IPSec-Protokolle sowie IPSec-over-HTTPS zugelassen.

1.2 Aktivierung des "Full Local Network Enclosure Mode"

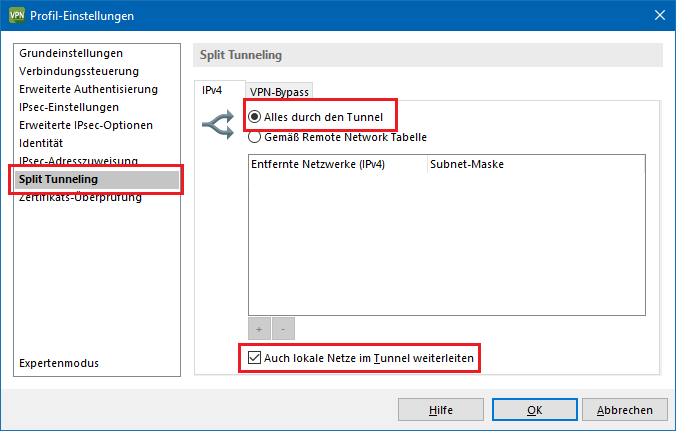

Zur Abwehr des "LocalNet-Angriffs" kann auch der "Full Local Network Enclosure Mode" (Option "Auch lokale Netze im Tunnel weiterleiten") aktiviert werden, der die Daten für das lokale Netz in den Tunnel leitet.

- Dazu müssen Sie in der Konfiguration des Verbindings-Profils das Menü Split-Tunneling aufrufen und den Modus Alles durch den Tunnel verwenden.

- Aktivieren Sie zusätzlich die Option Auch lokale Netze im Tunnel weiterleiten.

| Info |

|---|

Die Konfiguration des Advanced VPN Client kann auch über eine *.ini-Datei importiert werden. In diesem Fall muss darin die Option "UseTunnel = 1" gesetzt sein, um den "Full Local Network Enclosure Mode" zu aktivieren. |

...

kann der LocalNet-Angriff mit der Konfigurationsoption „Full Local Network Enclosure Mode“ / „Auch lokale Netze im Tunnel weiterleiten“ verhindert werden. Dadurch werden grundsätzlich alle Daten durch den VPN-Tunnel versendet.

Alternativ kann auch die im Advanced VPN Client integrierte Firewall so konfiguriert werden, dass ausschließlich VPN-Datenverkehr (Firewall-Option „IPsec-Protokoll zulassen“) zugelassen ist, mit dedizierten Ausnahmen für z.B. den Netzwerkdrucker im Homeoffice.

| Info |

|---|

| Zu beachten ist, dass diese Firewall-Regeln zum unbemerkten Blockieren wichtiger Daten führen können (CVE-2023-35838), hierfür sind separate Gegenmaßnahmen zu ergreifen. |

1.1 Gegenmaßnahmen gegen ServerIP-Angriffe

Das Datenleck zu beliebigen IP-Adressen (CVE-2023-36673) kann dadurch verhindert werden, dass man in der VPN-Konfiguration den VPN-Server nicht mit einem Domainnamen, sondern mit einer IP-Adresse konfiguriert. Eine Nutzung von authentisierten DNS-Varianten (DNSSEC) ist momentan noch nicht möglich.

Zusätzlich kann man die integrierte Firewall des Windows-Clients so konfigurieren, dass außerhalb des VPN-Tunnels ausschließlich die für die VPN-Verbindung erforderlichen Protokolle zugelassen werden. Dies geschieht, indem man in der Firewall die Option „IPsec-Protokoll zulassen“ aktiviert und keine weiteren Firewall-Regeln definiert.

2. LANCOM Advanced VPN Client für macOS

2.

...

1 Gegenmaßnahmen gegen LocalNet-Angriffe

Beim LANCOM Da der Advanced VPN Client für macOS keine integrierte Firewall besitzt, empfiehlt sich zur Abwehr beider Angriffe die Verwendung einer Firewall im lokalen Netzwerk (z.B. eine LANCOM R&S Unfied Firewall) oder einer Software-Firewall, welche auf dem Betriebsystem vorhanden ist.

2.2 Aktivierung des "Full Local Network Enclosure Mode"

Zur Abwehr des LocalNet-Angriffs muss der "Full Local Network Enclosure Mode" (Option "Auch lokale Netze im Tunnel weiterleiten") aktiviert werden, der die Daten für das lokale Netz in den Tunnel leitet.

kann der LocalNet-Angriff mit der Konfigurationsoption „Full Local Network Enclosure Mode“ nur eingeschränkt verhindert werden. Datenverkehr, der an das Standard-Gateway adressiert ist, wird nicht in den VPN-Tunnel geleitet.

Alternativ kann auch die Firewall eines Drittanbieters so konfiguriert werden, dass ausschließlich VPN-Datenverkehr zugelassen ist, mit dedizierten Ausnahmen für z.B. den Netzwerkdrucker im Homeoffice. Zu beachten ist, dass diese Firewall-Regeln zum unbemerkten Blockieren wichtiger Daten führen können (CVE-2023-35838), hierfür sind separate Gegenmaßnahmen zu ergreifen.

2.1 Gegenmaßnahmen gegen ServerIP-Angriffe

Das Datenleck zu beliebigen IP-Adressen (CVE-2023-36673) kann dadurch verhindert werden, dass man in der VPN-Konfiguration den VPN-Server nicht mit einem Domainnamen, sondern mit einer IP-Adresse konfiguriert. Eine Nutzung von authentisierten DNS-Varianten (DNSSEC) ist momentan noch nicht möglich.

Zusätzlich kann man die Firewall eines Drittanbieters so konfigurieren, dass außerhalb des VPN-Tunnels ausschließlich die für die VPN-Verbindung erforderlichen Protokolle zugelassen werden. Es handelt sich hierbei um die Protokolle ISAKMP (UDP Port 500) und IPsec NAT-T (UDP Port 4500)Wie Sie diese Funktion nutzen, ist im Abschnitt 1.2 beschrieben.