| Seiteneigenschaften |

|---|

Beschreibung:

Dieses Dokument enthält Informationen zu den Abwehrmöglichkeiten, der von Mathy Vanheof im Paper "Leaking VPN Client Traffic by Abusing Routing Tables" beschriebenen Angriffsmöglichkleiten "LocalNet-Angriff" und "ServerIP-Angriffe".

...

| Info |

|---|

In der Standard-Einstellung sind sowohl die Advanced VPN Clients für Windows- als auch für macOS anfällig für beide Angriffe (LocalNet und ServerIP). |

1. Advanced VPN Client für Windows

1.1 Gegenmaßnahmen gegen LocalNet-Angriffe

Beim LANCOM Advanced VPN Client für Windows kann der LocalNet-Angriff mit der Konfigurationsoption „Full Local Network Enclosure Mode“ / „Auch lokale Netze im Tunnel weiterleiten“ verhindert werden. Dadurch werden grundsätzlich alle Daten durch den VPN-Tunnel versendet.

...

| Info |

|---|

| Zu beachten ist, dass diese Firewall-Regeln zum unbemerkten Blockieren wichtiger Daten führen können (CVE-2023-35838), hierfür sind separate Gegenmaßnahmen zu ergreifen. |

1.1 Gegenmaßnahmen gegen ServerIP-Angriffe

Das Datenleck zu beliebigen IP-Adressen (CVE-2023-36673) kann dadurch verhindert werden, dass man in der VPN-Konfiguration den VPN-Server nicht mit einem Domainnamen, sondern mit einer IP-Adresse konfiguriert. Eine Nutzung von authentisierten DNS-Varianten (DNSSEC) ist momentan noch nicht möglich.

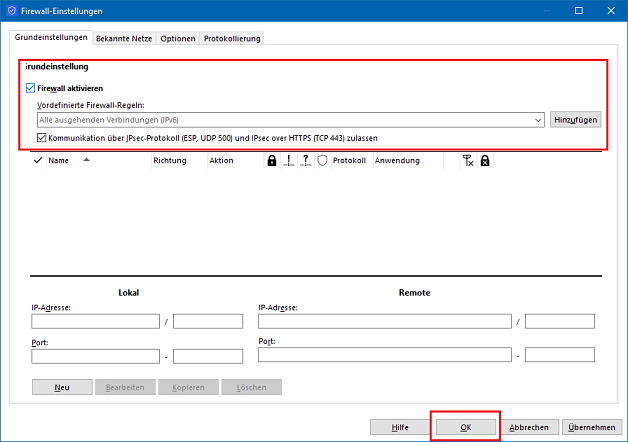

Zusätzlich kann man die integrierte Firewall des Windows-Clients so konfigurieren, dass außerhalb des VPN-Tunnels ausschließlich die für die VPN-Verbindung erforderlichen Protokolle zugelassen werden. Dies geschieht, indem man in der Firewall die Option „IPsec-Protokoll zulassen“ aktiviert und keine weiteren Firewall-Regeln definiert.

2. LANCOM Advanced VPN Client für macOS

2.1 Gegenmaßnahmen gegen LocalNet-Angriffe

Beim LANCOM Advanced VPN Client für macOS kann der LocalNet-Angriff mit der Konfigurationsoption „Full Local Network Enclosure Mode“ nur eingeschränkt verhindert werden. Datenverkehr, der an das Standard-Gateway adressiert ist, wird nicht in den VPN-Tunnel geleitet.

...

Alternativ kann auch die Firewall eines Drittanbieters so konfiguriert werden, dass ausschließlich VPN-Datenverkehr zugelassen ist, mit dedizierten Ausnahmen für z.B. den Netzwerkdrucker im Homeoffice. Zu beachten ist, dass diese Firewall-Regeln zum unbemerkten Blockieren wichtiger Daten führen können (CVE-2023-35838), hierfür sind separate Gegenmaßnahmen zu ergreifen.

2.1 Gegenmaßnahmen gegen ServerIP-Angriffe

Das Datenleck zu beliebigen IP-Adressen (CVE-2023-36673) kann dadurch verhindert werden, dass man in der VPN-Konfiguration den VPN-Server nicht mit einem Domainnamen, sondern mit einer IP-Adresse konfiguriert. Eine Nutzung von authentisierten DNS-Varianten (DNSSEC) ist momentan noch nicht möglich.

...