Beschreibung: In diesem Dokument ist beschrieben, wie eine IKEv2-Verbindung (Site-to-Site) zwischen zwei LANCOM R&S®Unified Firewalls eingerichtet werden kann. Voraussetzungen:- LANCOM R&S®Unified Firewall ab LCOS.FX 10.4

- Bereits eingerichtete und funktionsfähige Internet-Verbindung auf den Unified Firewalls

- Beliebiger Browser für den Zugriff auf das Webinterface der Unified Firewall

Szenario:Die Unified Firewalls sind direkt mit dem Internet verbunden und verfügen über eine öffentliche IPv4-Adresse:- Ein Unternehmen möchte seine Filiale, in welcher eine LANCOM R&S®Unified Firewall vorhanden ist, per IKEv2 Site-To-Site Verbindung mit der Firmenzentrale verbinden, in welcher ebenfalls eine LANCOM R&S®Unified Firewall verwendet wird.

- Die Filiale verfügt über eine Internetverbindung mit der festen öffentlichen IP-Adresse 81.81.81.81.

- Die Unified Firewall in der Zentrale soll die VPN-Verbindung zur Filiale aufbauen.

- Das lokale Netzwerk der Zentrale hat den IP-Adressbereich 192.168.50.0/23.

- Das lokale Netzwerk der Filiale hat den IP-Adressbereich 192.168.66.0/24.

Info:

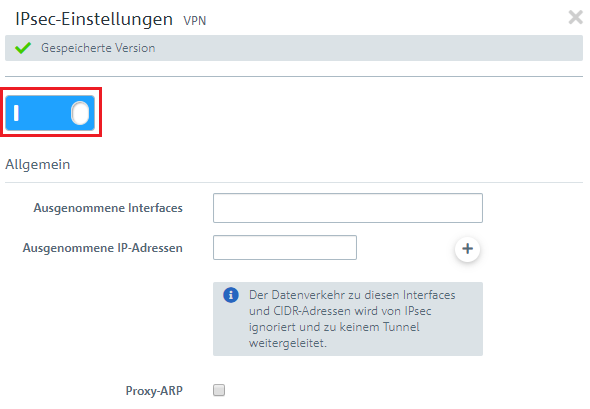

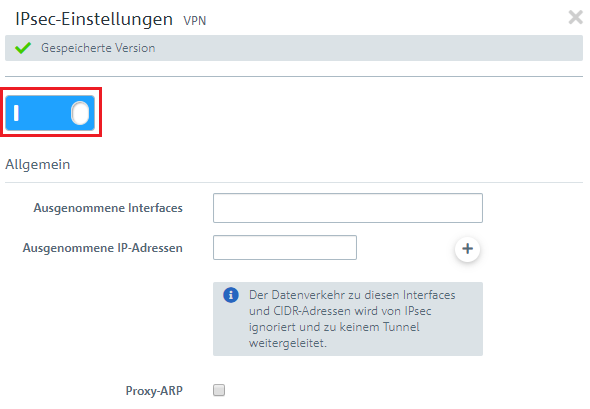

Wenn der Unified Firewall ein (LANCOM)-Router vorgeschaltet ist , welcher die Internetverbindung herstellt, muss auf dem vorgeschalteten Gerät der annehmenden Seite je ein Port-Forwarding für die Ports 4500 und 500 auf die LAN-IP-Adresse der Unified Firewall eingerichtet werden.  Vorgehensweise: Vorgehensweise:1. Konfigurationsschritte auf der Unified Firewall in der Zentrale: 1.1 Verbinden Sie sich mit der Konfigurationsoberfläche der Unified Firewall und wechseln auf VPN -> IPSec-Einstellungen. 1.2 Aktivieren Sie IPSec.  Image Removed Image Removed Image Added Image Added1.3 Wechseln Sie auf VPN -> IPSec-Verbindungen und klicken auf das "Plus-Symbol", um eine neue IPSec-Verbindung zu erstellen. 1.4 Hinterlegen Sie folgende Parameter: - Name: Vergeben Sie einen aussagekräftigen Namen.

- VerbindungstypSicherheits-Profil: Wählen Sie Site-to-Site z.B. das Sicherheitsprofil IKEv2 Suite-B-GCM-256 aus.

- Netzwerk-Verbindung: Wählen Sie im Dropdown-Menü die Netzwerk-Verbindung aus, welches für die Internet-Verbindung verwendet wird.

- Lokales Netzwerk: Hinterlegen Sie das lokale Netzwerk in CIDR-Schreibweise (Classless Inter-Domain Routing).

- Fremdes Netzwerk: Hinterlegen Sie das fremde Netzwerk in CIDR-Schreibweise (Classless Inter-Domain Routing).

- Ziel: Remote-Gateway: Tragen Sie die öffentliche IP-Adresse oder den öffentlichen DNS-Namen der Filiale ein.

- Da die Unified Firewall der Zentrale in diesem Konfigurationsbeispiel die VPN-Verbindung aufbauen soll, müssen Sie Verbindung initiierenaufbauen auswählen.

Image Removed Image Removed Image Added Image Added1.5 Wechseln Sie in den Reiter Tunnel und hinterlegen folgende Parameter:- Lokale Netzwerke: Geben Sie hier (in CIDR-Notation) die lokalen Netzwerke an, welche von der Gegenstelle erreicht werden sollen. In diesem Beispiel das lokale Netzwerk der Zentrale mit dem Adressbereich 192.168.50.0/23.

- Remote-Netzwerke: Geben Sie hier (in CIDR-Notation) die entfernten Netzwerke an, welche von der Firewall erreicht werden sollen. In diesem Beispiel das lokale Netzwerk der Filiale mit dem Adressbereich

192.168.66.0/24.

Image Added Image Added1.6 Wechseln Sie in den Reiter Authentifizirung Authentifizierung und hinterlegen folgende Parameter: - Authentifizierungstyp: Wählen Sie hier die Option PSK only (Preshared Key) aus.

- PSK (Preshared Key): Vergeben Sie einen Preshared Key für diese Verbindung.

- Local Identifier: Vergeben Sie die Lokale Identität.

- Remote Identifier: Vergeben Sie die Entfernte Identität.

Wichtig:

Der Local und Remote Identifier dürfen nicht übereinstimmen!  Image Removed Image Removed1.6 Wechseln Sie in den Reiter ISAKMP (IKE) und wählen bei IKE Version den Typ IKEv2 aus. Die restlichen Parameter verbleiben auf den Standard-Werten.  Image Removed Image Removed

Image Added Image Added1.7 Klicken Sie auf das Symbol zum Erstellen eines neuen VPN-Hosts. 1.8 Hinterlegen Sie folgende Parameter: - Name: Vergeben Sie einen aussagekräftigen Namen.

- VPN-Verbindungstyp: Wählen Sie den Typ IPSec.

- IPSec-Verbindung: Wählen Sie im Dropdownmenü bei IPSec die in Schritt 1.4 -1.6 erstellte VPN-Verbindung aus.

Image Removed Image Removed Image Added Image Added1.9 Klicken Sie in dem VPN-Host auf das "Verbindungswerkzeug" und klicken anschließend auf das Netzwerk-Objekt, auf welches das Objekt (die eingerichtete Site-to-Site Verbindung) zugreifen können soll, damit die Firewall-Objekte geöffnet werden. Wiederholen Sie diesen Schritt für jedes weitere Netzwerk, in welches die Filiale Zugriff haben soll.  Image Removed Image Removed Image Added Image Added1.10 Weisen Sie über die "Plus-Zeichen" die erforderlichen Protokolle dem VPN-Host zu. Info:

Eine Unified Firewall verwendet eine Deny-All Strategie. Die Kommunikation muss also explizit erlaubt werden.  Image Removed Image Removed Image Added Image AddedInfo:

Die Firewall-Objekte können Sie auch über Desktop -> Desktop-Verbindungen aufrufen, indem Sie auf das "Bearbeiten-Symbol" klicken. 1.11 Klicken Sie zuletzt in der Firewall auf Aktivieren, damit die Konfigurations-Änderungen umgesetzt werden. 1.12 Die Konfigurationsschritte auf der Unified Firewall in der Zentrale sind damit abgeschlossen.

2. Konfigurationsschritte auf der Unified Firewall in der Filiale: 2.1 Verbinden Sie sich mit der Konfigurationsoberfläche der Unified Firewall und wechseln auf VPN -> IPSec-Einstellungen. 2.2 Aktivieren Sie IPSec.  Image Removed Image Removed Image Added Image Added2.3 Wechseln Sie auf VPN -> IPSec-Verbindungen und klicken auf das "Plus-Symbol", um eine neue IPSec-Verbindung zu erstellen. 2.4 Hinterlegen Sie folgende Parameter:- Name: Vergeben Sie einen aussagekräftigen

NamenVerbindungstyp- Sicherheits-Profil: Wählen Sie

- z.B. das Sicherheitsprofil IKEv2 Suite-B-GCM-256 aus.

- Verbindung: Wählen Sie im Dropdown-Menü die Netzwerk-Verbindung aus, welches für die Internet-Verbindung verwendet wird.

Image Removed Image Removed Image Added Image Added2.5 Wechseln Sie in den Reiter Tunnel und hinterlegen folgende Parameter:- Lokale Netzwerke: Geben Sie hier (in CIDR-Notation) die lokalen Netzwerke an, welche von der Gegenstelle erreicht werden sollen. In diesem Beispiel das lokale Netzwerk der Filiale mit dem Adressbereich

192.168.66.0/24. - Remote-Netzwerke: Geben Sie hier (in CIDR-Notation) die entfernten Netzwerke an, welche von der Firewall erreicht werden sollen. In diesem Beispiel das lokale Netzwerk der Zentrale mit dem Adressbereich

192.168.50.0/23.

Image Added Image Added1.6 Wechseln Sie in den Reiter Authentifizirung 2.5 Wechseln Sie in den Reiter Authentifizierung und hinterlegen folgende Parameter: - Authentifizierungstyp: Wählen Sie hier die Option PSK

- (Preshared Key) aus.

- PSK (Preshared Key): Vergeben Sie einen Preshared Key für diese Verbindung.

- Local Identifier: Vergeben Sie die Lokale Identität.

- Remote Identifier: Vergeben Sie die Entfernte Identität.

Wichtig:

Der Local und Remote Identifier dürfen nicht übereinstimmen!  Image Removed Image Removed2.6 Wechseln Sie in den Reiter ISAKMP (IKE) und wählen bei IKE Version den Typ IKEv2 aus. Die restlichen Parameter verbleiben auf den Standard-Werten.  Image Removed Image Removed Image Added Image Added2.7 Klicken Sie auf das Symbol zum Erstellen eines neuen VPN-Hosts. 2.8 Hinterlegen Sie folgende Parameter: - Name: Vergeben Sie einen aussagekräftigen Namen.

- VPN-Verbindungstyp: Wählen Sie den Typ IPSec.

- IPSec-Verbindung: Wählen Sie im Dropdownmenü bei IPSec die in Schritt 2.4 -2.6 erstellte VPN-Verbindung aus.

Image Removed Image Removed Image Added Image Added2.9 Klicken Sie in dem VPN-Host auf das "Verbindungswerkzeug" und klicken anschließend auf das Netzwerk-Objekt, auf welches das Objekt (die eingerichtete Site-to-Site Verbindung) zugreifen können soll, damit die Firewall-Objekte geöffnet werden. Wiederholen Sie diesen Schritt für jedes weitere Netzwerk, in welches die Filiale Zugriff haben soll.  Image Removed Image Removed Image Added Image Added2.10 Weisen Sie über die "Plus-Zeichen" die erforderlichen Protokolle dem VPN-Host zu. Info:

Eine Unified Firewall verwendet eine Deny-All Strategie. Die Kommunikation muss also explizit erlaubt werden.  Image Removed Image Removed Image Added Image AddedInfo:

Die Firewall-Objekte können Sie auch über Desktop -> Desktop-Verbindungen aufrufen, indem Sie auf das "Bearbeiten-Symbol" klicken. 2.11 Klicken Sie zuletzt in der Firewall auf Aktivieren, damit die Konfigurations-Änderungen umgesetzt werden. 2.12 Die Konfigurationsschritte auf der Unified Firewall der Filiale sind damit abgeschlossen. Die VPN-Verbindung zur Zentrale wird nun aufgebaut. |