Beschreibung: In diesem Dokument ist beschrieben, wie eine IKEv1-Verbindung (Site-to-Site) zwischen einer LANCOM R&S®Unified Firewall und einer AVM Fritz!Box eingerichtet werden kann. Voraussetzungen:- LANCOM R&S®Unified Firewall ab LCOS FX 10.4

- AVM Fritz!Box mit Firmware ab Version 7.12

- Bereits eingerichtete und funktionsfähige Internet-Verbindung auf der Unified Firewall

- Web-Browser zur Konfiguration der Unified Firewall.

Es werden folgende Browser unterstützt:- Google Chrome

- Chromium

- Mozilla Firefox

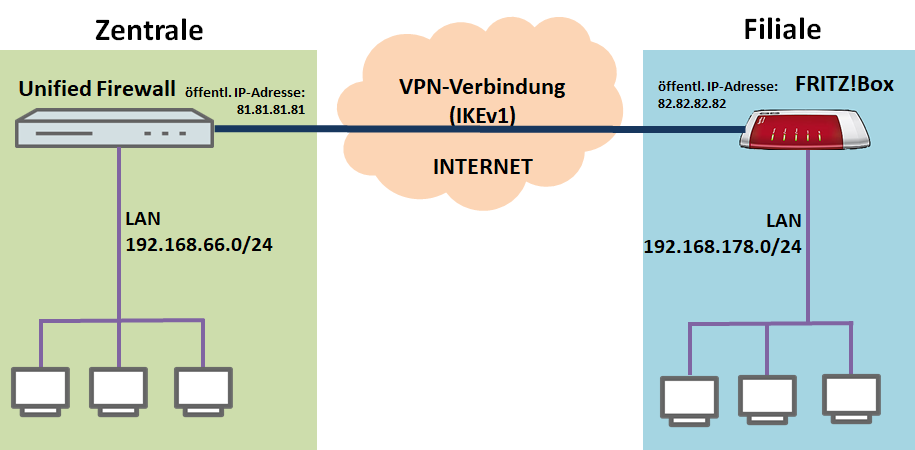

Szenario:1. Die Unified Firewall ist direkt mit dem Internet verbunden und verfügt über eine öffentliche IPv4-Adresse:- Ein Unternehmen möchte seine Filiale, in welcher eine Fritz!Box als Internet-Gateway verwendet wird, per IKEv1 Site-To-Site Verbindung mit der Firmenzentrale verbinden.

- Die Firmenzentrale verfügt über eine Unified Firewall als Gateway und eine Internetverbindung mit der festen öffentlichen IP-Adresse 81.81.81.81.

- Die Fritz!Box in der Filiale soll die VPN-Verbindung zur Firmenzentrale aufbauen. Die Fritz!Box in der Filiale Sie besitzt die feste öffentliche IP-Adresse 82.82.82.82.

- Das lokale Netzwerk der Zentrale hat den IP-Adressbereich 192.168.66.0/24.

- Das lokale Netzwerk der Filiale hat den IP-Adressbereich 192.168.178.0/24.

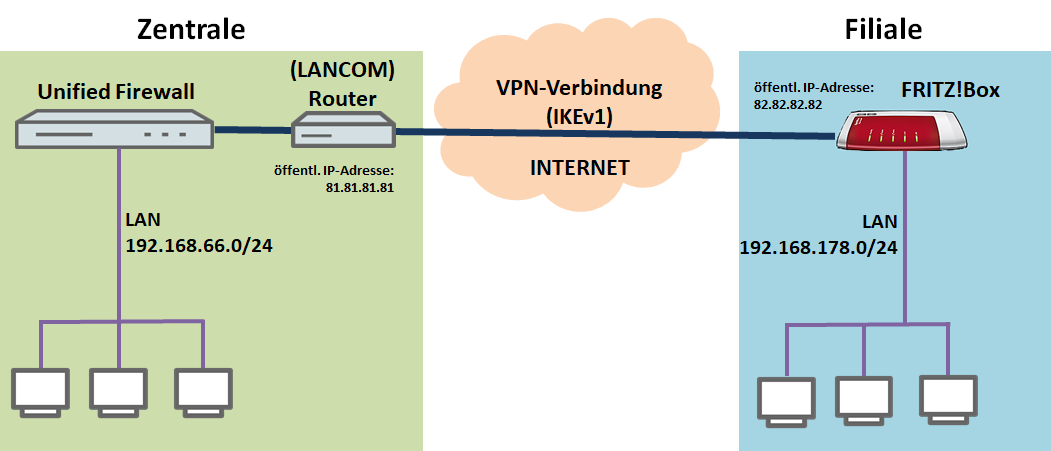

2. Die Unified Firewall geht über einen vorgeschalteten Router ins Internet: 2. Die Unified Firewall geht über einen vorgeschalteten Router ins Internet:- Ein Unternehmen möchte seine Filiale, in welcher eine Fritx!Box als Internet-Gateway verwendet wird, per IKEv1 Site-To-Site Verbindung mit der Firmenzentrale verbinden.

- Die Firmenzentrale verfügt über eine Unified Firewall als Gateway und einen vorgeschalteten Router, welcher die Internet-Verbindung herstellt. Der Router besitzt die feste öffentliche IP-Adresse 81.81.81.81.

- Die Fritz!Box in der Filiale soll die VPN-Verbindung zur Firmenzentrale aufbauen. Die Fritz!Box in der Filiale Sie besitzt die feste öffentliche IP-Adresse 82.82.82.82.

- Das lokale Netzwerk der Zentrale hat den IP-Adressbereich 192.168.66.0/24.

- Das lokale Netzwerk der Filiale hat den IP-Adressbereich 192.168.178.0/24.

Vorgehensweise: Vorgehensweise:Die Einrichtung ist bei Szenario 1 und 2 grundsätzlich gleich. Bei Szenario 2 muss zusätzlich ein Port- und Protokollforwarding auf dem vorgeschalteten Router eingerichtet werden (siehe Abschnitt 3). 1. Konfigurationsschritte auf der Unified Firewall: 1.1 Öffnen Sie das Menü VPN → Sicherheits-Profile und erstellen Sie eine Kopie des vorhandenen Profils "IKEv1 VPN-B", indem Sie auf das Koipe-Icon klicken. 1.2 Vergeben Sie einen aussagekräftigen namen für das neue Sicherheits-Profil. und wählen Sie in der Registerkarte ISAKMP (IKE) folgende Parameter aus. - IKE-Version: Hier muss zwingend IKEv1 ausgewählt werden, da die Fritz!Box keine IKEv2 VPN-Verbindungen unterstützt.

- Verschlüsselungsalgorithmen: Wählen Sie hier die Algorithmen AES-CBC 128 bit (aes128) und AES-CBC 192 bit (aes192) aus.

- Authentifizierungsalgorithmen: Wählen Sie hier den Algotithmus SHA1 HMAC 96 bit (sha1) aus.

- DH-Gruppen: Wählen Sie die Gruppen DH Group 02 (modp1024) und DH Group 14 (modp2048) aus. Die DH-Gruppe 2 ist veraltet und sollte nicht mehr verwendet werden, die Fritz!Box benötigt diese jedoch zum Verbindungsaufbau.

- SA-Lebensdauer: Stellen Sie den Wert 3600 Sekunden ein.

1.11 Klicken Sie zuletzt in der Firewall auf Aktivieren, damit die Konfigurations-Änderungen umgesetzt werden. 1.12 Die Konfigurationsschritte auf der Unified Firewall sind damit abgeschlossen.

2. Konfigurationsschritte in der AVM Fritz!Box: 2.1

3. Einrichtung eines Port- und Protokoll-Forwarding auf einem LANCOM Router (nur Szenario 2): Für IPSec werden die UDP-Ports 500 und 4500 sowie das Protokoll ESP benötigt. Diese müssen auf die Unified Firewall weitergeleitet werden. Werden die UDP-Ports 500 und 4500 weitergeleitet, wird das Protokoll ESP automatisch mit weitergeleitet. Info:

Sollte ein Router eines anderen Herstellers verwendet werden, erfragen Sie die Vorgehensweise bei dem jeweiligen Hersteller. Wichtig:

Werden die UDP-Ports 500 und 4500 sowie das Protokoll ESP auf die Unified Firewall weitergeleitet, kann eine IPSec-Verbindung auf dem LANCOM Router nur noch verwendet werden, wenn diese in HTTPS gekapselt wird (IPSec-over-HTTPS). Ansonsten kann keine IPSec-Verbindung mehr aufgebaut werden! 3.1 Öffnen Sie die Konfiguration des Routers in LANconfig und wechseln in das Menü IP-Router -> Maskierung -> Port-Forwarding-Tabelle. 3.2 Hinterlegen Sie folgende Parameter: - Anfangs-Port: Hinterlegen Sie den Port 500.

- End-Port: Hinterlegen Sie den Port 500.

- Intranet-Adresse: Hinterlegen Sie die IP-Adresse der Unified-Firewall im Transfernetz zwischen Unified Firewall und LANCOM Router.

- Protokoll: Wählen Sie im Dropdown-Menü UDP aus.

3.3 Erstellen Sie einen weiteren Eintrag und hinterlegen den UDP-Port 4500. 3.4 Schreiben Sie die Konfiguration in den Router zurück. |