...

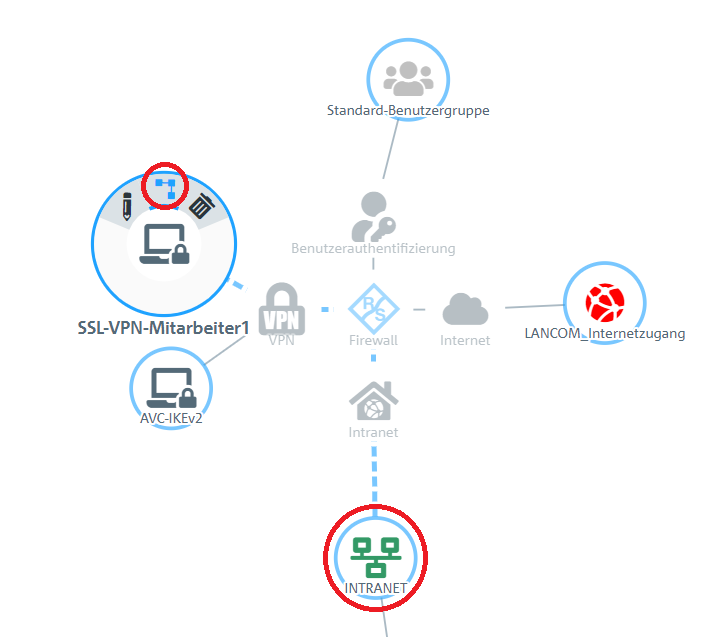

1.16 Klicken Sie in dem VPN-Host auf das "Verbindungswerkzeug" und klicken anschließend auf das Netzwerk-Objekt, auf welches der OpenVPN Client zugreifen können soll, damit die Firewall-Objekte geöffnet werden.

Wiederholen Sie diesen Schritt für jedes weitere Netzwerk, in welches der OpenVPN Client Zugriff haben soll.

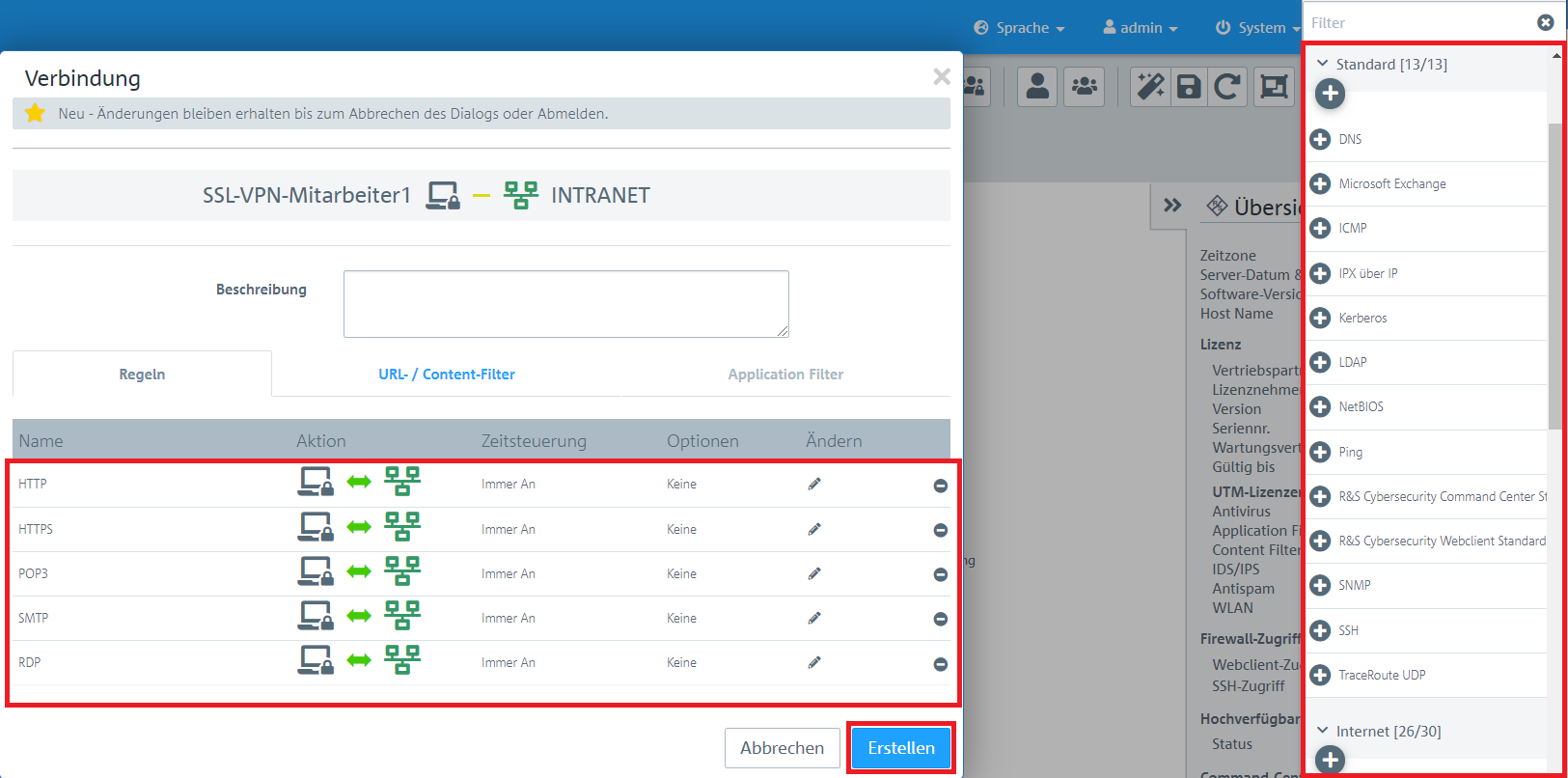

1.17 Weisen Sie über die "Plus-Zeichen" die erforderlichen Protokolle dem VPN-Host zu.

Info:

Eine Unified Firewall verwendet eine Deny-All Strategie. Die Kommunikation muss also explizit erlaubt werden.

Info:

Die Firewall-Objekte können Sie auch über Desktop → Desktop-Verbindungen aufrufen, indem Sie auf das "Stift-Symbol" zum Bearbeiten klicken.

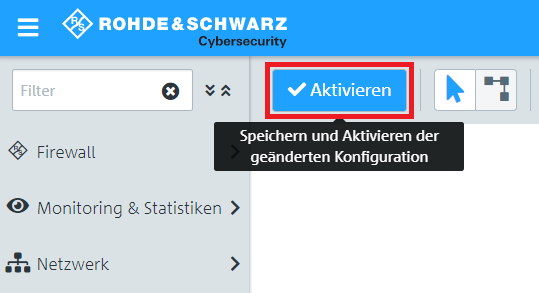

1.18 Klicken Sie zuletzt in der Unified Firewall auf Aktivieren, damit die Konfigurations-Änderungen umgesetzt werden.

1.19 Die Konfigurationsschritte auf der Unified Firewall sind damit abgeschlossen.

2. Konfigurationsschritte im OpenVPN Client:

2.1 Übertragen Sie das in Schritt 1.13 exportierte SSL-VPN-Profil auf das Android Gerät.

Wichtig:

Stellen Sie sicher, dass eine sichere Übertragungsart gewählt wird!

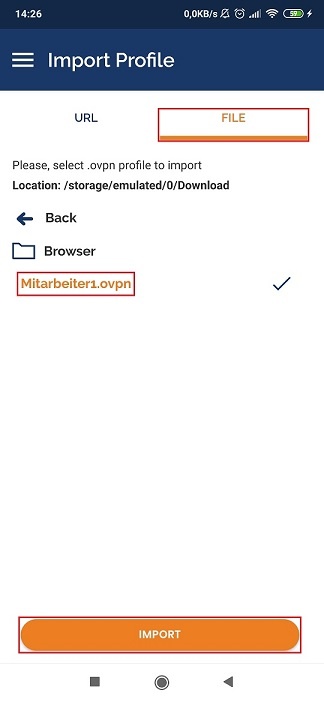

2.2 Öffnen Sie die OpenVPN App auf dem Android Gerät, klicken auf Import Profile → FILE und wählen in dem Ordner, in dem Sie das SSL-VPN-Profil abgelegt haben, das Profil aus.

Klicken Sie anschließend auf IMPORT.

2

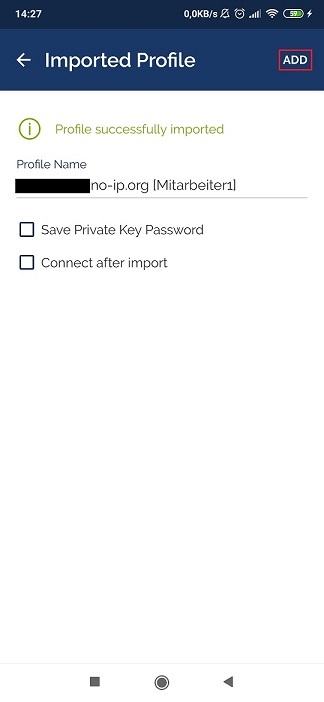

.2.3 Der erfolgreiche Import des Profils wird mit einer entsprechenden Meldung quittiert.

Klicken Sie auf

Datei importierenADD, um das

VPN-Profil zu

importierenspeichern.

Wichtig:

Der Haken bei Save Private Key Password sollte nicht gesetzt werden, da bei Verlust des Gerätes ein Zugriff auf das Firmen-Netzwerk ohne Eingabe des Transport Password (siehe Schritt 1.13) möglich ist!

2.4 Die Konfigurationsschritte im OpenVPN Client sind damit abgeschlossen.

3. Einrichtung eines Port-Forwarding auf einem LANCOM Router (nur Szenario 2):

Für VPN-SSL wird im Standard der TCP-Port 1194 verwendet. Dieser muss auf die Unified Firewall weitergeleitet werden.

Info:

Der Port für SSL-VPN lässt sich in der Unified Firewall ändern (siehe Schritt 1.8).

Sollte ein Router eines anderen Herstellers verwendet werden, erfragen Sie die Vorgehensweise bei dem jeweiligen Hersteller.

3.1 Öffnen Sie die Konfiguration des Routers in LANconfig und wechseln in das Menü IP-Router → Maskierung → Port-Forwarding-Tabelle.

3.2 Hinterlegen Sie folgende Parameter:

- Anfangs-Port: Hinterlegen Sie den Port 1194.

- End-Port: Hinterlegen Sie den Port 1194.

- Intranet-Adresse: Hinterlegen Sie die IP-Adresse der Unified-Firewall im Transfernetz zwischen Unified Firewall und LANCOM Router.

- Protokoll: Wählen Sie im Dropdown-Menü TCP aus.

3.3 Schreiben Sie die Konfiguration in den Router zurück.