...

- LANCOM Router als RADIUS-Server

- Access Point mit LCOS

- Switch der GS-3xxx Serie

- LCOS ab Version 10.30 auf dem Router, der als RADIUS-Server fungiert (download aktuelle Version)

- LCOS ab Version 9.24 auf dem Access Point (download aktuelle Version)

- LANtools ab Version 10.30 (download aktuelle Version)

- Beliebiger Web-Browser für den Zugriff auf das Webinterface des GS-3xxx SwitchSwitches der XS-Serie

Szenario:

Vorgehensweise:

1. Konfiguration des RADIUS-Servers auf dem LANCOM Router:

...

2. Konfiguration des RADIUS-Authenticators auf dem GS-3xxx Switch:

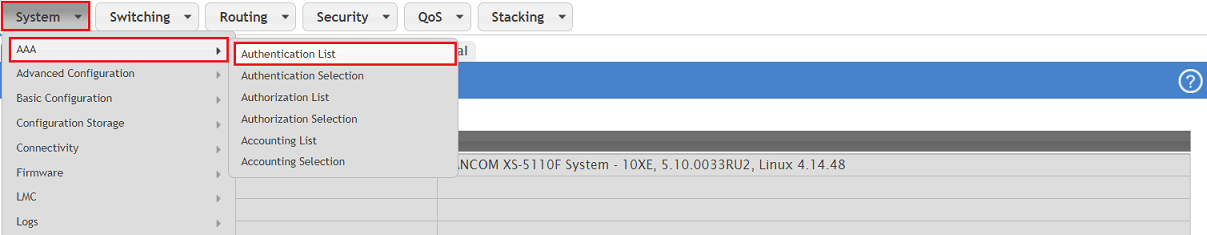

2.1 Verbinden Sie sich mit dem Webinterface des Gerätes und wechseln in das Menü System → AAA → Authentication List.

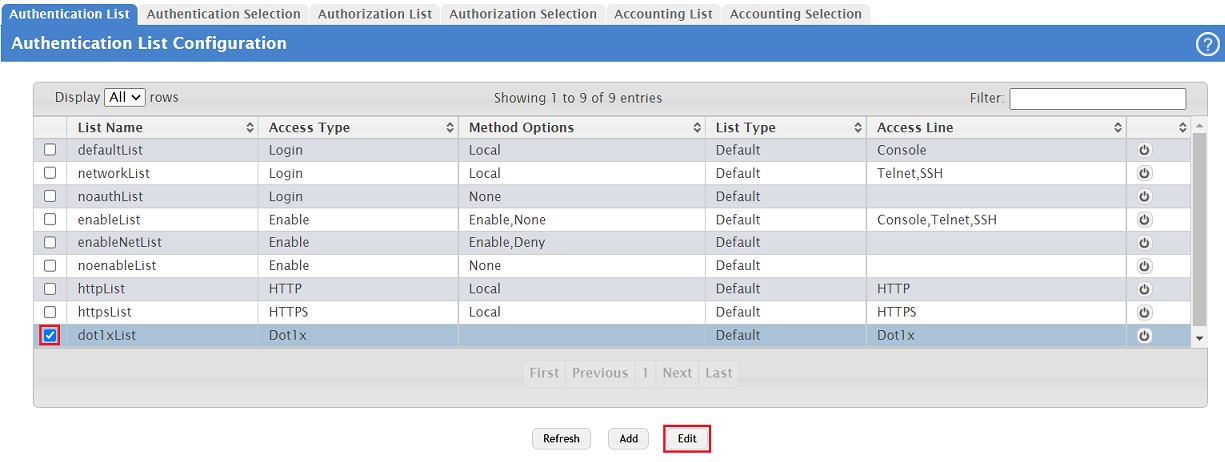

2.2 Wählen Sie den Eintrag dot1xList aus und klicken auf Edit.

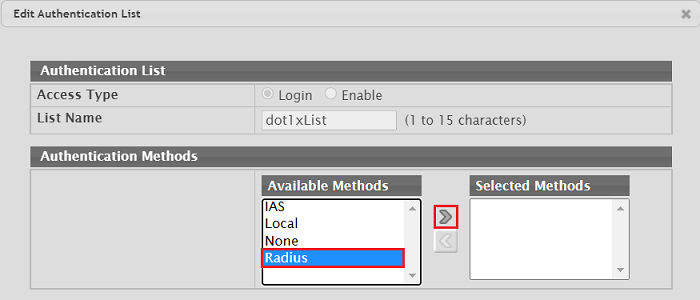

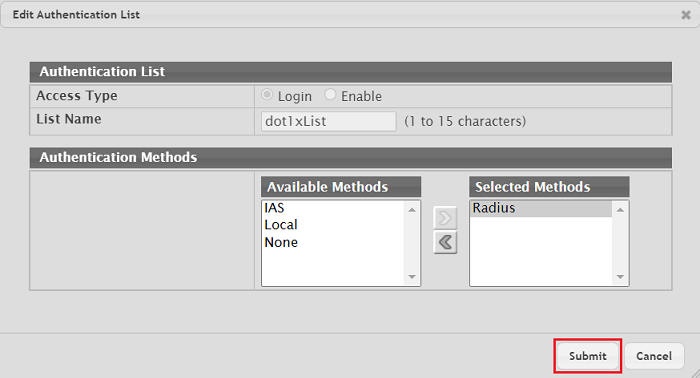

2.3 Markieren Sie unter Available Methods die Option RADIUS und klicken auf das nach rechts gewandte Pfeil-Symbol, damit dieses in die Selected Methods aufgenommen wird. Klicken Sie anschließend auf Submit.

| Info |

|---|

Die Option RADIUS muss hier zwingend hinterlegt werden, da der Switch die RADIUS-Requests ansonsten nicht an den RADIUS-Server weiterleitet. |

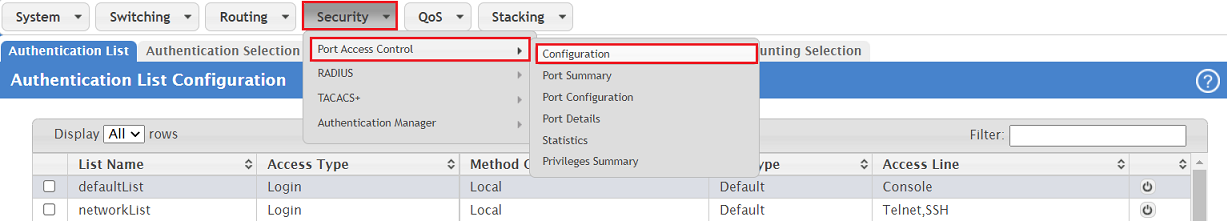

2.4 Wechseln Sie in das Menü Security → Port Access Control → Configuration.

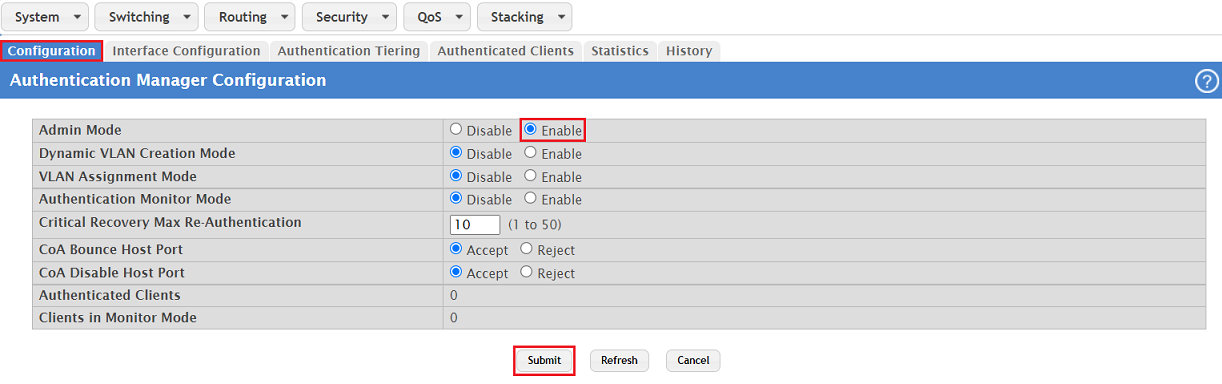

2.5 Wählen Sie bei Admin Mode die Option Enable aus und klicken auf Submit.

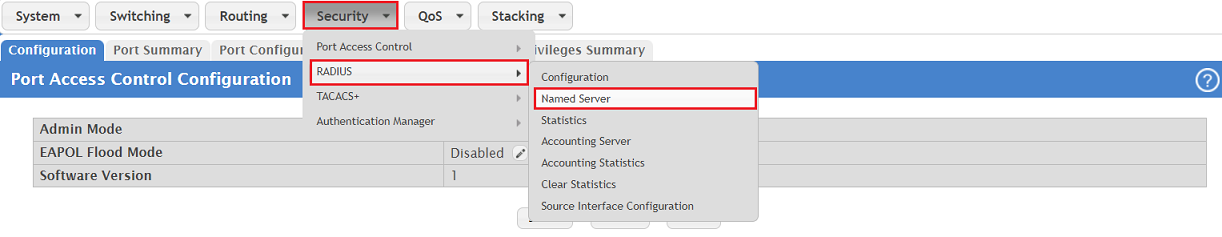

2.6 Wechseln Sie in das Menü Security → RADIUS → Named Server.

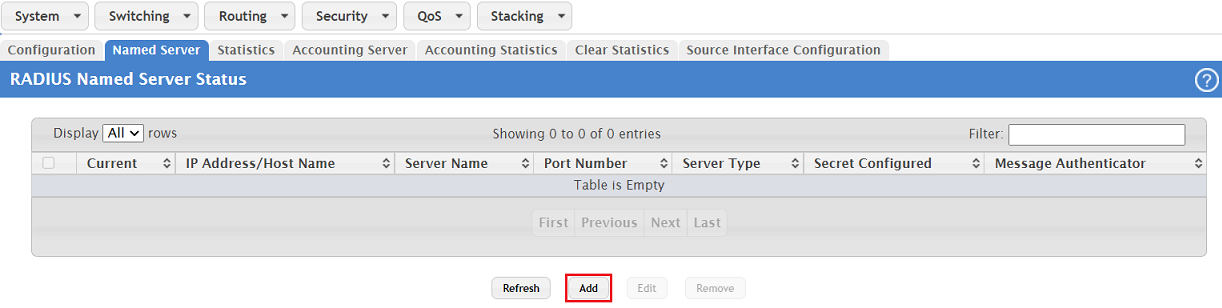

2.7 Klicken Sie auf Add, um einen RADIUS-Server zu hinterlegen.

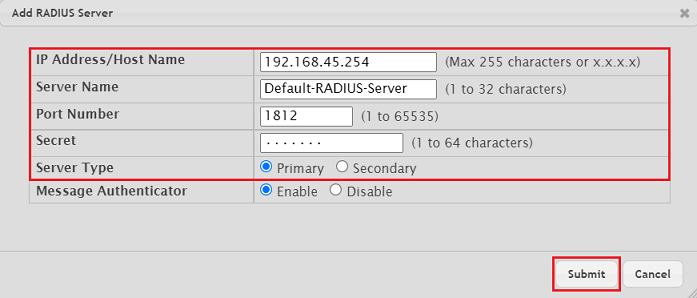

2.8 Passen Sie folgende Parameter an und klicken auf Submit:

- IP Address/Host Name: Geben Sie die IP-Adresse oder den Hostnamen des RADIUS-Servers an, der die Authentifizierung vornehmen soll.

- Server Name: Passen Sie bei Bedarf den den Gruppen-Namen für den RADIUS-Server an (in diesem Beispiel wurde der Name auf der Standard-Einstellung Default-RADIUS-Server belassen).

- Port Number: Belassen Sie den RADIUS-Port auf dem Standard-Wert 1812.

- Secret: Tragen Sie das in Schritt 1.5 vergebene Client-Secret ein.

- Server Type: Wählen Sie die Option Primary aus. Gibt es keinen primären RADIUS-Server, so wird der sekundäre RADIUS-Server zum primären Server.

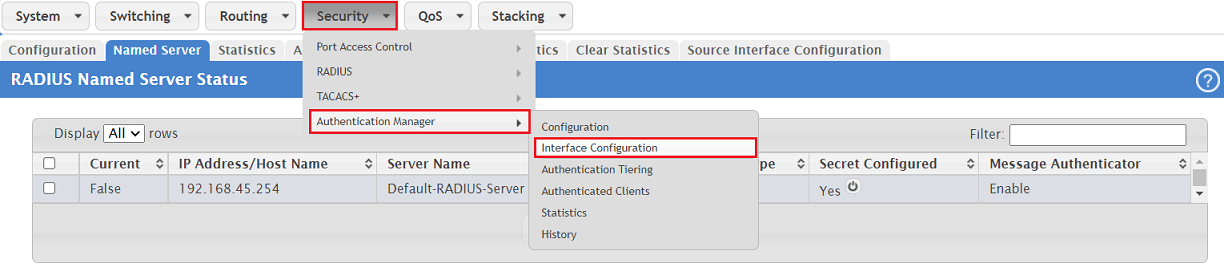

2.9 Wechseln Sie in das Menü Security → Authentication Manager → Interface Configuration.

| Hinweis |

|---|

An dieser Stelle darf auf keinen Fall zuerst der Admin Mode unter Security → Authentication Manager → Configuration aktiviert werden, da die Authentifizierung global für alle Ports aktiviert wird. Ansonsten ist kein Konfigurations-Zugriff mehr auf den Switch möglich! |

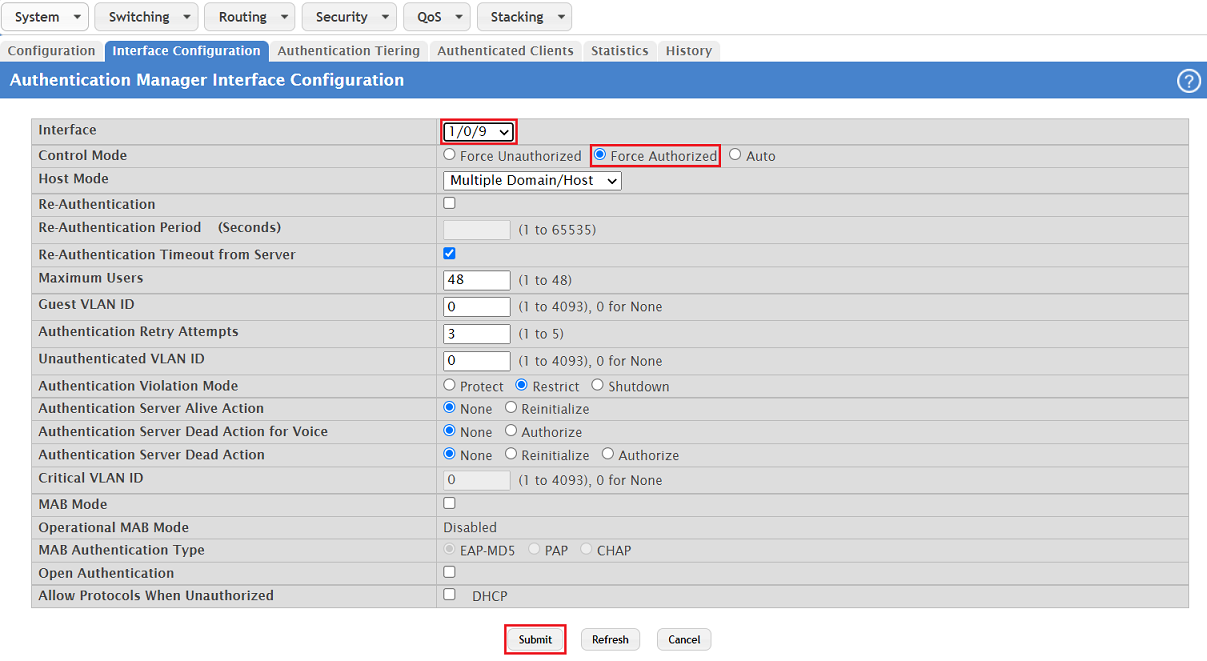

2.10 Wählen Sie das für den Konfigurations-Zugriff verwendete Interface aus (in diesem Beispiel der Port 1/0/9), wählen bei Control Mode die Option Force Authorized aus und klicken auf Submit. Mit dieser Einstellung wird auf diesem Port keine Authentifizierung durchgeführt.

| Info |

|---|

Wählen Sie die Einstellung Force Authorized auf allen Ports aus, auf denen keine Authentifizierung durchgeführt werden soll. |

2.11 Wählen Sie einen Port aus, auf dem die Authentifizierung durchgeführt werden soll (in diesem Beispiel 1/0/10), passen die folgenden Parameter an und klicken auf Submit:

- Stellen Sie sicher, dass bei Control Mode die Option Auto ausgewählt ist. Damit ist der Port unauthentifiziert, bis der angeschlossene Netzwerk-Teilnehmer sich authentifiziert hat.

- Wählen Sie bei Host Mode die Methode aus,

- Häufig verwendete Modi:

- Single Authentication: Nur ein Teilnehmer kann sich anmelden und wird authentifiziert.

- Multiple Authentication:

- Häufig verwendete Modi:

2.12

2.13 Klicken Sie in der rechten oberen Ecke auf Save Configuration, damit die Konfiguration als Start-Konfiguration gespeichert wird.

...