| PageIdMakro |

|---|

| Seiteneigenschaften |

|---|

Beschreibung:

Dieses Dokument enthält Informationen zu den AbwehrmöglichkeitenMaßnahmen, der welche gegen die von Mathy Vanheof beschriebenen Angriffsmöglichkleiten im Paper "Bypassing Tunnels: Leaking VPN Client Traffic by Abusing Routing Tables" (VU#563667) beschriebenen "LocalNet"- Angriff" und "ServerIP"-Angriffe"Angriffe getroffen werden können. Die Angriffe werden zudem auf der Seite https://tunnelcrack.mathyvanhoef.com/ beschrieben.

| Info |

|---|

Bei den beschriebenen Angriffen ist es wichtig zu erwähnen, dass diese den eigentlichen VPN-Tunnel nicht kompromittieren. Daten, die durch einen VPN-Tunnel übertragen werden, sind nach wie vor sicher. Es wird vielmehr versucht, für den VPN-Tunnel bestimmten Datenverkehr vor dem Tunnel an ein anderes Ziel umzulenken, um ihn dann im Klartext mitlesen zu können oder als sog. Man-in-the-Middle zu operieren. In den beschriebenen Szenarien wird als Zugangsmedium ein Rogue Access Point verwendet, welcher einem WLAN Client suggeriert, dass er sich mit einer bekannten und vertrauenswürdigen SSID verbindet. Dieses Ziel wird in der Regel bei öffentlichen WLAN-Netzwerken am einfachsten erreicht. Auf dem vom Angreifer kontrollierten Access Point kann nun duch Zuweisung von IP-Adressen das Routing verändert werden, sodass der Datenverkehr entsprechend umgeleitet wird. |

Alle Angriffe und deren Varianten sind neben den Ausführungen im Paper auch in folgenden CVE-Meldungen detailliert beschrieben:

LocalNet-Angriff:

ServerIP-Angriff

...

:

- (ServerIP

- Angriff

- DNS spoofing)

| Info | ||||||

|---|---|---|---|---|---|---|

In der Standard-Einstellung sind sowohl die Advanced VPN Clients für Windows- als auch die für macOS -Clients anfällig für beide Angriffe (LocalNet und ServerIP). Detaillierte technische Informationen zu dieser Thematik haben wir in einem PDF-Dokument für Sie zusammengestellt:

|

1. LANCOM Advanced VPN Client für Windows

1.1

...

Gegenmaßnahmen gegen LocalNet-Angriffe

Beim LANCOM Der Advanced VPN Client für Windows enthält eine Firewall, die beide Angriffe abwehren kann . Dabei ist zu beachten, dass auch Pakete gedroppt werden können.

| Info |

|---|

Standardmäßig ist die Firewall des Advanced VPN Cient ausgeschaltet. Sie muss eingeschaltet werden und entsprechende Regeln müssen konfiguriert werden. |

Zur Abwehr der Angriffe " LocalNet-Angriff " und "ServerIP-Angriffe" können die vordefinierten Regeln verwendet werden:

<Hier brauchen wir ein Konfigurationsbeispiel>

1.2 Aktivierung des "Full Local Network Enclosure Mode"

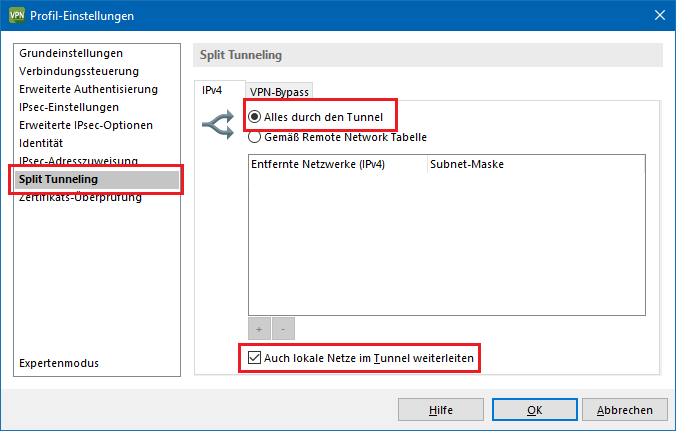

Zur Abwehr des "LocalNet-Angriffs" kann auch der "Full Local Network Enclosure Mode" (Option "Auch lokale Netze im Tunnel weiterleiten") aktiviert werden, der die Daten für das lokale Netz in den Tunnel leitet.

- Dazu müssen Sie in der Konfiguration des Verbindings-Profils das Menü Split-Tunneling aufrufen und den Modus Alles durch den Tunnel verwenden.

- Aktivieren Sie zusätzlich die Option Auch lokale Netze im Tunnel weiterleiten".

| Info |

|---|

Die Konfiguration des Advanced VPN Client kann auch über eine *.ini-Datei importiert werden. In diesem Fall muss darin die Option "UseTunnel = 1" gesetzt sein, um den "Full Local Network Enclosure Mode" zu aktivieren. |

2. Advanced VPN Client für macOS

2.1 Verwendung einer externen Firewall im lokalen Netzwerk

Da der Advanced VPN Client für macOS keine integrierte Firewall besitzt, empfiehlt sich zur Abwehr beider Angriffe die Verwendung einer Firewall im lokalen Netzwerk (z.B. eine LANCOM R&S Unfied Firewall).

2.2 Aktivierung des "Full Local Network Enclosure Mode"

Zur Abwehr des LocalNet-Angriffs muss der "Full Local Network Enclosure Mode" (Option "Auch lokale Netze im Tunnel weiterleiten") aktiviert werden, der die Daten für das lokale Netz in den Tunnel leitet.

Wie Sie diese Funktion nutzen, ist im Abschnitt 1.2 beschrieben.

OPTIONAL:

3. Technische Details zu den Angriffen

3.1 LocalNet-Angriff

Bei diesem Angriff werden Ausnahmeregeln für das Routing ins lokale Netz ausgenutzt.

Der Nutzer verbindet sich mit einem fremden Access-Point und bekommt als lokales Netz einen Adressbereich zugewiesen. Dieser Adressbereich wird vom Angreifer so gewählt, dass die IP-Adresse eines Ziel-Servers, den er überwachen will, darin enthalten ist. Das Ziel des Angreifers kann dabei sein:

3.1a) Datenverbindungen zum Ziel-Server zu registrieren, mitzulesen oder zu verfälschen. (Im Preprint Abschnitt "4.1.1 Leaking local traffic", CVE-2023-36672) oder

3.1b) Verbindungen zum Ziel-Server zu blockieren. (Im Preprint Abschnitt "4.1.2 Blocking traffic", CVE-2023-35838)

Verhalten des Advanced VPN Client

Alle Windows- und macOS-Clients senden mit den Standard-Einstellungen Daten am Tunnel vorbei ins lokale Netzwerk, wenn die Zieladresse im lokalen Netz liegt. Daher sind die Clients für den bei Punkt 3.1a beschriebenen Angriff anfällig.

Empfehlung von LANCOM Systems:

- Der "Full Local Network Enclosure Mode" verhindert die Angriffe 3.1a und 3.1b.

- Im Windows-Client kann man die integrierte Firewall verwenden, um den Datenverkehr ins lokale Netz zu blockieren. Damit wird Angriff 3.1a abgewehrt.

- Zur Abwehr von Angriff 3.1b müsste man die Firewall-Logs regelmäßig kontrollieren.

| Info |

|---|

| Im CVE-2023-35838 und CVE-2023-36672 sind noch andere Abwehrmöglichkeiten beschrieben, z.B. das Verwenden von Policy-based Routing oder einer extra Firewall. |

3.2 ServerIP-Angriffe

Hier werden Ausnahmeregeln für das Routing der VPN-Daten zum VPN-Server ausgenutzt. Das Preprint beschreibt hier zwei unterschiedliche Angriffe.

3.2.1 Deanonymisierung

Erlaubt es das Routing, beliebige Pakete außerhalb des Tunnels zum VPN-Server zu schicken (also nicht nur den gewünschten IPsec-Traffic), dann ermöglicht dies einen Deanonymisierungsangriff.

Der Angreifer platziert auf der Website, die überwacht werden soll, einen Link mit der IP-Adresse des VPN-Servers, z.B. in einem Forum Post. Der Angreifer kann nun überwachen, wann der Nutzer die Website besucht.

Verhalten des Advanced VPN Client

Die Firewall des Advanced VPN Client ist in den Standard-Einstellungen deaktiviert, und in Folge dessen werden alle Pakete zur IP-Adresse des VPN-Servers außerhalb des Tunnels verschickt. Daher sind die Windows- und macOS-Clients anfällig für den Angriff.

Empfehlung von LANCOM Systems

Zur Abwehr des Angriffs kann, wie oben beschrieben, die integrierte Firewall im Windows-Client verwendet werden.

| Info |

|---|

| Im CVE-2023-36671 sind noch andere Abwehrmöglichkeiten beschrieben, z.B. das Verwenden Policy-based routing oder von einer extra Firewall. |

3.2.2 - DNS spoofing

Falls die IP-Adresse des VPN-Servers mit Hilfe von ungesichertem DNS aufgelöst wird, kann ein Angreifer dies Nutzen um dem VPN-Client eine falsche VPN-Server-Adresse zuzuweisen. Zusätzlich konfiguriert der Angreifer in seinem Access Point Address-Translation speziell für den VPN-Tunnel, so dass der Anwender diesen normal benutzen kann. Das Ziel des Angreifers kann dabei sein:

3.2.2a Verbindungen zur vermeintlichen IP-Adresse des VPN-Servers werden am Tunnel vorbei aufgebaut. (siehe auch CVE-2023-36673 Abschnitt "4.2.2 Leaking arbitrary traffic")

3.2.2b Verbindungen zur vermeintlichen IP-Adresse des VPN-Servers werden unbemerkt blockiert. (siehe auch CVE-2023-36673 Abschnitt "4.2.3 Blocking traffic")

Verhalten des Advanced VPN Client

Die Advanced VPN Clients erlauben ungesicherte DNS-Abfragen, daher ist es möglich, dass der Angreifer die IP-Adresse des VPN-Servers verfälscht.

Die Firewall des Advanced VPN Client ist in den Standard-Einstellungen deaktiviert, und in Folge dessen werden alle Verbindungen zur falschen IP-Adresse des VPN-Servers außerhalb des Tunnels aufgebaut.

Wurde der VPN-Server mit einem Hostnamen konfiguriert, dann sind die Windows- und macOS-Clients anfällig für den Angriff.

Empfehlung von LANCOM Systems

- Der Angriff 3.2 kann nicht durchgeführt werden, falls der Tunnelendpunkt nicht mit einem Hostnamen, sondern mit einer IP-Adresse konfiguriert wurde.

- Andernfalls sollte im Windows-Client, wie oben beschrieben die intergrierte Firewall konfiguriert werden, um Datenverkehr außerhalb des Tunnels zum VPN-Server zu blockieren. Damit wird Angriff 3.2.2a abgewehrt,

- Zur Abwehr von Angriff 3.2.2b müsste man die Firewall-Logs regelmäßig kontrollieren.

...

mit der Konfigurationsoption „Full Local Network Enclosure Mode“ / „Auch lokale Netze im Tunnel weiterleiten“ verhindert werden. Dadurch werden grundsätzlich alle Daten durch den VPN-Tunnel versendet.

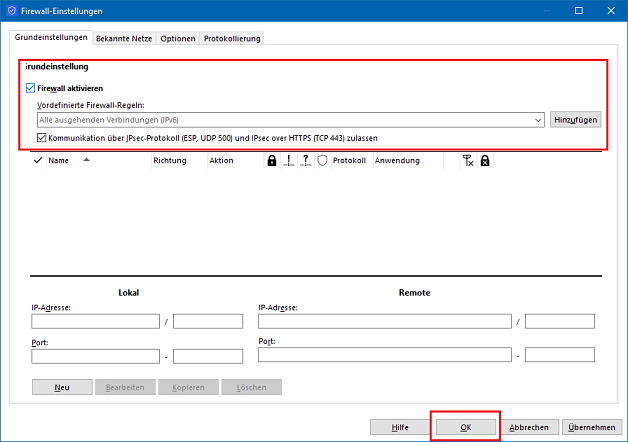

Alternativ kann auch die im Advanced VPN Client integrierte Firewall so konfiguriert werden, dass ausschließlich VPN-Datenverkehr (Firewall-Option „IPsec-Protokoll zulassen“) zugelassen ist, mit dedizierten Ausnahmen für z.B. den Netzwerkdrucker im Homeoffice.

| Info |

|---|

| Zu beachten ist, dass diese Firewall-Regeln zum unbemerkten Blockieren wichtiger Daten führen können ( CVE-2023-35838 ), hierfür sind separate Gegenmaßnahmen zu ergreifen. |

1.2 Gegenmaßnahmen gegen ServerIP-Angriffe

Das Datenleck zu beliebigen IP-Adressen (CVE-2023-36673) kann dadurch verhindert werden, dass man in der VPN-Konfiguration den VPN-Server nicht mit einem Domainnamen, sondern mit einer IP-Adresse konfiguriert. Eine Nutzung von authentisierten DNS-Varianten (DNSSEC) ist momentan noch nicht möglich.

Zusätzlich kann man die integrierte Firewall des Windows-Clients so konfigurieren, dass außerhalb des VPN-Tunnels ausschließlich die für die VPN-Verbindung erforderlichen Protokolle zugelassen werden. Dies geschieht, indem man in der Firewall die Option „IPsec-Protokoll zulassen“ aktiviert und keine weiteren Firewall-Regeln definiert (siehe Abbildung in Schritt 1.1).

2. LANCOM Advanced VPN Client für macOS

2.1 Gegenmaßnahmen gegen LocalNet-Angriffe

Beim LANCOM Advanced VPN Client für macOS kann der LocalNet-Angriff mit der Konfigurationsoption „Full Local Network Enclosure Mode“ nur eingeschränkt verhindert werden. Datenverkehr, der an das Standard-Gateway adressiert ist, wird nicht in den VPN-Tunnel geleitet.

Alternativ kann auch die Firewall eines Drittanbieters so konfiguriert werden, dass ausschließlich VPN-Datenverkehr zugelassen ist, mit dedizierten Ausnahmen für z.B. den Netzwerkdrucker im Homeoffice.

| Info |

|---|

| Zu beachten ist, dass diese Firewall-Regeln zum unbemerkten Blockieren wichtiger Daten führen können ( CVE-2023-35838 ), hierfür sind separate Gegenmaßnahmen zu ergreifen. |

2.1 Gegenmaßnahmen gegen ServerIP-Angriffe

Das Datenleck zu beliebigen IP-Adressen (CVE-2023-36673) kann dadurch verhindert werden, dass man in der VPN-Konfiguration den VPN-Server nicht mit einem Domainnamen, sondern mit einer IP-Adresse konfiguriert. Eine Nutzung von authentisierten DNS-Varianten (DNSSEC) ist momentan noch nicht möglich.

Zusätzlich kann man die Firewall eines Drittanbieters so konfigurieren, dass außerhalb des VPN-Tunnels ausschließlich die für die VPN-Verbindung erforderlichen Protokolle zugelassen werden. Es handelt sich hierbei um die Protokolle ISAKMP (UDP Port 500) und IPsec NAT-T (UDP Port 4500).