| Seiteneigenschaften |

|---|

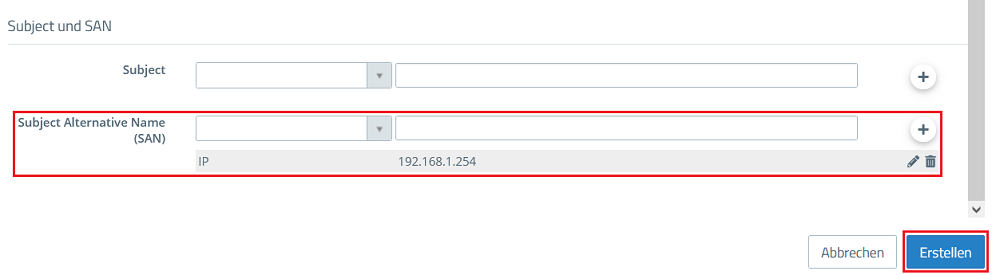

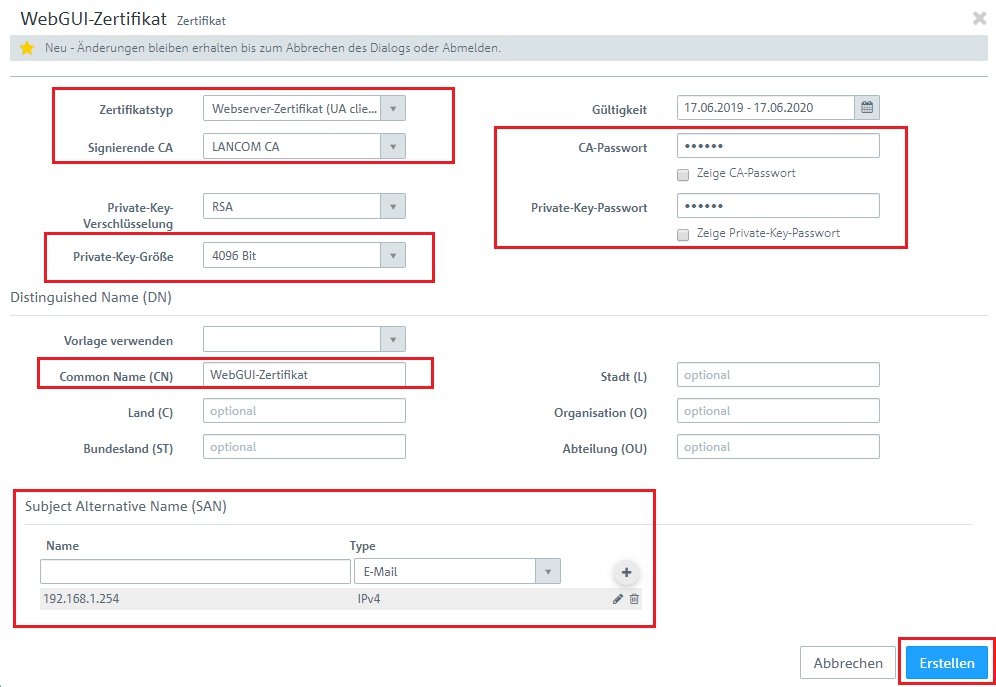

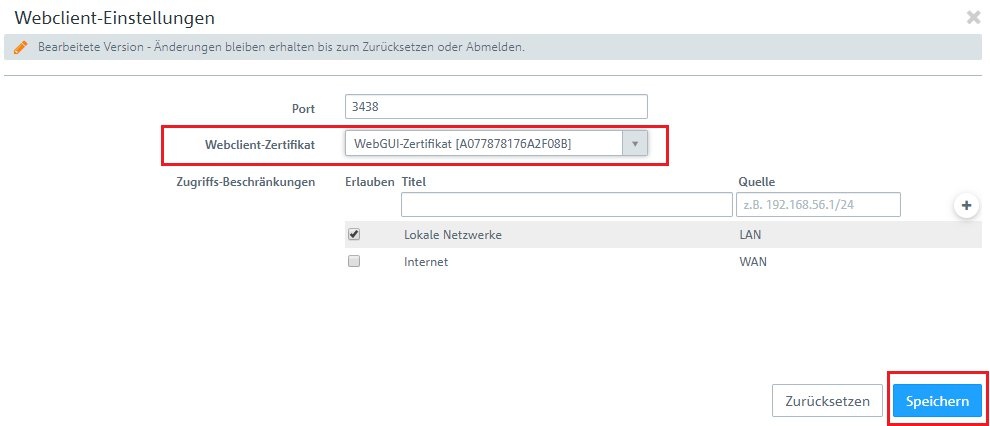

4. Klicken Sie erneut auf die Schaltfläche "+". Wählen Sie im Drop-Down Menü "Zertifikatstyp" des oben links eingeblendeten Fensters die Option„Webserver Zertifikat /UA client“ aus.

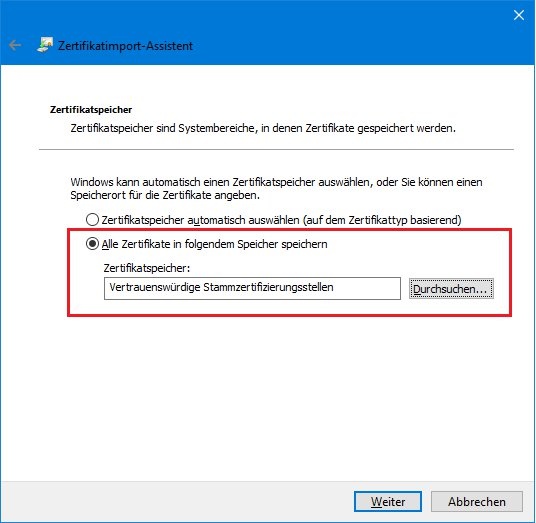

7. Benennen Sie diese Datei nach dem Speichern in eine *.crt-Datei um

|