| Seiteneigenschaften |

|---|

Beschreibung:

In diesem Artikel werden Best-Practice Empfehlungen für die Erstellung von Firewall-Regeln auf LANCOM Routern mit LCOS aufgezeigt.

Empfehlungen:

1. Nur Ziel-Port in einer Firewall-Regel angeben:

Da bei der Netzwerk-Kommunikation bis auf wenige Ausnahmen (z.B. IPSec) ein zufälliger Quell-Port verwendet wird, darf in einer Firewall-Regel nur ein Protokoll/Ziel-Dienst angegeben werden. Der Protokoll/Quell-Dienst muss auf der Standardeinstellung alle Protokolle/Quell-Dienste belassen werden. Ansonsten greift die Regel nicht.

...

Die Firewall teilt einzelne Regeln in Filter auf. Je mehr Filter in einer Regel vorhanden sind, desto mehr Aufwand stellt die Bearbeitung für die Firewall dar, wenn die Regel greift und eine Session aufgebaut wird. Die Anzahl der Filter hat also durchaus einen Einfluss auf die Performance.Daher Dabei stellt jede Kombination aus Verbindungs-Quelle, Verbindungs-Ziel, Quell-Dienst und Ziel-Dienst einen Filter dar. Beim Aufbau einer neuen Session werden die Filter durchlaufen, bis ein passender Filter gefunden wird. Je mehr Filter durchlaufen werden müssen, desto mehr Performance wird benötigt. Daher sollte bei der Regel-Erstellung darauf geachtet werden, dass möglichst wenig Filter daraus resultieren (sowohl innerhalb einer Regel als auch gesamt).

...

Die Kommunikation für HTTP und HTTPS soll sowohl ein- als auch ausgehend für die Kommunikation per VPN erlaubt werden.über eine VPN-Verbindung in beide Richtungen erlaubt werden. Die zweite Lösung ist dabei zu bevorzugen, da weniger Filter erzeugt werden.

- Es wird eine einzelne Firewall-Regel erstellt für die ein- und ausgehende Kommunikation Kommunikation in beide Richtungen (Quelle und Ziel sind gleich).

- In der Firewall-Regel gibt es 4 Kombinationsmöglichkeiten der Stations-Objekte.

- Es werden 2 Protokolle erlaubt (HTTP und HTTPS).

- Dies resultiert in 4 x 2 = 8 Filtern.

...

In Einzelfällen kann es allerdings erforderlich sein, die Priorisierung für eine Regel anzupassen. Im folgenden werden zwei Beispiele beschrieben:

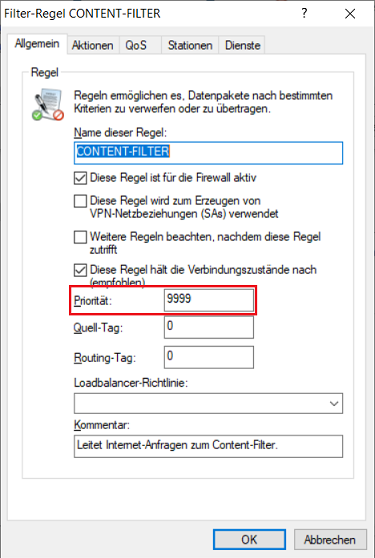

Content-Filter Regel:

Die Regel für den Content-Filter etwa muss als Erstes greifen, daher wird dieser die Priorität 9999 zugewiesen.

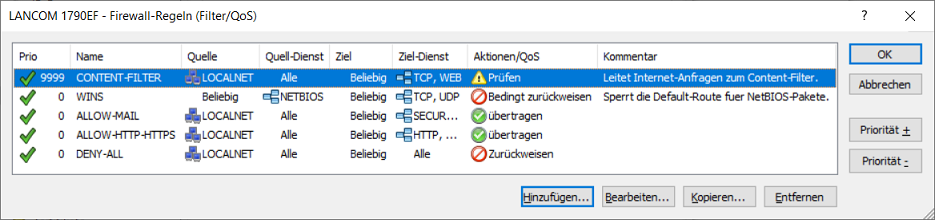

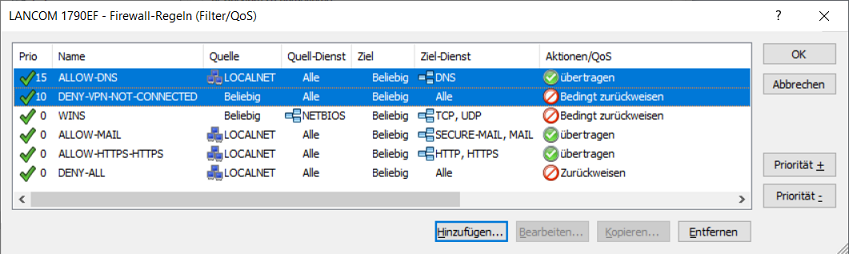

Übersicht der Firewall-Regel-Tabelle:

Aufbau einer VPN-Verbindung auf dem VPN-Responder verhindern:

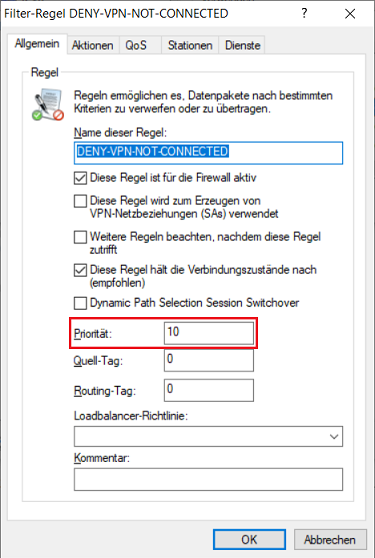

Ist eine VPN-Verbindung abgebaut und es wird auf der Seite des VPN-Responders ein Zugriff auf Ressourcen in dem VPN-Netzwerk initiiert, versucht der Router die VPN-Verbindung aufzubauen. Wurde dem Router keine Gateway-IP-Adresse der Gegenseite bekanntgegeben (etwa bei einer dynamischen IKEv2-Verbindung mit Identitäten), wird der Aufbau der VPN-Verbindung fehlschlagen.

Um dies zu verhindern, kann eine Firewall-Regel erstellt werden, die Datenverkehr zu einem per VPN erreichbaren Netzwerk unterbindet, sofern die VPN-Verbindung noch nicht aufgebaut ist (DENY-VPN-NOT-CONNECTED). Diese muss höher priorisiert werden als die restlichen Firewall-Regeln, damit diese als Erstes greift.

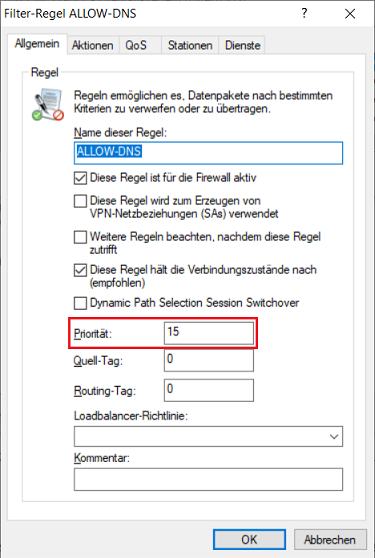

Zusätzlich muss aufgrund einer Sonderbehandlung für DNS-Pakete eine weitere Firewall-Regel für DNS erstellt werden, die höher priorisiert ist als die Regel DENY-VPN-NOT-CONNECTED.

Übersicht der Firewall-Regel-Tabelle:

5. Fragmentierung und PMTU-Reduzierung in QoS-Regeln nur im Ausnahmefall aktivieren:

Die Optionen Fragmentierung und PMTU-Reduzierung in QoS-Regeln (unter Hinweis für Nutzer von Internetanschlüssen mit geringer Bandbreite) sollten nur im absoluten Ausnahmefall aktiviert werden.

Durch die Aktivierung dieser Optionen sind alle Pakete der Internet-Gegenstelle betroffen, für die diese Regel gilt. Dies kann zu geringen Übertragungsgeschwindigkeiten und sogar zu Verbindungsabbrüchen von Applikationen führen.

...

In sehr alten LCOS-Versionen mussten VPN-Regeln noch in der Firewall angelegt werden, indem dort anstelle der Option Diese Regel ist für die Firewall aktiv die Option Diese Regel wird zum Erzeugen von VPN-Netzbeziehungen (SAs) verwendet ausgewählt wird. Dies wirkt sich allerdings negativ auf die Übersicht aus und es kann unbeabsichtigt zum Erstellen von VPN-Netzbeziehungen (SAs) kommen. Weiterhin gehören die VPN-Regeln thematisch zum VPN und nicht in die Firewall.

Ab LCOS 9.24 können VPN-Regeln in dem Menü VPN → Allgemein → Netzwerk-Regeln angelegt werden. LANCOM Systems empfiehlt daher die VPN-Regeln in diesem Menü zu pflegen anstatt in der Firewall.

| Hinweis |

|---|

Wenn eine VPN-Regel in der Firewall erstellt wird, dürfen auf keinen Fall die Optionen Diese Regel ist für die Firewall aktiv und Diese Regel wird zum Erzeugen von VPN-Netzbeziehungen (SAs) verwendet gleichzeitig in einer Regel aktiviert werden. Eine Regel ist entweder eine Firewall- oder eine VPN-Regel, aber niemals beides. |

...