...

| Seiteneigenschaften |

|---|

Description:

IoT -Geräte sind immer wieder von Sicherheitslücken wie "Rippledevices are affected by security vulerabilities again and again (e.g. "Ripple2:20" oder or "Amnesia:33" betroffen. Teils werden diese nicht behoben, da es keine Firmware-Updates für diese Geräte gibt. Daher ist es sinnvoll für diese Geräte entsprechende Sicherheitsmaßnahmen zu ergreifen. In diesem Artikel werden geeignete Sicherheitsmaßnahmen beschrieben. ). In many cases these vulnerablities aren't fixed because there are no firmware updates for these devices. Thus it is imperative to take appropriate safety measures.

This article describes appropriate safety measures for IoT devices.

Requirements:

- LCOS ab as of Version 9.24 (download aktuelle Versionlatest version)

- LANtools ab as of Version 9.24 24 (download aktuelle Version)latest version)

- Configured and functional network as well as an Internet connection Bereits eingerichtetes und funktionsfähiges Netzwerk samt Internet-Verbindung

Procedure:

1. Erstellen einer separaten SSID für IoT-Geräte im WLAN) Creating a separate SSID for IoT devices in the WiFi:

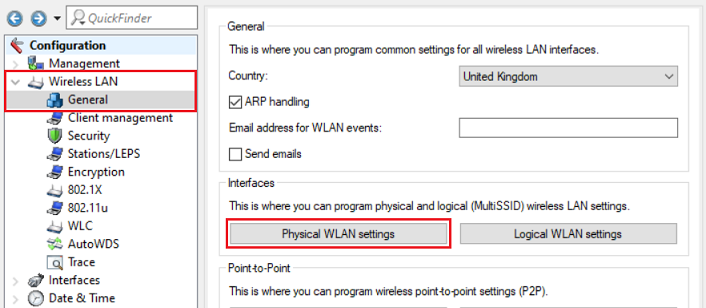

1.1 Öffnen Sie die Konfiguration des WLAN-Routers oder Access Points in LANconfig und wechseln in das Menü Wireless-LAN → Allgemein → Physikalische WLAN-Einst..

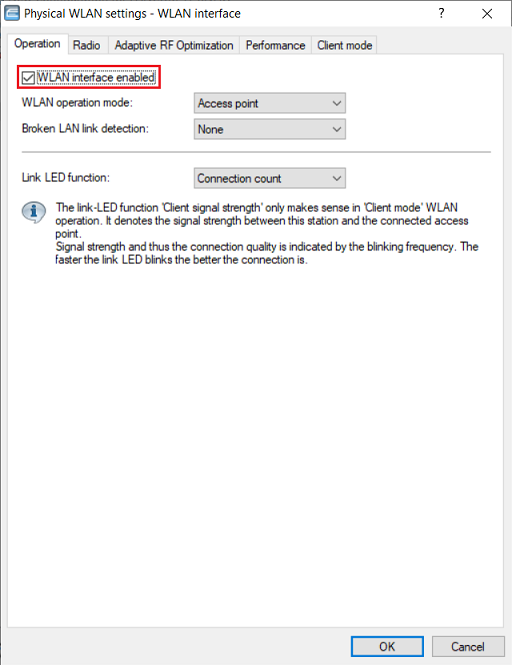

1.2 Stellen Sie sicher, dass die Option WLAN-Interface aktiviert angehakt ist, damit das WLAN-Modul aktiviert ist.

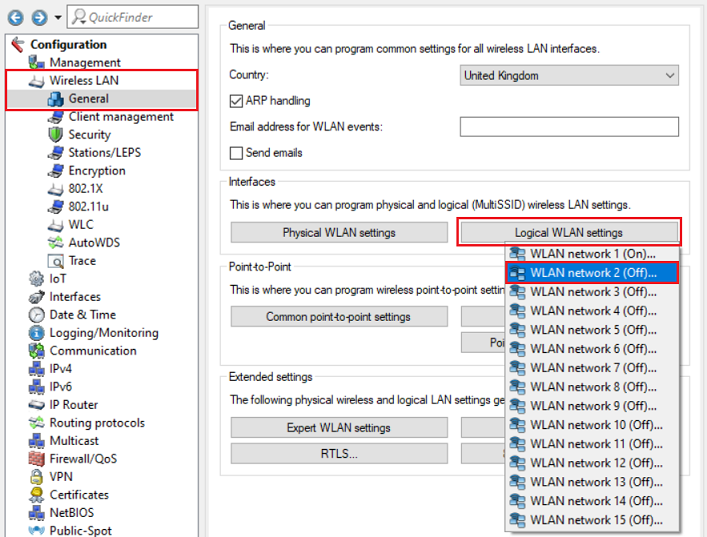

1.3 Wechseln Sie in das Menü Wireless-LAN → Allgemein → Logische WLAN-Einstellungen und wählen ein bisher nicht verwendetes logisches WLAN-Interface aus (in diesem Beispiel WLAN-Netzwerk 2).

1.4 Passen Sie die folgenden Parameter an:

- WLAN-Netzwerk aktiviert: Stellen Sie sicher, dass Option aktiviert ist.

- Netzwerk-Name (SSID): Vergeben Sie einen aussagekräftigen Netzwerk-Namen.

- Datenverkehr zwischen Stationen: Wählen Sie die Option Nein (auf allen APs im LAN) aus, um die Kommunikation der WLAN-Teilnehmer innerhalb dieser SSID untereinander zu unterbinden.

| Info |

|---|

Ist es erforderlich, dass IoT-Geräte im WLAN miteinander kommunizieren, muss bei Datenverkehr zwischen Stationen die Option Ja verwendet werden. In einem solchen Fall ist es sinnvoll für diese Geräte ein separates Netzwerk samt separater SSID zu erstellen. |

1.5 Wechseln Sie in den Reiter Verschlüsselung, stellen sicher, dass die Option Verschlüsselung aktivieren gesetzt ist und vergeben bei Schlüssel 1/Passphrase einen möglichst sicheren WPA-Key.

1.6 Das separate logische WLAN-Interface muss anschließend in einem separaten Netzwerk eingebunden werden (siehe Schritt 2).

2. Einrichtung eines separaten IoT-Netzwerks und Unterbinden der Kommunikation in andere lokale Netzwerke:

2.1 Erstellen eines separaten Netzwerks ohne Verwendung von VLAN:

Die Vorgehensweise zum Erstellen eines separaten Netzwerks ohne VLAN ist in diesem Knowledge Base Artikel beschrieben.

2.2 Erstellen eines separaten Netzwerks unter Verwendung von VLAN:

Die Vorgehensweise zum Erstellen eines separaten Netzwerks mit VLAN ist in diesem Knowledge Base Artikel beschrieben. Die Konfigurations-Schritte zum Public Spot können Sie ignorieren.

3. Unterbinden der Kommunikation zum Internet für die IoT-Geräte (optional):

Nach Möglichkeit sollte die Internet-Kommunikation für die IoT-Geräte unterbunden werden. Häufig ist dies allerdings nicht möglich, wenn das entsprechende Gerät z.B. mit einem Server des Herstellers kommunizieren muss. Daher wird diese Maßnahme nur für vereinzelte Geräte in Frage kommen. Denkbar ist hier auch die Einrichtung eines zusätzlichen IoT-Netzwerks, sodass für einzelne Geräte der Internet-Zugang unterbunden und für andere Geräte der Internet-Zugang erlaubt werden kann.

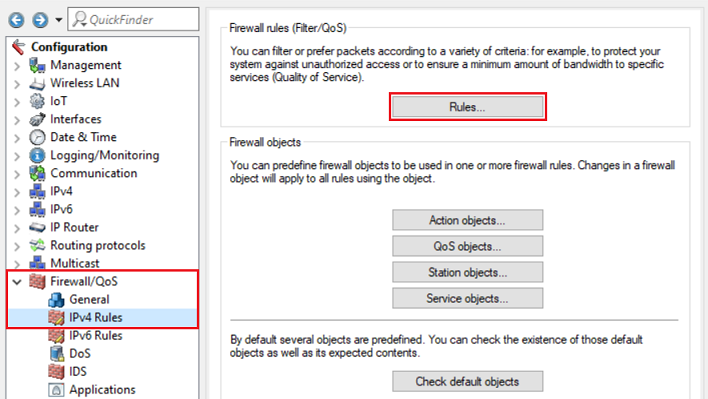

3.1 Wechseln Sie in das Menü Firewall/QoS → IPv4-Regeln → Regeln.

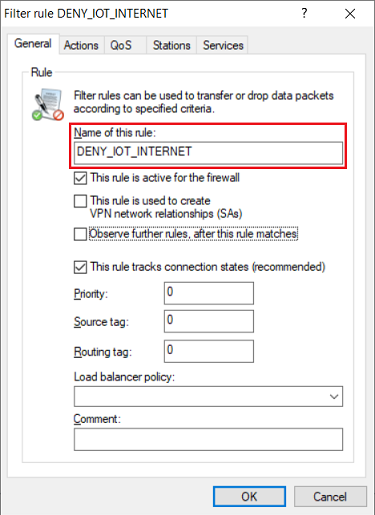

3.2 Vergeben Sie einen aussagekräftigen Namen der Regel.

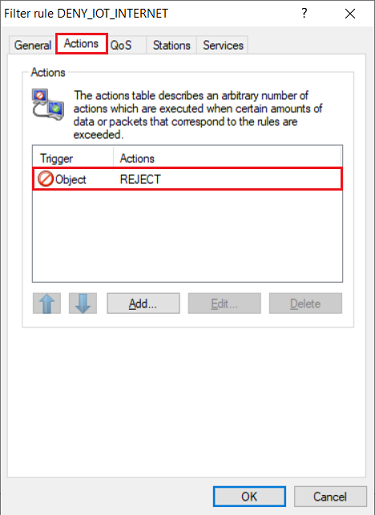

3.3 Wechseln Sie in den Reiter Aktionen und stellen sicher, dass das Objekt REJECT hinterlegt ist.

3.4 Wechseln Sie in den Reiter Stationen, wählen bei Verbindungs-Quelle die Option Verbindungen von folgenden Stationen und klicken auf Hinzufügen → Benutzerdefinierte Station hinzufügen.

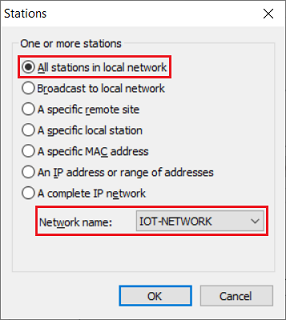

3.5 Stellen Sie sicher, dass die Option Alle Stationen im lokalen Netzwerk ausgewählt ist und wählen bei Netzwerk-Name das in Schritt 5. erstellte Netzwerk aus (in diesem Beispiel IOT-NETZWERK).

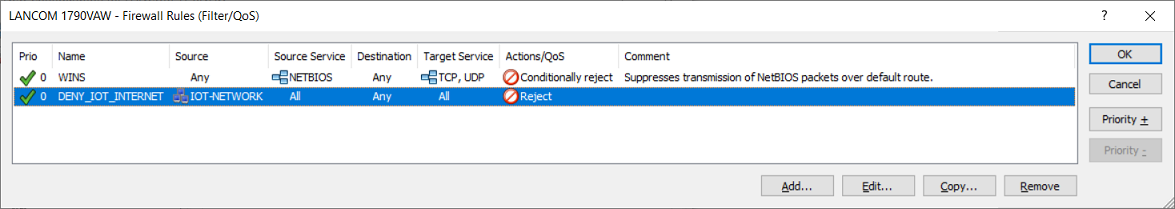

3.6 Die Firewall-Regel muss anschließend wie folgt aussehen.

4. Fernzugriff auf IoT-Geräte nur mit VPN-Verbindungen realisieren:

Ein Fernzugriff auf IoT-Geräte sollte nur per VPN-Verbindung erfolgen und nicht über ein Portforwarding.

) Open the configuration of the WLAN router or the access point in LANconfig and go to the menu Wireless LAN → General → Physical WLAN settings.

1.2) Make sure, that the option WLAN interface enabled is active.

1.3) Go to the menu Wireless LAN → General → Logical WLAN settings and select an unused logical WLAN interface (in this example WLAN network 2).

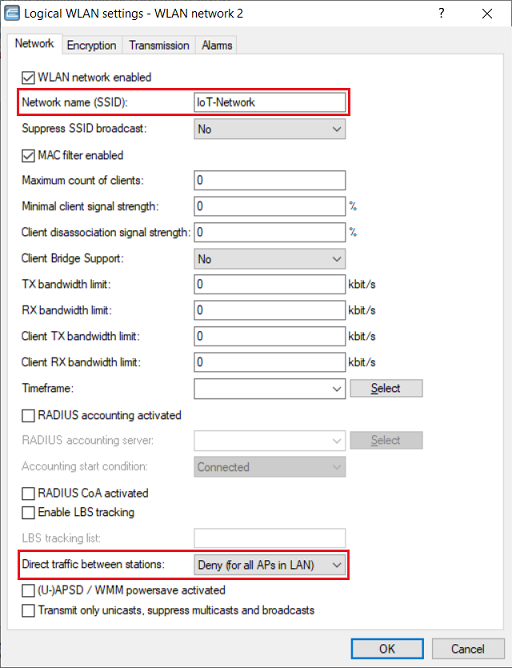

1.4) Modify the following parameters:

- WLAN network enabled: Make sure, that the option is active.

- Network name (SSID): Enter a descriptive name for the network.

- Direct traffic between stations: Select the option Deny (for all APs in LAN) to prohibit communication between WLAN members within this SSID.

| Info |

|---|

If communication between IoT devices is necessary in the WLAN, the option Yes has to be selected for Direct traffic between stations. In this case it is recommended to create a separate network with a separate SSID for these IoT devices. |

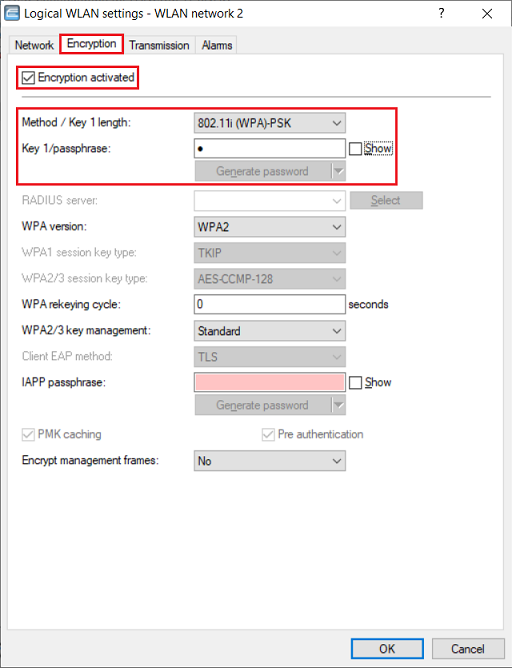

1.5) Go to the tab Encryption, make sure that the option Encryption activated is enabled and enter a secure WPA key as Key 1/passphrase.

1.6) The separate logical WLAN interface has to be integrated into a separate network (see step 2).

2) Configuring a separate IoT network and preventing communication into other networks:

2.1) Creating a separate network without using VLAN:

The procedure to create a separate network without using VLAN is described in this Knowledge Base article.

2.2) Creating a separate network with the use of VLAN:

The procedure to create a separate network with the use of VLAN is described in this Knowledge Base article. The configuration steps regarding the Public Spot can be ignored.

3) Preventing communication to the Internet for IoT devices (optional):

If possible communication to the Internet should be prohibited for IoT devices. However in many cases this is not possible, e.g. when the IoT device has to establish a connection to a server from the manufacturer. Therefore this measure can only be used for individual devices. It would also be conceivable to set up an additional IoT network in order to prevent Internet communication for individual devices and allowing Internet access for the other devices.

3.1) Go to the menu Firewall/QoS → IPv4 Rules → Rules.

3.2) Create a new rule and enter a descriptive name.

3.3) Change to the tab Actions and make sure that the object REJECT is used.

3.4) Change to the tab Stations, select the option connections from the following stations as Connection source and click on Add → Add custom station.

3.5) Make sure that the option All stations in local network is selected and select the network created in step 2) as Network name (in this example IOT-NETWORK).

3.6) The firewall rule has to appear as shown below.

4) Accessing an IoT device remotely only via a VPN connection:

It is recommended to perform remote access to an IoT device only via a VPN connection and not via a port forwarding.

A collection of Knowledge Base documents which describe the configuratuion of IKEv2 VPN connections can be found in the master document Knowledge Base documents on VPN connections with Eine Sammlung von Knowledge Base Artikeln zur Einrichtung von IKEv2 Verbindungen finden Sie in dem Zentral-Dokument Knowledge Base-Dokumente zum Thema VPN-Verbindungen mit IKEv2.