...

| Info |

|---|

Access Points, welche in einem WLAN-Controller Szenario betrieben werden, müssen jeweils einzeln konfiguriert werden. Eine zentrale Konfiguration der hier beschriebenen Schritte über einen WLAN-Controller ist nicht möglich. Dieses Szenario lässt sich auch mit LCOS LX Access Points umsetzen. |

Voraussetzungen:

- LANCOM Router als RADIUS-Server

- Access Point mit LCOS

- Switch der GS-3xxx Serie

- LCOS ab Version 10.30 auf dem Router, der als RADIUS-Server fungiert (download aktuelle Version)

- LANtools LCOS ab Version 9.24 auf dem Access Point (download aktuelle Version)

- LANtools ab Version bzw. 10.30 bei Verwendung von SWOS 3.32 RU7 (download aktuelle Version)

- Beliebiger Web-Browser für den Zugriff auf das Webinterface des GS-23xx 3xxx Switch

Szenario:

- Ein LANCOM Router mit der IP-Adresse 192.168.1.254 fungiert als RADIUS-Server.

- Ein Switch der GS-23xx 3xxx Serie mit der IP-Adresse 192.168.1.250 fungiert als RADIUS-Authenticator. Der Switch leitet also die Anfragen des Access Points an den RADIUS-Server weiter.

- Ein Access Point mit LCOS meldet sich mit Login-Daten am Switch an und stellt somit den RADIUS-Supplicant dar.

- Nach einem erfolgreichen Login am RADIUS-Server soll der Switch die Kommunikation auf dem Port, an dem der Access Point angeschlossen ist, freischalten.

...

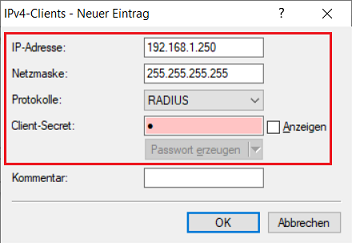

- IP-Adresse: Tragen Sie die IP-Adresse des Switch ein, damit dieser sich als RADIUS-Authenticator am RADIUS-Server authentifizieren kann

- Netzmaske: Tragen Sie die Netzmaske 255.255.255.255 ein. Diese steht für eine einzelne IP-Adresse.

- Protokolle: Stellen Sie sicher, dass das Protokoll RADIUS ausgewählt ist.

- Client-Secret: Tragen Sie ein Passwort ein, mit dem sich der Switch am RADIUS-Server authentifiziert. Dieses wird in Schritt 2.1 auf 2 auf dem Switch eingetragen.

1.6 Wechseln Sie in das Menü Benutzerkonten.

...

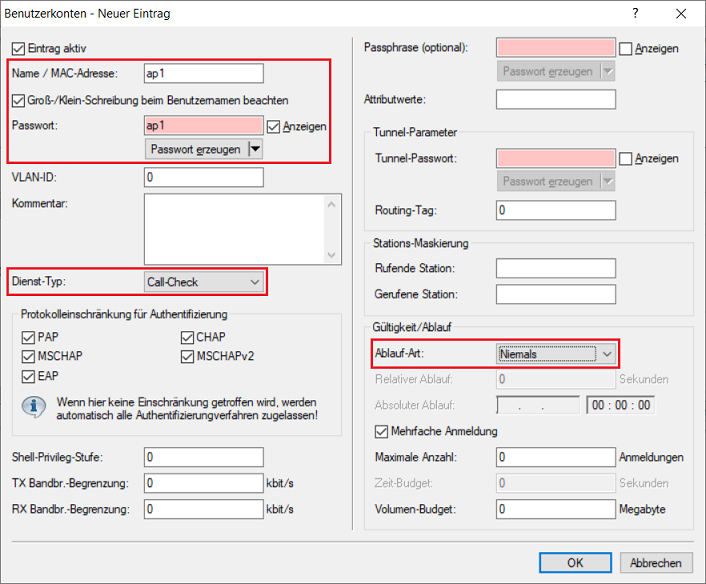

- Name / MAC-Adresse: Tragen Sie einen Benutzer-Namen ein, mit dem der Access Point sich am RADIUS-Server authentifiziert.

- Passwort: Tragen Sie ein Passwort ein, mit dem der Access Point sich am RADIUS-Server authentifiziert.

- Dienst-Typ: Wählen Sie im Dropdown-Menü Framed Call-Check aus.

- Ablauf-Art: Wählen Sie im Dropdown-Menü Niemals aus, damit das Benutzerkonto dauerhaft gültig bleibt.

| Info |

|---|

Ab SWOS 34.32 RU700 RU2 sendet der Switch ein RADIUS-Request mit dem Dienst-Typ Call-Check. In diesem Fall muss der Dienst-Typ hier auch auf Call-Check gesetzt werden. Alternativ kann auch Beliebig ausgewählt werden. Ab LCOS SX 4.00 RU5 wird für RADIUS-Requests der Service-Type Framed und für MAC-based-Requests der Service-Type Call-Check verwendet. In diesem Fall muss der Dienst-Typ auf Framed gesetzt werden. Alternativ kann auch Beliebig ausgewählt werden. Der Der Dienst-Typ Call-Check wird erst ab LCOS 10.30 unterstützt. |

1.8 Die Konfiguration des RADIUS-Servers auf dem LANCOM Router ist damit abgeschlossen. Schreiben Sie die Konfiguration in das Gerät zurück.

...

2. Konfiguration des RADIUS-Authenticators auf dem GS-23xx 3xxx Switch:

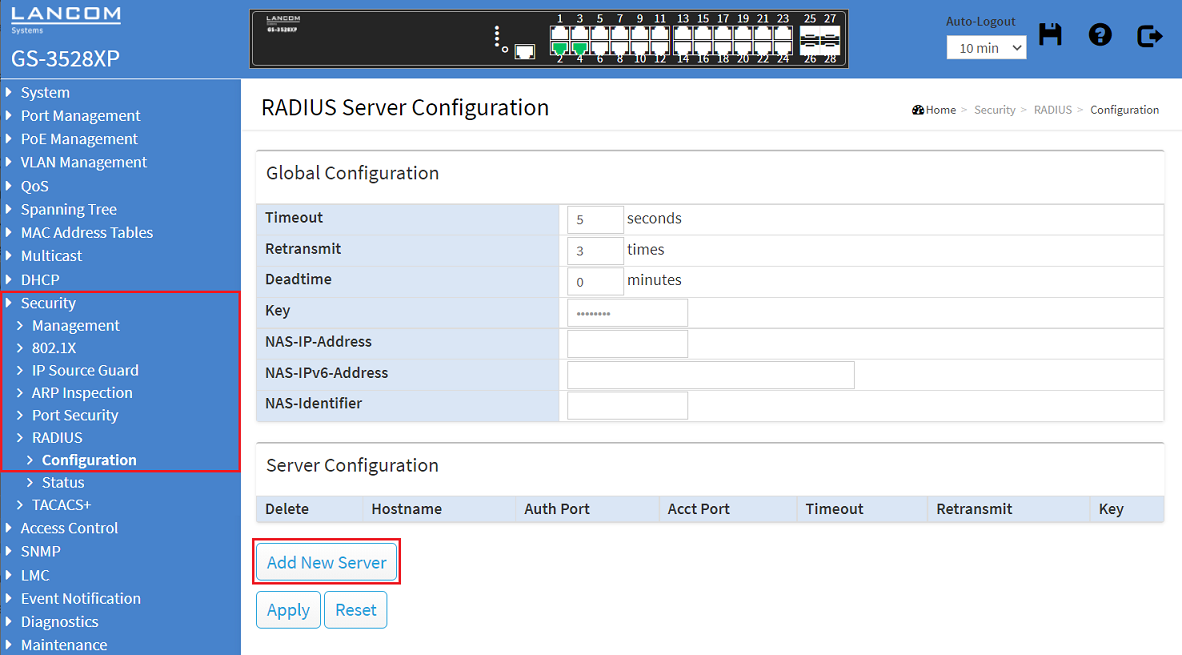

2.1 Öffnen Sie das Webinterface des Gerätes, wechseln in das Menü Security → AAA → Configuration, passen bei RADIUS Authentication Server Configuration Security → RADIUS → Configuration und klicken auf Add New Server.

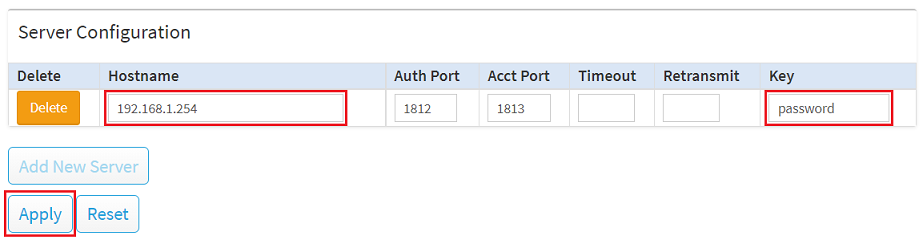

2.2 Passen Sie in dem neuen Eintrag für den Server folgende Parameter an und klicken auf Apply:

- Setzen Sie den Haken bei Enabled.

- IP Address/HostnameHostname: Tragen Sie die IP-Adresse des Routers ein, auf dem in Schritt 1. der RADIUS-Server eingerichtet wurde.

- Port: Stellen Sie sicher, dass der Port 1812 hinterlegt ist.

- SecretKey: Hinterlegen Sie das in Schritt 1.5 vergebene Client-Secret. Mit diesem Passwort authentifiziert sich der Switch am RADIUS-Server.

2.2 3 Wechseln Sie in das Menü Security → NAS → Configuration, passen folgende Parameter an und klicken auf Apply:

...

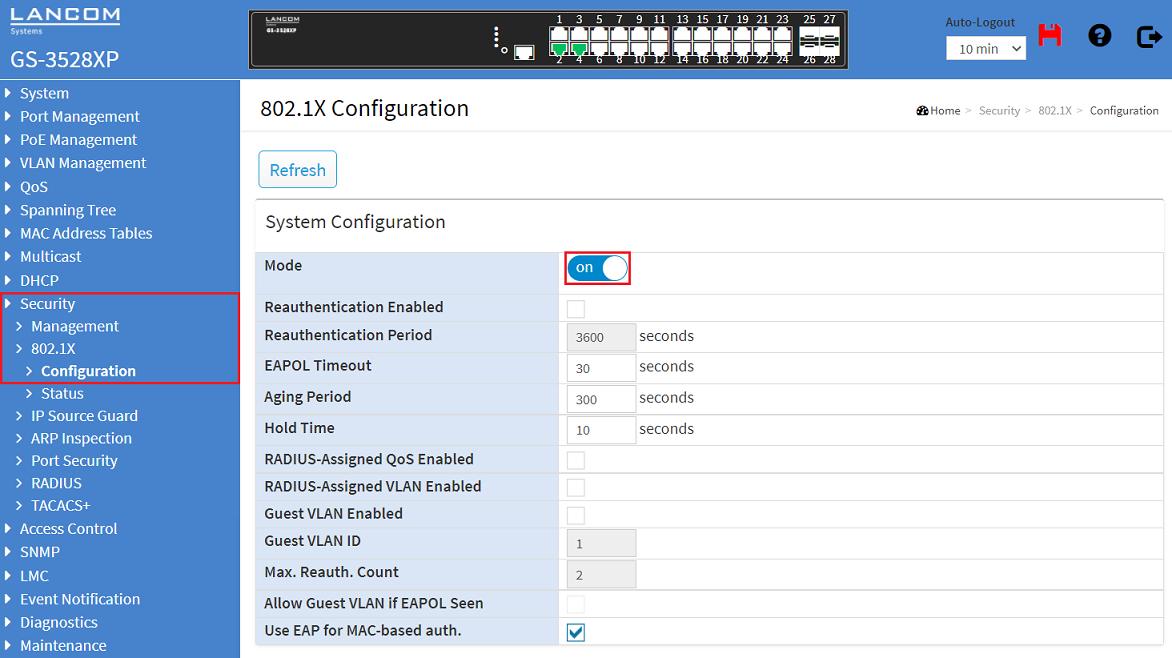

Security → 802.1X → Configuration und aktivieren die 802.1X-Authentifizierung, indem Sie den Schiebe-Regler bei Mode auf on setzen.

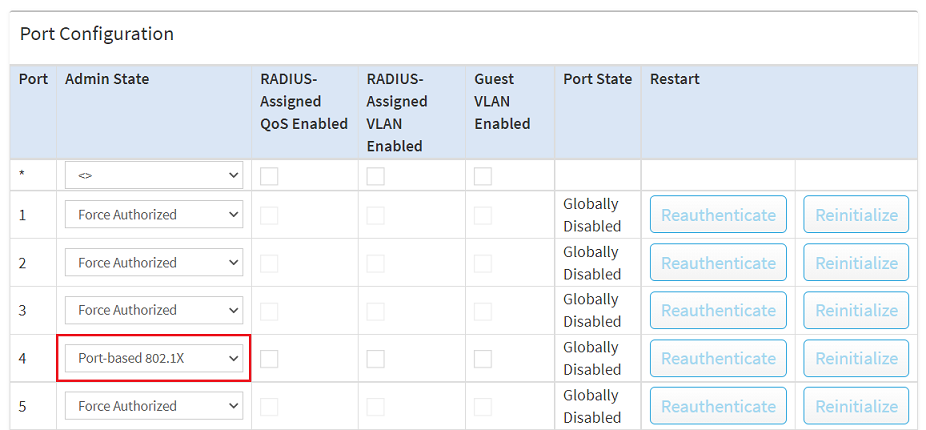

2.4 Wählen Sie in der Port Configuration für die Ports, an denen Access Points authentifiziert werden sollen, im Dropdownmenü

...

bei Admin State die Option Port-based 802.1X

...

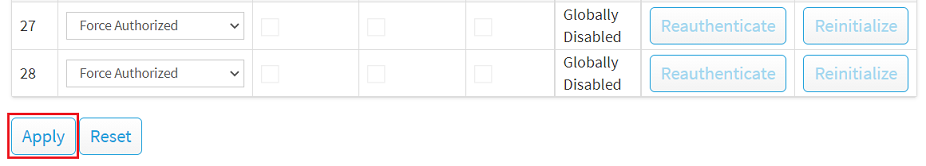

aus. Klicken Sie anschließend auf Apply, damit die Einstellungen übernommen werden.

| Info |

|---|

Mit der Option Port-based 802.1X muss sich nur der Access Point authentifizieren. Alle weiteren per WLAN angebundenen Endgeräte können ohne Authentifizierung über den Switch-Port kommunizieren. Daher ist es wichtig, für die WLAN-Endgeräte ein eigenes Netzwerk einzurichten, welches per VLAN von dem Verwaltungs-Netzwerk abgetrennt ist. Dazu können Sie sich an diesem Knowledge Base Artikel orientieren. |

2.3 Wechseln Sie in das Menü Maintenance → Save/Restore → Save Start und klicken auf Save, damit 5 Klicken Sie auf der rechten oberen Ecke auf das rote Disketten-Symbol, um die Konfiguration als Start-Konfiguration gespeichert wirdzu speichern.

| Info |

|---|

Die Start-Konfiguration wird bootpersistent gespeichert und steht dadurch auch nach einem Neustart oder einem Stromausfall zur Verfügung. |

2.4 6 Die Konfiguration des Switches ist damit abgeschlossen.

...

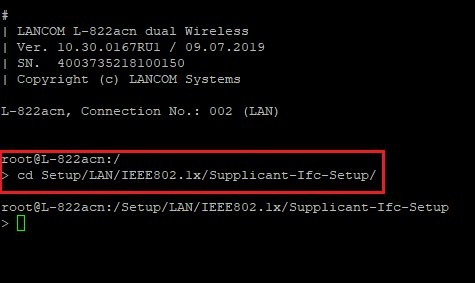

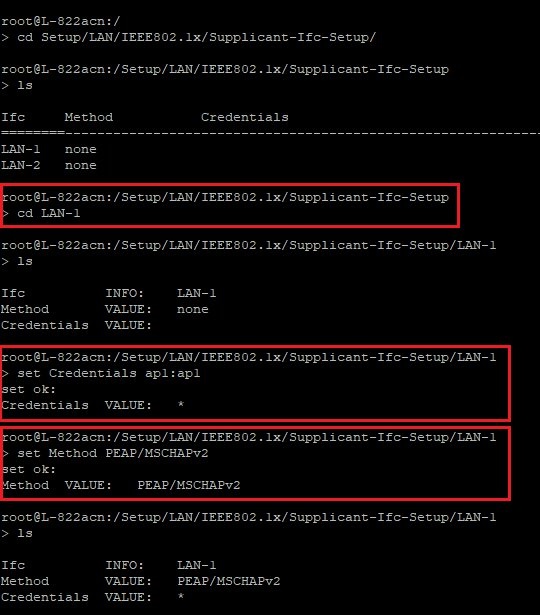

cd /Setup/LAN/IEEE802.1x/Supplicant-Ifc-Setup

3.2. Rufen Sie den Pfad für die LAN-Schnittstelle auf. In diesem Beispiel wird die Schnittstelle LAN-1 verwendet.

...

3.4. Setzen Sie mit folgendem Befehl die Authentisierungs-Methode auf den Wert PEAP/MSCHAPv2:

set Method PEAP/MSCHAPv2

| Info |

|---|

Mit dem folgenden Skript können Sie die Änderungen alternativ per LANconfig in den Access Point laden. Ändern Sie vorher bitte die Werte für Benutzername und Passwort. |