...

- Bestandsinstallation einer LANCOM R&S®Unified Firewall mit Firmware bis Version 10.3

- OpenVPN Client

- Apple iOS

- Bereits eingerichtete und funktionsfähige Internet-Verbindung auf der Unified Firewall

- Beliebiger Browser für den Zugriff auf das Webinterface der Unified Firewall

...

- Google Chrome

- Chromium

- Mozilla Firefox

...

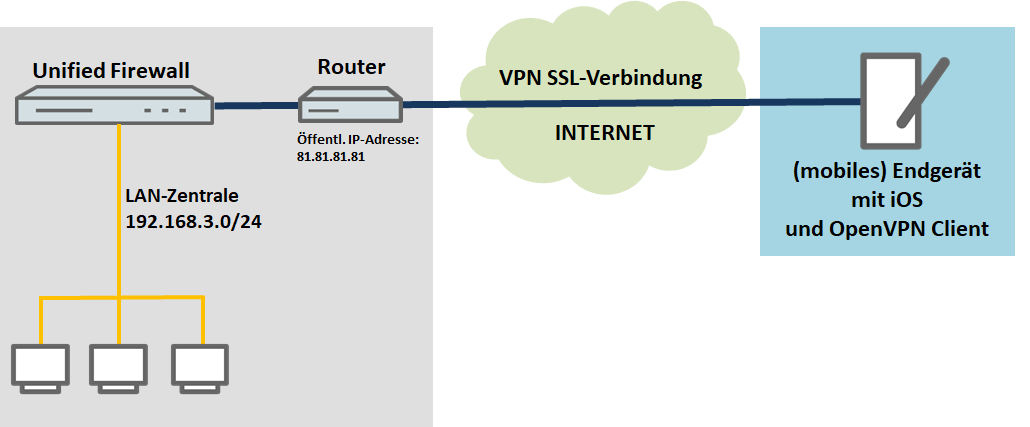

Szenario:

1. Die Unified Firewall ist direkt mit dem Internet verbunden und verfügt über eine öffentliche IPv4-Adresse:

...

| Info |

|---|

| Dieses Szenario beinhaltet auch die "Parallel"-Lösung wie in folgendem diesem Artikel beschrieben. |

Vorgehensweise:

Die Einrichtung ist bei Szenario 1 und 2 grundsätzlich gleich. Bei Szenario 2 muss zusätzlich ein Portforwarding auf dem vorgeschalteten Router eingerichtet werden (siehe Abschnitt 3).

...

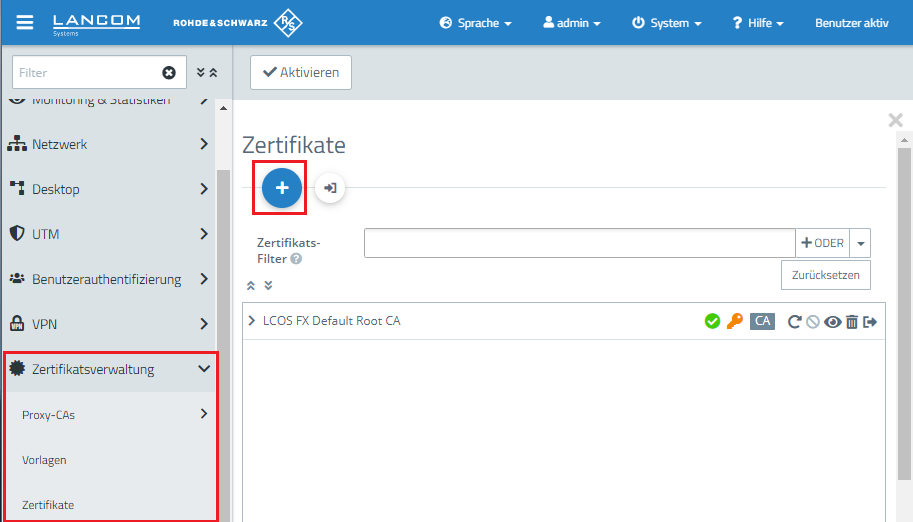

1.1 Verbinden Sie sich mit der Unified Firewall, wechseln in das Menü Zertifikatsverwaltung → Zertifikate und klicken auf das "Plus-Zeichen", um ein neues Zertifikat zu erstellen.

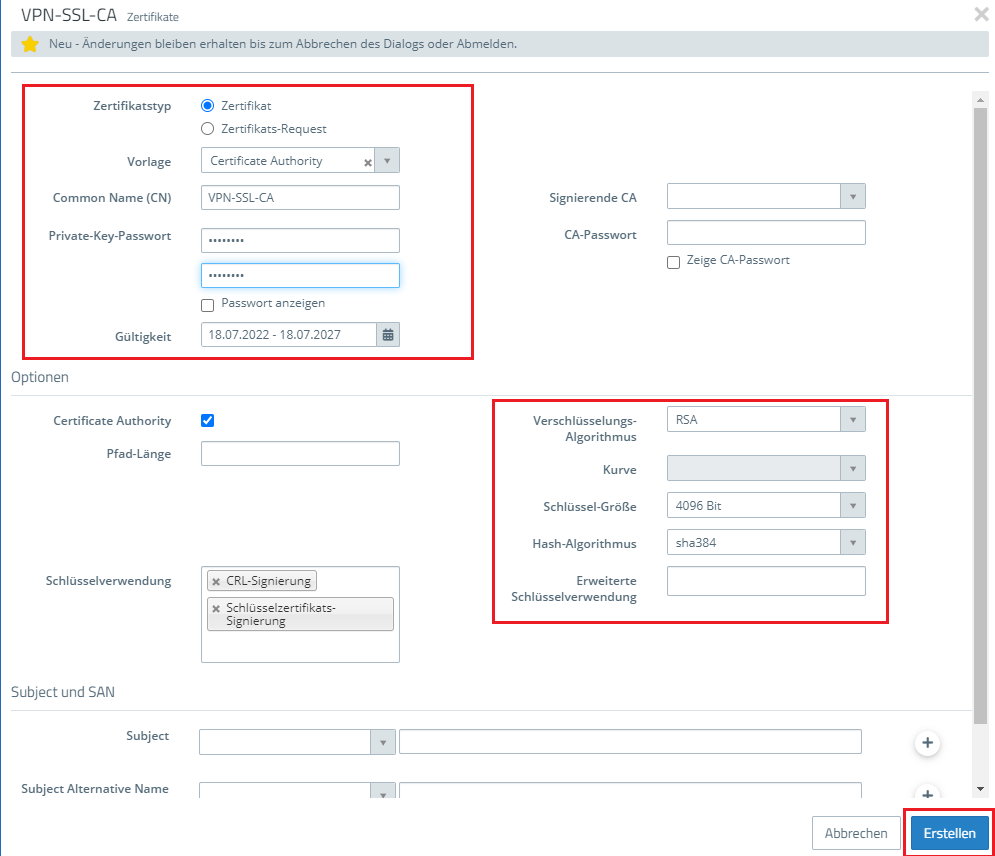

1.2 Hinterlegen Sie folgende Parameter, um eine CA zu erstellen:

- Zertifikatstyp: Wählen Sie im Dropdownmenü CA für VPN-/Webserver- Zertifikat aus.Private-Key-Verschlüsselung

- Vorlage: Wählen Sie im Dropdownmenü RSA aus.

- Private-Key-Größe: Setzen Sie den Wert im Dropdownmenü auf 4096.

- die Vorlage Certificate Authority.

- Common-Name (CN): Vergeben Sie einen aussagekräftigen Common Name.

- Gültigkeit: Legen Sie fest wie lange das Zertifikat gültig sein soll. Bei einer CA wird die Gültigkeitsdauer üblicherweise sehr hoch gewählt.

- Private-Key-Passwort: Hinterlegen Sie ein Passwort Passwor t. Dieses dient dazu den Private Key zu verschlüsseln.

- Verschlüsselungs-Algorithmus: Wählen Sie im Dropdownmenü RSA aus.

- Schlüssel-Größe: Setzen Sie den Wert im Dropdownmenü auf 4096.

1.3 Erstellen Sie mit einem Klick auf das "Plus-Zeichen" ein weiteres Zertifikat.

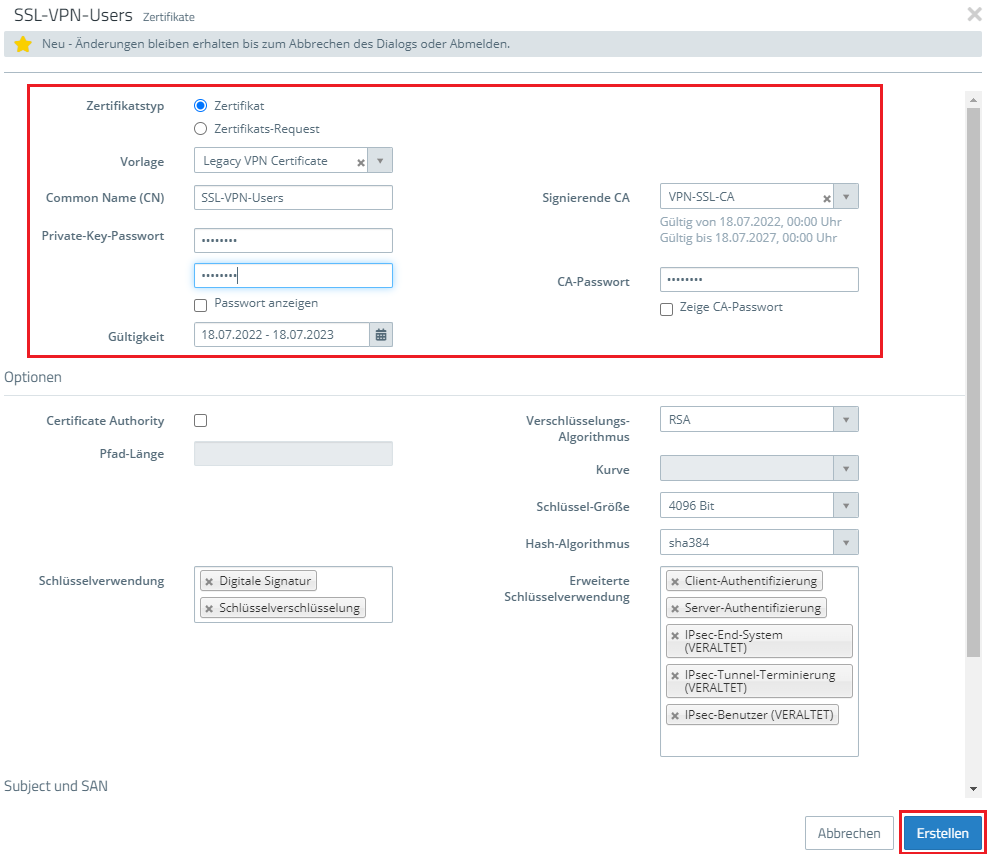

1.4 Hinterlegen Sie folgende Parameter, um ein VPN-Zertifikat zu erstellen, welches zur Authentifizierung von VPN-Clients auf der Unified Firewall dient:

- Zertifikatstyp: Wählen Sie im Dropdownmenü VPN- Zertifikat aus.Signierende CA

- Vorlage: Wählen Sie im Dropdownmenü die in Schritt 1.2 erstellte CA aus.

- Private-Key-Verschlüsselung: Wählen Sie im Dropdownmenü RSA aus.

- Private-Key-Größe: Setzen Sie den Wert im Dropdownmenü auf 4096.

- die Vorlage Legacy VPN Certificate.

- Common-Name (CN): Vergeben Sie einen aussagekräftigen Common Name.

- Private-Key-Passwort: Hinterlegen Sie ein Passwor t. Dieses dient dazu, den Private Key zu verschlüsseln.

- Gültigkeit: Legen Sie fest wie lange das Zertifikat gültig sein soll. Bei einem VPN-Zertifikat zur Annahme von VPN-Clients wird die Gültigkeitsdauer üblicherweise sehr hoch gewählt

- Signierende CA: Wählen Sie im Dropdownmenü die in Schritt 1.2 erstellte CA aus.

- CA-Passwort: Hinterlegen Sie das in Schritt 1.2 vergebene Private-Key-Passwort.

- Private-Key-Passwort: Hinterlegen Sie ein Passwort. Dieses dient dazu den Private Key zu verschlüsseln.

1.5 Erstellen Sie mit einem Klick auf das "Plus-Zeichen" ein weiteres Zertifikat.

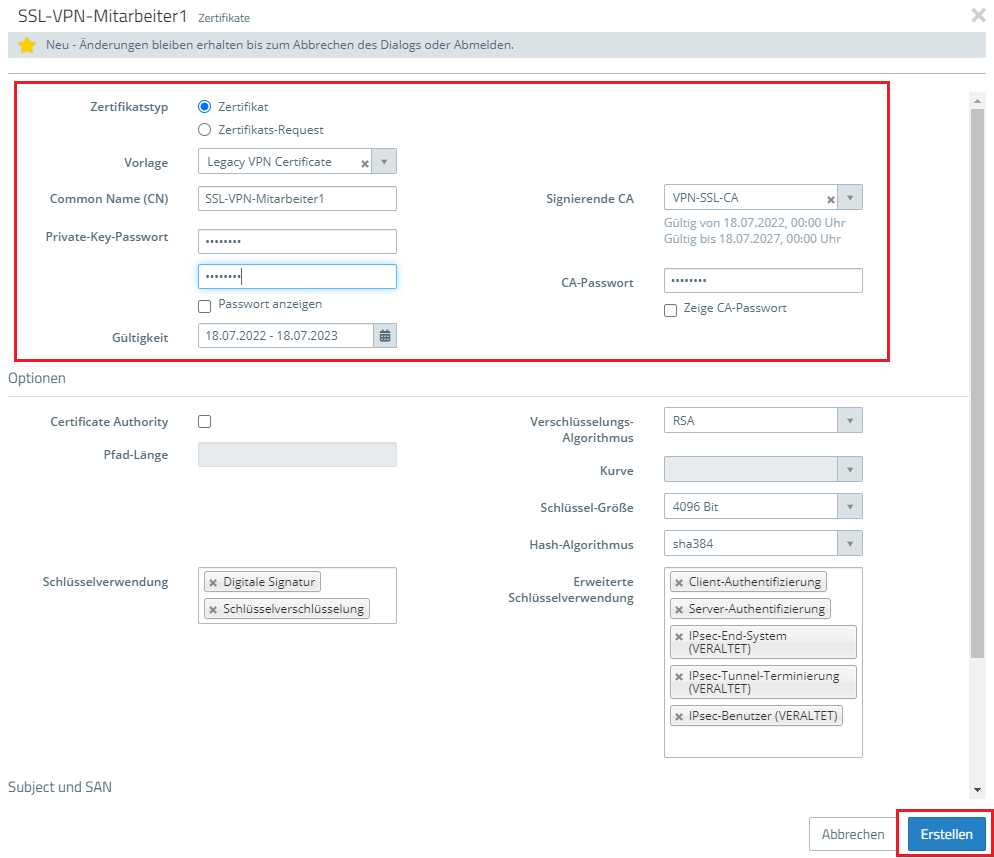

1.6 Hinterlegen Sie folgende Parameter, um ein VPN-Zertifikat zu erstellen, welches zur Authentifizierung eines bestimmten Mitarbeiters bzw. VPN-Clients dient:

- Zertifikatstyp: Wählen Sie im Dropdownmenü VPN- Zertifikat aus.Signierende CA

- Vorlage: Wählen Sie im Dropdownmenü die in Schritt 1.2 erstellte CA aus.

- Private-Key-Verschlüsselung: Wählen Sie im Dropdownmenü RSA aus.

- Private-Key-Größe: Setzen Sie den Wert im Dropdownmenü auf 4096.

- die Vorlage Legacy VPN Certificate.

- Common-Name (CN): Vergeben Sie einen aussagekräftigen Common Name, der den Mitarbeiter bezeichnet.

...

- Private-Key-Passwort: Hinterlegen Sie ein Passwor t. Dieses dient dazu, den Private Key zu verschlüsseln.

- Gültigkeit: Legen Sie fest wie lange das Zertifikat gültig sein soll. Bei einem VPN-Zertifikat für einen einzelnen Benutzer wird die Gültigkeitsdauer üblicherweise eher gering gewählt

- Signierende CA: Wählen Sie im Dropdownmenü die in Schritt 1.2 erstellte CA aus.

- CA-Passwort: Hinterlegen Sie das in Schritt 1.2 vergebene Private-Key-Passwort.

- Private-Key-Passwort: Hinterlegen Sie ein Passwort. Dieses dient dazu den Private Key zu verschlüsseln.

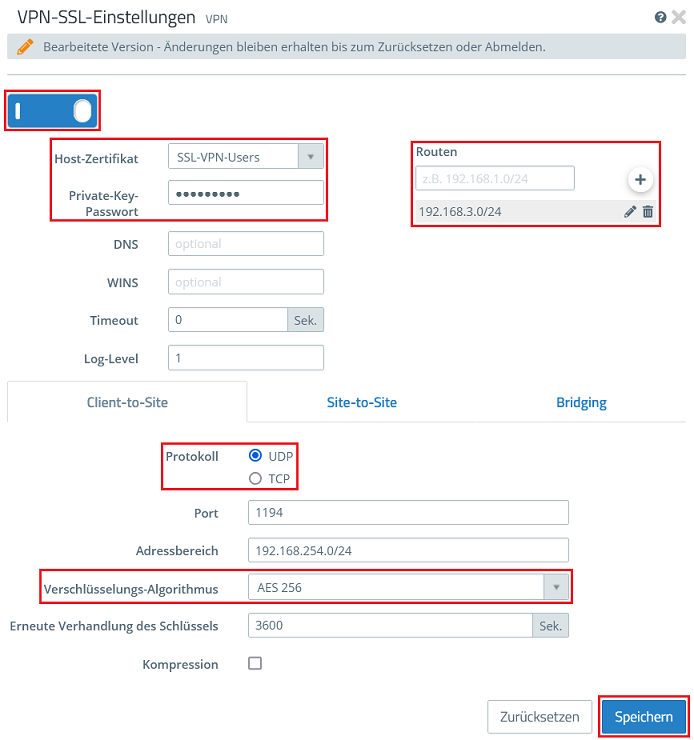

1.7 Wechseln Sie in das Menü VPN → VPN-SSL → VPN-SSL-Einstellungen.

...

- Host-Zertifikat: Wählen Sie im Dropdownmenü das in Schritt 1.4 erstellte VPN-Zertifikat aus.DNS: Hinterlegen Sie

- bei Bedarf einen DNS-ServerPrivate-Key-Passwort: Tragen Sie das Private-Key-Passwort des in Schritt 1.4 erstellten Zertifikats ein.

- Routen: Hinterlegen Sie die Netzwerke in CIDR-Schreibweise (Classless Inter-Domain Routing), in die der VPN-Client Zugriff haben soll. Diese werden an alle VPN-SSL-Clients ausgeteilt.

- Protokoll: Stellen Sie sicher, dass die Option UDP ausgewählt ist. Wird für den VPN-SSL-Tunnel TCP verwendet und innerhalb des Tunnels Daten per TCP übertragen, kann dies ansonsten zu einem "TCP-Meltdown" führen.

- Verschlüsselungs-Algorithmus: Wählen Sie im Dropdownmenü AES 256 aus.

| Info |

|---|

Optional können Sie einen DNS- oder WINS-Server hinterlegen, die allen VPN-SSL-Clients zugewiesen werden. Bei Bedarf können Sie das Protokoll sowieden Port abändern. Bei dem Adressbereich handelt es sich um den Einwahl-Adressbereich, aus dem ein VPN-SSL-Client eine IP-Adresse zugewiesen bekommt. Dieser Adressbereich darf nicht bereits als internes Netzwerk in der Unified Firewall verwendet werden. |

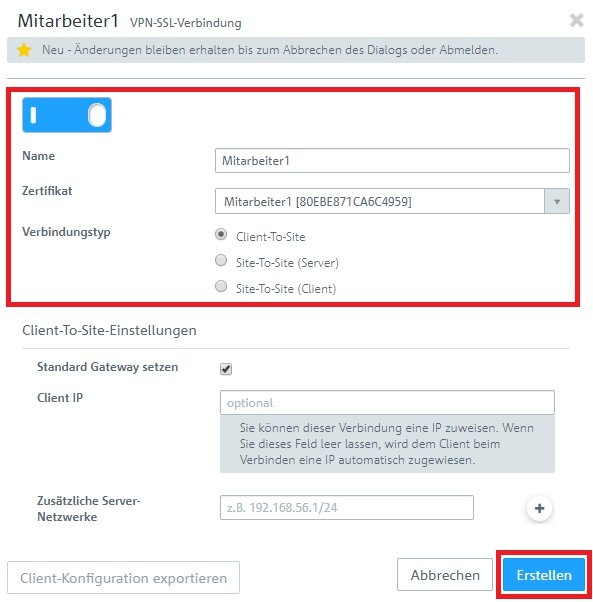

1.9 Wechseln Sie in das Menü VPN → VPN-SSL → VPN-SSL-Verbindungen und klicken auf das "Plus-Zeichen", um eine neue VPN-SSL-Verbindung zu erstellen.

...

- Name: Vergeben Sie einen aussagekräftigen Namen.

- Zertifikat: Wählen Sie im Dropdownmenü das in Schritt 1.6 erstellte VPN-Zertifikat für den Mitarbeiter aus.

- Verbindungstyp: Wählen Sie Client-To-Site aus.

| Info |

|---|

Wird die Funktion Standard-Gateway setzen aktiviert, kann der VPN-Client über die Internet-Verbindung der Unified Firewall mit dem Internet kommunizieren. Bei Client IP besteht die Möglichkeit dem VPN-Client eine feste IP-Adresse zuzuweisen. Bleibt dieser Eintrag leer, wird dem VPN-Client eine IP-Adresse aus dem Adressbereich zugewiesen (siehe Schritt 1.8). Bei Zusätzliche Server-Netzwerke besteht die Möglichkeit dem VPN-Client den Zugriff auf weitere lokale Netzwerke zu erlauben. So kann einzelnen Mitarbeitern der Zugriff auf unterschiedliche lokale Netzwerke ermöglicht werden. |

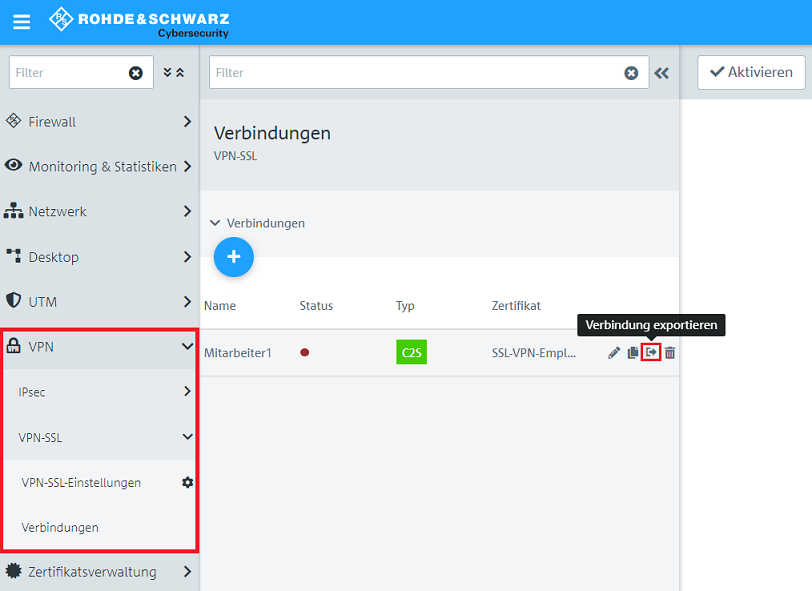

1.11 Bearbeiten Sie die in Schritt 1.10 erstellte VPN-SSL-Verbindung mit einem Klick auf das "Stift-Symbol".

...

| Info |

|---|

Ab LCOS FX 10.5 können Sie das Profil direkt im Menü VPN → VPN-SSL → Verbindungen exportieren, indem Sie dort bei einer Verbindung auf die Option Verbindung exportieren klicken. Gegebenenfalls müssen Sie im Vorfeld auf das Doppelpfeil-Symbol klicken (neben dem Feld Filter), um das Menü zu expandieren, damit das Symbol für den Export sichtbar ist. |

1.13 Hinterlegen Sie folgende Parameter:

...

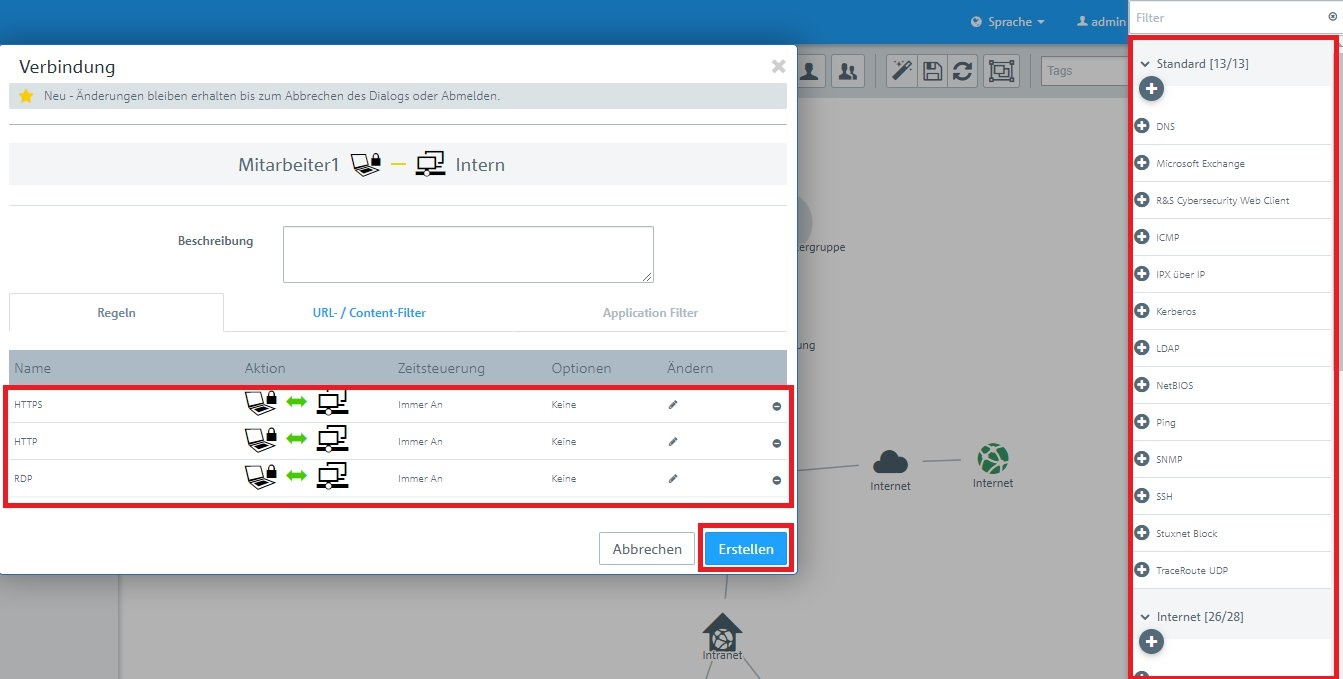

1.16 Klicken Sie in dem VPN-Host auf das "Verbindungswerkzeug" und klicken anschließend auf das Netzwerk-Objekt, auf welches der OpenVPN Client zugreifen können soll, damit die Firewall-Objekte geöffnet werden.

Wiederholen Sie diesen Schritt für jedes weitere Netzwerk, in welches der OpenVPN Client Zugriff haben soll.

...

| Info |

|---|

| Eine Unified Firewall verwendet eine Deny-All Strategie. Die Kommunikation muss also explizit erlaubt werden. |

...

1.18 Klicken Sie zuletzt in der Unified Firewall auf Aktivieren, damit die Konfigurations-Änderungen umgesetzt werden.

...

1.19 Die Konfigurationsschritte auf der Unified Firewall sind damit abgeschlossen.

2. Konfigurationsschritte im OpenVPN Client unter iOS:

...

2.4 Die Konfigurationsschritte im OpenVPN Client sind damit abgeschlossen.

3. Einrichtung eines Port-Forwarding auf einem LANCOM Router (nur Szenario 2):

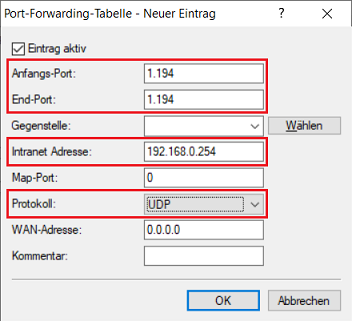

Für VPN-SSL wird im Standard der TCPUDP-Port 1194 verwendet. Dieser muss auf die Unified Firewall weitergeleitet werden.

| Info |

|---|

| Der Port für VPN-SSL -VPN lässt sich in der Unified Firewall ändern (siehe Schritt 1.8). Sollte ein Router eines anderen Herstellers verwendet werden, erfragen Sie die Vorgehensweise bei dem jeweiligen Hersteller. |

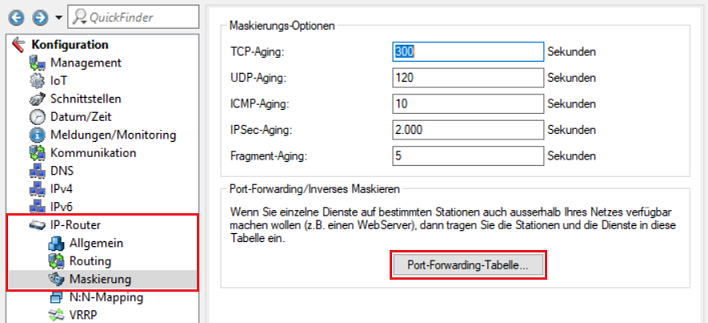

3.1 Öffnen Sie die Konfiguration des Routers in LANconfig und wechseln in das Menü IP-Router → Maskierung → Port-Forwarding-Tabelle.

3.2 Hinterlegen Sie folgende Parameter:

- Anfangs-Port: Hinterlegen Sie den Port 1194.

- End-Port: Hinterlegen Sie den Port 1194.

- Intranet-Adresse: Hinterlegen Sie die IP-Adresse der Unified-Firewall im Transfernetz zwischen Unified Firewall und LANCOM Router.

- Protokoll: Wählen Sie im Dropdown-Menü TCP UDP aus.

3.3 Schreiben Sie die Konfiguration in den Router zurück.