| Seiteneigenschaften |

|---|

Beschreibung:

In diesem Artikel werden Best-Practice Empfehlungen für die Erstellung von Firewall-Regeln auf LANCOM Routern mit LCOS aufgezeigt.

Empfehlungen:

1. Nur Ziel-Port in einer Firewall-Regel angeben:

...

Die Kommunikation für HTTP und HTTPS soll über eine VPN-Verbindung in beide Richtungen erlaubt werden. Die zweite Lösung ist dabei zu bevorzugen, da weniger Filter erzeugt werden.

- Es wird eine einzelne Firewall-Regel erstellt für die Kommunikation in beide Richtungen (Quelle und Ziel sind gleich).

- In der Firewall-Regel gibt es 4 Kombinationsmöglichkeiten der Stations-Objekte.

- Es werden 2 Protokolle erlaubt (HTTP und HTTPS).

- Dies resultiert in 4 x 2 = 8 Filtern.

...

In Einzelfällen kann es allerdings erforderlich sein, die Priorisierung für eine Regel anzupassen. Im folgenden werden zwei Beispiele beschrieben:

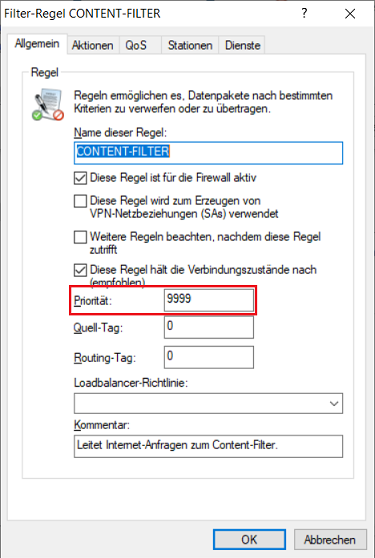

1. Content-Filter Regel:

Die Regel für den Content-Filter muss als Erstes greifen, daher wird dieser die Priorität 9999 zugewiesen.

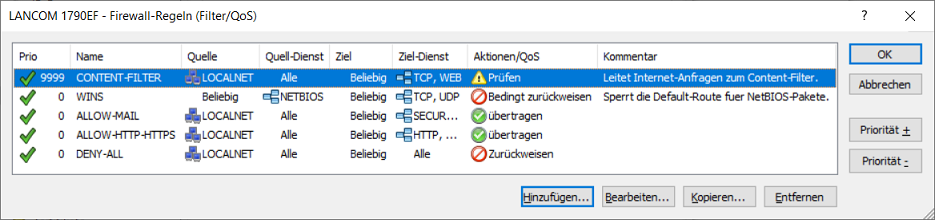

Übersicht der Firewall-Regel-Tabelle:

Aufbau einer VPN-Verbindung auf dem VPN-Responder verhindern2. DENY-VPN-NOT-CONNECTED und ALLOW-DNS:

Ist eine VPN-Verbindung abgebaut und es wird versucht auf der Seite des VPN-Responders ein Zugriff auf Ressourcen in dem VPN-Netzwerk zuzugreifeninitiiert, versucht der Router die VPN-Verbindung aufzubauen. Wurde dem Router keine Gateway-IP-Adresse der Gegenseite bekanntgegeben (etwa bei einer dynamischen IKEv2-Verbindung mit Identitäten), wird der Aufbau der VPN-Verbindung fehlschlagen.

Damit der Router bei einer nicht verbundenen VPN-Verbindung nicht versucht diese aufzubauen, wenn ein

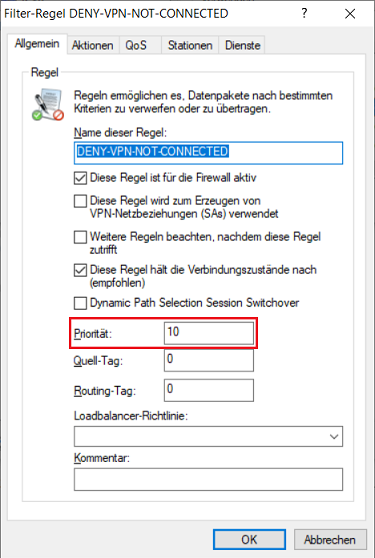

Bei Verwendung einer Firewall-Regel, welche die Kommunikation über eine VPN-Verbindung verhindert, wenn diese noch nicht aufgebaut ist, muss die Regel höher priorisiert werdenm

Deny-VPN höher als alles andere, damit VPN nicht aufgebaut wird.

Um dies zu verhindern, kann eine Firewall-Regel erstellt werden, die Datenverkehr zu einem per VPN erreichbaren Netzwerk unterbindet, sofern die VPN-Verbindung noch nicht aufgebaut ist (DENY-VPN-NOT-CONNECTED). Diese muss höher priorisiert werden als die restlichen Firewall-Regeln, damit diese als Erstes greift.

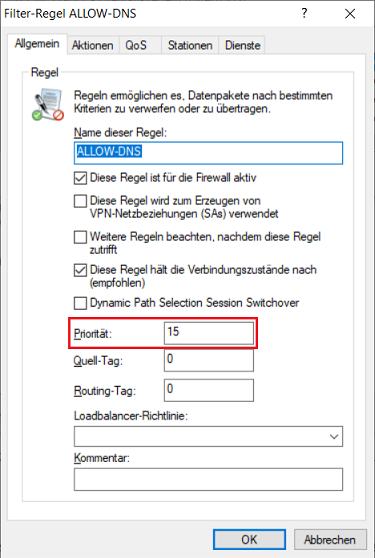

Zusätzlich muss aufgrund einer Sonderbehandlung für DNS-Pakete eine weitere Firewall-Regel für DNS erstellt werden, die höher priorisiert ist als die Regel DENY-VPN-NOT-CONNECTED.

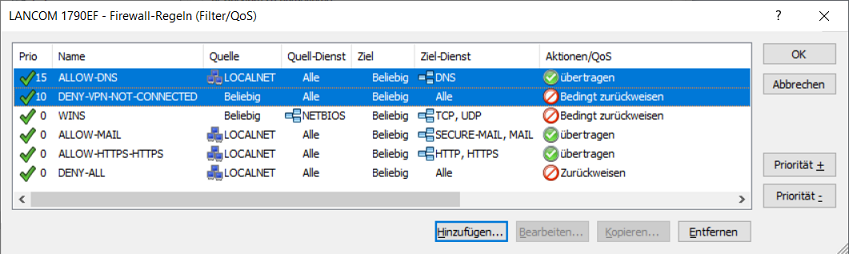

Übersicht der Firewall-Regel-Tabelle:

Allow-DNS höher als Deny-VPN, damit DNS erlaubt ist.

5. Fragmentierung und PMTU-Reduzierung in QoS-Regeln nur im Ausnahmefall aktivieren:

Die Optionen Fragmentierung und PMTU-Reduzierung in QoS-Regeln (unter Hinweis für Nutzer von Internetanschlüssen mit geringer Bandbreite) sollten nur im absoluten Ausnahmefall aktiviert werden.

...

In sehr alten LCOS-Versionen mussten VPN-Regeln noch in der Firewall angelegt werden, indem dort anstelle der Option Diese Regel ist für die Firewall aktiv die Option Diese Regel wird zum Erzeugen von VPN-Netzbeziehungen (SAs) verwendet ausgewählt wird. Dies wirkt sich allerdings negativ auf die Übersicht aus und es kann unbeabsichtigt zum Erstellen von VPN-Netzbeziehungen (SAs) kommen. Weiterhin gehören die VPN-Regeln thematisch zum VPN und nicht in die Firewall.

Ab LCOS 9.24 können VPN-Regeln in dem Menü VPN → Allgemein → Netzwerk-Regeln angelegt werden. LANCOM Systems empfiehlt daher die VPN-Regeln in diesem Menü zu pflegen anstatt in der Firewall.

...