| Seiteneigenschaften |

|---|

Description:

In einigen Szenarien ist es gewünscht den Datenverkehr bestimmter Netzwerk-Teilnehmer (etwa ein Server) über ein Ziel in einem lokalen Netzwerk zu übertragen (etwa ein separates Gateway). Dazu muss eine unmaskierte Default-Route mit einem von 0 abweichenden Routing-Tag erstellt werden, welche auf das Ziel in dem lokalen Netzwerk verweist. Damit der Datenverkehr der gewünschten Netzwerk-Teilnehmer über die separate Default-Route übertragen wird, müssen die Pakete mittels einer Firewall-Regel mit dem entsprechenden Tag versehen werden.

Some scenarios require certain data traffic (e.g. from a server) to be transmitted via a target in a local network (e.g. a separate gateway). To implement this an unmasked default route has to be configured with a Routing tag deviating from 0, which refers to the target within the local network. In order for the data traffic to be transmitted via the separate default route the packets have to be flagged with the corresponding tag by means of a Firewall rule.

As of LCOS 10.42 Rel the packets are discarded with the following error messagesAb LCOS 10.42 Rel werden die Pakete mit den folgenden Fehlermeldungen verworfen:

Firewall Trace:

block-route for 81.81.81.81@5, packet rejected

IP-Router Trace:

Network unreachable (no route) => Discard

In der zugehörigen Routing-Tabelle (diese kann über den Konsolen-Befehl this case the corresponding routing table (can be viewed via the CLI command show ipv4-fibeingsehen werden) wird in diesem Fall für das Interface der Parameter #Null ausgegeben) displays the parameter #Null as the Interface.

| Codeblock |

|---|

Rtg-Tag 5 Prefix Next-Hop Interface ID Masquerading Redistribution Type (Distance) -------------------------------------------------------------------------------------------------------------------------- 0.0.0.0/0 0.0.0.0 #Null 0 no Never Static (255) |

Requirements:

- LCOS ab Version as of version 10.42 Rel (download aktuelle Versionlatest version)

- LANtools ab LCOS as of version 10.42 Rel (download aktuelle Version)

- Bereits konfigurierte und funktionsfähige Netzwerke samt separater Default-Route und Firewall-Regel zum Markieren des Datenverkehrs

Scenario:

- latest version)

- Configured and functional networks, separate default route and Firewall rule to flag the data traffic

Scenario:

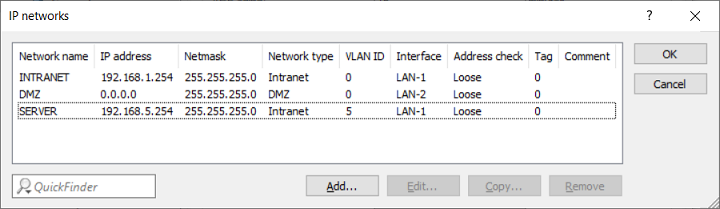

The networks INTRANET and SERVER are configured on a router. Data traffic from the network SERVER should be routed via a separate gateway Auf einem Router sind die Netzwerke INTRANET und SERVER eingerichtet. Der Datenverkehr aus dem Netzwerk SERVER soll über ein separates Gateway (192.168.1.253) in dem Netzwerk the network INTRANET geleitet werden.

- INTRANET: Adressbereich Address range 192.168.1.0/24 mit der IP-Adresse with the IP address 192.168.1.254

- SERVER: Adressbereich Address range 192.168.5.0/24 mit der IP-Adresse with the IP address 192.168.5.254

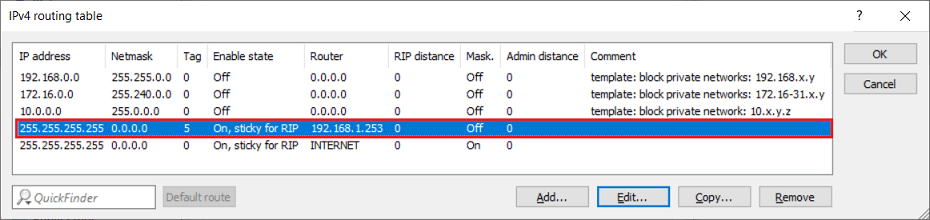

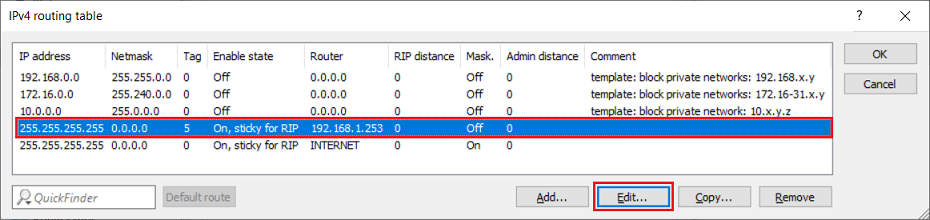

In der IPv4-Routing-Tabelle wurde eine unmaskierte Default-Route mit dem Routing-Tag 5 angelegt, welche auf das separate Gateway im INTRANET verweist An unmasked default route with Routing tag 5 was configured in the IPv4 routing table, which refers ro the separate gateway in the INTRANET (192.168.1.253).

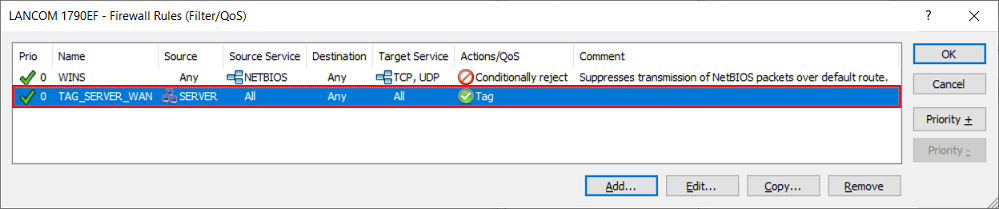

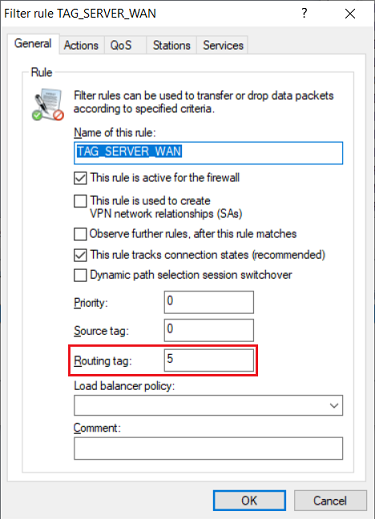

Damit der Datenverkehr aus dem Netzwerk SERVER über die Default-Route mit dem Routing-Tag 5 gesendet wird, wurde eine Firewall-Regel erstellt, die alle Pakete mit dem Quell-Netzwerk SERVER mit dem Tag 5 markiert In order fo the data traffic to be routed from the network SERVER via the default route with Routing tag 5, a Firewall rule was created, which flags all data traffic from the source network SERVER with the tag 5 (TAG_SERVER_WAN).

Procedure:

Damit bei einem Kontext-Wechsel zwischen zwei Routing-Tags der In order for the Next Hop - also das Ziel der Route - erreicht werden kann, muss in dem Routing-Eintrag das Routing-Tag des Netzwerkes ergänzt werden, in dem sich der Next Hop befindet.

| Info |

|---|

Da ein ARP-Request an das Ziel gesendet werden muss, muss es sich bei der Route zum Next-Hop um eine Route vom Typ Connected LAN oder Connected WAN handeln, die Verbindung muss also bestehen (dies kann über den Konsolen-Befehl show ipv4-fib eingesehen werden). |

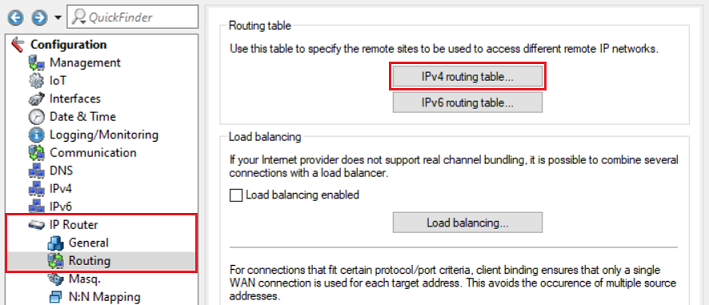

1. Verbinden Sie sich mit dem Router per LANconfig und wechseln in das Menü IP-Router → Allgemein → IPv4-Routing-Tabelle.

2. Markieren Sie die Default-Route, welche auf das Ziel im lokalen Netzwerk verweist (siehe Abschnitt Szenario), und klicken Sie auf Bearbeiten.

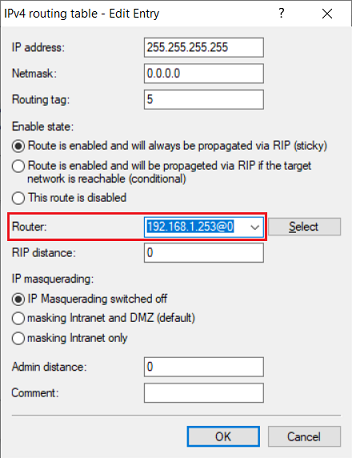

3. Ergänzen Sie bei Router die IP-Adresse des Gateways durch ein @ gefolgt von dem Routing-Tag des Netzwerks, in dem sich das Ziel befindet.

the routing target - to be reachable after a context change between to Routing tags, the Routing tag of the network, where the Next Hop is located, has to be added in the routing entry.

| Info |

|---|

As an ARP request has to be sent to the target, the route to the Next Hop must have the status Connected LAN or Connected WAN, meaning that the connection must be established (the status can be viewed via the CLI command show ipv4-fib). |

1) Connect to the router via LANconfig and go to the menu IP Router → Routing → IPv4 routing table.

2) Select the default route, which refers to the target in the local network (see Scenario) and click Edit.

3) In the field Router append the IP address of the gateway with an @ followed by the routing tag of the network, where the target is located.

Syntax: <Target IP address>@<Routing tag> (in this example Syntax: <IP-Adresse des Ziels>@<Routing-Tag> (in diesem Beispiel also 192.168.1.253@0).

4. Die Konfiguration ist damit abgeschlossen. Schreiben Sie die Konfiguration in den Router zurück) This concludes the configuration. Write the configuration back into to the device.