...

The feature Intruder Detection System / Intruder Prevention System (IDS/IPS) recognizes and blocks potentially malicious packets. Although it is possible that normal traffic is recognized as potentially malicious and is therefore blocked.

This article describes how an exception for the feature IDS/IPS can be created.

Requirements:

- LANCOM R&S®Unified Firewall mit LCOS FX ab Version with firmware version 10.3

- Eingerichtetes und funktionsfähiges Netzwerk samt Internetzugang auf dem LANCOM Router

- or later

- A configured and functional local network and Internet connection on the Unified Firewall

- Web browser for configuring the Unified Firewall

The following browsers are supportedWeb-Browser zur Konfiguration der Unified Firewall.

Es werden folgende Browser unterstützt:- Google Chrome

- Chromium

- Mozilla Firefox

Procedure:

1) Creating an exception for the feature IDS/IPS:

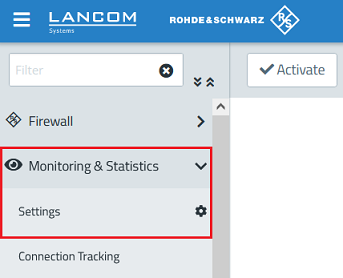

1.1) Open the configuration of the Unified Firewall in a browser and go to the menu Monitoring & Statistics → Settings.

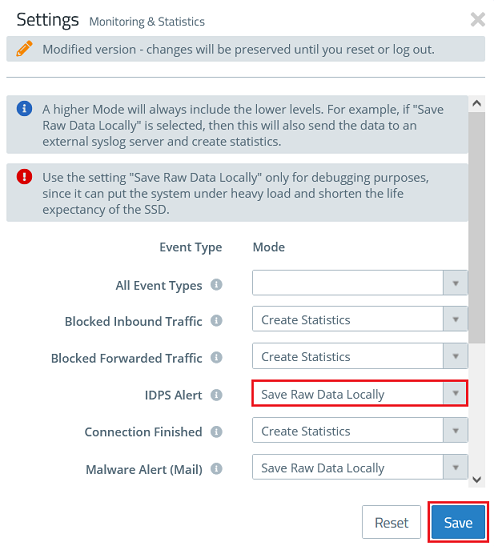

1.2 Wählen Sie im Dropdownmenü bei IDPS-Treffer die Option Rohdaten lokal speichern aus, damit die Unified Firewall aufzeichnet, welche Pakete die IDS/IPS erkennt und blockiert.) In the dropdown-menu IDPS Alert select the option Save Raw Data Locally in order for the Unified Firewall to log packets which are recognized and blocked by IDS/IPS.

Click Save afterwardsKlicken Sie anschließend auf Speichern.

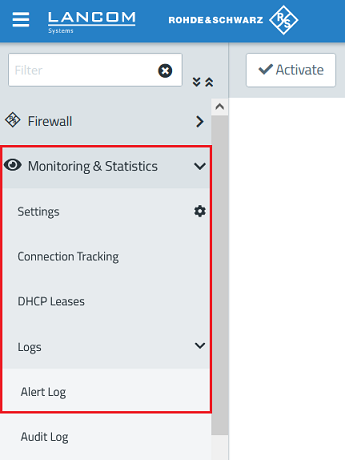

1.3) Go to the menu Monitoring & Statistics → Logs → Alert Log.

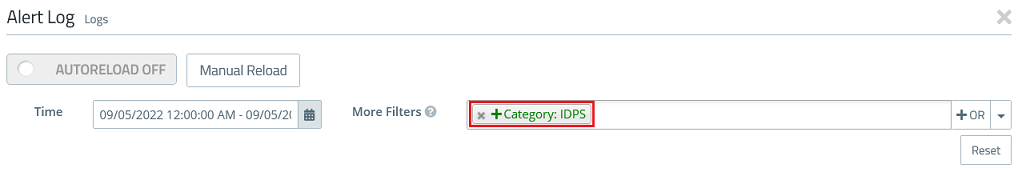

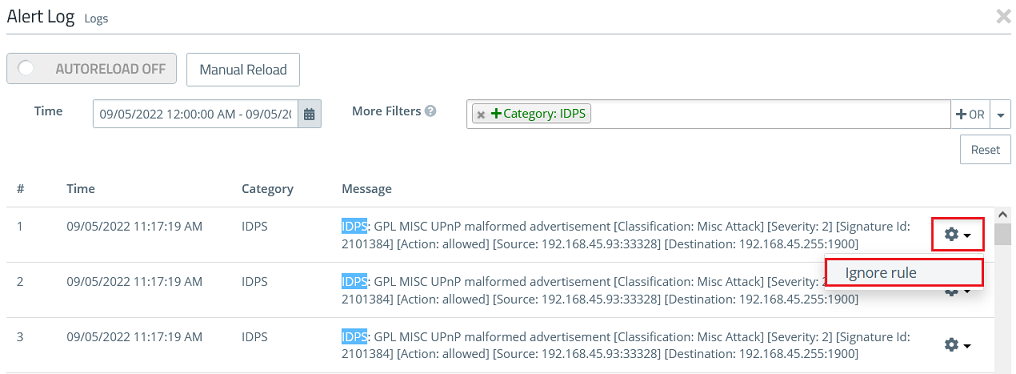

1.4 Wählen sie bei Weitere Filter den Parameter Category: IDPS aus, um das Alarmprotokoll auf IDS/IPS Meldungen einzuschränken) In the field More Filters select the parameter Category: IDPS to limit the Alert Log to IDS/IPS messages.

1.5 Wählen Sie das Ereignis aus, welches Sie erlauben wollen und klicken auf das "Zahnrad-Symbol" und anschließend auf IDS/IPS-Regel ignorieren (in diesem Beispiel wurden DNS-Anfragen zum DNS-Server 9.9.9.9 durch die IDS erkannt) Select an event you want to allow, click on the "gear symbol" and on Ignore Rule afterwards (in this example a UPnP broadcast was recognized by IDS).

1.6 Wiederholen Sie Schritt ) Repeat step 1.5 für weitere Ereignisse, falls erforderlich) for additional events if necessary.

1.7 Das Erstellen einer Ausnahme-Regel für die Funktion ) The creation of the exception for the feature IDS/IPS ist damit abgeschlossen is now complete.

2. Bearbeiten und Löschen der Ausnahme-Regel) Editing and deleting the exception:

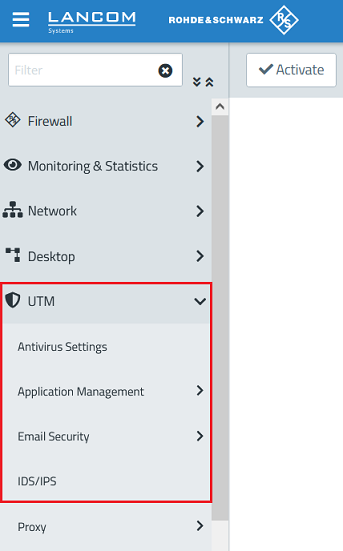

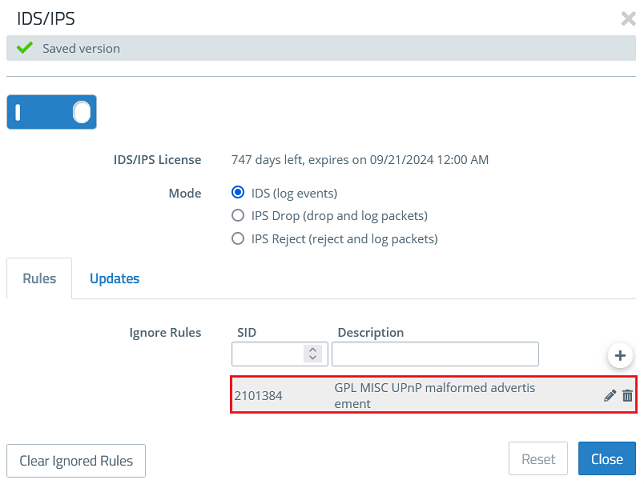

2.1) Go to the menu UTM → IDS/IPS.

2.2 Unter Regeln ignorieren finden Sie die in Schritt ) You can find the exception created in step 1.5 hinzugefügte Regel. Bei Bedarf können Sie diese bearbeiten oder auch über das "Mülltonnen-Symbol" löschen, sofern die Ausnahme-Regel nicht mehr benötigt wird. ) under Ignore Rules. If necessary you can edit the exception or delete it via the "dustbin symbol", if the exception isn't needed anymore.

| Info |

|---|

The Mode controls how the feature IDS/IPS works:

|

| Info |

Über den Modus können Sie auswählen, wie die IDS/IPS sich verhält:

|