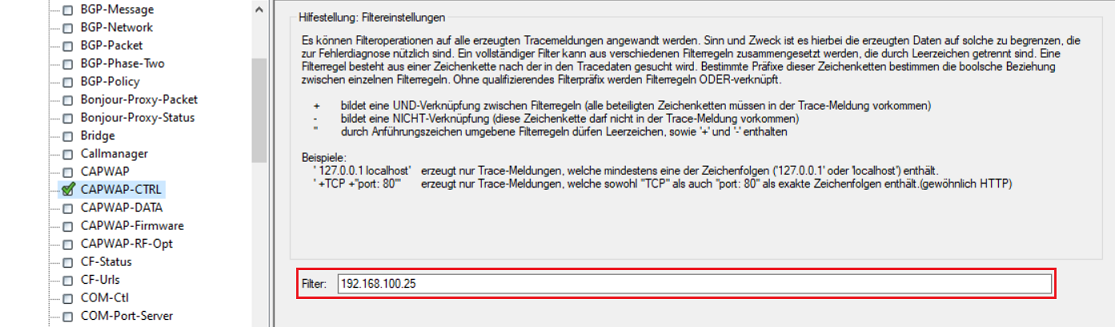

Beschreibung: Dieses Dokument behandelt verschiedene Fehlerbilder, warum ein LANCOM Access Point kein WLAN-Profil von einem WLAN-Controller (WLC) erhält.Voraussetzungen:

Mögliche Fehler-Quellen: 1. Der Access Point kann den WLAN-Controller nicht erreichen und erhält daher kein WLAN-Profil.

2. Der Access Point kann den WLAN-Controller erreichen, erhält aber immer noch kein WLAN-Profil.

Der Access Point wird nicht im "Managed" Modus verwendet:Die Kommunikation zwischen einem Access Point und einem WLAN-Controller wird immer vom Access Point initiiert (im LAN erfolgt die Suche per Broadcast). Im Auslieferungszustand (Werkseinstellungen) ist ein Access Point so konfiguriert, dass dieser automatisch nach einem WLAN-Controller sucht. Wenn der Access Point schon konfiguriert sein sollte, muss die Konfiguration so angepasst werden, dass die WLAN-Module verwaltet werden.

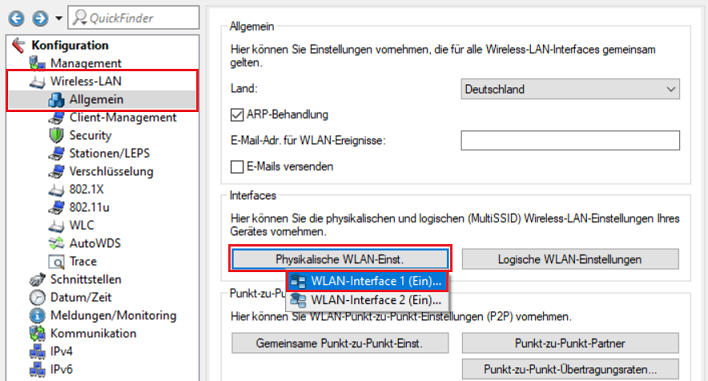

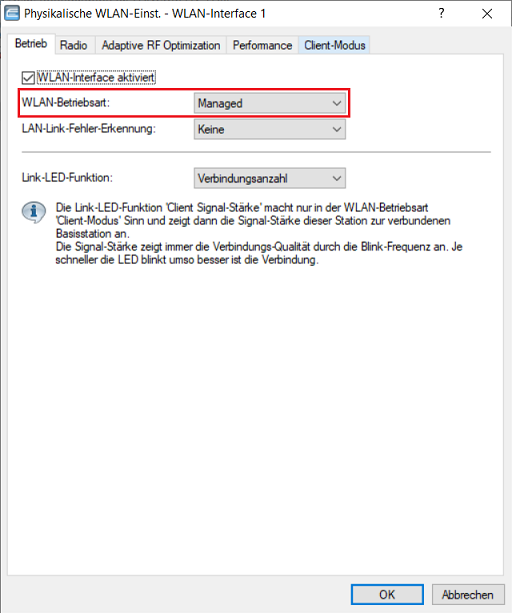

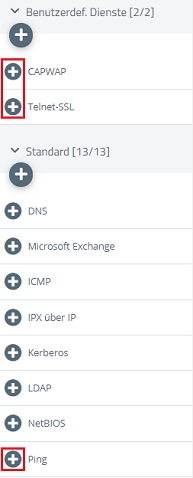

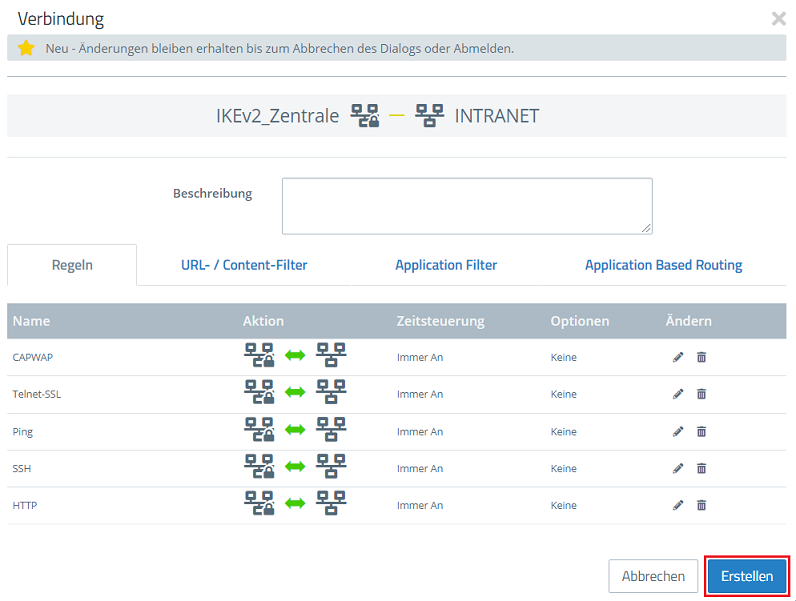

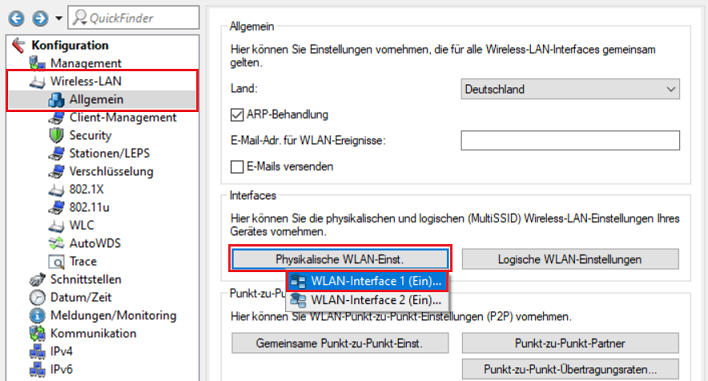

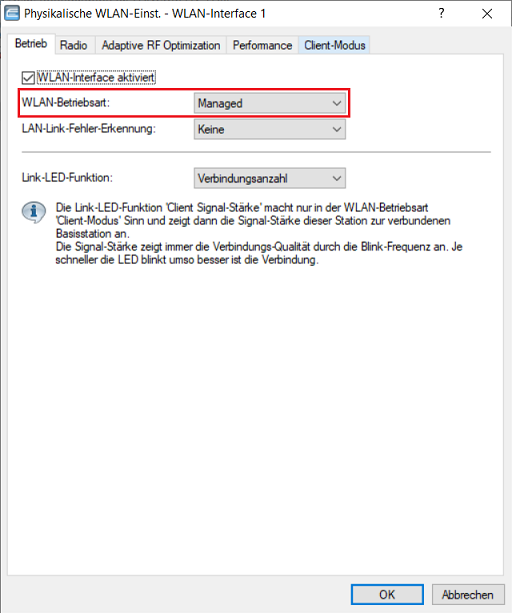

Access Point mit LCOS: 1. Öffnen Sie die Konfiguration des Access Points in LANconfig und wechseln in das Menü Wireless-LAN → Allgemein → Physikalische WLAN-Einst. → WLAN-Interface x. Dies muss für jedes WLAN-Modul einzeln ausgeführt werden.  Image Modified Image Modified2. Stellen Sie sicher, dass als WLAN-Betriebsart die Option Managed ausgewählt ist.  Image Modifiedbv Image Modifiedbv

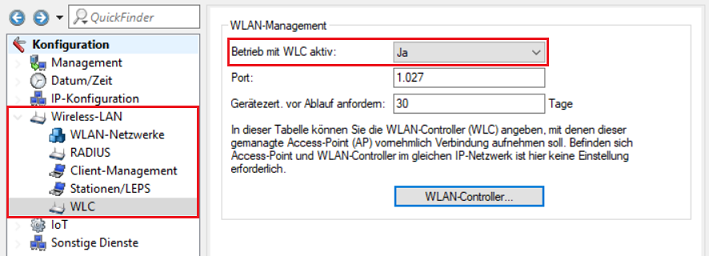

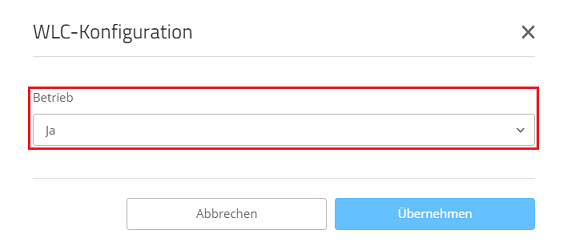

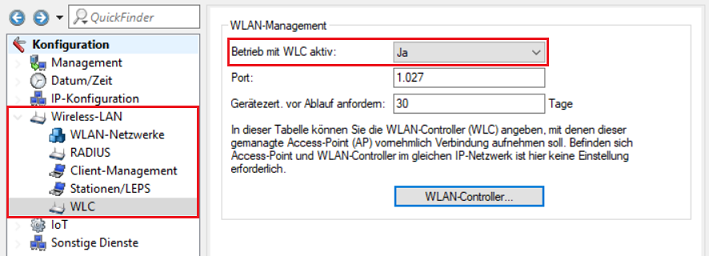

Access Point mit LCOS LX: 1. LANconfig: Öffnen Sie die Konfiguration des Access Points in LANconfig, wechseln in das Menü Wireless-LAN → WLC und stellen sicher, dass für den Parameter Betrieb mit WLC aktiv die Option Ja ausgewählt ist.  Image Modified Image Modified

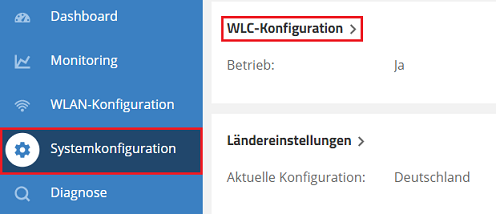

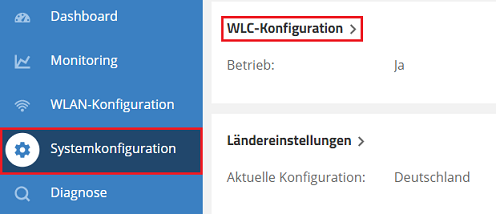

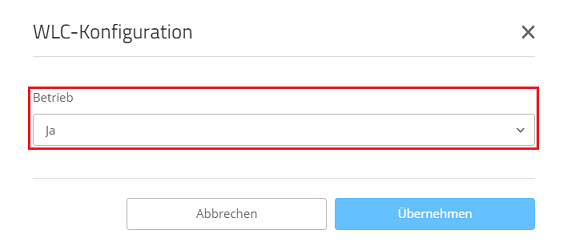

2. WEBconfig: 2.1 Öffnen Sie die Konfiguration des Access Points in WEBconfig und wechseln in das Menü Systemkonfiguration → WLC-Konfiguration.  Image Modified Image Modified2.2 Stellen Sie sicher, dass für den Parameter Betrieb die Option Ja ausgewählt ist.  Image Modified Image Modified

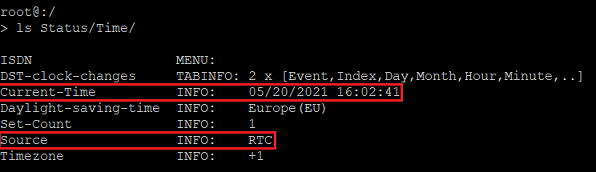

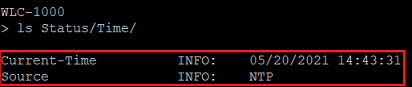

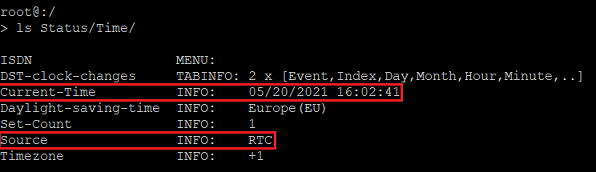

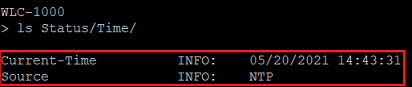

Auf dem WLAN-Controller ist keine aktuelle Uhrzeit gesetzt:Da das WLAN-Profil für den Access Point über einen mit Zertifikaten gesicherten Tunnel übertragen wird, muss für die Zertifikatsaushandlung auf dem WLAN-Controller die aktuelle Uhrzeit gesetzt sein. Dabei sollte die Uhrzeit immer per NTP von einem oder mehreren Zeit-Servern bezogen werden, damit sichergestellt ist, dass die korrekte Uhrzeit gesetzt ist. Die aktuelle Uhrzeit des WLAN-Controllers lässt sich über die System-Informationen des LANmonitors oder über die Konsole herausfinden. Der Konsolen-Befehl zum Auslesen der Uhrzeit lautet: ls Status/time In diesem Beispiel ist zwar eine Uhrzeit gesetzt, diese wird aber aus dem internen Speicher des Routers bezogen (RTC). Es erfolgt keine Synchronisation mit einem Zeit-Server, weshalb es zu Diskrepanzen zwischen der Geräte-Zeit und der tatsächlichen Zeit kommen kann.  Image Modified Image ModifiedIn diesem Beispiel wird die Uhrzeit von einem NTP-Server (NTP) bezogen.  Image Modified Image Modified

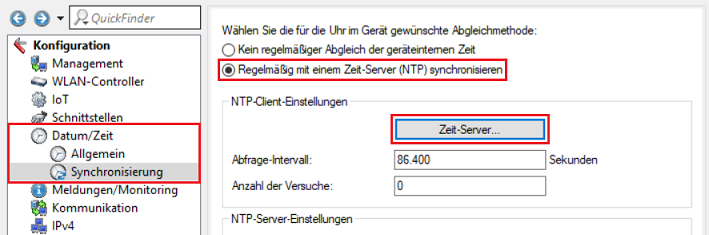

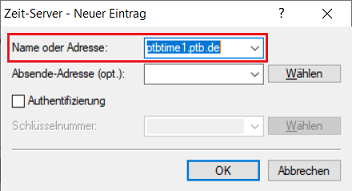

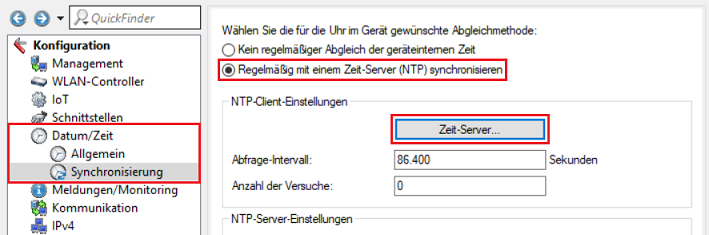

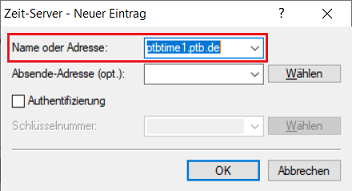

Zeitbezug per NTP einrichten: 1. Öffnen Sie die Konfiguration des WLAN-Controllers in LANconfig und wechseln in das Menü Datum/Zeit → Synchronisierung. Wählen Sie die Option Regelmäßig mit einem Zeit-Server (NTP) synchronisieren aus und wechseln in das Menü Zeit-Server.  Image Modified Image Modified2. Erstellen Sie einen neuen Eintrag und wählen einen NTP-Server aus der Liste aus. Alternativ können Sie auch den DNS-Namen oder die IP-Adresse eines anderen NTP-Servers angeben (etwa ein NTP-Server im lokalen Netzwerk).  Image Modified Image Modified

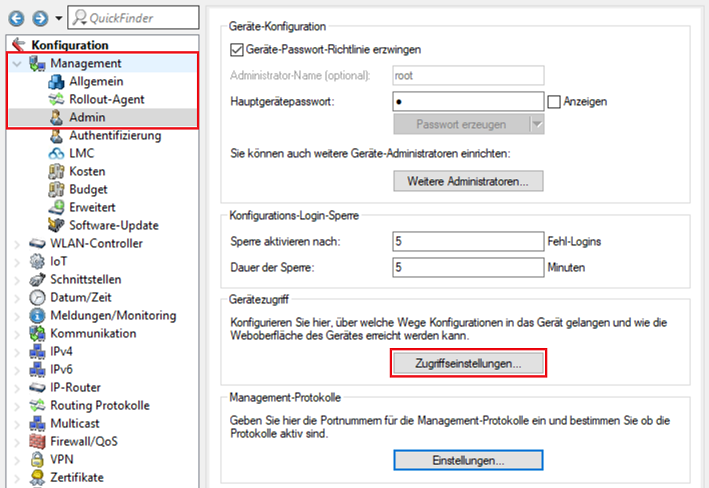

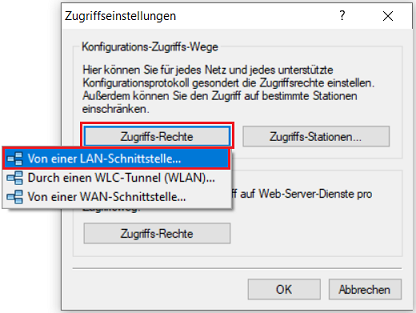

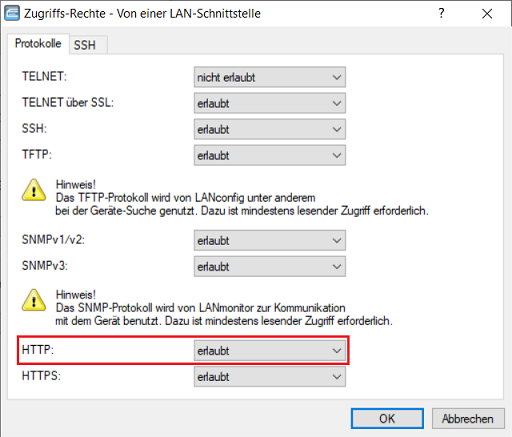

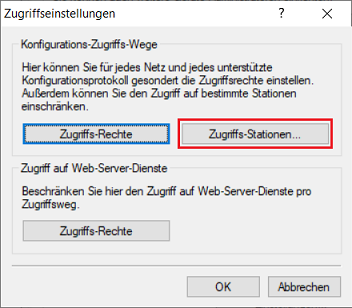

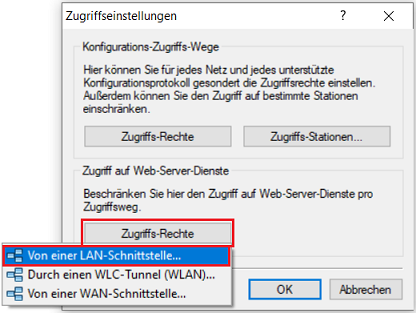

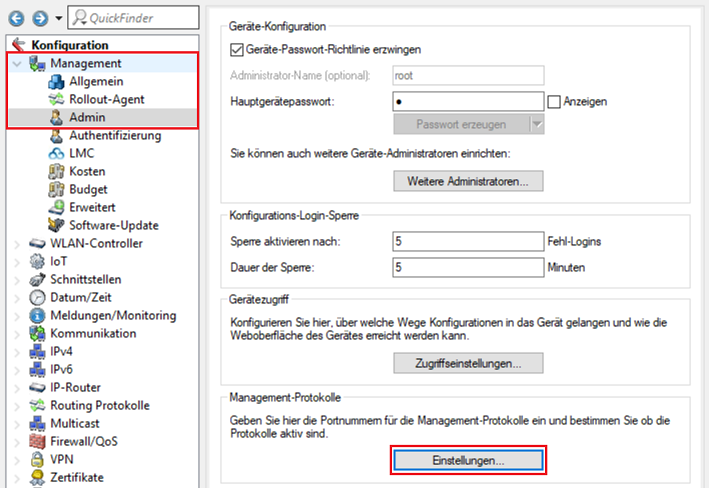

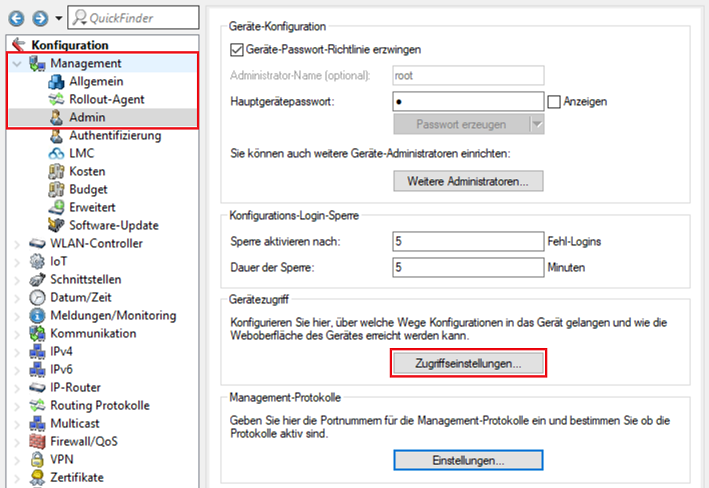

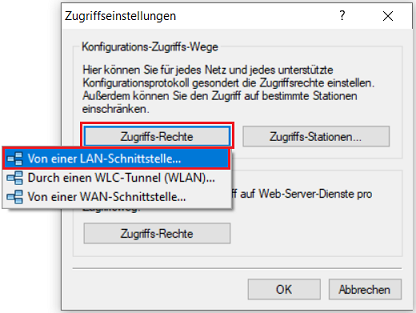

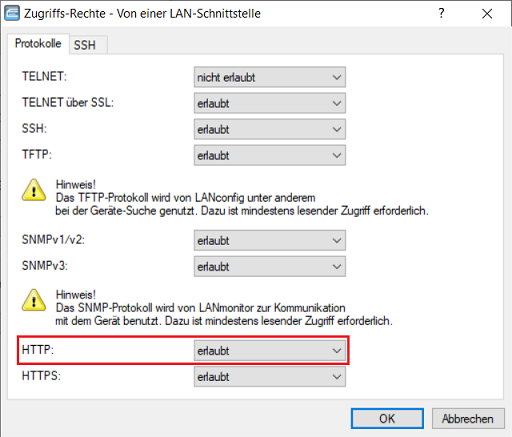

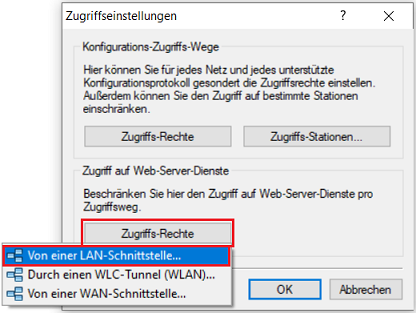

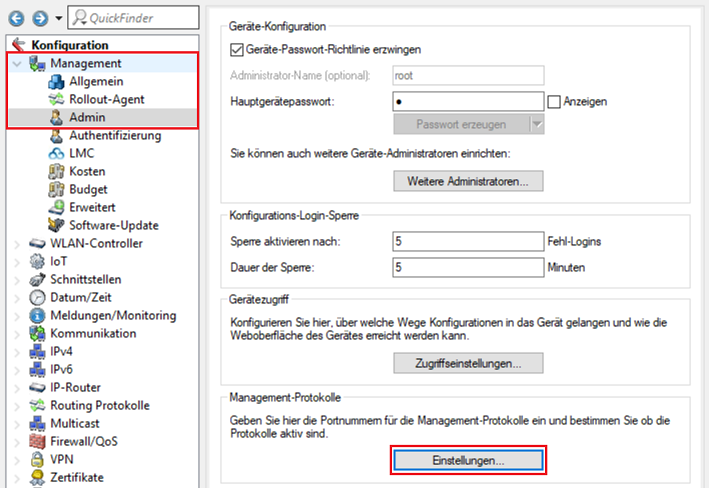

Der Bezug des Zertifikats vom WLAN-Controller per HTTP ist nicht erlaubt:Der Zertifikatsbezug erfolgt per HTTP. Dazu muss also der HTTP-Server des WLAN-Controllers aktiv und der Zugriff vom LAN per HTTP erlaubt sein. Weiterhin muss der Standard-Port 80 verwendet werden. 1. HTTP-Zugriff vom lokalen Netzwerk erlauben: 1.1 Öffnen Sie die Konfiguration des WLAN-Controllers in LANconfig und wechseln in das Menü Management → Admin → Zugriffseinstellungen.  Image Modified Image Modified1.2 Wechseln Sie bei Konfigurations-Zugriffs-Wege in das Menü Zugriffs-Rechte → Von einer LAN-Schnittstelle.  Image Modified Image Modified1.3 Stellen Sie sicher, dass für das Protokoll HTTP die Option erlaubt ausgewählt ist.  Image Modified Image Modified

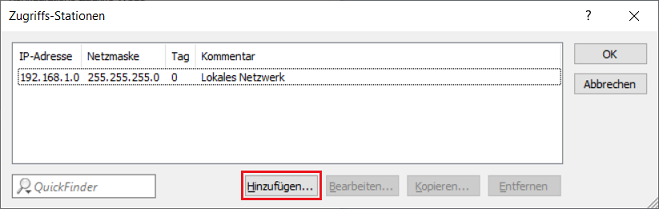

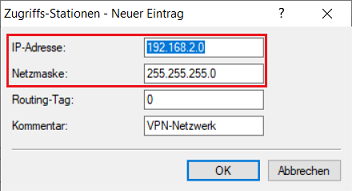

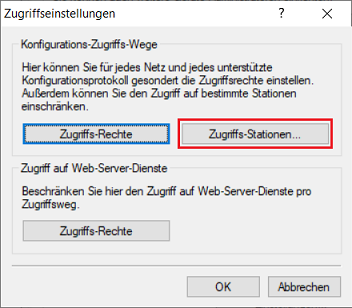

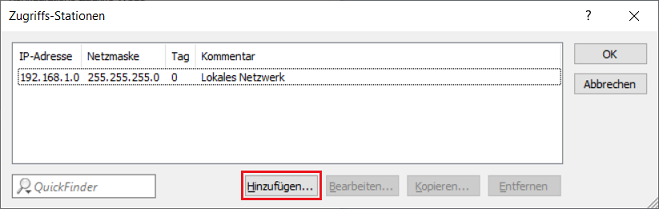

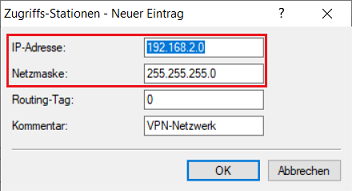

2. Anpassen der Zugriffs-Stationen (optional): Sollten Sie in den Zugriffs-Stationen ein oder mehrere Netzwerke bzw. IP-Adressen hinterlegt haben, ist es erforderlich, das Netzwerk in dem sich die Access Points befinden bzw. die IP-Adressen zusätzlich zu hinterlegen (sofern nicht bereits freigegeben). Wenn Sie keine Zugriffs-Stationen verwenden, können Sie diesen Schritt überspringen. 2.1 Wechseln Sie in das Menü Zugriffs-Stationen.  Image Modified Image Modified2.2 Klicken Sie auf Hinzufügen, um einen neuen Eintrag zu erstellen (in diesem Beispiel ist bereits der Zugriff vom lokalen Netzwerk 192.168.1.0/24 erlaubt).  Image Modified Image Modified2.3 Passen Sie die folgenden Parameter an: - IP-Adresse: Tragen Sie die Netz-Adresse des Netzwerks oder die IP-Adresse ein, die Zugriff auf den WLAN-Controller haben sollen (in diesem Beispiel wird der Zugriff auf ein separates Netzwerk mit der Adresse 192.168.2.0/24 erlaubt).

- Netzmaske: Tragen Sie die Subnetzmaske des Netzwerks ein (in diesem Beispiel die 255.255.255.0). Eine einzelne IP-Adresse wird durch die Subnetzmaske 255.255.255.255 gekennzeichnet.

Image Modified Image Modified

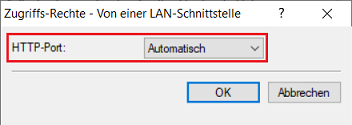

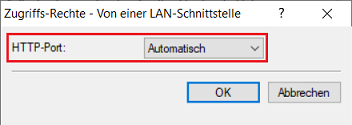

3. Standard-Einstellung des HTTP-Servers für den Zugriff von einer LAN-Schnittstelle überprüfen: 3.1 Wechseln Sie bei Zugriff auf Web-Server-Dienste in das Menü Zugriffs-Rechte → Von einer LAN-Schnittstelle.  Image Modified Image Modified3.2 Stellen Sie sicher, dass bei HTTP-Port die Option Automatisch ausgewählt ist. Dabei wird der HTTP-Server automatisch gestartet, wenn ein Dienst sich anmeldet.  Image Modified Image Modified

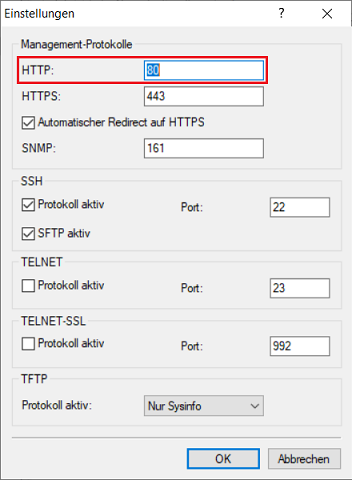

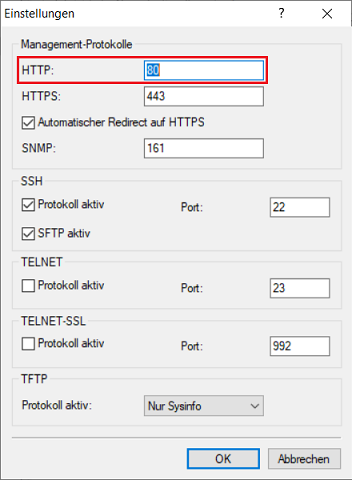

4. Standard-Port für HTTP verwenden: 4.1 Wechseln Sie in das Menü Management → Admin → Einstellungen.  Image Modified Image Modified4.2 Stellen Sie sicher, dass für das Protokoll HTTP der Port 80 hinterlegt ist.  Image Modified Image Modified

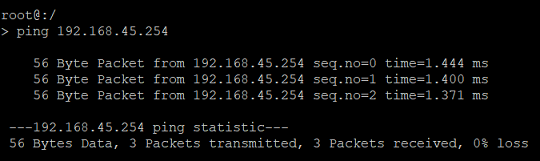

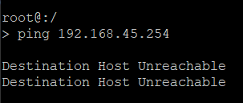

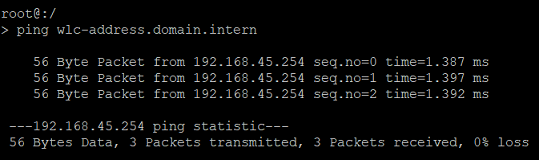

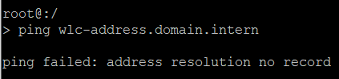

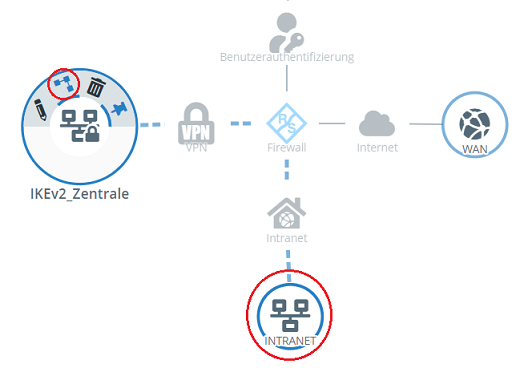

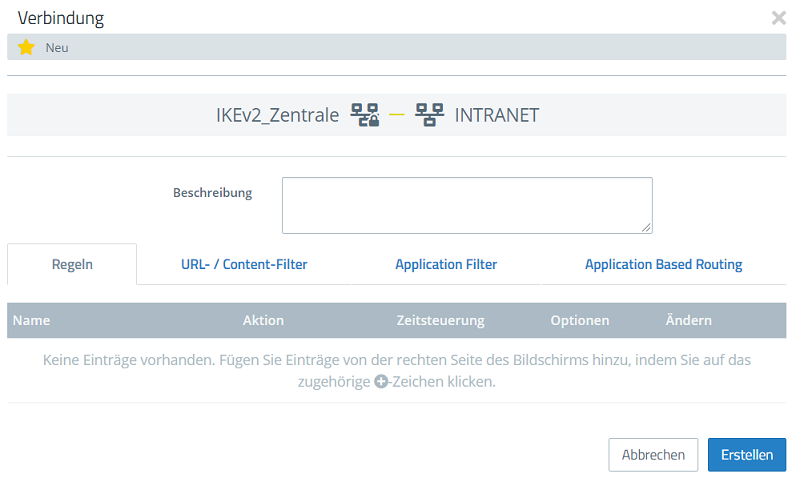

Der DNS-Name "WLC-Address" kann vom Access Point in einem entfernten Netzwerk nicht aufgelöst werden:Findet ein Access Point keinen WLAN-Controller per Broadcast im lokalen Netzwerk, stellt dieser eine DNS-Anfrage mit dem Namen WLC-Address an den DNS-Server, um die IP-Adresse des WLAN-Controllers in Erfahrung zu bringen. Daher muss bei Verwendung eines zu verwaltenden Access Points in einem entfernten Netzwerk (etwa per VPN angebunden) sichergestellt sein, dass der verwendete DNS-Server (häufig der Gateway-Router) den Namen WLC-Address auflösen kann. |