...

| Hinweis |

|---|

| Der Application Filter benötigt keinen HTTP(S)-Proxy. Er analysiert sämtlichen Datenverkehr, der die Firewall passiert, unabhängig davon, welcher Port verwendet wird. Wie Sie den Application Filter konfigurieren ist in diesem Dokument beschrieben. |

- Wie Sie die Antivirus-Funktion konfigurieren ist in diesem Dokument beschrieben.

- Wie Sie den URL-/Content-Filter konfigurieren ist in diesem Dokument beschrieben.

Der HTTP(S)-Proxy dient als Mittelsmann. Er stellt eine Verbindung zum Webserver her, generiert mithilfe seiner eigenen HTTP(S)-Proxy-CA ein Pseudo-Zertifikat für die Website und verwendet dieses, um eine Verbindung zum Browser herzustellen. So kann der Proxy den Datenverkehr analysieren, URL- und Contentfilter anwenden und nach Viren suchen.

...

- LANCOM R&S®Unified Firewall mit Firmware ab Version 10 und aktivierter Full License

- Bereits eingerichtete und funktionsfähige Internet-Verbindung auf der Unified Firewall

- Funktionsfähig eingerichteter Paket-Filter auf der Unified Firewall.

- Web-Browser zur Konfiguration der Unified Firewall. Es werden folgende Browser unterstützt:

- Google Chrome

- Chromium

- Mozilla Firefox

- Alle DNS-Anfragen müssen über die Unified Firewall durchgeführt werden. Dabei sind folgende Konstellationen erlaubt:

- Endgerät → Unified Firewall → DNS-Server des Internet-Providers

- Endgerät → Lokaler DNS-Server → Unified Firewall → DNS-Server des Internet-Providers

- Endgerät → Unified Firewall → Lokaler DNS-Server → DNS-Server des Internet-Providers

- Weder auf den Endgeräten noch auf einem lokalen DNS-Server darf ein DNS-Cache verwendet werden!

...

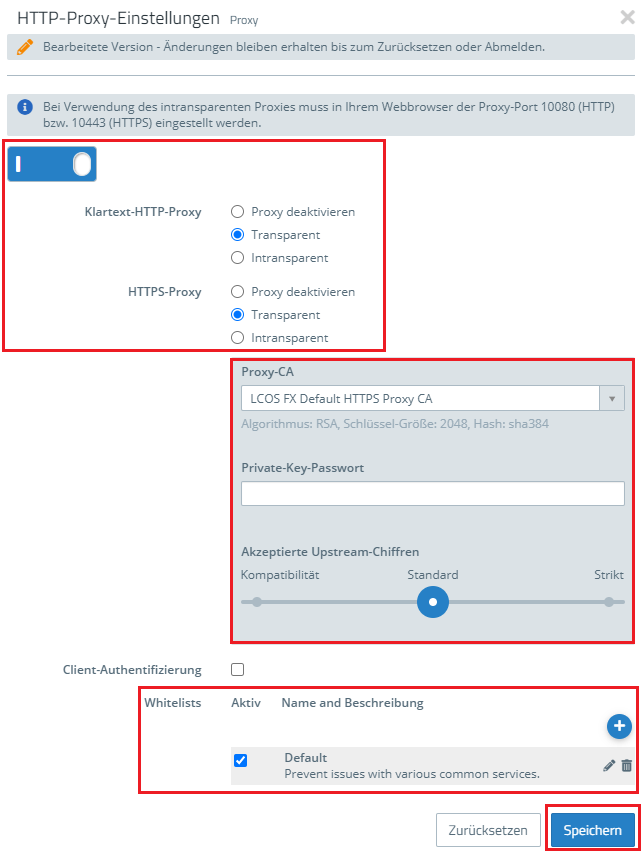

| Info |

|---|

| Wenn Sie Intransparent auswählen, muss der HTTP-Proxy Ihrer Unified Firewalls explizit auf Port 10080 (HTTP) bzw. 10443 (HTTPS) eingestellt sein. In dieser Konfiguration müssen Sie in der Proxy-Konfiguration vom von jedem Browser die IP-Adresse der Unified Firewall und die Ports manuell eintragenoder einragen oder diese per WPAD übermitteln! |

1.3. Als Proxy-CA wird in diesem Beispiel das standardmäßig vorhandene Zertifikat der LCOS FX Default HTTPS Proxy CA verwendet. Die CA (Zertifizierungsstelle) wird vom HTTP(S)-Proxy verwendet, um Pseudo-Zertifikate auszustellen.

| Info |

|---|

Die Standard-Zertifikate werden in diesem Artikel als Beispiel verwendet. Wir empfehlen, diese Zertifikate lediglich zum Testen zu verwenden und im produktiven Betrieb selbst erstellte CAs und Zertifikate einzupflegen. |

1.4. Das Feld Private Key Passwort muss bei Verwendung des LCOS FX Default HTTPS Proxy CA Zertifikats leer gelassen werden.

...

1.7. Klicken Sie auf Speichern, um die Einstellungen zu übernehmen.

2. Nutzung des HTTP(S)-Proxy konfigurieren:

...

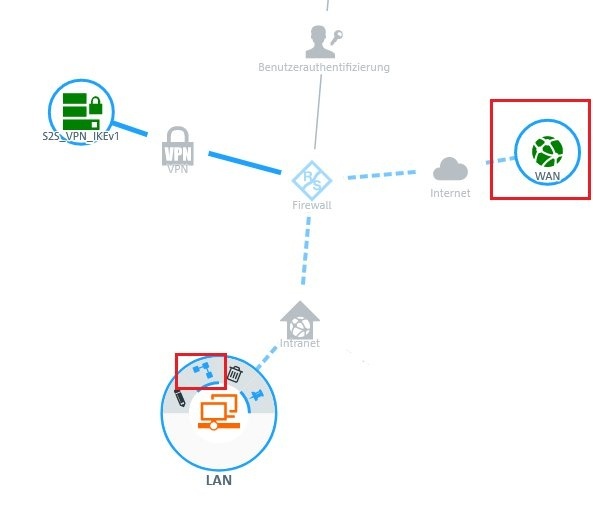

2.1. Klicken Sie im Host-/Netzwerkgruppen Desktop-Objekt für das LAN auf das Verbindungswerkzeug und klicken anschließend auf das WAN Netzwerk-Objekt.

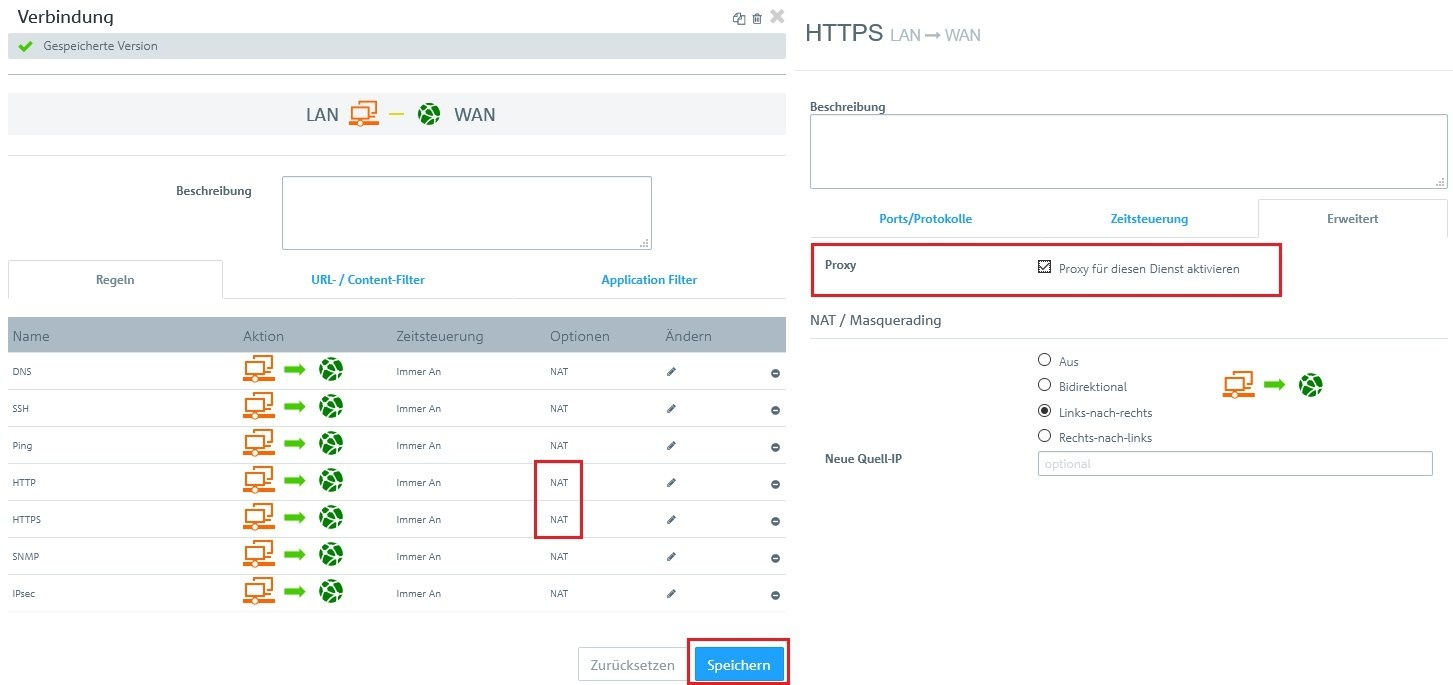

2.2. Der Dialog mit den Einstellungen dieser Verbindung wird geöffnet. Hier müssen Sie nun jeweils beim Dienst HTTP und/oder HTTPS auf die Option NAT klicken. Alternativ können Sie auf den Stift in der Spalte "Ändern" klicken und dann die Registerkarte Erweitert öffnen.

2.3. Aktivieren Sie jeweils die Option Proxy für diesen Dienst aktivieren und klicken Sie auf Speichern.

2.4. Die Dienste-Liste muss dann für die Dienste HTTP und/oder HTTPS folgendermaßen aussehen. Klicken Sie erneut auf Speichern.

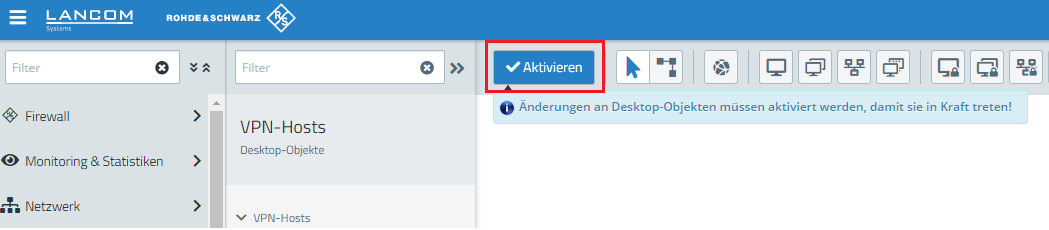

2.5. Klicken Sie abschließend in der Firewall auf Aktivieren, damit die Konfigurations-Änderungen umgesetzt werden.

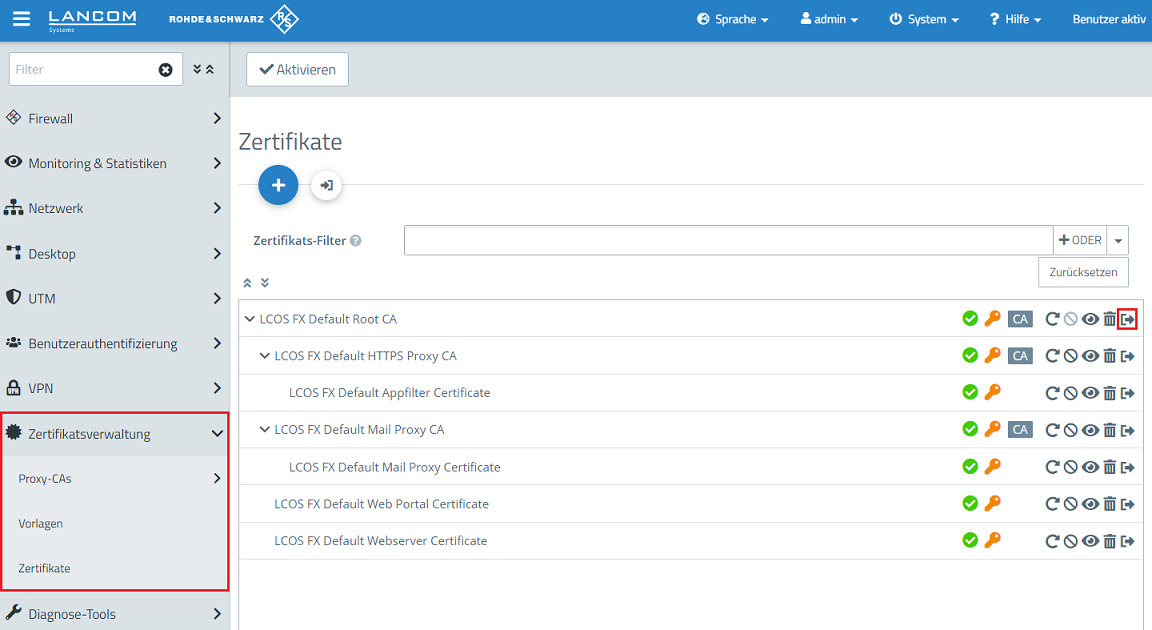

3. Zertifikat exportieren und auf einem Windows-PC importieren:

...

| Info |

|---|

In LCOS FX Versionen bis einschließlich Version 10.6 sowie in Bestandsinstallationen kann die HTTPS Proxy CA exportiert werden, da es sich bei dieser um die übergeordnete CA handelt. Weiterhin ist es generell möglich eine eigene CA für den HTTPS-Proxy zu erstellen und diese zu exportieren. |

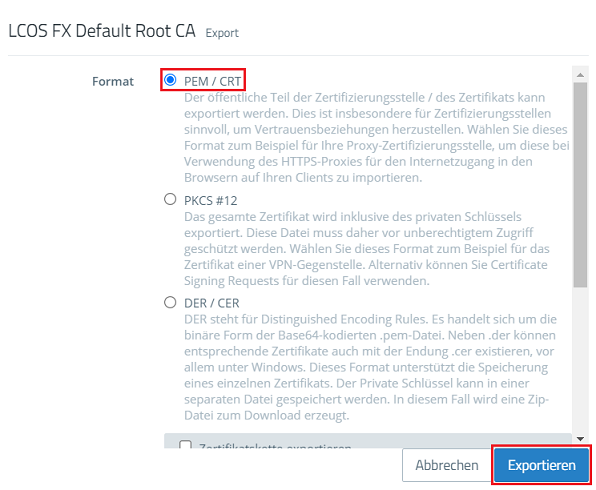

3.3. Das Zertifikat muss im PEM/CRT-Format exportiert werden. Klicken Sie auf Exportieren, um den Vorgang zu starten. Das Zertifikat wird im *.crt Format abgespeichert.

| Info |

|---|

In LCOS FX bis einschließlich Version 10.6 wird das Zertifikat im Format *.pem abgespeichert. In diesem Fall muss die Dateiendung händisch in *.crt umbenannt werden. |

3.4. Wechseln Sie auf Ihrem Computer in den Ordner, in welchen Sie das Zertifikat exportiert haben.

...

3.6. Wählen Sie im Zertifikat-Dialog die Option Zertifikat installieren.

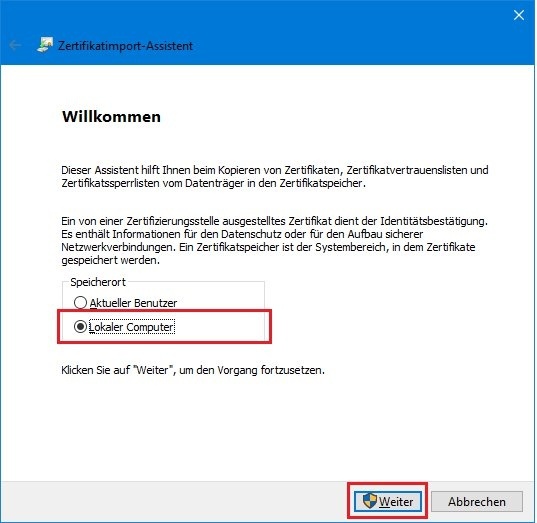

3.7. In diesem Beispiel soll das Zertifikat auf dem lokalen Computer installiert werden, sodass es von allen Benutzer dieses Computers verwendet werden kann.

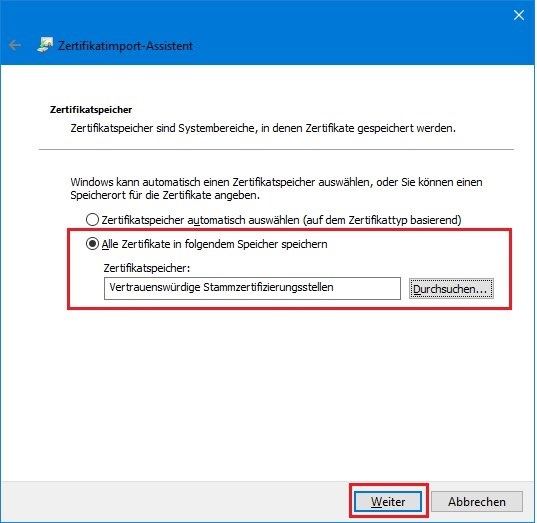

3.8. Wählen Sie die Option Alle Zertifikate in folgendem Speicher installieren und stellen Sie über die Durchsuchen-Schaltfläche den Speicher Vertrauenswürdige Stammzertifizierungsstellen aus.

3.9. Klicken Sie auf Weiter und folgen Sie dem Zertifikatsimport-Assistent bis zum Ende.

3.10. Der Zertifikatimport ist damit abgeschlossen. Alle gängigen Browser können das Zertifikat nach einem Neustart des Computers verwenden.

Wiederholen Sie den Zertifikatimport (Schritte 3.7. bis 3.10) auf allen weiteren Computern im LAN.

| Info |

|---|

Hinweis zur Nutzung des Zertifikats im Mozilla Firefox: Um das Zertifikat auch im Mozilla Firefox nutzen zu können, müssen Sie folgendes tun:

|

Informationen zur Nutzung einer vorab angelegten und übergeordneten CA:

Vertraut ein Endgerät einer vorab angelegten und übergeordneten CA, lässt sich dieses ohne weiteren Aufwand zwischen Standorten verschieben. Dieser Fall wird im Folgenden genauer beschrieben.

1. Erstellen der übergeordneten CA:

Diese CA kann auf jeder LANCOM R&S®Unified Firewall erstellt werden. Dies geschieht idealerweise auf einer Zentral-Firewall ohne Internetzugang. Falls bereits eine dedizierte Public-Key Infrastruktur vorhanden ist, empfiehlt es sich, diese zu verwenden.

| Info |

|---|

| Wir empfehlen, dass die übergeordnete CA mindestens 5 Jahre gültig ist. |

2. Ausrollen der CA:

Diese übergeordnete CA muss auf alle Endgeräte importiert werden und vor Ablauf erneuert und auf allen Endgeräten ausgetauscht werden.

3. Erstellen und signieren der Proxy CAs auf den einzelnen LANCOM R&S®Unified Firewall:

- Es wird lokal auf den einzelnen LANCOM R&S®Unified Firewalls ein Certificate Signing Request (CSR) für eine Intermediate CA erstellt.

- Der CSR muss zentral von der übergeordneten CA signiert werden.

- Die signierte Intermediate CA wird in die lokale LANCOM R&S®Unified Firewall

- importiert und als CA für den HTTPS Proxy ausgewählt.