| PageIdMakro |

|---|

| Seiteneigenschaften |

|---|

Beschreibung:

In diesem Artikel wird beschrieben, wie die Verschlüsselungs-Algorithmen im SSH-Client auf AES-GCM und AES-CTR eingeschränkt werden können.

| Info |

|---|

Bei Verwendung von SSH übermitteln der SSH-Server und der SSH-Client sich gegenseitig die unterstützten Verschlüsselungs-Algorithmen. Da der SSH-Server immer den ersten Algorithmus aus der Liste des SSH-Clients auswählt, den der Server unterstützt, ist es ausreichend die bevorzugten Algorithmen im SSH- Client anzupassen. |

...

Voraussetzung:

- SSH-Client (z.B. PuTTY)

Vorgehensweise:

Generelle Vorgehensweise:

Im SSH-Client müssen die Verschlüsselungs-Algorithmen AES-GCM und AES-CTR als bevorzugte Algorithmen verwendet werden. Weiterhin müssen - sofern möglich - Hash-Algorithmen mit Encrypt-then-MAC (EtM) deaktiviert werden.

Vorgehensweise Folgend werden die notwendigen Anpassungen für den SSH-Client PuTTY beschrieben. Die grundsätzliche Vorgehensweise bleibt aber auch bei anderen SSH-Clients gleich.:

| Info |

|---|

In PuTTY können keine Hash-Algorithmen konfiguriert werden. Daher ist es hier ausreichend die Verschlüsselungs-Algorithmen anzupassen. |

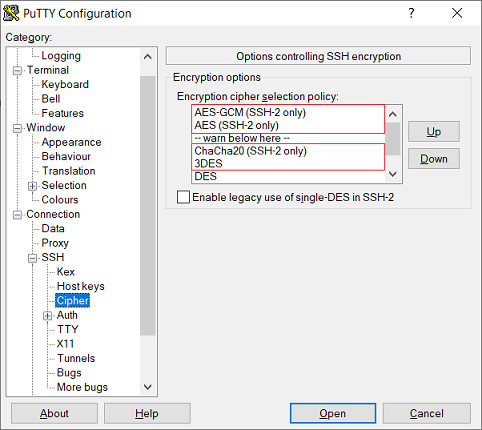

1. Öffnen Sie PuTTY und navigieren in das Menü Connection → SSH → Cipher.

...

2. Verschieben Sie die folgenden Algorithmen entweder per Drag & Drop oder über die Up und Down Schaltflächen wie folgt:

- AES-GCM muss nach ganz oben.

- AES muss an die zweite Stelle.

- ChaCha20 muss unter "warn below here".

- 3DES muss unter "warn below here".

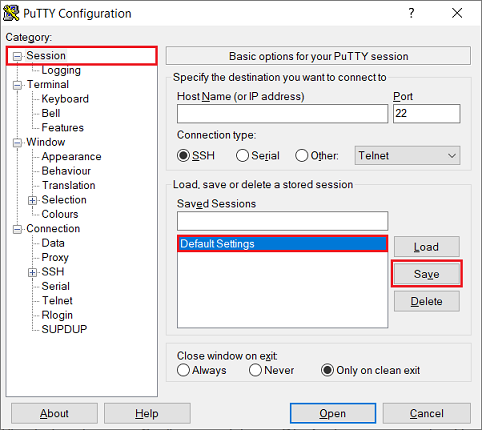

3. Navigieren Sie in das Menü Session, wählen unter Saved Sessions die Default Settings aus und klicken auf Save.

| Info |

|---|

Die Änderungen werden leider nicht gespeichert und müssen daher vor jedem Verbindungsaufbau erneut angepasst werden. Default Settings werden beim Start von PuTTY automatisch geladen. |