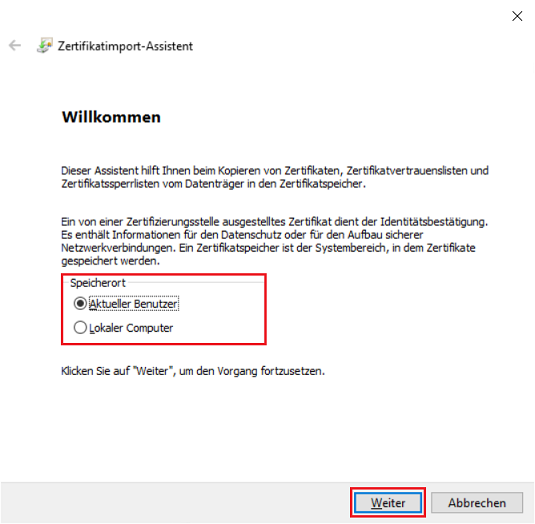

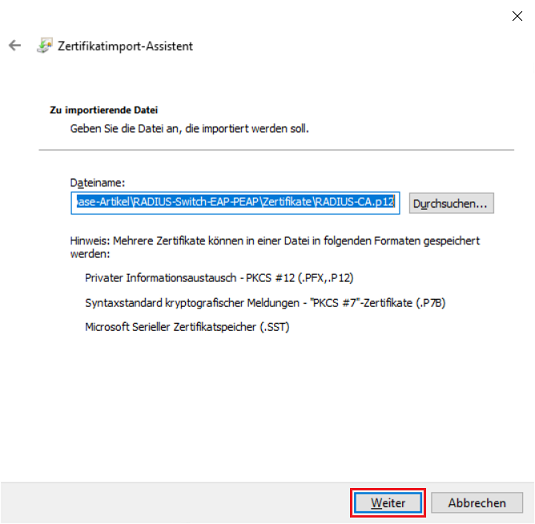

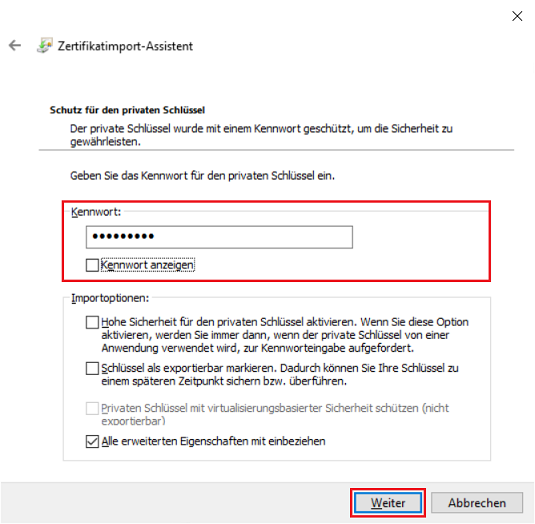

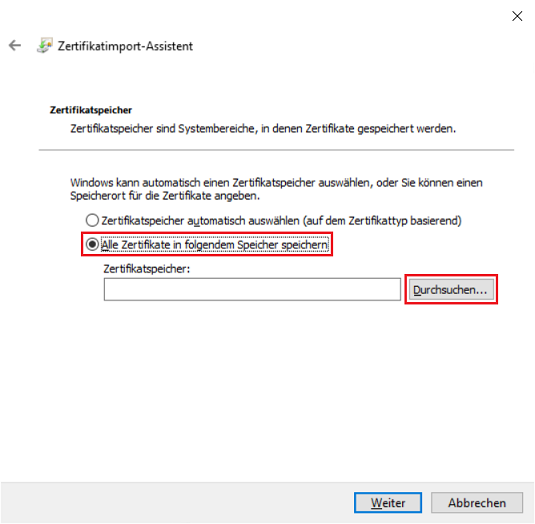

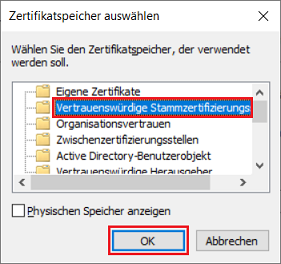

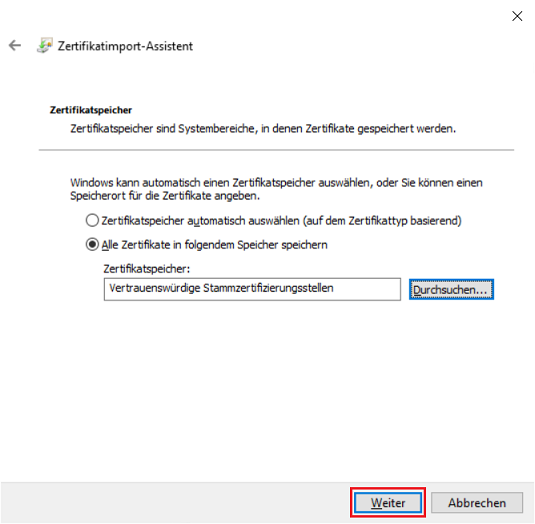

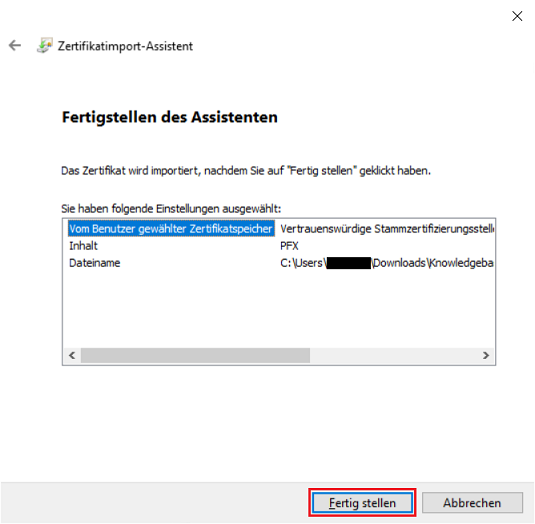

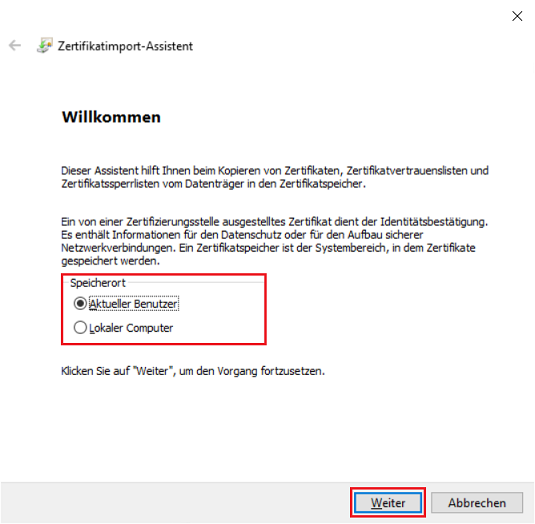

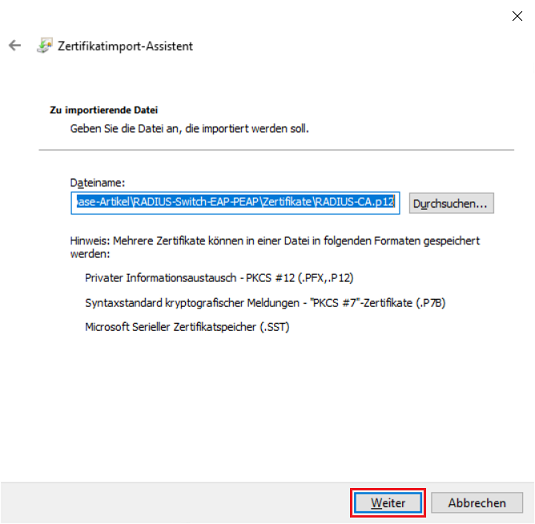

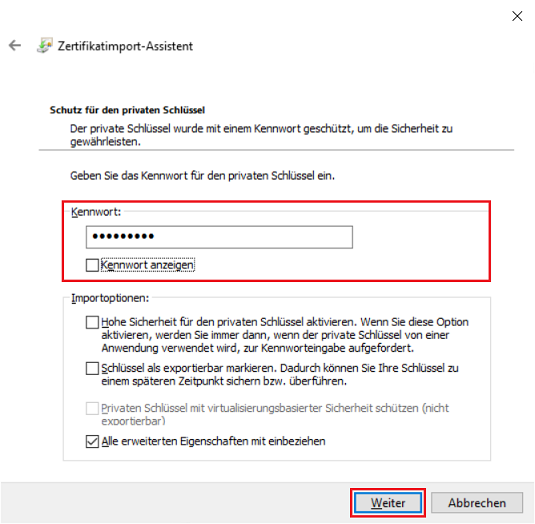

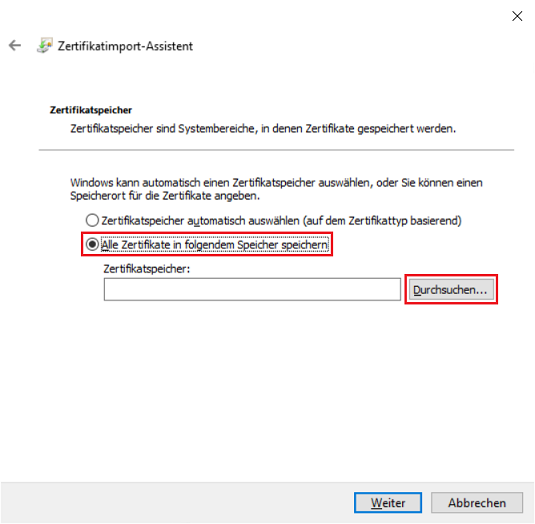

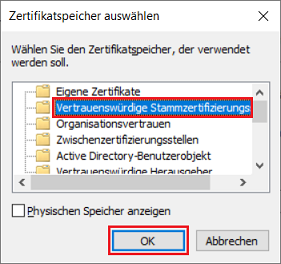

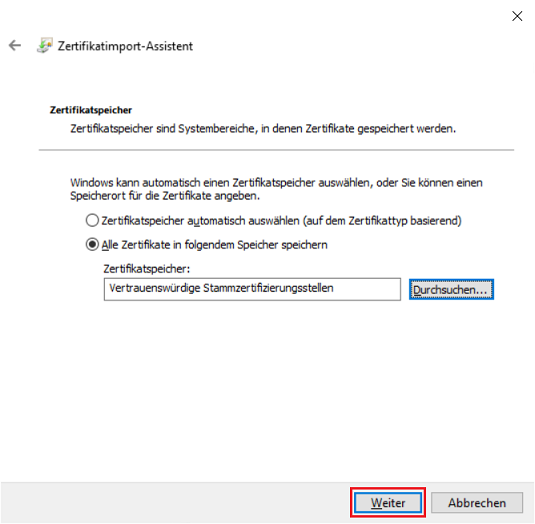

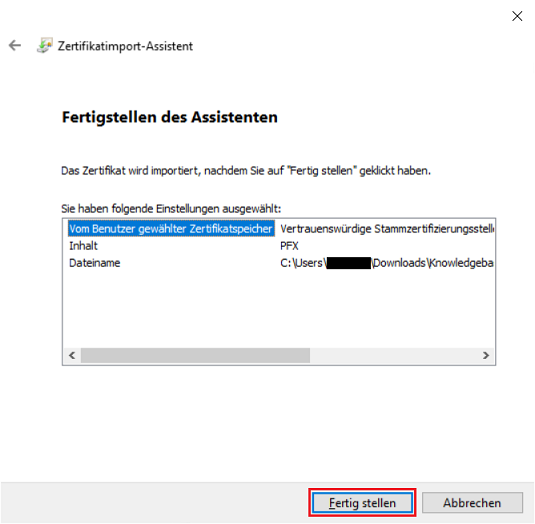

Doppelklick auf die Zertifikats-Datei aus und wählen den Speicherort aus (in diesem Beispiel soll das Zertifikat für den Aktuellen Benutzer installiert werden). Klicken Sie anschließend auf Weiter.  Image Added Image Added4.1.2 Der Pfad zur Zertifikats-Datei ist bereits hinterlegt. Klicken Sie daher auf Weiter.  Image Added Image Added4.1.3 Geben Sie das Kennwort ein und klicken auf Weiter.  Image Added Image Added4.1.4 Wählen Sie die Option Alle Zertifikate in folgendem Speicher speichern aus und klicken auf Durchsuchen.  Image Added Image Added4.1.5 Wählen Sie die Option Vertrauenswürdige Stammzertifizierungsstellen aus und klicken auf OK.  Image Added Image Added4.1.6 Klicken Sie auf Weiter.  Image Added Image Added4.1.7 Klicken Sie auf Fertig stellen, um den Assistenten abzuschließen.  Image Added Image Added

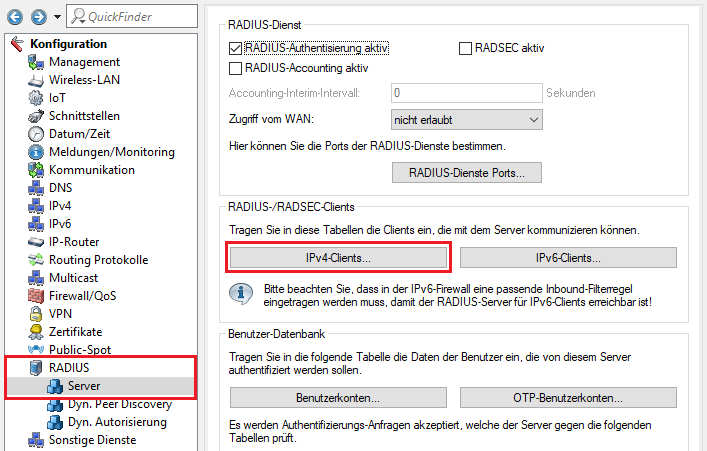

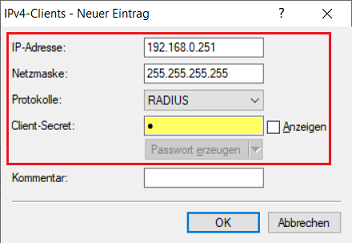

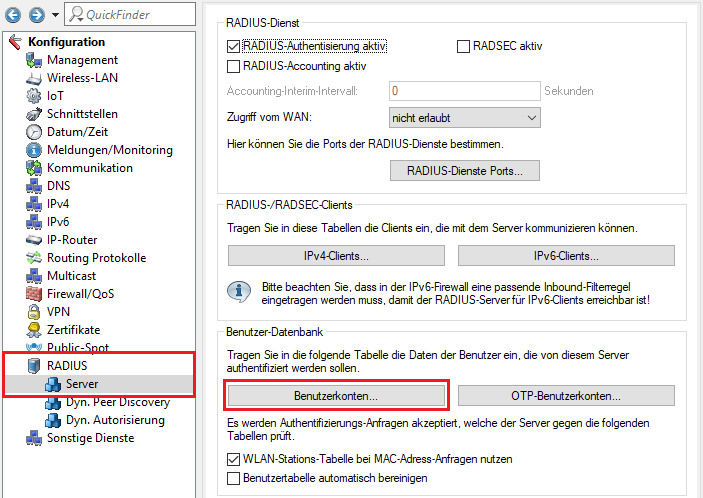

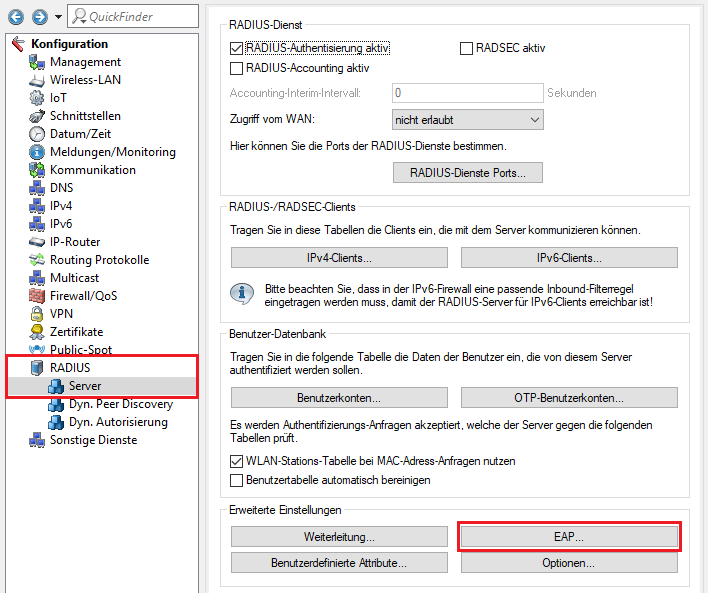

4.2 RADIUS-Dienst auf dem Computer konfigurieren:

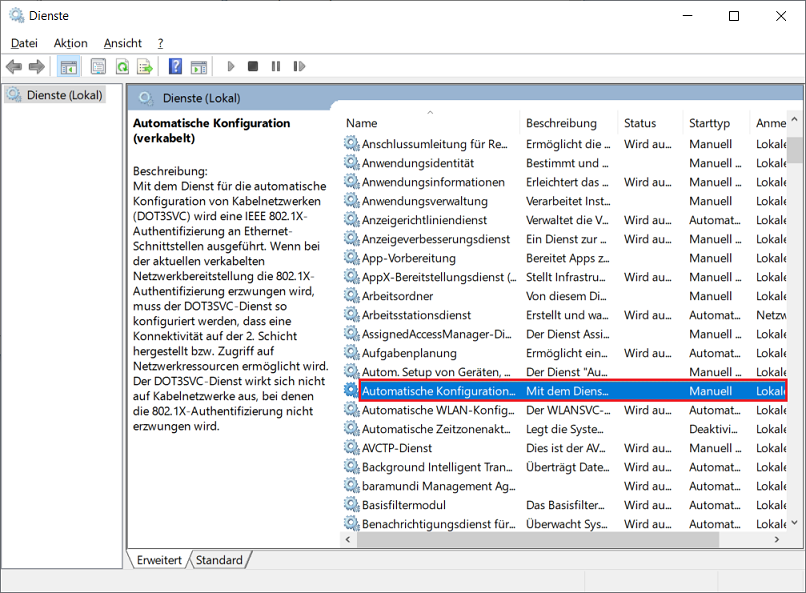

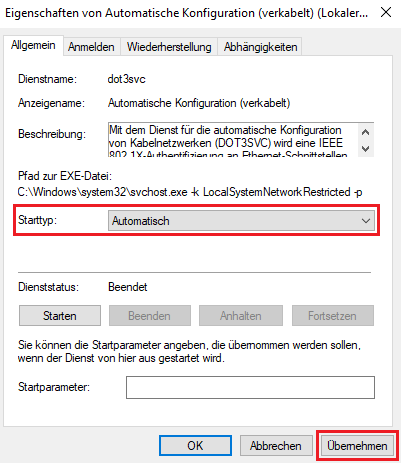

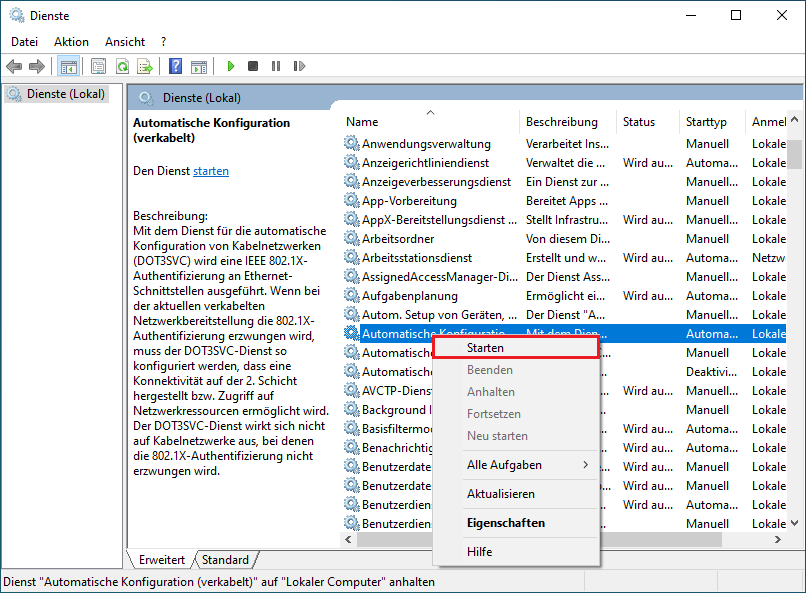

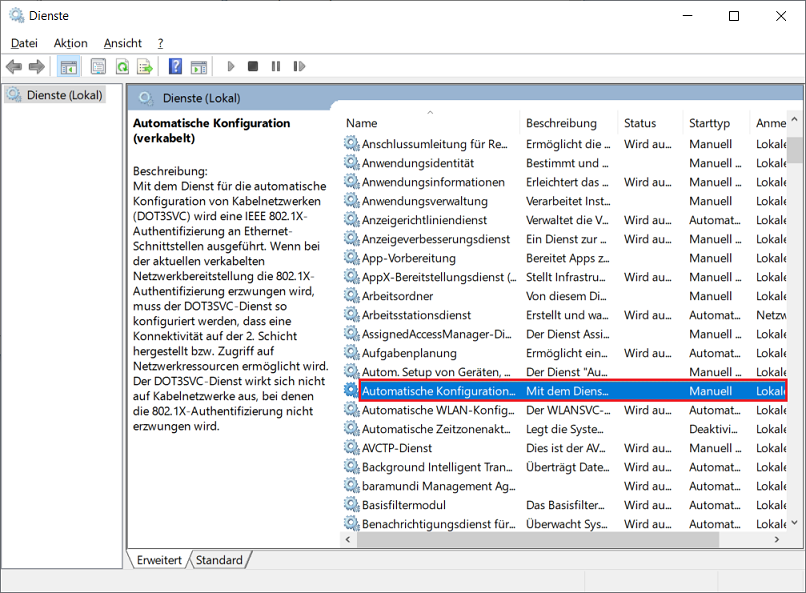

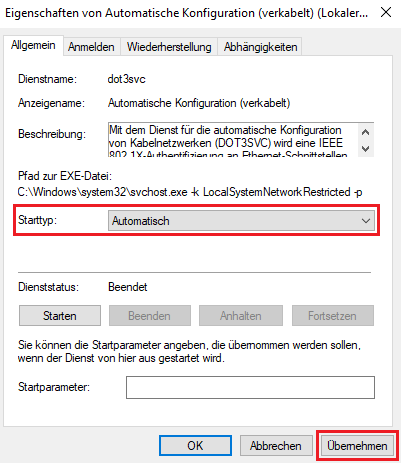

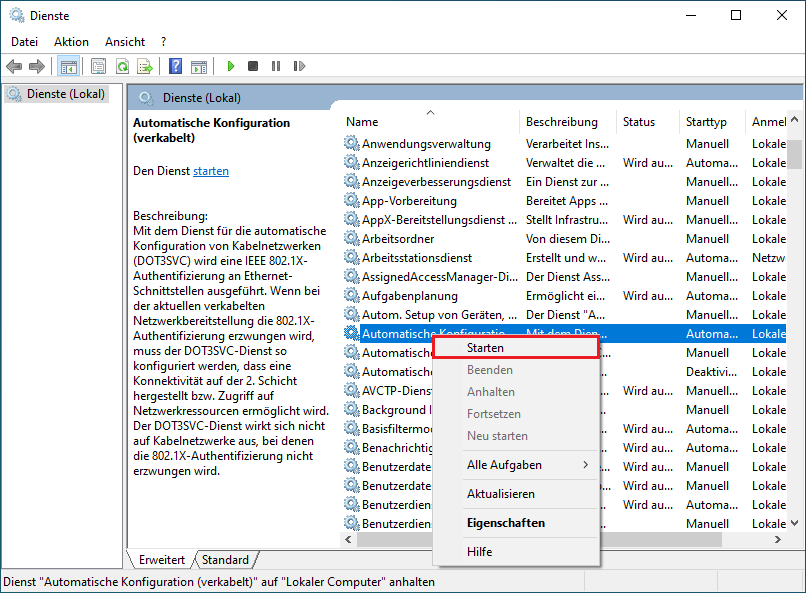

4.2.1 Öffnen Sie die App Dienste und führen einen Doppelklick auf den Dienst Automatische Konfiguration (verkabelt) durch, um in die Einstellungen zu gelangen.  Image Added Image Added4.2.2 Wählen Sie bei Starttyp die Option Automatisch aus und klicken auf Übernehmen.  Image Added Image Added4.2.3 Führen Sie in der Dienst-Übersicht einen Rechtsklick auf den Dienst Automatische Konfiguration (verkabelt) aus und klicken im Kontextmenü auf Starten.  Image Added Image Added

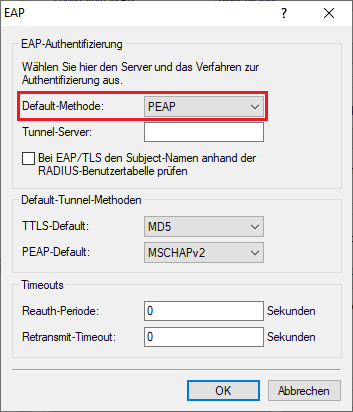

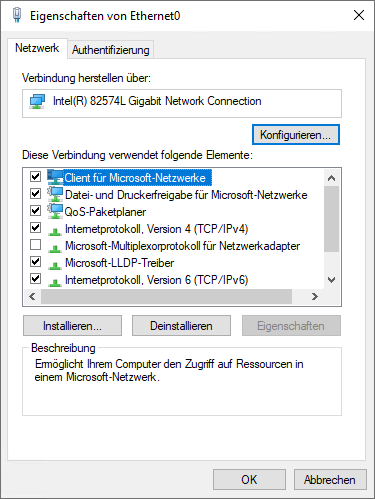

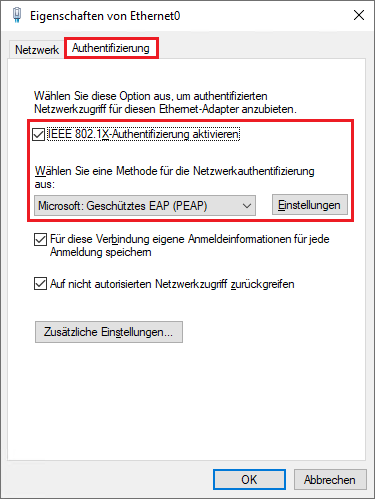

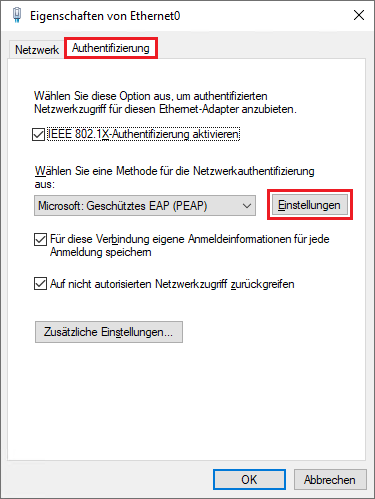

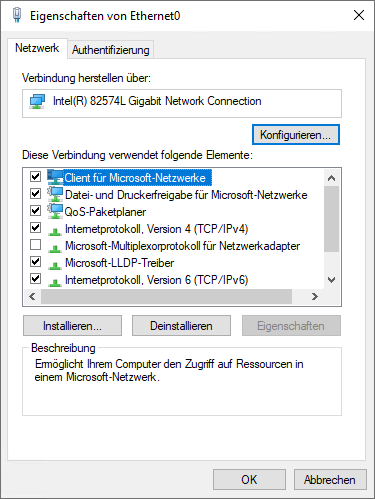

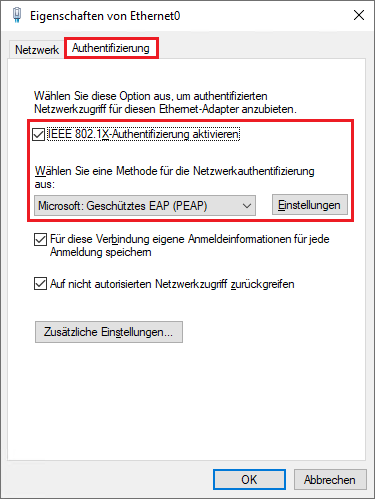

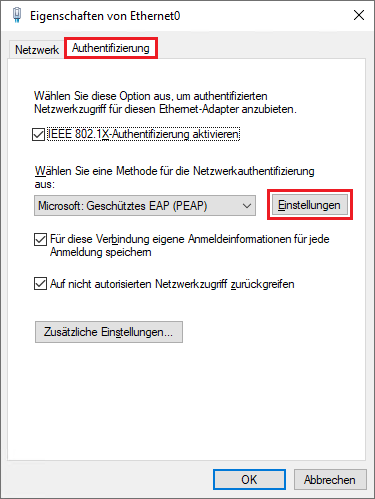

4.3 Konfiguration der Ethernet-Schnittstelle: 4.3.1 Öffnen Sie in den Netzwerk & Interneteinstellungen die Eigenschaften der Ethernet-Schnittstelle.  Image Added Image Added4.2.5 Wechseln Sie in den Reiter Authentifizierung und passen die folgenden Parameter an: - Aktivieren Sie die Option IEEE 802.1X-Authentifizierung aktivieren.

- Wählen Sie für die Netzwerkauthentifizierung die Methode Microsoft: Geschütztes EAP (PEAP) aus.

Image Added Image Added4.2.6 Klicken Sie auf Einstellungen.  Image Added Image Added

Konfiguration auf dem PC: 5.1 Starten Sie den Dienste-Manager von Windows und öffnen Sie den Eigenschaften-Dialog des Dienstes Automatische Konfiguration (verkabelt). |

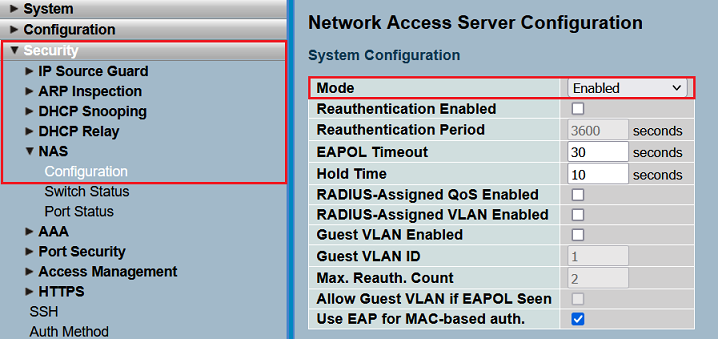

.LANCOM Switch (z.B

.LANCOM Switch (z.B

.

.