...

In Einzelfällen kann es vorkommen, dass bestimmte Webseiten (oder auch Anwendungen, welche für die Kommunikation HTTP/HTTPS (S) verwenden) bei Verwendung des HTTP(S)-Proxy nicht aufgerufen werden können. Daher muss in einem solchen Fall eine Ausnahme für diese Webseite / Anwendung erstellt werden, damit diese nicht durch den HTTP(S)-Proxy geleitet wird.

In diesem Artikel wird beschrieben welche Möglichkeiten bestehen einzelne Webseiten oder Anwendungen am HTTP(S)-Proxy vorbei zu leiten, damit diese nicht gefiltert werden.

| Info |

|---|

Die für Microsoft 365 (ehemals Office 365) erforderlichen URLs und IP-Adressen finden Sie auf der Hilfeseite zu Microsoft 365. |

| Info |

|---|

Einige Applikationen verwenden ausschließlich das in der Software selbst integrierte Zertifikat und ignorieren die importierte CA der Unified Firewall ("Certificate Pinning" genannt). Dieses Verfahren wird von den Betriebs-Systemen Android und iOS im Standard verwendet. Dadurch kann es bei Verwendung entsprechender Endgeräte in Verbindung mit dem HTTP(S)-Proxy zu Kommunikations-Problemen kommen. Es ist zwar grundsätzlich möglich, den Datenverkehr über ein Desktop-Objekt am HTTPS-Proxy vorbeizuleiten (siehe Schritt 2). Allerdings kann dies schnell sehr aufwendig werden. LANCOM Systems empfiehlt daher Endgeräte mit Android und iOS in einem separaten Netzwerk ohne HTTP(S)-Proxy zu betreiben. Die Kommunikation kann in diesem Fall durch den Application Filter sowie den URL-/Content Filter eingeschränkt werden. |

Voraussetzungen:

- LANCOM R&S®Unified Firewall mit LCOS FX ab Version 10.23

- Eingerichtetes und funktionsfähiges Netzwerk samt Internetzugang auf der Unified Firewall

- Bereits eingerichteter und funktionsfähiger HTTP-Proxy auf der Unified Firewall

- Web-Browser zur Konfiguration der Unified Firewall.

Es werden folgende Browser unterstützt:- Google Chrome

- Chromium

- Mozilla Firefox

...

1. Eintragen von DNS-Namen im HTTP-Proxy:

| Info |

|---|

Bei Verwendung der HTTP(S)-Proxy-Whitelist werden die Webseiten nicht durch den Proxy geprüft. Allerdings wird jeglicher Datenverkehr mit den TCP-Ports 80 und 443 weiterhin über den HTTP(S)-Proxy übertragen. Wird anderer Datenverkehr über die TCP-Ports 80 bzw. 443 getunnelt (etwa bei Fernwartungs-Anwendungen oder VPN-Clients in restriktiven Umgebungen), kann es vorkommen, dass der HTTP(S)-Proxy die Pakete nicht verarbeiten kann und diese somit nicht überträgt. Entsprechender Datenverkehr muss daher über ein Desktop-Objekt am HTTP(S)-Proxy vorbeigeleitet werden (siehe Schritt 2). |

1.1 Öffnen Sie die Konfigurations-Oberfläche der Unified Firewall im Browser und wechseln in das Menü UTM → Proxy → HTTP-Proxy-Einstellungen.

...

2. Erstellen einer separaten Firewall-Regel mit der IP-Adresse / dem Hostnamen des Web-Servers:

| Info |

|---|

Durch Erstellen eines Desktop-Objektes mit einer separaten Firewall-Regel kann der Datenverkehr am HTTP(S)-Proxy vorbeigeleitet werden. Certificate-Pinning sowie weitere Mechanismen zur Absicherung der Kommunikation wie HSTS (HTTP Strict Transport Security) führen häufig dazu, dass Datenverkehr nicht über den HTTP(S)-Proxy übertragen werden kann. Dies trifft besonders auf Anwendungen zu, welche sensible Daten verarbeiten, z.B. im Gesundheitswesen oder Finanzdienstleistungen, aber auch Streaminganbieter oder Messenger-Dienste. Entsprechende Anwendungen und Webseiten können i.d.R. nur dann verwendet werden, wenn die Kommunikation am HTTP(S)-Proxy vorbeigeleitet wird. |

2.1 Öffnen Sie die Konfigurations-Oberfläche der Unified Firewall im Browser und klicken auf das Symbol zum Erstellen eines Hosts.

| Info |

|---|

In einem Host-Objekt kann nur eine IP-Adresse / ein Hostname hinterlegt werden. Erstellen Sie eine Host-/Netzwerk-Gruppe, sofern mehrere IP-Adressen hinterlegt werden sollen. |

...

- Name: Vergeben Sie einen aussagekräftigen Namen für das Webseiten-Objekt.

- Verbunden über: Wählen Sie im Dropdownmenü das Objekt internet aus.

- IP-Adresse: Hinterlegen Sie die öffentliche IP-Adresse / den Hostnamen der Webseite, für die die Ausnahme erstellt werden soll.

| Info |

|---|

Wählen Sie bei Verbunden über das Objekt any aus, wenn Sie mehrere Internet-Verbindungen verwenden und die Kommunikation über alle diese Verbindungen erfolgen soll. Ansonsten müsste ein Host-Objekt je Internet-Verbindung erstellt werden. |

...

2.3 Klicken Sie auf dem Desktop auf das Netzwerk-Objekt, wählen das Verbindungswerkzeug aus und klicken auf das in Schritt 2.2 erstellte Host-Objekt.

...

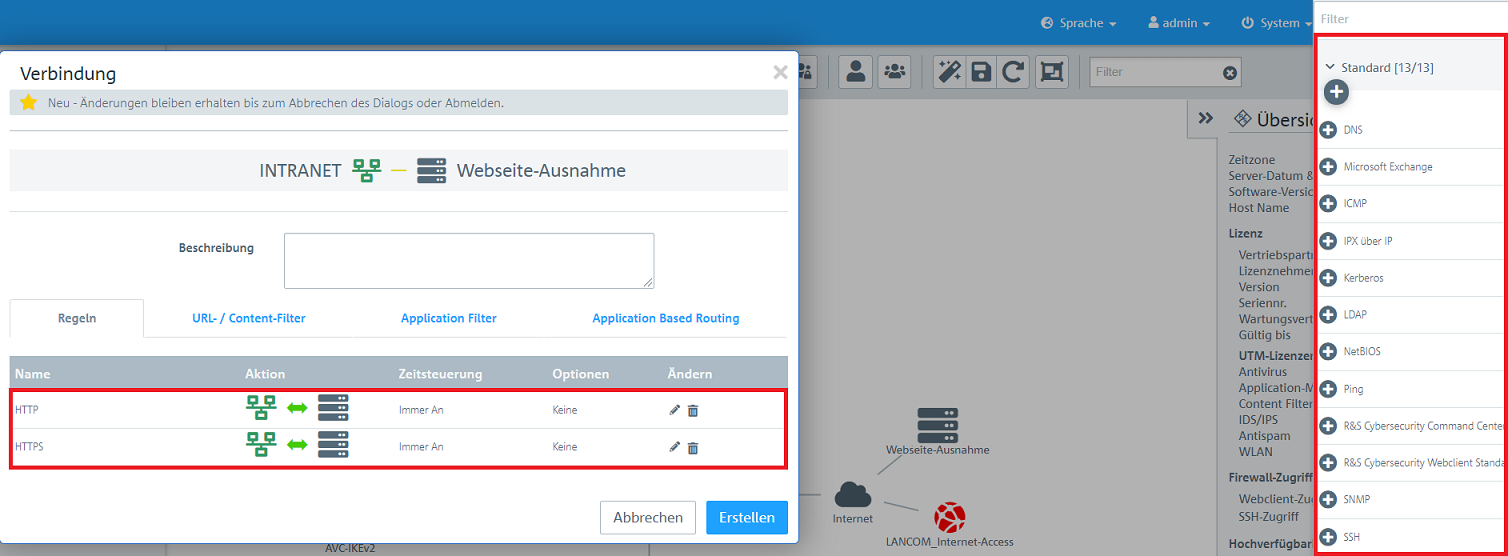

2.4 Fügen Sie aus der Auswahlliste die Protokolle HTTP und HTTPS hinzu.

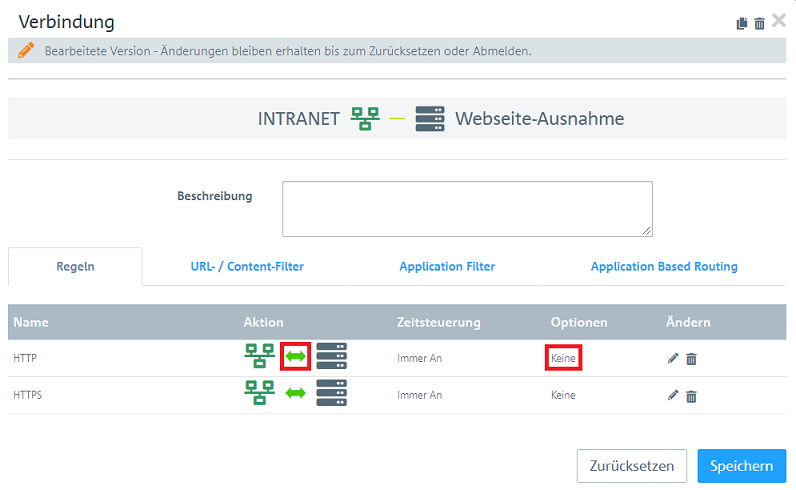

2.5 Klicken Sie jeweils bei dem Protokoll HTTP einmal auf den grünen Pfeil unter Aktion, damit dieser nach rechts zeigt und anschließend jeweils einmal auf Keine unter Optionen auf Keine.

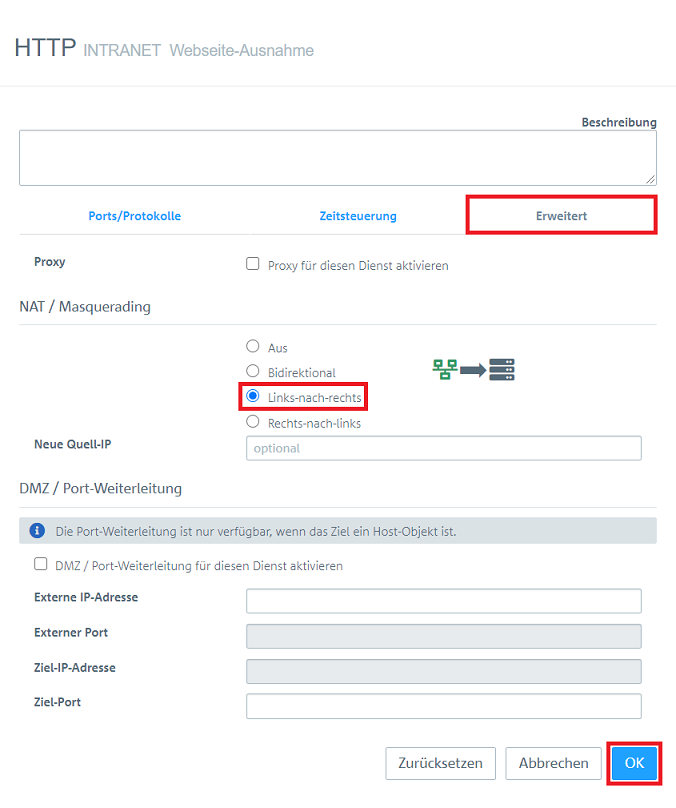

2.6 Wählen Sie bei NAT / Masquerading die die Option Links-nach-rechts aus und klicken auf OK.

2.7 Wiederholen Sie die Schritte 2.5 und 2.6 für das Protokoll HTTPS.

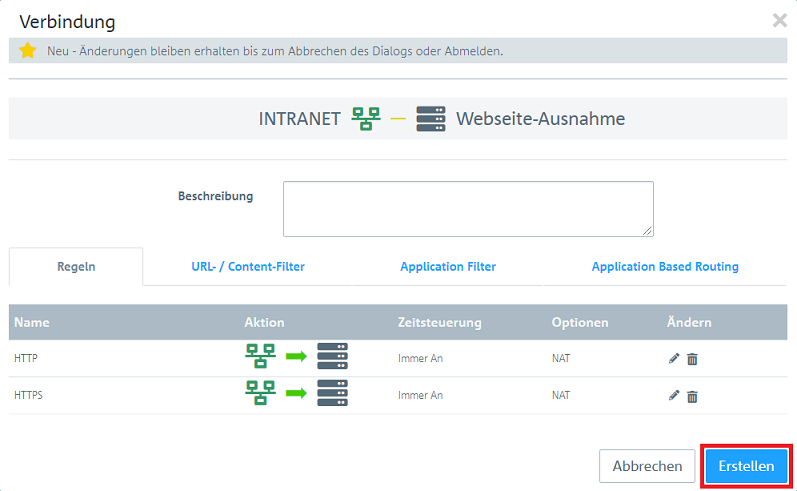

2.8 Die Verbindung muss anschließend wie folgt aussehen. Klicken Sie nun auf Erstellen.

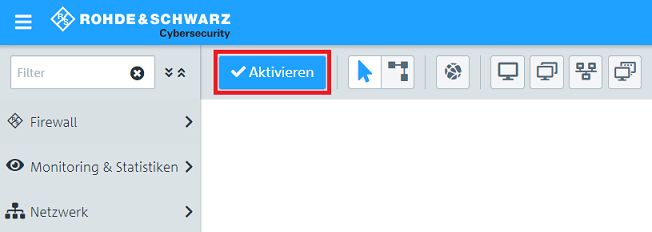

2.8 9 Klicken Sie auf Aktivieren, damit die vorgenommen Änderungen von der Unified Firewall umgesetzt werden.

3. Verwendung des intransparenten HTTP(S)-Proxys:

Bei Verwendung des intransparenten HTTP(S)-Proxys muss dieser in den Einstellungen der Anwendung oder im Betriebssystem des Endgerätes hinterlegt werden. Anwendungen verhalten sich bei dieser Betriebsart deutlich toleranter. Allerdings setzt dieser Modus voraus, dass die Anwendung entweder über eigene Proxy-Einstellungen verfügt oder den im Betriebssystem hinterlegten Proxy übernimmt.

Die Konfiguration des intransparenten HTTP(S)-Proxys ist in dem folgenden Knowledge Base Artikel beschrieben:

HTTP(S)-Proxy einer LANCOM R&S®Unified Firewall nur im Browser verwenden