| Seiteneigenschaften |

|---|

|

|

|

|

|

|

|

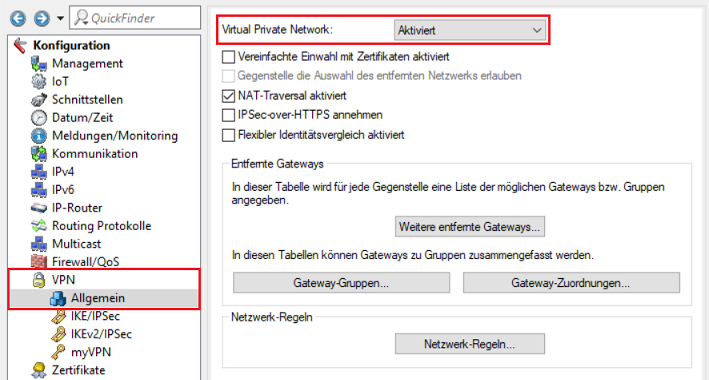

1.2 Aktivieren Sie die Funktion

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

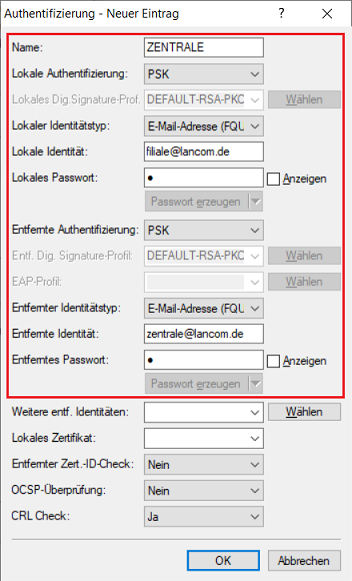

Regelerzeugung:

In diesem Beispiel soll die Regelerzeugung automatisch durchgeführt werden.

1.9

|

|

|

|

|

|

|

|

|

|

|

|

|

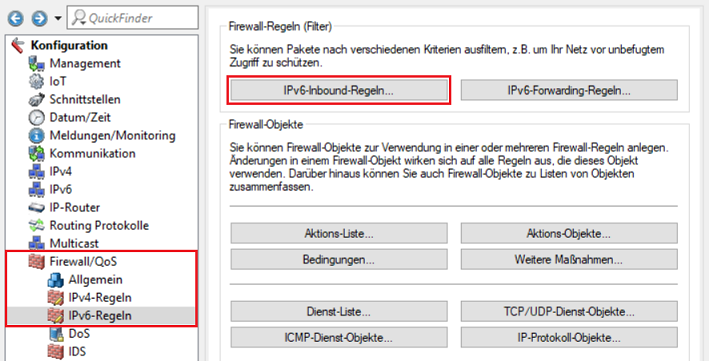

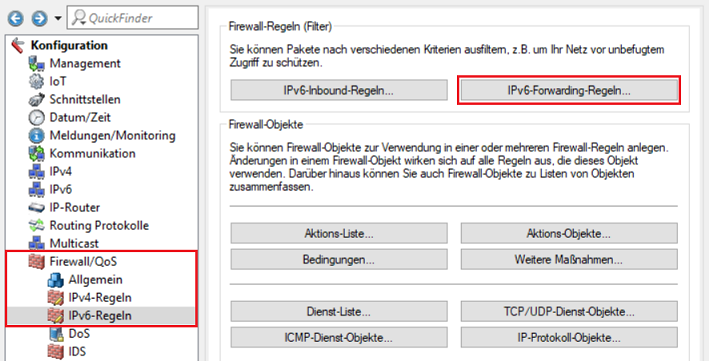

1.13 Öffnen Sie

|

|

|

|

|

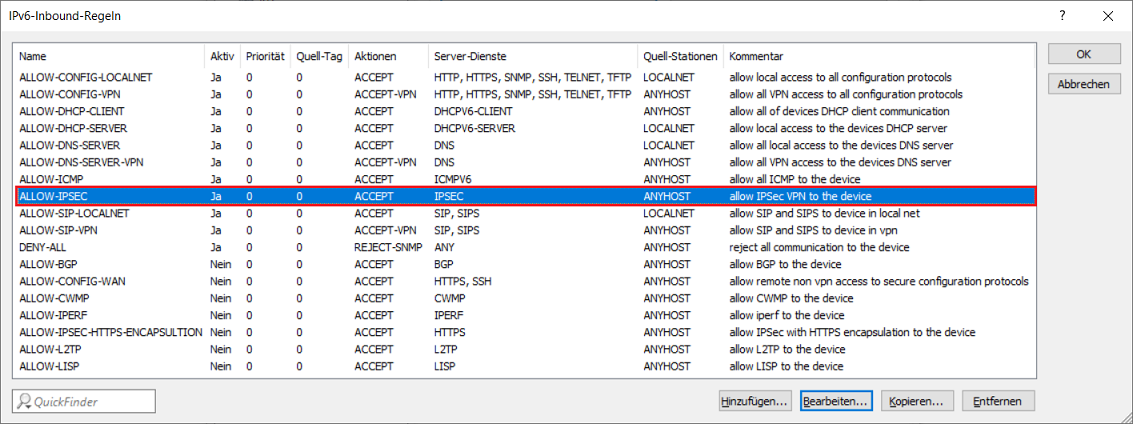

Diese Firewall-Regel wird benötigt, damit nach dem Aufbau der VPN-Verbindung die Datenübertragung von der Gegenseite (hier die FILIALE) erlaubt ist.

1.14 Geben Sie im Feld Name eine Namensbezeichnung ein.

- Die Priorität müssen Sie auf den Wert 1 setzen.

- Als Aktion muss ACCEPT eingestellt werden.

- Im Feld Server-Dienste müssen Sie das Objekt ANY einstellen.

- Im Feld Quell-Stationen müssen Sie den Namen der VPN-Verbindung zur Filiale eintragen.

1.15

|

|

|

|

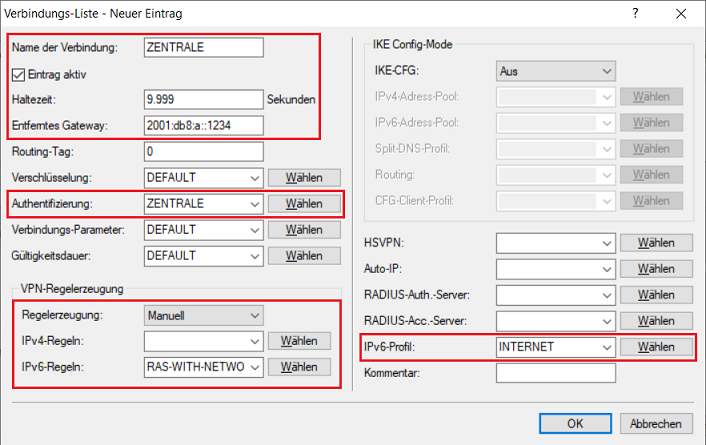

2.2 Aktivieren Sie die Funktion Virtual Private Network und stellen Sie bei der Option Aufbau Netzbeziehungen (SAs) den Wert Gemeinsam für KeepAlive ein, damit die Netzbeziehungen korrekt und nach dem gleichen Schema aufgebaut werden.

2.3

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

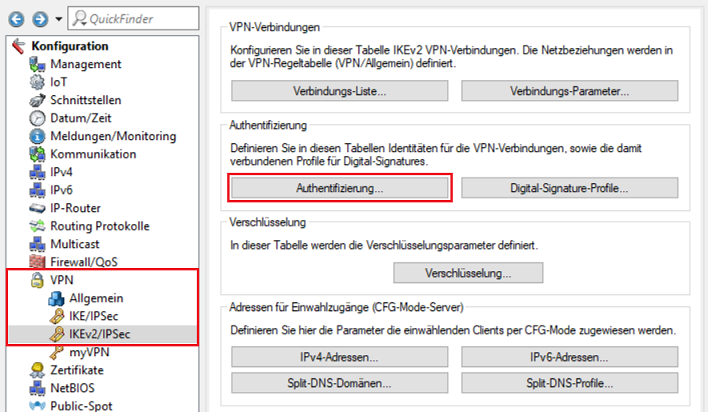

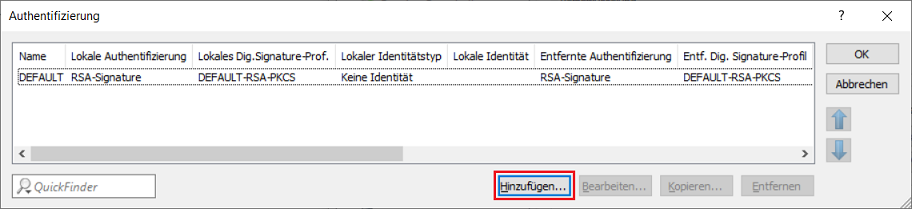

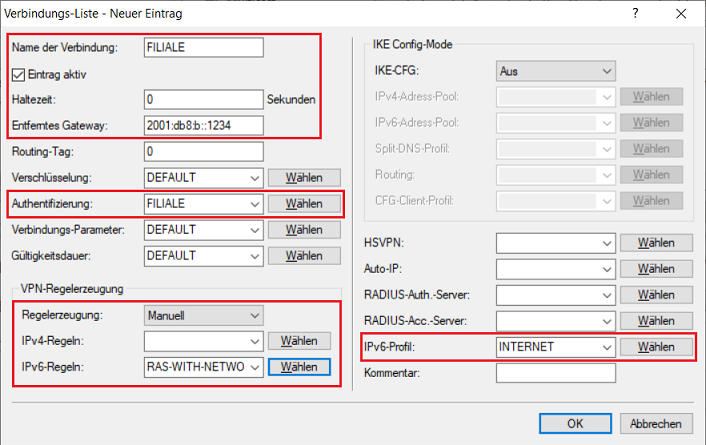

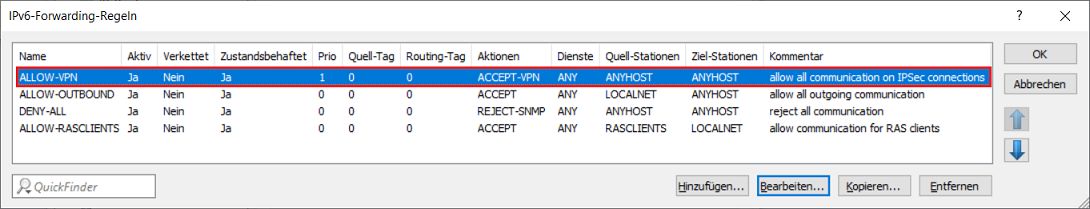

Wählen Sie die Authentifizierung aus. Der Eintrag entspricht hierbei dem Namen der Authentifizierung, welche Sie

|

Regelerzeugung:

In diesem Beispiel soll die Regelerzeugung automatisch durchgeführt werden (Standardeinstellung).

2.9

|

|

|

|

|

|

|

|

|

|

|

|

|

|

2.13 Öffnen Sie

|

|

|

|

|

Diese Firewall-Regel wird benötigt, damit nach dem Aufbau der VPN-Verbindung die Datenübertragung von der Gegenseite (hier die ZENTRALE) erlaubt ist.

2.14 Geben Sie im Feld Name eine Namensbezeichnung ein.

- Die Priorität müssen Sie auf den Wert 1 setzen.

- Als Aktion muss ACCEPT eingestellt werden.

- Im Feld Server-Dienste müssen Sie das Objekt ANY einstellen.

- Im Feld Quell-Stationen müssen Sie den Namen der VPN-Verbindung zur Zentrale eintragen.

2.15

|

|

|

|

|