...

- LCOS ab Version 9.24 (download aktuelle Version)

- LANtools ab Version 9.24 (download aktuelle Version)

- Bereits eingerichtetes und funktionsfähiges Netzwerk samt Internet-Verbindung

Vorgehensweise:

Einrichtung eines separaten IoT-Netzwerks und Unterbinden der Kommunikation in andere lokale Netzwerke1. Erstellen einer separaten SSID für IoT-Geräte im WLAN:

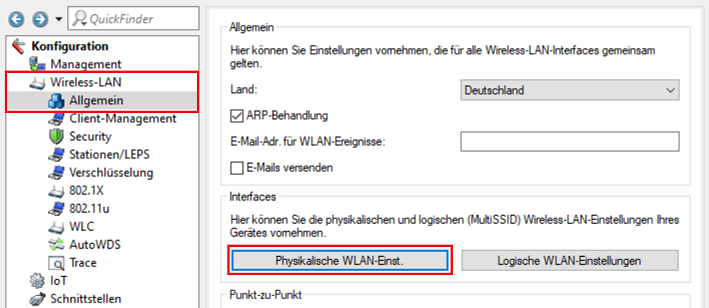

1.1 Öffnen Sie die Konfiguration des WLAN-Routers oder Access Points in LANconfig , und wechseln in das Menü Schnittstellen Wireless-LAN → LAN Allgemein → Ethernet-Ports und wählen einen bisher nicht verwendeten Ethernet-Port aus (in diesem Beispiel ETH 2)Physikalische WLAN-Einst..

1.2 . Weisen Sie dem Ethernet-Port ein bisher nicht verwendete logische Schnittstelle zu (in diesem Beispiel LAN-2).

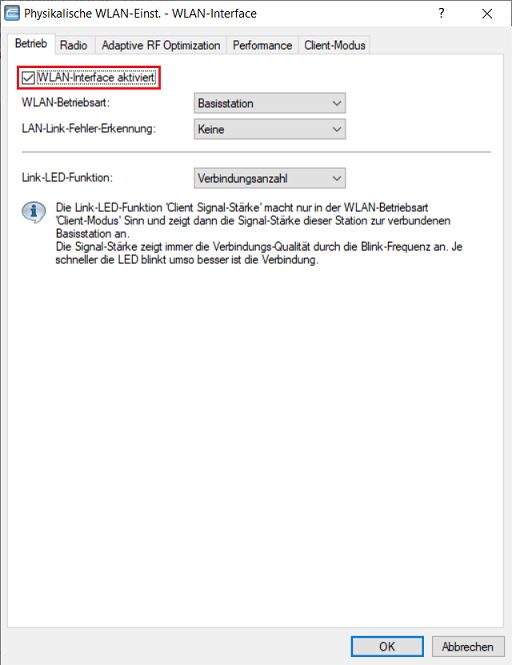

Stellen Sie sicher, dass die Option WLAN-Interface aktiviert angehakt ist, damit das WLAN-Modul aktiviert ist.

1.3 3. Wechseln Sie in das Menü IPv4 Wireless-LAN → Allgemein → IP-Netzwerke.

4. Klicken Sie auf Hinzufügen, um ein neues Netzwerk zu erstellen.

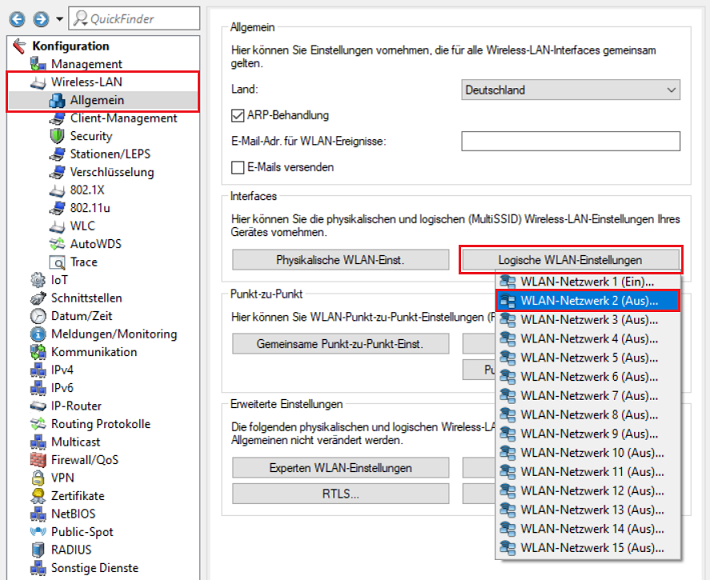

→ Logische WLAN-Einstellungen und wählen ein bisher nicht verwendetes logisches WLAN-Interface aus (in diesem Beispiel WLAN-Netzwerk 2).

1.4 5. Passen Sie die folgenden Parameter an:

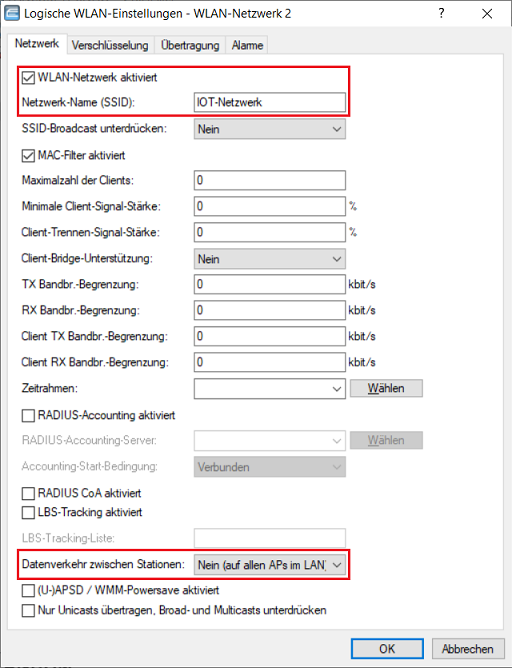

- WLAN-Netzwerk aktiviert: Stellen Sie sicher, dass Option aktiviert ist.

- Netzwerk-Name (SSID)Netzwerkname: Vergeben Sie einen aussagekräftigen Namen für das Netzwerk (in diesem Beispiel IOT-NETZWERK).

- IP-Adresse: Tragen Sie eine IP-Adresse aus einem bisher nicht verwendeten privaten IP-Adress-Bereich ein (in diesem Beispiel 192.168.10.254).

- Netzmaske: Tragen Sie die zu dem bisher nicht verwendeten Netzwerk zugehörige Subnetzmaske ein (in diesem Beispiel 255.255.255.0).

- Schnittstellen-Zuordnung: Wählen Sie im Dropdownmenü die in Schritt 2. zugewiesene logische Schnittstelle aus (in diesem Beispiel LAN-2).

6. Wechseln Sie in das Menü IPv4 → DHCPv4 → DHCP-Netzwerke.

7. Klicken Sie auf Hinzufügen, um den DHCP-Server für das in Schritt 5. erstellte Netzwerk zu aktivieren.

8. Wählen Sie im Dropdownmenü bei Netzwerkname das in Schritt 5. erstellte Netzwerk aus und bei DHCP-Server aktiviert die Option Ja.

| Info |

|---|

Optional können Sie den DHCP-Adressbereich durch Anpassung der Ersten Adresse und Letzten Adresse einschränken. |

- -Namen.

- Datenverkehr zwischen Stationen: Wählen Sie die Option Nein (auf allen APs im LAN) aus, um die Kommunikation der WLAN-Teilnehmer innerhalb dieser SSID untereinander zu unterbinden.

| Info |

|---|

Ist es erforderlich, dass IOT-Geräte im WLAN miteinander kommunizieren, muss bei Datenverkehr zwischen Stationen die Option Ja verwendet werden. In einem solchen Fall ist es sinnvoll für diese Geräte ein separates Netzwerk samt separater SSID zu erstellen. |

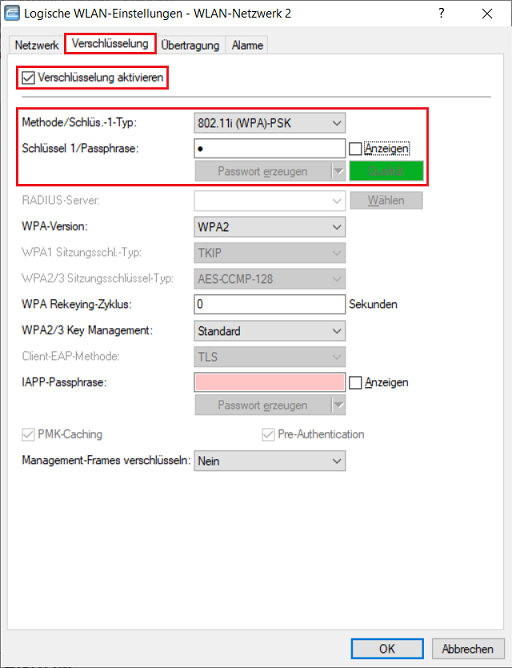

1.5 Wechseln Sie in den Reiter Verschlüsselung, stellen sicher, dass die Option Verschlüsselung aktivieren gesetzt ist und vergeben bei Schlüssel 1/Passphrase einen möglichst sicheren WPA-Key.

1.6 Das separate logische WLAN-Interface muss anschließend in einem separaten Netzwerk eingebunden werden (siehe Schritt 2).

2. Einrichtung eines separaten IoT-Netzwerks und Unterbinden der Kommunikation in andere lokale Netzwerke:

2.1 Erstellen eines separaten Netzwerks ohne Verwendung von VLAN:

Die Vorgehensweise zum Erstellen eines separaten Netzwerks ohne VLAN ist in diesem Knowledge Base Artikel beschrieben.

2.2 Erstellen eines separaten Netzwerks unter Verwendung von VLAN:

Die Vorgehensweise zum Erstellen eines separaten Netzwerks mit VLAN ist in diesem Knowledge Base Artikel beschrieben. Die Konfigurations-Schritte zum Public Spot können Sie ignorieren.

3. Unterbinden der Kommunikation zum Internet für die IoT-Geräte (optional):

Nach Möglichkeit sollte die Internet-Kommunikation für die IoT-Geräte unterbunden werden. Häufig ist dies allerdings nicht möglich, wenn das entsprechende Gerät z.B. mit einem Server des Herstellers kommunizieren muss. Daher wird diese Maßnahme nur für vereinzelte Geräte in Frage kommen. Denkbar ist hier auch die Einrichtung eines zusätzlichen IoT-Netzwerks, sodass für einzelne Geräte der Internet-Zugang unterbunden und für andere Geräte der Internet-Zugang erlaubt werden kann.

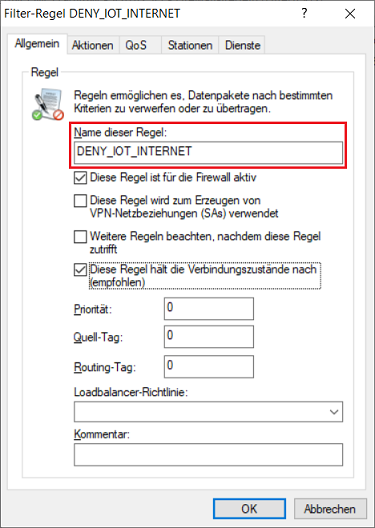

3.1 9. Wechseln Sie in das Menü Firewall/QoS → IPv4-Regeln → Regeln.

103.2 Vergeben Sie einen aussagekräftigen Namen der Regel.

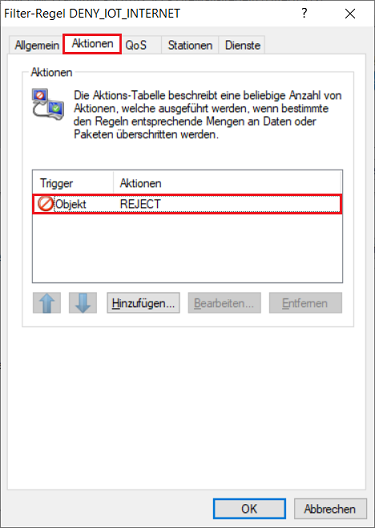

113.3 Wechseln Sie in den Reiter Aktionen und stellen sicher, dass das Objekt REJECT hinterlegt ist.

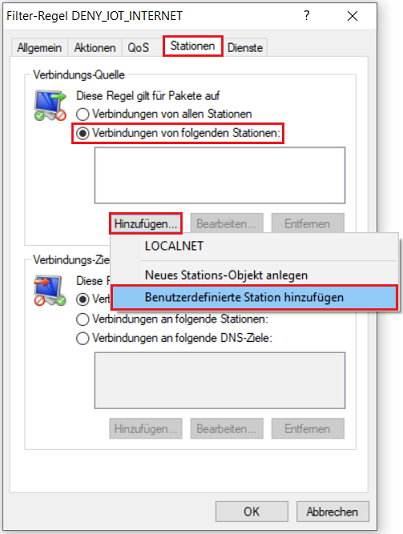

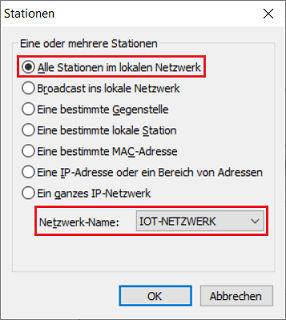

123.4 Wechseln Sie in den Reiter Stationen, wählen bei Verbindungs-Quelle die Option Verbindungen von folgenden Stationen und klicken auf Hinzufügen → Benutzerdefinierte Station hinzufügen.

133.5 Stellen Sie sicher, dass die Option Alle Stationen im lokalen Netzwerk ausgewählt ist und wählen bei Netzwerk-Name das in Schritt 52. erstellte Netzwerk aus (in diesem Beispiel IOT-NETZWERK).

14. Wählen Sie bei Verbindungs-Ziel die Option Verbindungen an folgende Stationen, klicken auf Hinzufügen und wählen das Objekt LOCALNET aus.

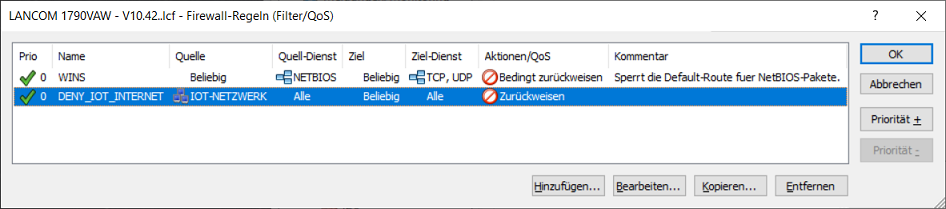

15. 3.6 Die Firewall-Regel muss anschließend wie folgt aussehen.

16. Die Konfiguration ist damit abgeschlossen. Schreiben Sie die Konfiguration in den Router zurück.

Unterbinden der Kommunikation zum Internet für die IoT-Geräte (optional):

Nach Möglichkeit sollte die Internet-Kommunikation für die IoT-Geräte unterbunden werden. Häufig ist dies allerdings nicht möglich, wenn das entsprechende Gerät z.B. mit einem Server des Herstellers kommunizieren muss. Daher wird diese Maßnahme nur für vereinzelte Geräte in Frage kommen. Denkbar ist hier auch die Einrichtung eines zusätzlichen IoT-Netzwerks, sodass für einzelne Geräte der Internet-Zugang unterbunden und für andere Geräte der Internet-Zugang erlaubt werden kann.

...

4. Fernzugriff auf IoT-Geräte nur mit VPN-Verbindungen realisieren:

Ein Fernzugriff auf IoT-Geräte sollte nur per VPN-Verbindung erfolgen und nicht über ein Portforwarding.

Eine Sammlung von Knowledge Base Artikeln zur Einrichtung von IKEv2 Verbindungen finden Sie in dem Zentral-Dokument Knowledge Base-Dokumente zum Thema VPN-Verbindungen mit IKEv2

...

.