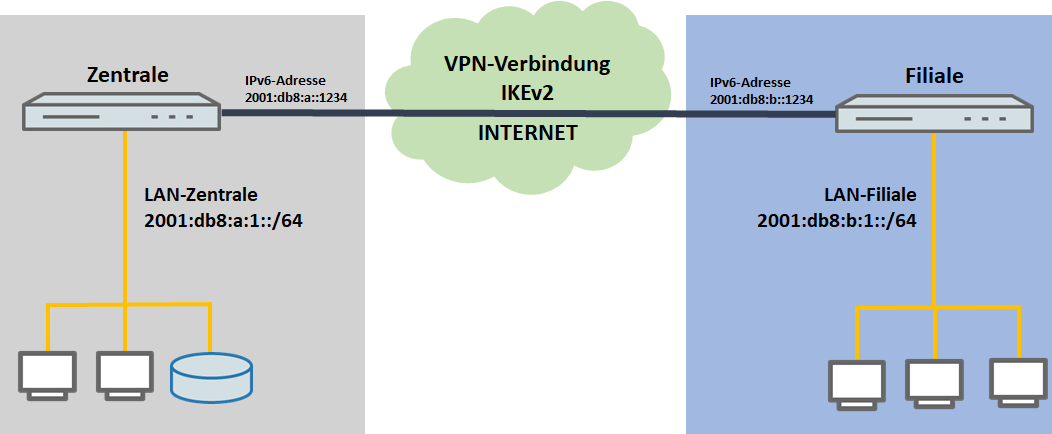

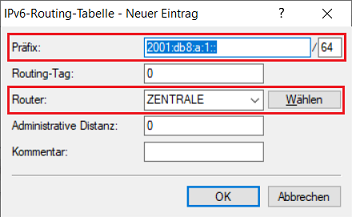

Beschreibung: Dieses Dokument bescheibt, wie Sie eine IPv6-Netzkopplung per IKEv2 Site-To-Site VPN-Verbindung zwischen zwei LANCOM Routern einrichten können.Voraussetzungen: Szenario: - Ein Unternehmen möchte die lokalen IPv6-Netzwerke in der Zentrale und einer Filiale über eine IKEv2 Site-To-Site VPN-Verbindung miteinander koppeln.

- Beide Standorte verfügen über einen LANCOM Router als Gateway und eine IPv6-Internetverbindung mit einer öffentlichen IPv6-Adresse. Die öffentliche IPv6-Adresse der Zentrale lautet

|

fd00- 2001:db8:a::1234, die der Filiale

|

fd00- 2001:db8:b::1234.

- Die VPN-Verbindung wird von der Filiale zur Zentrale aufgebaut.

- Das lokale IPv6-Netzwerk der Zentrale hat den IP-Adressbereich 2001:db8:a:1::/64, in der Filiale

|

wid - wird der lokale IPv6-Adressbereich 2001:db8:b:1::/64 verwendet.

|

Image Removed Image Removed Image Added Image Added

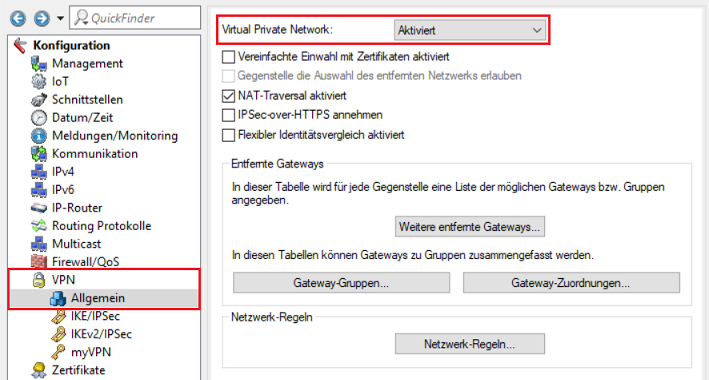

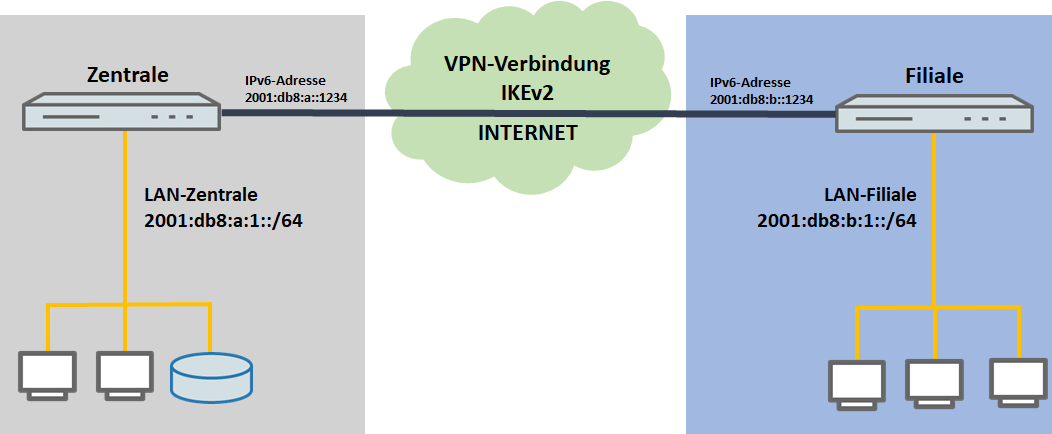

Vorgehensweise: 1. Manuelle Konfigurationsschritte auf dem LANCOM Router der Zentrale: 1.1 Öffnen Sie die Konfiguration des LANCOM Routers in der Zentrale |

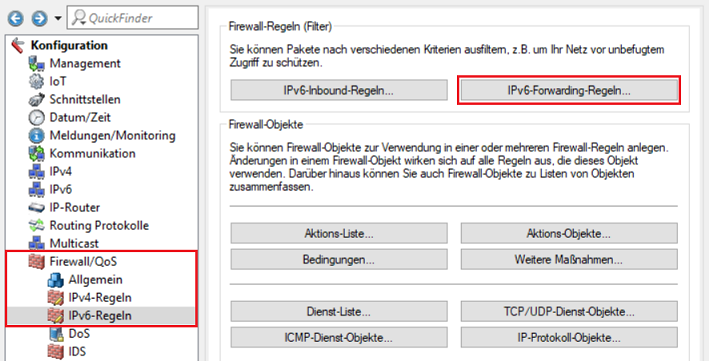

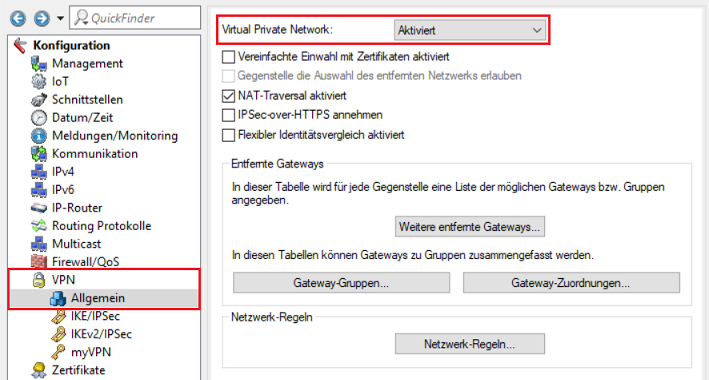

und Sie in das Menü VPN → Allgemein |

.1.2 Aktivieren Sie die Funktion und aktivieren die Option Virtual Private Network. |

Image Removed Image Removed Image Added Image Added1. |

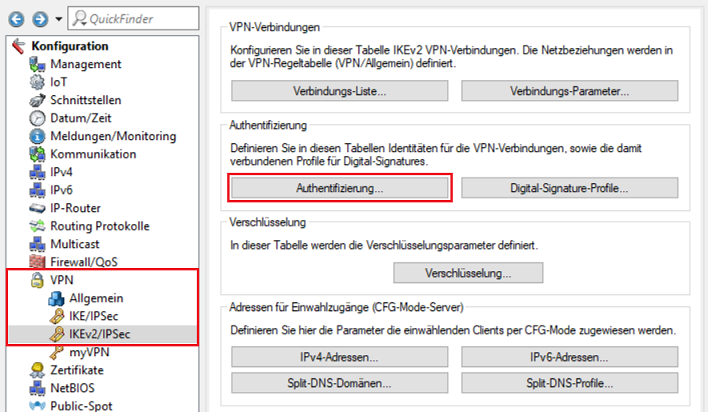

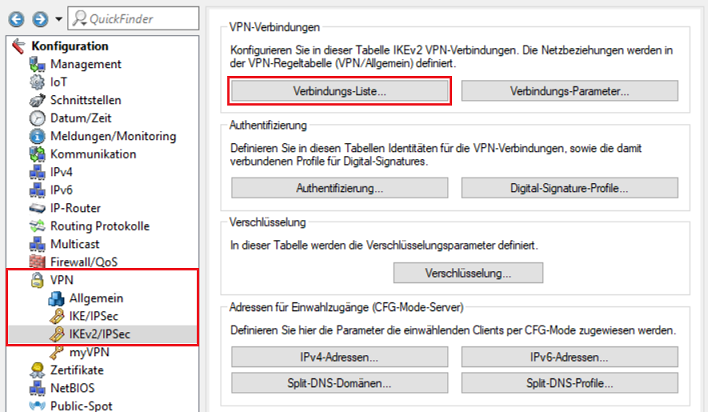

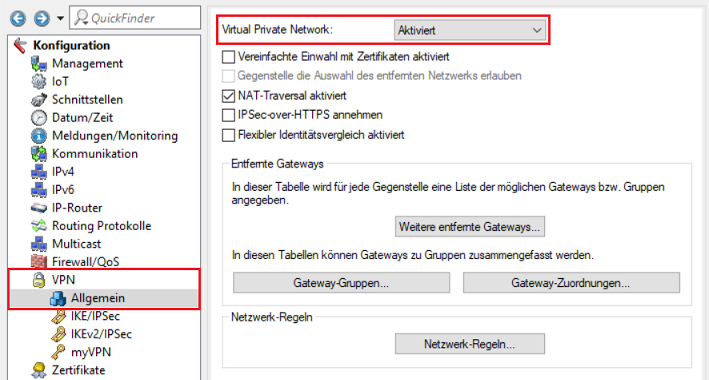

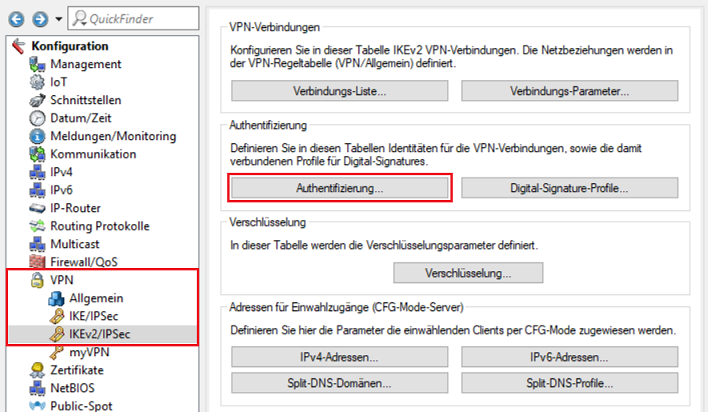

3 2 Wechseln Sie in das Menü VPN → IKEv2/IPSec |

und klicken Sie auf die Schaltfläche  Image Removed Image Removed Image Added Image Added1. |

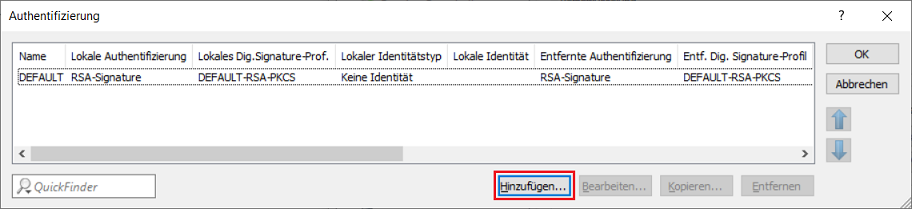

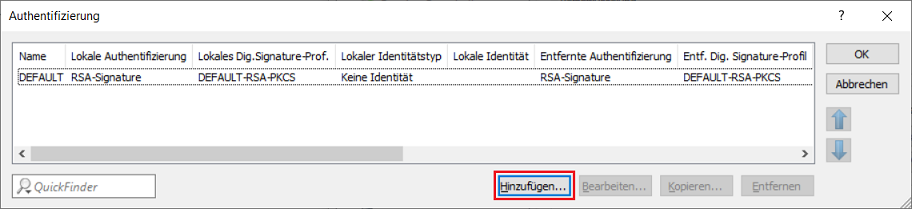

4 3 Klicken Sie auf die Schaltfläche Hinzufügen, um einen neuen Eintrag zu |

erzeugenerstellen.  Image Added Image Added1. |

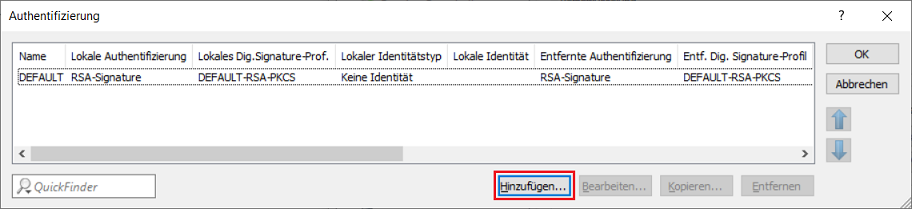

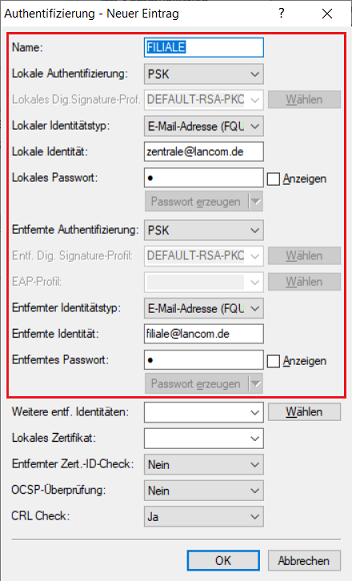

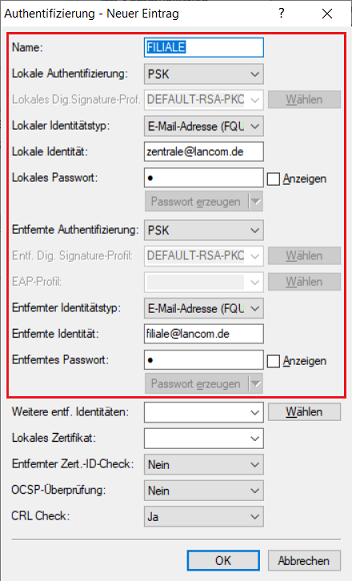

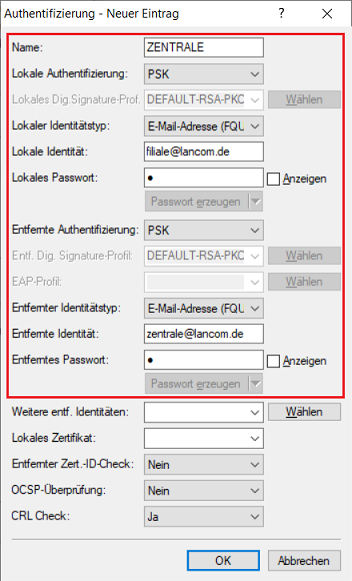

5 4 Tragen Sie in dem Konfigurationsfenster die Informationen zur Authentifizierung für die VPN-Verbindung ein. |

den - einen aussagekräftigen Namen für die Authentifizierung

|

ein- an (in diesem Beispiel FILIALE). Dieser Eintrag wird später in der VPN-Verbindungs-Liste verwendet (siehe Schritt 1.

|

8- 7).

- Lokale Authentifizierung:

|

- Wählen Sie den Typ der Authentifizierung im Router der Zentrale aus. In diesem Beispiel wird die Authentifizierung über einen Pre-shared Key (PSK) vorgenommen.

- Lokaler Identitätstyp:

|

- Wählen Sie den Typ der Identität des Routers in der Zentrale aus. In diesem Beispiel wurde der Identitätstyp E-Mail-Adresse (FQUN) gewählt.

- Lokale Identität:

|

- Bestimmen Sie die lokale Identität. In diesem Beispiel wird für den LANCOM Router in der Zentrale die

|

lokale zentrale@test- zentrale@lancom.de verwendet.

- Lokales Passwort:

|

- Vergeben Sie den Pre-shared Key, welcher verwendet werden soll, um sich beim Router in der Zentrale erfolgreich zu authentifizieren.

- Entfernte Authentifizierung:

|

- Wählen Sie den Authentifizierungstypen des LANCOM Routers in der Filiale aus. In diesem Beispiel wird die Authentifizierung über einen Pre-shared Key (PSK) vorgenommen.

- Entfernter Identitätstyp:

|

- Wählen Sie den Typ der Identität des Routers in der Filiale aus. In diesem Beispiel wurde der Identitätstyp E-Mail-Adresse (FQUN) gewählt.

- Entfernte Identität:

|

- Bestimmen Sie die entfernte Identität. In diesem Beispiel wird für den LANCOM Router in der Filiale die

|

entfernte filiale@test- filiale@lancom.de verwendet.

- Entferntes Passwort:

|

- Vergeben Sie den Pre-shared Key, welcher verwendet werden soll, um sich beim Router in der Filiale erfolgreich zu authentifizieren.

|

Image Removed Image Removed Image Added Image Added

1. |

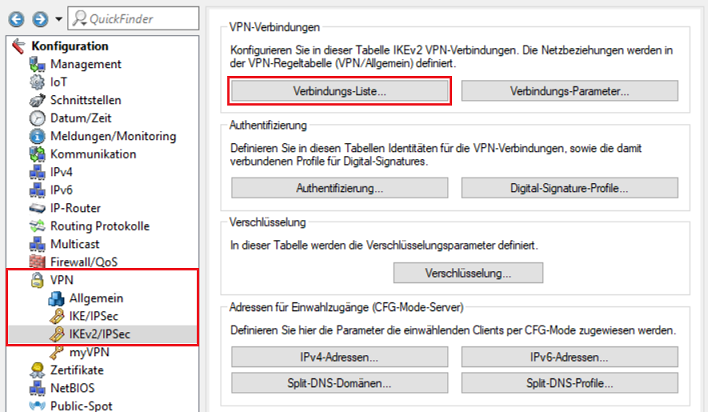

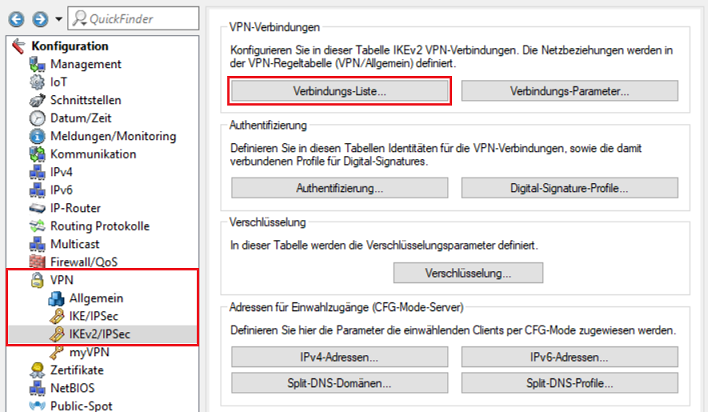

6 5 Wechseln Sie in das Menü VPN → IKEv2/IPSec |

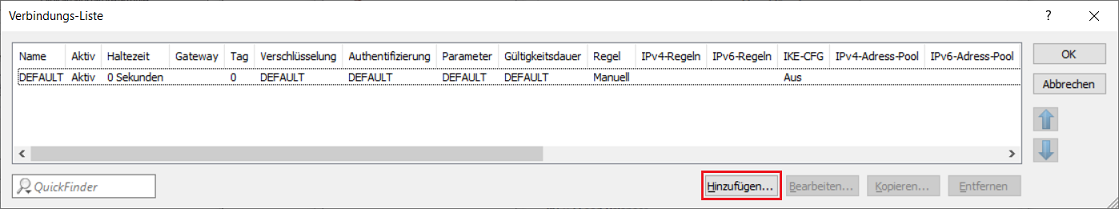

und klicken Sie auf die Schaltfläche → Verbindungs-Liste.  Image Added Image Added 1. |

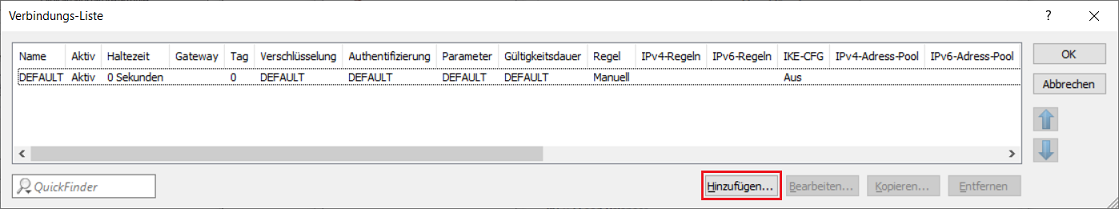

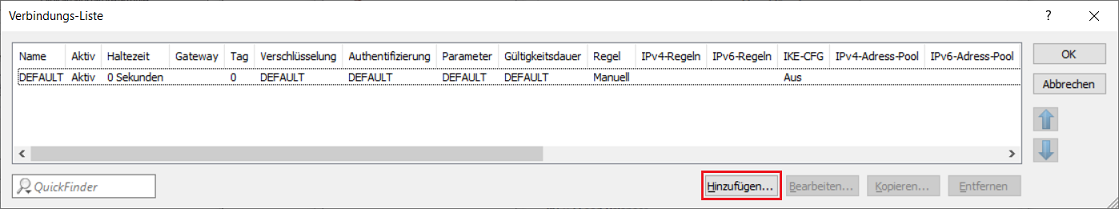

7 6 Klicken Sie auf die Schaltfläche Hinzufügen, um einen neuen Eintrag zu |

erzeugen Image Removed Image Removed Image Added Image Added1. |

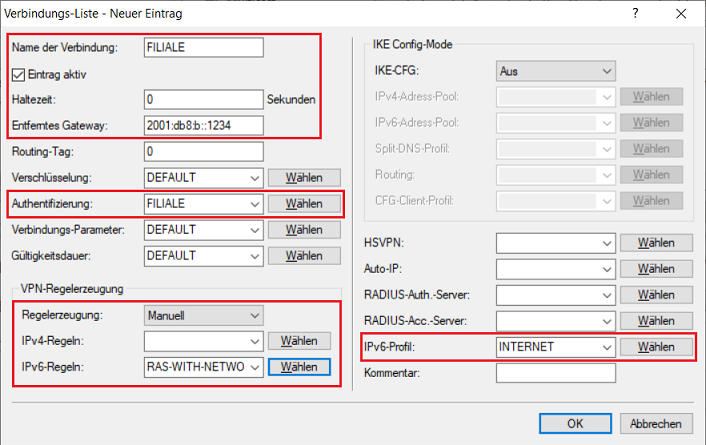

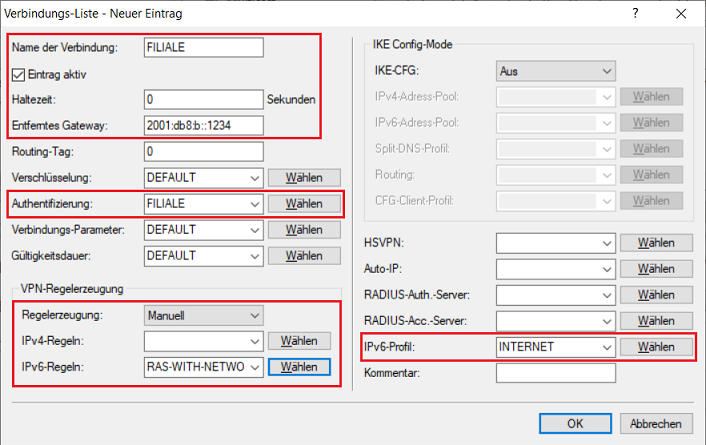

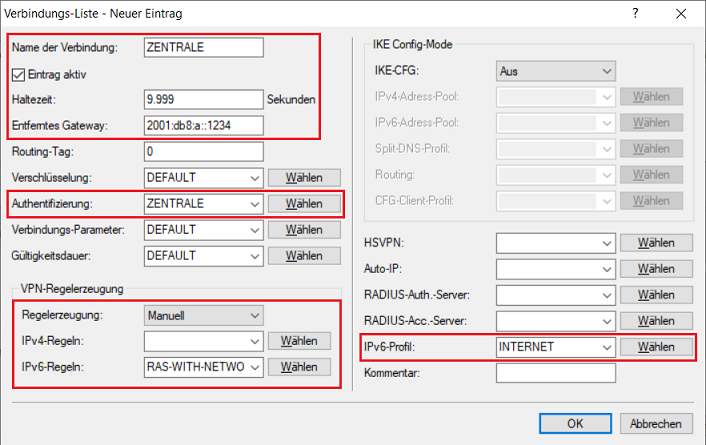

8 7 Geben Sie im Konfigurationsdialog die folgenden Parameter ein: |

die Bezeichnung - einen aussagekräftigen Namen für die VPN-Verbindung an. Dieser Eintrag wird später in der IPv6-Routing-Tabelle

|

genutzt - referenziert (siehe Schritt 1.

|

10- Geben Sie die Haltezeit in Sekunden für die VPN-Verbindung an. In diesem Beispiel wird beim LANCOM Router in der Zentrale eine 0 eingetragen. Dies bedeutet, dass dieser Router die VPN-Verbindung annimmt und nicht aktiv aufbaut.

- Entferntes Gateway:

|

öffentliche - IPv6-Adresse bzw. den den entsprechenden DynDNS-Namen an, unter der der LANCOM Router in der Filiale erreichbar ist. In diesem Beispiel ist das die Adresse

|

fd00- 2001:db8:b::1234.

- Authentifizierung: Wählen Sie im Dropdownmenü das in Schritt 1.4 erstellte Authentifizierungs Profil aus.

- Regelerzeugung: Wählen Sie im Dropdownmenü die

|

Authentifizierung aus. Der Eintrag entspricht hierbei dem Namen der Authentifizierung, welche Sie in Schritt 1.5 festgelegt haben.- Option Manuell aus, damit eine eigene IPv6-Regel verwendet werden kann.

- IPv6-Regeln: Wählen Sie im Dropdownmenü die vorgefertigte Standard-Regel RAS-WITH-NETWORK-SELECTION aus. Diese erlaubt die Kommunikation zwischen beliebigen Netzwerken.

- IPv6-Profil: Wählen Sie im Dropdownmenü das IPv6-Profil der Internet-Verbindung aus (in diesem Beispiel INTERNET).

Image Added Image Added

1.8 |

Regelerzeugung:

In diesem Beispiel soll die Regelerzeugung automatisch durchgeführt werden. Image Removed Image Removed

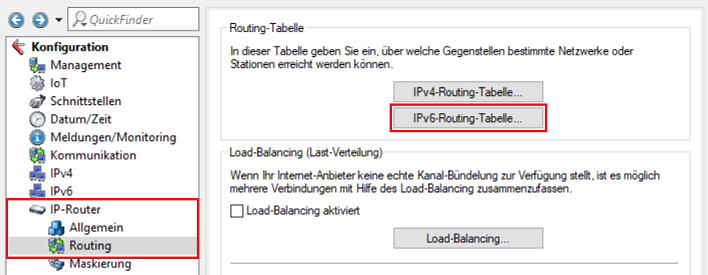

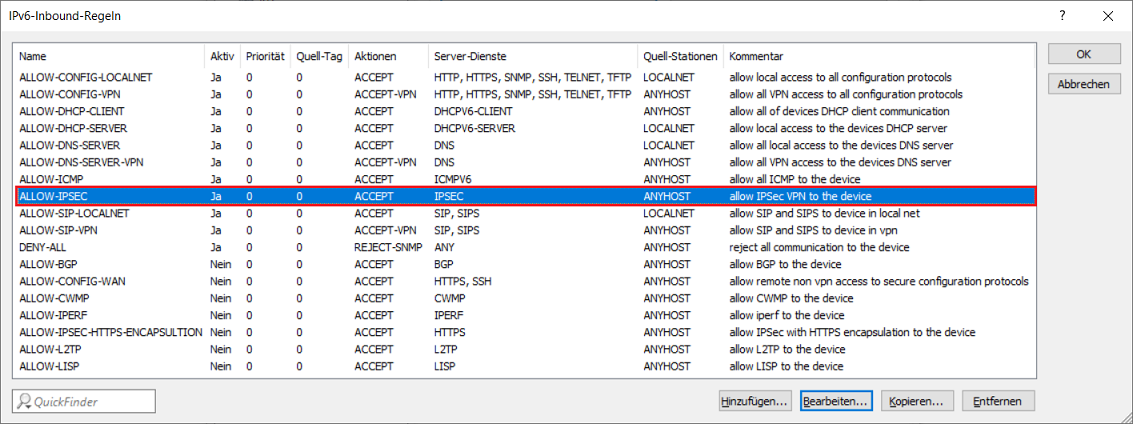

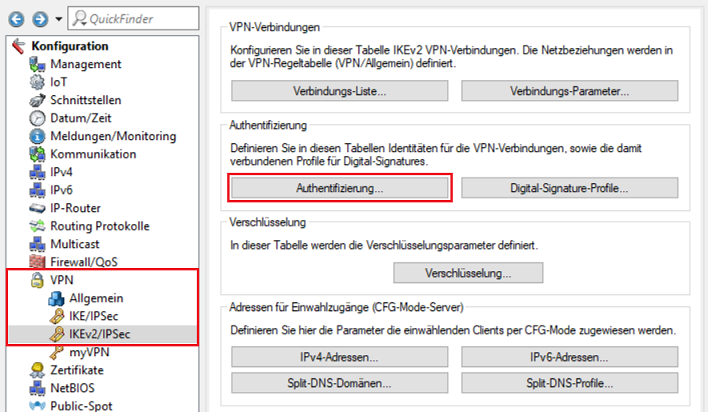

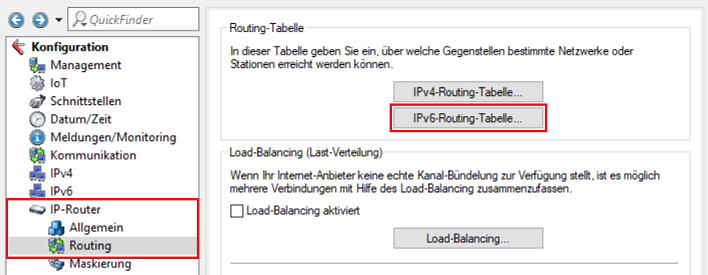

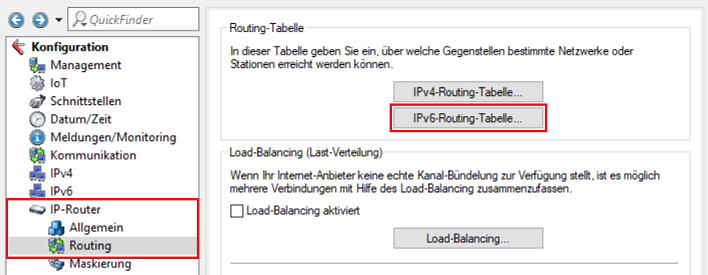

1.9 Wechseln Sie in das Menü IP-Router → Routing → IPv6-Routing-Tabelle. |

Image Removed Image Removed Image Added Image Added1. |

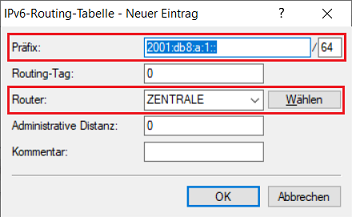

10 9 Erstellen Sie einen neuen Routing-Eintrag.- Tragen Sie als Präfix die Adresse des lokalen IPv6-Netzwerkes in der Filiale ein. In diesem Beispiel ist dies die 2001:db8:b:1::/64.

- Im Feld Router muss

|

die Bezeichnung der - der Name der in Schritt 1.7 erstellten VPN-Verbindung ausgewählt werden (in diesem Beispiel die VPN-Gegenstelle

|

(hier: eingestellt werden Image Removed Image Removed Image Added Image Added1. |

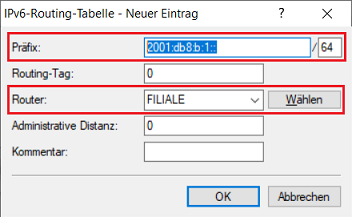

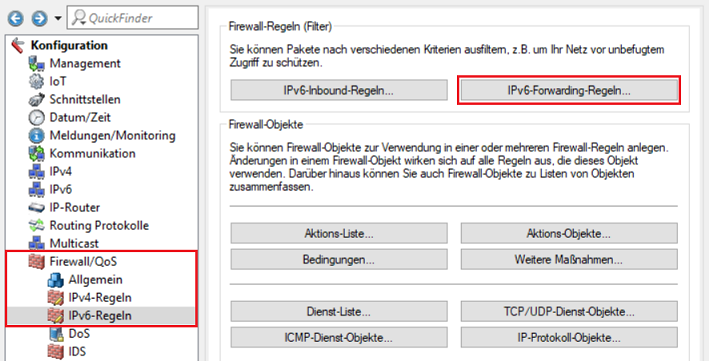

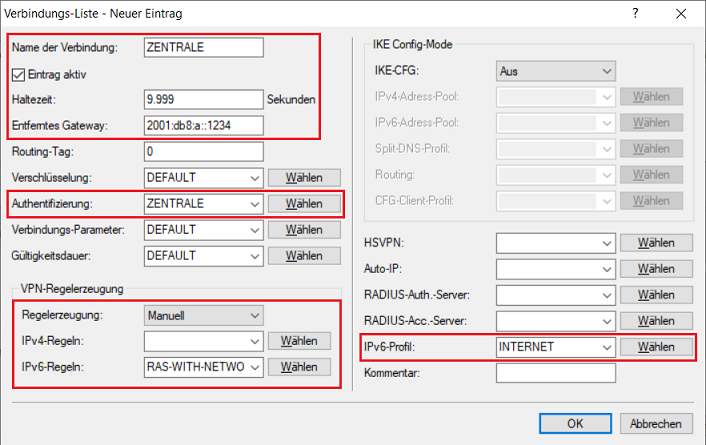

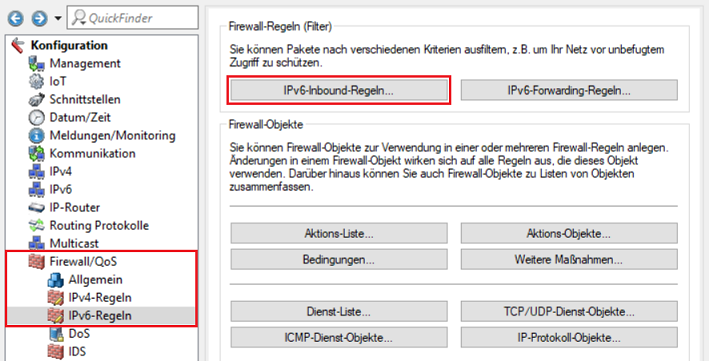

11 Wechseln in das Menü Firewall/QoS → IPv6 |

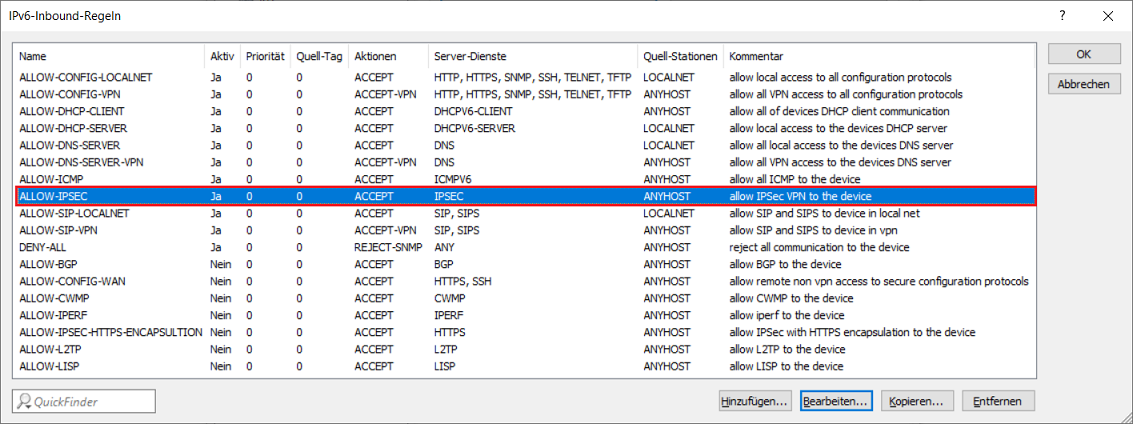

→ Allgemein → WAN-Schnittstellen.-Regeln → IPv6-Inbound-Regeln.  Image Added Image Added |

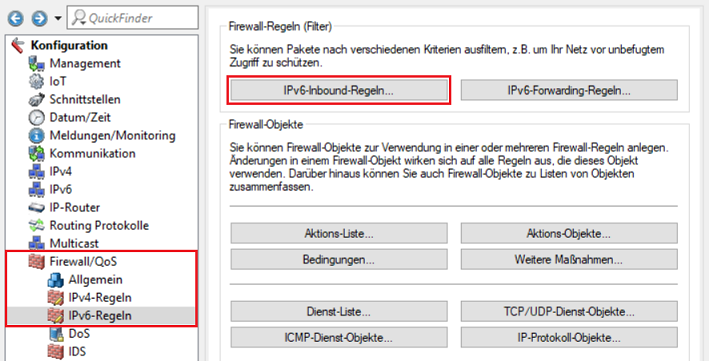

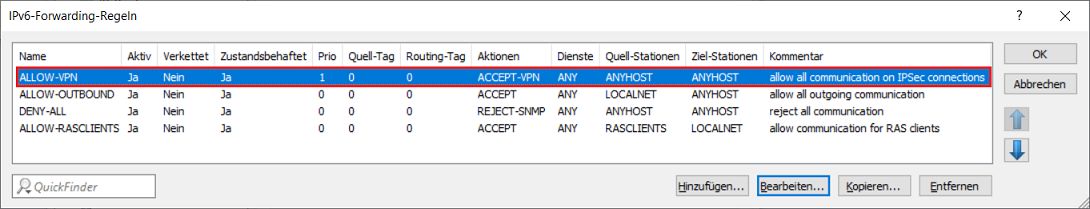

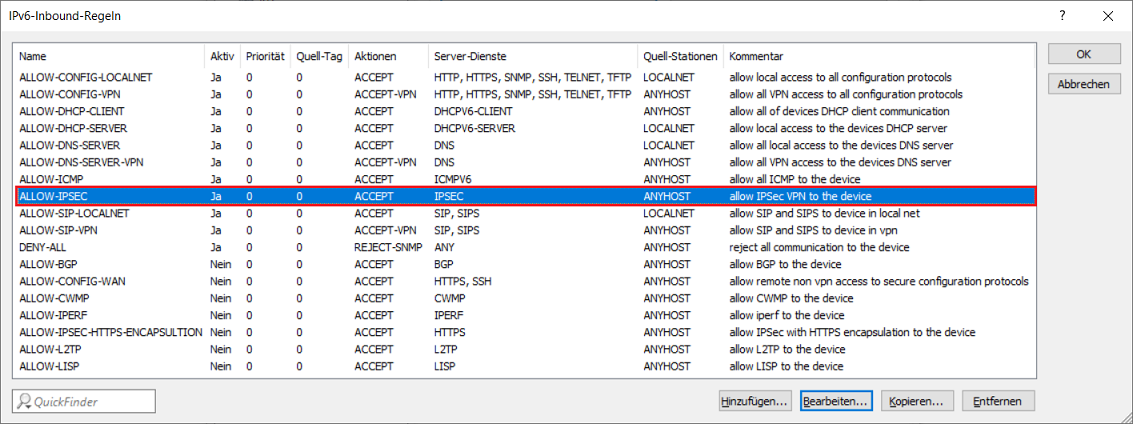

Image Removed12 Erstellen Sie einen neuen Eintrag. Wählen Sie dabei als Interface die VPN-Verbindung zur Filiale aus. Die Option Firewall für dieses Interface aktiv muss ausgeschaltet werden. Image Removed12 Erstellen Sie einen neuen Eintrag. Wählen Sie dabei als Interface die VPN-Verbindung zur Filiale aus. Die Option Firewall für dieses Interface aktiv muss ausgeschaltet werden.11 Stellen Sie sicher, dass die Regel ALLOW-IPSEC vorhanden und aktiv ist. Diese erlaubt den Aufbau einer VPN-Verbindung zu diesem Router.  Image Added Image Added1.12 Wechseln Sie in |

Image Removed Image Removed das Menü Firewall/QoS → IPv6-Regeln → IPv6- |

Inbound und erstellen Sie eine neue Firewall-Regel.| Info |

|---|

Diese Firewall-Regel wird benötigt, damit nach dem Aufbau der VPN-Verbindung die Datenübertragung von der Gegenseite (hier die FILIALE) erlaubt ist. |

Image Removed Image Removed.  Image Added Image Added1.13 Stellen Sie sicher, dass die Regel ALLOW-VPN vorhanden und aktiv ist. Diese erlaubt die Kommunikation über die eingerichteten VPN-Verbindungen.  Image Added Image Added1.14 |

1.14 Geben Sie im Feld Name eine Namensbezeichnung ein. - Die Priorität müssen Sie auf den Wert 1 setzen.

- Als Aktion muss ACCEPT eingestellt werden.

- Im Feld Server-Dienste müssen Sie das Objekt ANY einstellen.

- Im Feld Quell-Stationen müssen Sie den Namen der VPN-Verbindung zur Filiale eintragen.

Image Removed Image Removed Schreiben Sie die Konfiguration in den LANCOM Router der Zentrale zurück.

2. Manuelle Konfigurationsschritte auf dem LANCOM Router der Filiale: 2.1 Öffnen Sie die Konfiguration des LANCOM Routers in der Filiale |

und Sie in das Menü VPN → Allgemein |

.2.2 Aktivieren Sie die Funktion Virtual Private Network und stellen Sie bei der Option Aufbau Netzbeziehungen (SAs) den Wert Gemeinsam für KeepAlive ein, damit die Netzbeziehungen korrekt und nach dem gleichen Schema aufgebaut werden.  Image Removed Image Removedund aktivieren die Option Virtual Private Network.  Image Added Image Added2.2 Wechseln Sie in das Menü VPN → IKEv2/IPSec |

und klicken Sie auf die Schaltfläche  Image Removed Image Removed Image Added Image Added2. |

4 3 Klicken Sie auf die Schaltfläche Hinzufügen, um einen neuen Eintrag zu |

erzeugenerstellen.  Image Added Image Added2. |

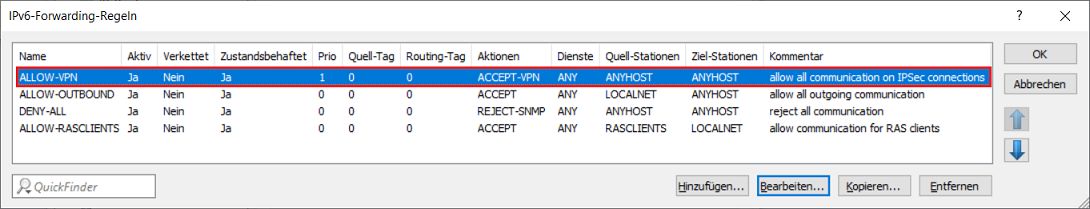

5 4 Tragen Sie in dem Konfigurationsfenster die Informationen zur Authentifizierung für die VPN-Verbindung ein. |

den - einen aussagekräftigen Namen für die Authentifizierung

|

ein- an. Dieser Eintrag wird später in der VPN-Verbindungs-Liste verwendet (siehe Schritt 2.

|

8- 7).

- Lokale Authentifizierung:

|

- Wählen Sie den Typ der Authentifizierung im Router der Filiale aus. In diesem Beispiel wird die Authentifizierung über einen Pre-shared Key (PSK) vorgenommen.

- Lokaler Identitätstyp:

|

- Wählen Sie den Typ der Identität des Routers in der Filiale aus. In diesem Beispiel wurde der Identitätstyp E-Mail-Adresse (FQUN) gewählt.

- Lokale Identität:

|

- Bestimmen Sie die lokale Identität. In diesem Beispiel wird für den LANCOM Router in der Filiale die

|

lokale filiale@test- filiale@lancom.de verwendet.

- Lokales Passwort:

|

- Vergeben Sie den Pre-shared Key, welcher verwendet werden soll um sich beim Router in der

|

Filiale - Zentrale erfolgreich zu authentifizieren. Dieses Passwort muss mit dem in Schritt 1.

|

5 - 4 konfigurierten Passwort übereinstimmen!

- Entfernte Authentifizierung:

|

- Wählen Sie den Authentifizierungstypen des LANCOM Routers in der

|

Zentrale- Filiale aus. In diesem Beispiel wird die Authentifizierung über einen Pre-shared Key (PSK) vorgenommen.

- Entfernter Identitätstyp:

|

- Wählen Sie den Typ der Identität des Routers in der Zentrale aus. In diesem Beispiel wurde der Identitätstyp E-Mail-Adresse (FQUN) gewählt.

- Entfernte Identität:

|

- Bestimmen Sie die entfernte Identität. In diesem Beispiel wird für den LANCOM Router in der Zentrale die

|

entfernte zentrale@test- zentrale@lancom.de verwendet.

- Entferntes Passwort:

|

- Vergeben Sie den Pre-shared Key, welcher verwendet werden soll um sich beim Router in der Zentrale erfolgreich zu authentifizieren. Dieses Passwort muss mit dem in Schritt 1.

|

5 - 4 konfigurierten Passwort übereinstimmen!

|

Image Removed Image Removed Image Added Image Added

2. |

6 5 Wechseln Sie in das Menü VPN → IKEv2/IPSec |

und klicken Sie auf die Schaltfläche → Verbindungs-Liste.  Image Added Image Added 2. |

7 6 Klicken Sie auf die Schaltfläche Hinzufügen, um einen neuen Eintrag zu |

erzeugen Image Removed Image Removed Image Added Image Added2. |

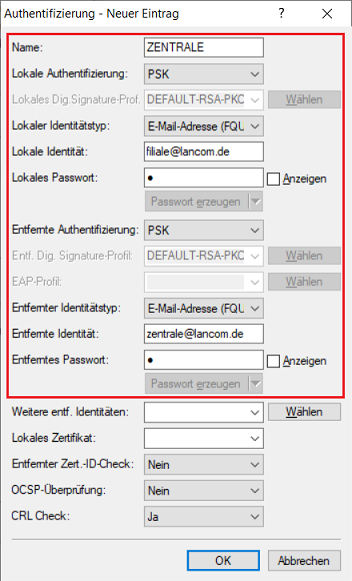

8 7 Geben Sie im Konfigurationsdialog die folgenden Parameter ein: |

die Bezeichnung - einen aussagekräftigen Namen für die VPN-Verbindung an. Dieser Eintrag wird später in der IPv6-Routing-Tabelle

|

genutzt - referenziert (siehe Schritt 2.

|

10- Geben Sie die Haltezeit in Sekunden für die VPN-Verbindung an. In diesem Beispiel wird beim LANCOM Router in der Filiale der Wert 9999 Sekunden eingetragen. Dies bedeutet, dass dieser Router die VPN-Verbindung aktiv aufbaut.

- Entferntes Gateway:

|

öffentliche IP- IPv6-Adresse oder den entsprechenden DynDNS-Namen an, unter der der LANCOM Router in der Zentrale erreichbar ist. In diesem Beispiel ist das die Adresse

|

fd00- 2001:db8:a::1234.

- Authentifizierung:

|

Wählen Sie die Authentifizierung aus. Der Eintrag entspricht hierbei dem Namen der Authentifizierung, welche Sie - Wählen Sie im Dropdownmenü das in Schritt 2.

|

5 festgelegt haben.- 4 erstellte Authentifizierungs Profil aus.

- Regelerzeugung: Wählen Sie im Dropdownmenü die Option Manuell aus, damit eine eigene IPv6-Regel verwendet werden kann.

- IPv6-Regeln: Wählen Sie im Dropdownmenü die vorgefertigte Standard-Regel RAS-WITH-NETWORK-SELECTION aus.

- IPv6-Profil: Wählen Sie im Dropdownmenü das IPv6-Profil der Internet-Verbindung aus (in diesem Beispiel INTERNET).

Image Added Image Added

2.8 |

Regelerzeugung:

In diesem Beispiel soll die Regelerzeugung automatisch durchgeführt werden (Standardeinstellung). Image Removed Image Removed

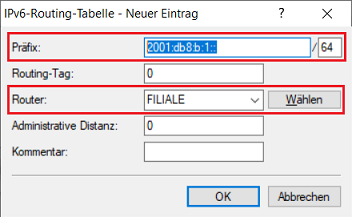

2.9 Wechseln Sie in das Menü IP-Router → Routing → IPv6-Routing-Tabelle. |

Image Removed Image Removed Image Added Image Added2. |

10 9 Erstellen Sie einen neuen Routing-Eintrag. |

IP-Adresse - Präfix die Adresse des lokalen IPv6-Netzwerkes in der Zentrale ein. In diesem Beispiel ist dies die 2001:db8:a:1::/64.

- Im Feld Router muss

|

die Bezeichnung der - der Name der in Schritt 2.7 erstellten VPN-Verbindung ausgewählt werden (in diesem Beispiel die VPN-Gegenstelle

|

(hier: eingestellt werden Image Removed Image Removed Image Added Image Added2. |

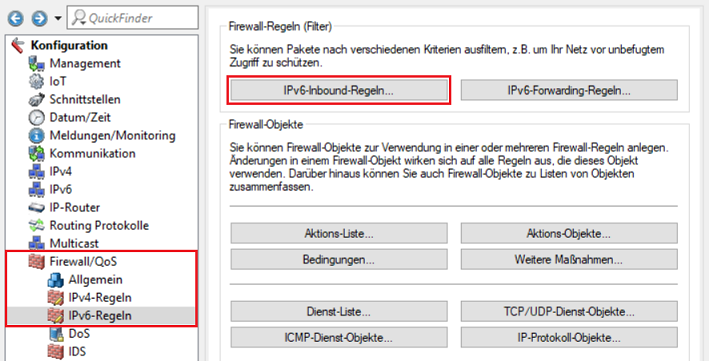

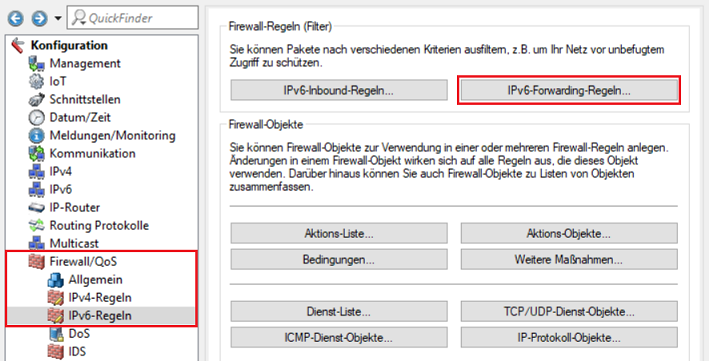

11 Wechseln in das Menü Firewall/QoS → IPv6 |

→ Allgemein → WAN-Schnittstellen-Regeln → IPv6-Inbound-Regeln. |

Image Removed Image Removed  Image Added Image Added |

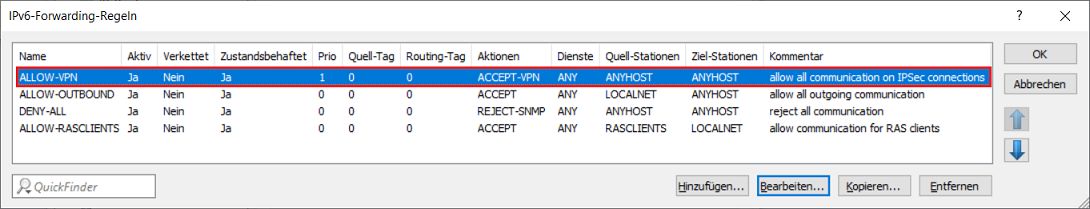

12 Erstellen Sie einen neuen Eintrag. Wählen Sie dabei als Interface die VPN-Verbindung zur Zentrale aus. Die Option Firewall für dieses Interface aktiv muss ausgeschaltet werden.11 Stellen Sie sicher, dass die Regel ALLOW-IPSEC vorhanden und aktiv ist. Diese erlaubt den Aufbau einer VPN-Verbindung zu diesem Router.  Image Added Image Added2.12 Wechseln Sie in |

Image Removed Image Removed das Menü Firewall/QoS → IPv6-Regeln → IPv6- |

Inbound und erstellen Sie eine neue Firewall-Regel..  Image Added Image Added2.13 Stellen Sie sicher, dass die Regel ALLOW-VPN vorhanden und aktiv ist. Diese erlaubt die Kommunikation über die eingerichteten VPN-Verbindungen.  Image Added Image Added2.14 |

| Info |

|---|

Diese Firewall-Regel wird benötigt, damit nach dem Aufbau der VPN-Verbindung die Datenübertragung von der Gegenseite (hier die ZENTRALE) erlaubt ist. |

Image Removed Image Removed

2.14 Geben Sie im Feld Name eine Namensbezeichnung ein.- Die Priorität müssen Sie auf den Wert 1 setzen.

- Als Aktion muss ACCEPT eingestellt werden.

- Im Feld Server-Dienste müssen Sie das Objekt ANY einstellen.

- Im Feld Quell-Stationen müssen Sie den Namen der VPN-Verbindung zur Zentrale eintragen.

Image Removed Image Removed Schreiben Sie die Konfiguration in den LANCOM Router der Filiale zurück. Nachdem die Konfiguration in den LANCOM Router der Filiale zurückgeschrieben wurde, wird die VPN-Verbindung zwischen beiden LANCOM Routern aufgebaut. |

Überprüfen Sie dies, indem beide LANCOM Router in den LANmonitor ladenim LANmonitor überprüfen.

| Info |

|---|

Sollten beim Verbindungsaufbau Probleme auftreten oder die aufgebaute VPN-Verbindung nicht ordnungsgemäß funktionieren kann ein VPN-Status Trace bei der Diagnose helfen. Informationen erhalten Sie in |

|

folgendem KB-Artikel  Image Removed Image Removed

|