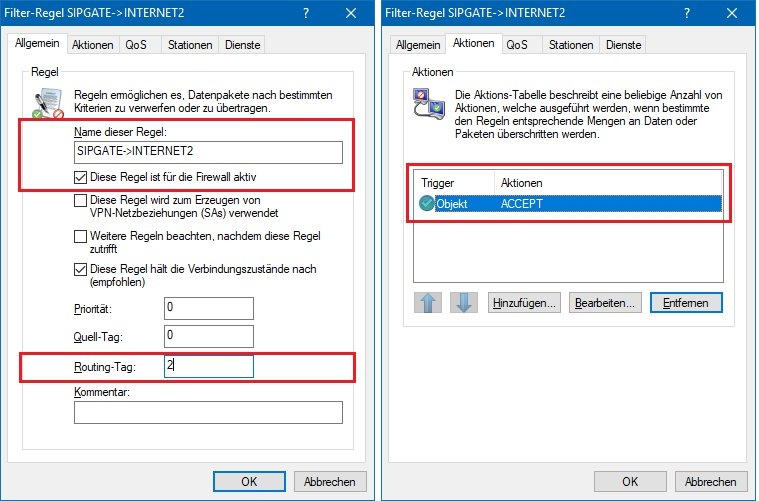

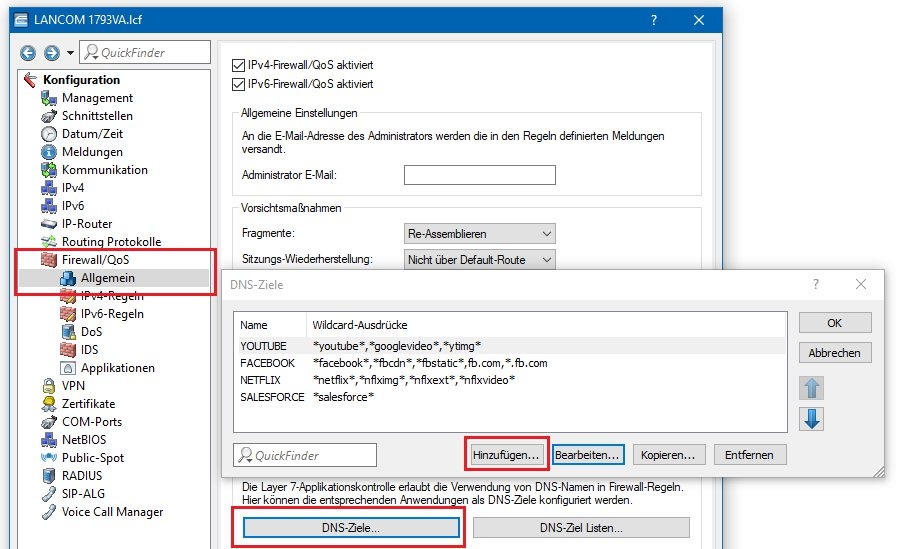

Beschreibung: Dieses Dokument beschreibt, wie Sie die Anmeldung eines SIP-Endgerätes (SIP-Telefon, SIP-TK-Anlage, etc.) beim Provider steuern können, indem Sie die Layer-7-Applikationskontrolle verwenden. Diese Vorgehensweise eignet sich besonders in Szenarien, in welchem ein Load-Balancer eingesetzt wird und das SIP-Endgerät seine Registrierung beim Provider stets über die gleiche Internet-Verbindung durchführen soll. Voraussetzungen: Der LANCOM Router muss als DNS-Server bzw. DNS-Forwarder im Netz dienen . Clients im lokalen Netzwerk müssen den Router als DNS-Server verwenden. Zusätzlich muss die direkte Nutzung von DNS-over-TLS und DNS-over-HTTPS (ggf. browserintern) mit externen DNS-Servern durch Clients verhindert werden.

Dies kann mit den Folgenden Möglichkeiten erreicht werden: - Der DHCP-Server muss die IP-Adresse des Routers als DNS-Server verteilen. Dies wird standardmäßig vom Internet-Setup-Assistent eingerichtet.

- Einrichtung von Firewall-Regeln, welche eine direkte Nutzung von externen DNS-Servern verhindern, z. B. durch Sperrung des ausgehenden Ports 53 für Clients aus dem entsprechenden Quellnetzwerk.

- Einrichtung von Firewall-Regeln, welche eine direkte Nutzung von externen DNS-Servern mit Unterstützung von DNS-over-TLS verhindern, z. B. durch Sperrung des ausgehenden Ports 853 für Clients aus dem entsprechenden Quellnetzwerk.

- DNS-over-HTTPS (DoH) im Browser deaktivieren.

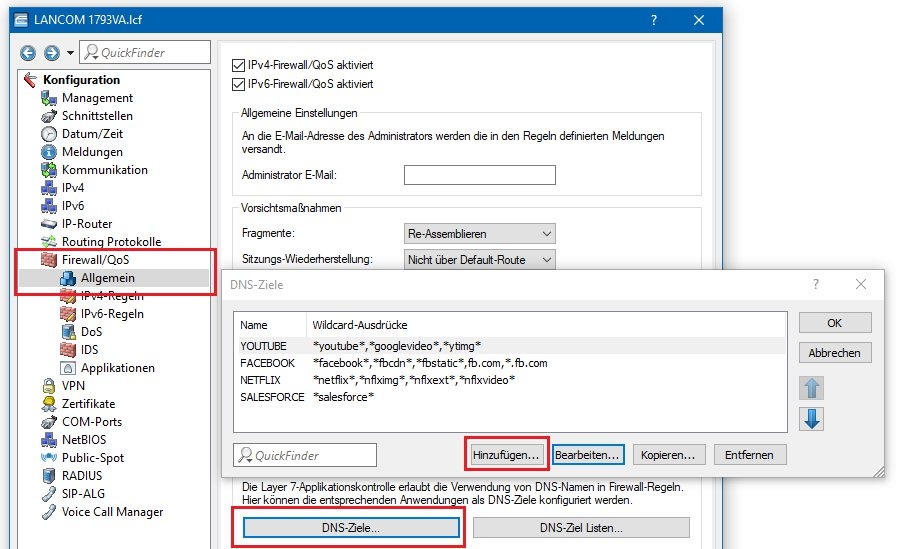

Hinweise zur Synchronisierung der DNS-Datenbank der Firewall:

Da die Firewall ihre Informationen aus den DNS-Anfragen der Clients lernt, kann es in bestimmten Situationen dazu kommen, dass die DNS-Datenbank noch nicht vollständig ist. Dies kann in folgenden Situationen passieren: - Es wird eine neue Firewall-Regel hinzugefügt, der Client hat aber noch einen DNS-Eintrag zwischengespeichert.

- Kurz nach einem Neustart des Routers, wenn der Client noch einen DNS-Eintrag zwischengespeichert hat.

In diesen Fällen hilft ein Leeren des DNS-Cache auf dem Client, ein Reboot des Clients oder ein Timeout des DNS-Eintrags auf dem Client. Eigene Dienste wie z. B. ping vom Router selbst laufen nicht über die erstellten Firewall-Regeln. Mit Hilfe von ping auf einen vollständigen DNS-Namen (nicht Wildcard-Ausdruck) kann die Erzeugung von Regelauflösungen (DNS zu IP-Adressen) bei Bedarf entweder auf der Kommandozeile (einmalig) oder per Cron-Job durchgeführt werden.

Info:

Wenn unterschiedliche DNS-Namen auf dieselbe IP-Adresse aufgelöst werden, dann können diese nicht unterschieden werden. In diesem Fall trifft immer die erste Regel zu, die einen dieser DNS-Namen referenziert. Das sollte bei großen Dienstanbietern kein Problem sein. Bei kleinen Websites, die vom selben Anbieter gehostet werden, könnte es jedoch auftreten.

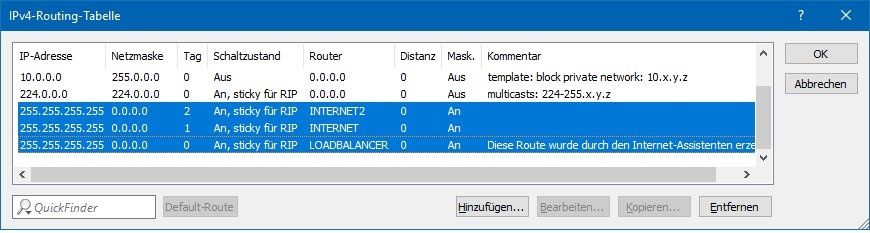

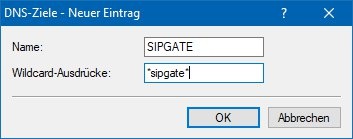

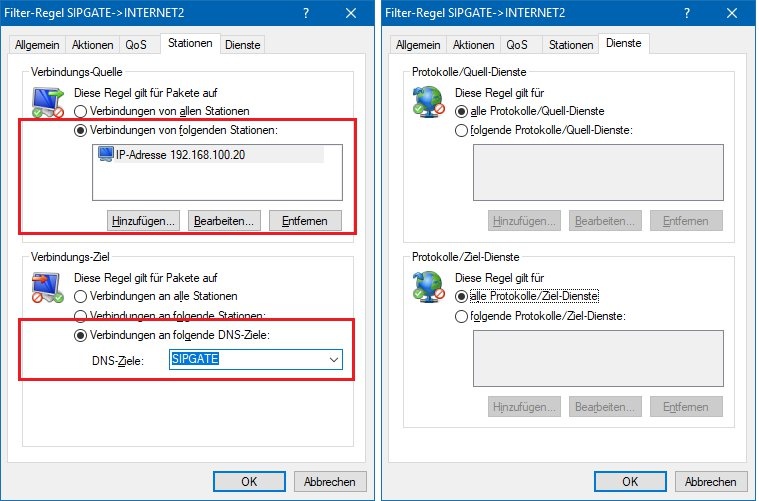

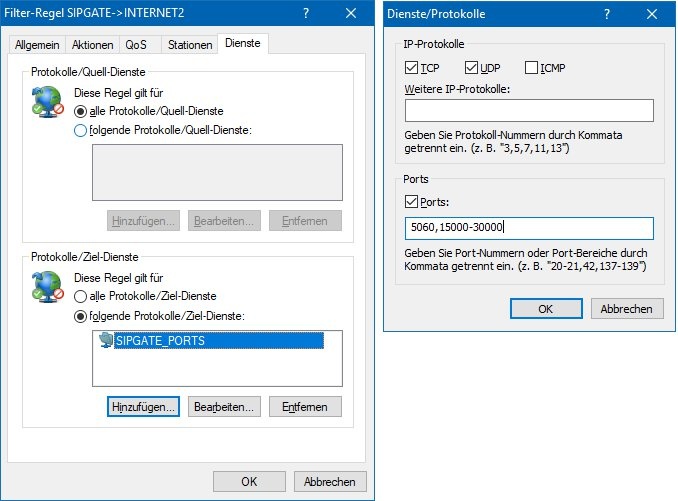

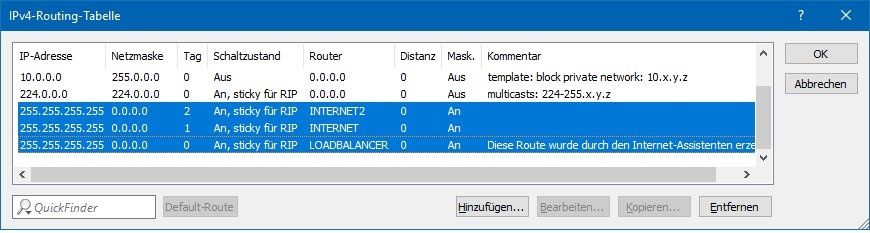

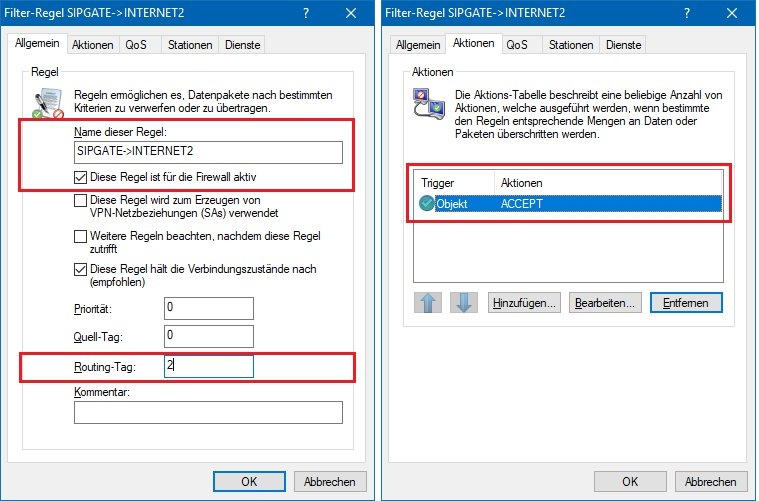

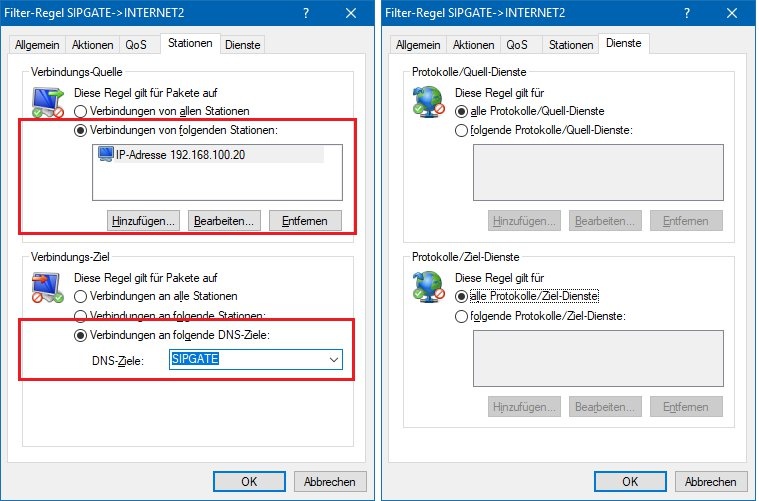

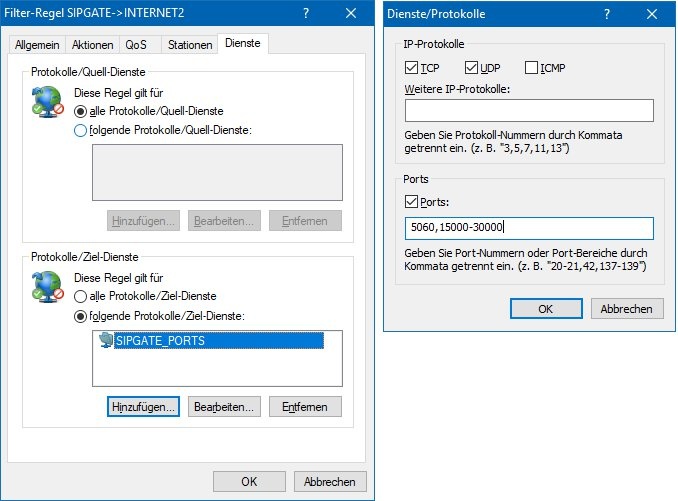

Beispielszenario: In diesem Konfigurationsbeispiel wird folgendes Szenario konfiguriert.Es stehen zwei Internetverbindungen sowie ein Load-Balancer zur Verfügung: - LOADBLANCER mit Routing Tag 0

- INTERNET mit Routing Tag 1 und

- INTERNET2 mit Routing Tag 2

Wie Sie ein solches Szenario konfigurieren können, ist in folgendem Knowledge Base Artikel beschrieben |