...

1.5 Erstellen Sie mit einem Klick auf das "Plus-Zeichen" ein weiteres Zertifikat.

1.6 Hinterlegen Sie folgende Parameter, um ein VPN-Zertifikat zu erstellen, welches zur Authentifizierung eines bestimmten Mitarbeiters bzw. VPN-Clients dient:

...

- Gültigkeit: Legen Sie fest wie lange das Zertifikat gültig sein soll. Bei einem VPN-Zertifikat für einen einzelnen Benutzer wird die Gültigkeitsdauer üblicherweise eher gering gewählt.

- CA-Passwort: Hinterlegen Sie das in Schritt 1.2 vergebene Private-Key-Passwort.

- Private-Key-Passwort: Hinterlegen Sie ein Passwort. Dieses dient dazu den Private Key zu verschlüsseln.

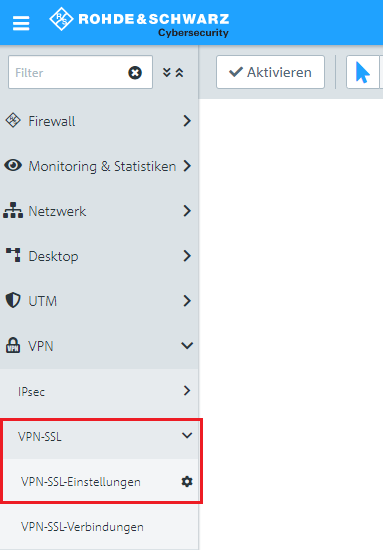

1.7 Wechseln Sie in das Menü VPN → VPN-SSL → VPN-SSL-Einstellungen.

1.8 Aktivieren Sie den VPN-SSL-Dienst und hinterlegen folgende Parameter:

...

| Info |

|---|

| Bei Bedarf können Sie das Protokoll sowie den Port abändern. Bei dem Adressbereich handelt es sich um den Einwahl-Adressbereich, aus dem ein VPN-SSL-Client eine IP-Adresse zugewiesen bekommt. Dieser Adressbereich darf nicht bereits als internes Netzwerk in der Unified Firewall verwendet werden. |

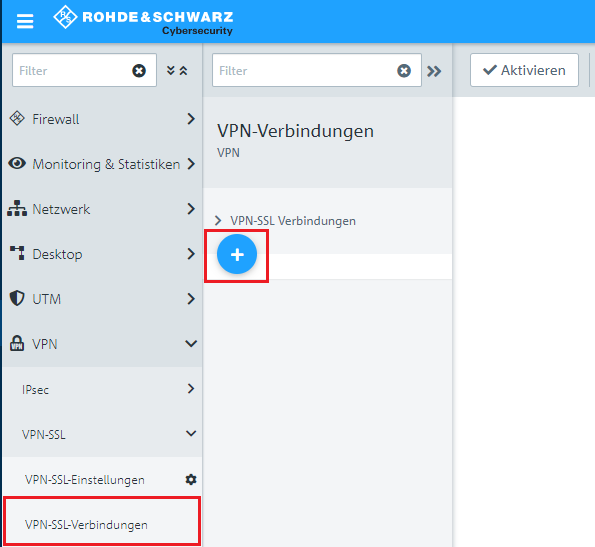

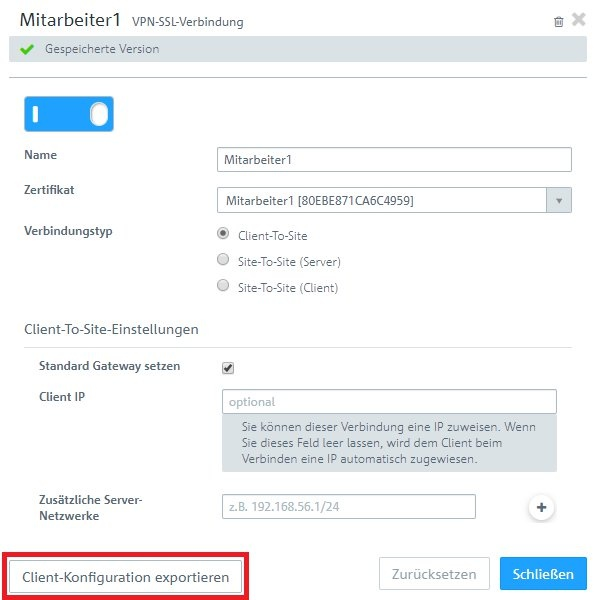

1.9 Wechseln Sie in das Menü VPN → VPN-SSL → VPN-SSL-Verbindungen und klicken auf das "Plus-Zeichen", um eine neue VPN-SSL-Verbindung zu erstellen.

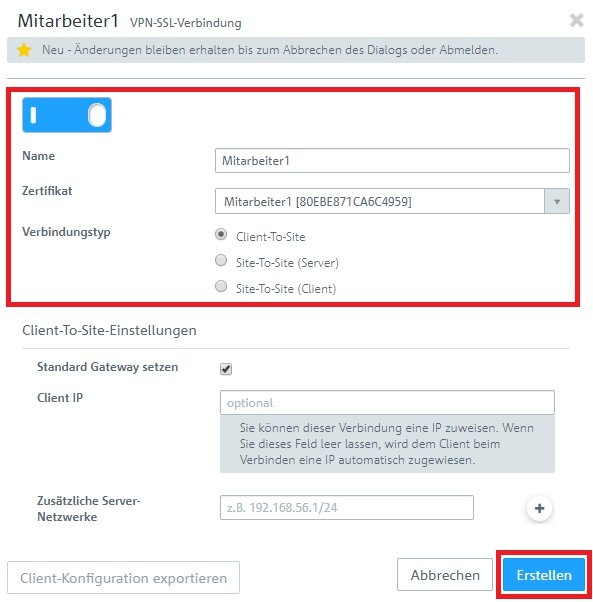

1.10 Aktivieren Sie die VPN-Verbindung und hinterlegen folgende Parameter:

...

| Info |

|---|

| Wird die Funktion Standard-Gateway setzen aktiviert, kann der VPN-Client über die Internet-Verbindung der Unified Firewall mit dem Internet kommunizieren. Bei Client IP besteht die Möglichkeit dem VPN-Client eine feste IP-Adresse zuzuweisen. Bleibt dieser Eintrag leer, wird dem VPN-Client eine IP-Adresse aus dem Adressbereich zugewiesen (siehe Schritt 1.8). Bei Zusätzliche Server-Netzwerke besteht die Möglichkeit dem VPN-Client den Zugriff auf weitere lokale Netzwerke zu erlauben. So kann einzelnen Mitarbeitern der Zugriff auf unterschiedliche lokale Netzwerke ermöglicht werden. |

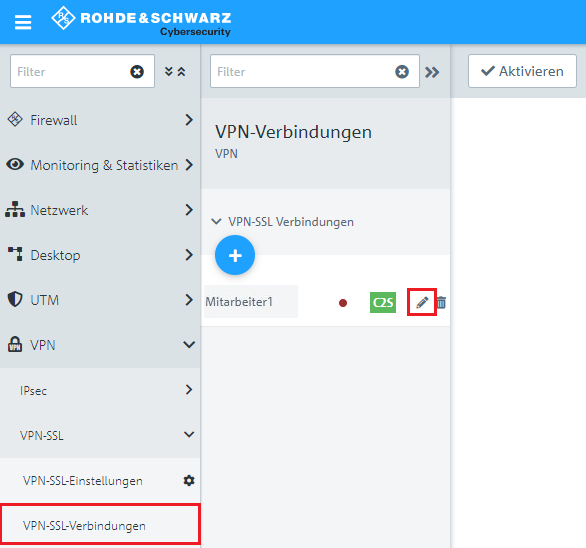

1.11 Bearbeiten Sie die in Schritt 1.10 erstellte VPN-SSL-Verbindung mit einem Klick auf das "Stift-Symbol".

1.12 Klicken Sie auf Client-Konfiguration exportieren, um das VPN-Profil mitsamt dem Zertifikat zu exportieren.

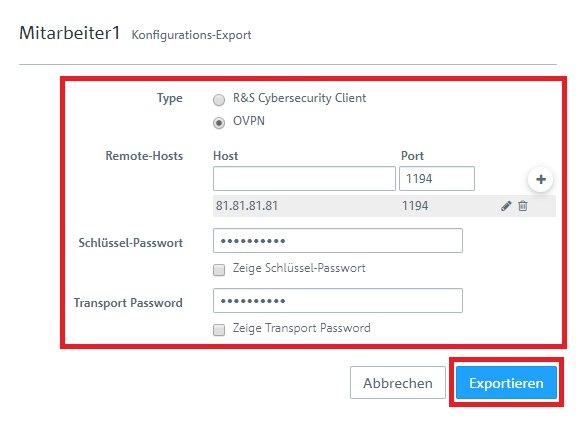

1.13 Hinterlegen Sie folgende Parameter:

- Type: Wählen Sie OVPN, damit ein Profil für den OpenVPN Client generiert wird.

- Remote-Hosts: Geben Sie die öffentliche IPv4-Adresse bzw. den DynDNS-Namen der Unified-Firewall sowie den Port für VPN-SSL (siehe Schritt 1.8) an.

- Schlüssel-Passwort: Hinterlegen Sie das in Schritt 1.6 vergebene Private-Key-Passwort.

- Transport Password: Vergeben Sie ein Passwort. Dieses muss bei dem Aufbau der VPN-Verbindung im OpenVPN Client angegeben werden.

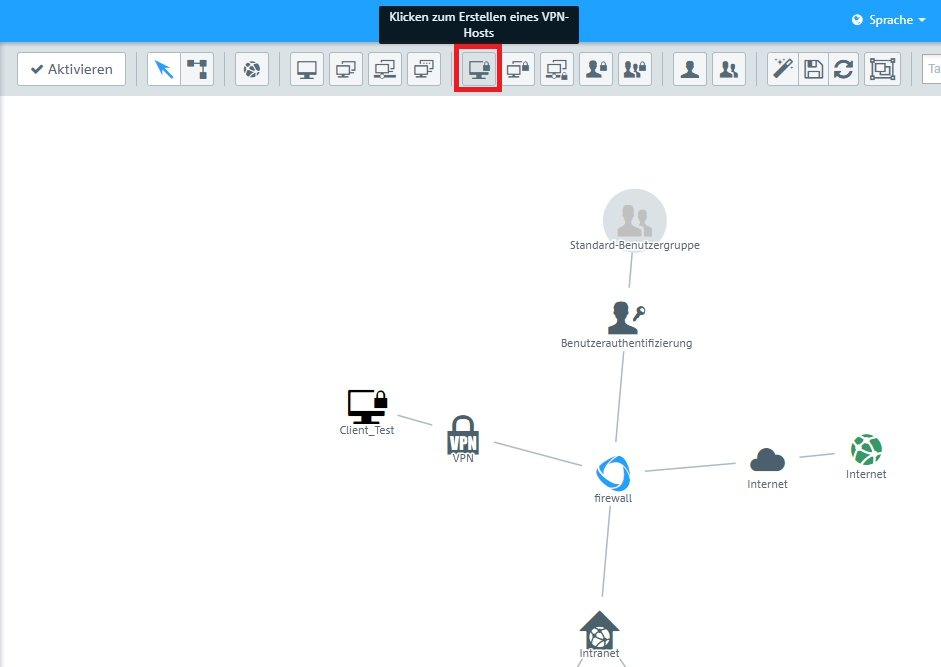

1.14 Klicken Sie auf den Button zum Erstellen eines neuen VPN-Hosts.

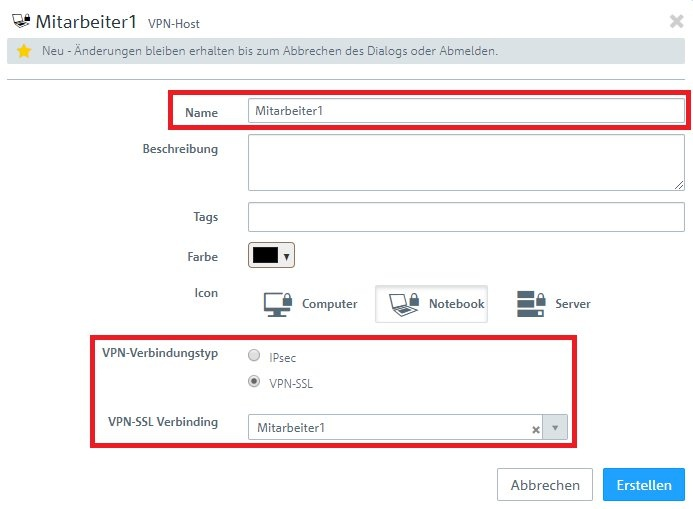

1.15 Hinterlegen Sie folgende Parameter:

- Name: Vergeben Sie einen aussagekräftigen Namen.

- VPN-Verbindungstyp: Wählen Sie VPN-SSL aus.

- VPN-SSL-Verbindung: Wählen Sie im Dropdownmenü die in Schritt 1.10 erstellte VPN-SSL Verbindung aus.

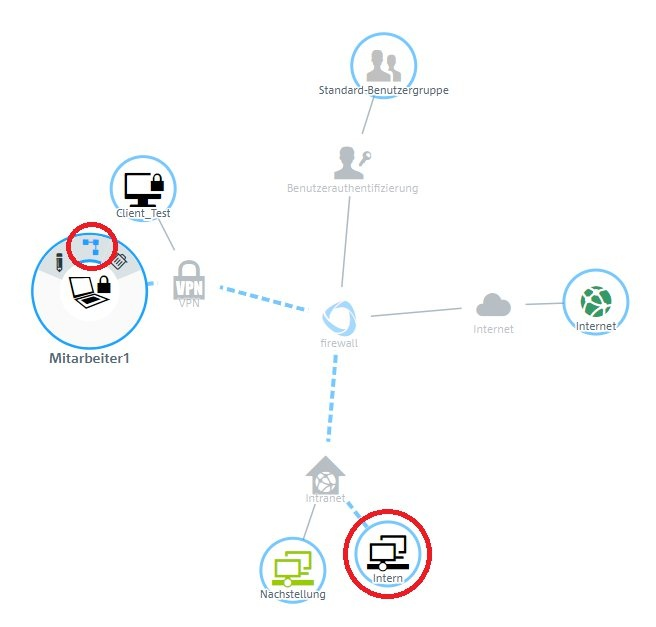

1.16 Klicken Sie in dem VPN-Host auf das "Verbindungswerkzeug" und klicken anschließend auf das Netzwerk-Objekt, auf welches der OpenVPN Client zugreifen können soll, damit die Firewall-Objekte geöffnet werden.

Wiederholen Sie diesen Schritt für jedes weitere Netzwerk, in welches der OpenVPN Client Zugriff haben soll.

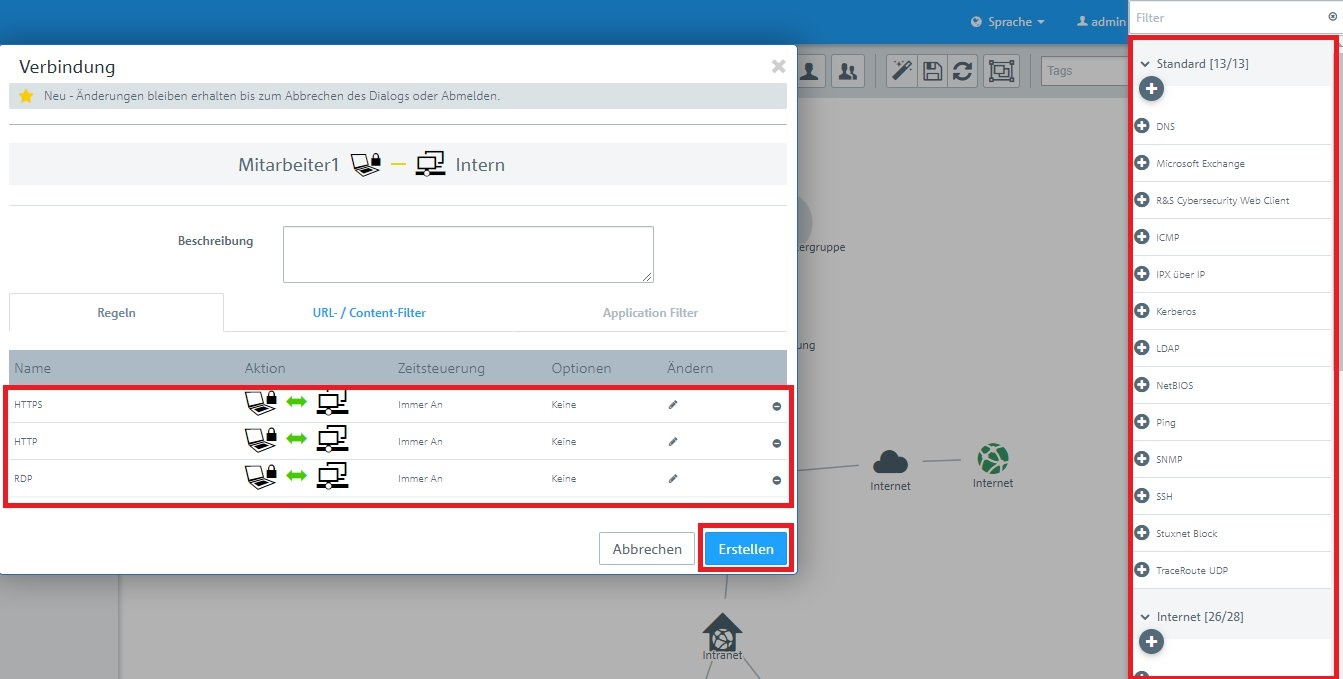

1.17 Weisen Sie über die "Plus-Zeichen" die erforderlichen Protokolle dem VPN-Host zu.

| Info |

|---|

| Eine Unified Firewall verwendet eine Deny-All Strategie. Die Kommunikation muss also explizit erlaubt werden. |

| Info |

|---|

| Die Firewall-Objekte können Sie auch über Desktop → Desktop-Verbindungen aufrufen, indem Sie auf das "Stift-Symbol" zum Bearbeiten klicken. |

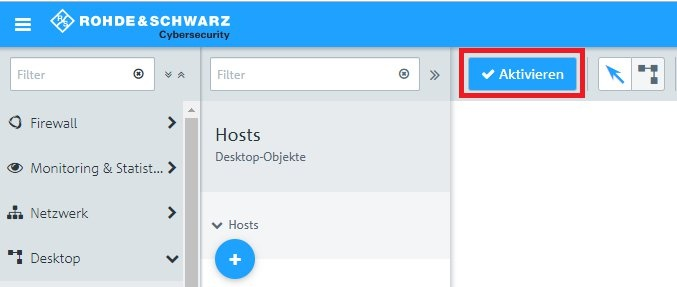

1.18 Klicken Sie zuletzt in der Unified Firewall auf Aktivieren, damit die Konfigurations-Änderungen umgesetzt werden.

1.19 Die Konfigurationsschritte auf der Unified Firewall sind damit abgeschlossen.

2. Konfigurationsschritte im OpenVPN Client unter macOS/iOS:

2.1 Öffnen Sie die OpenVPN App und wählen Sie die Option Import profile.

2.2 Wählen Sie eine von der App vorgegebene Art des Profil-Imports und importieren Sie die in Schritt 1.12 exportierte Client-Konfiguration.

2.3 Nach einem erfolgreichen Profil-Import wird dieses in der Profil-Liste angezeigt und kann mit dem nebenstehenden Schalter verbunden werden.

2.4 Die Konfigurationsschritte im OpenVPN Client sind damit abgeschlossen.

...

3.1 Öffnen Sie die Konfiguration des Routers in LANconfig und wechseln in das Menü IP-Router → Maskierung → Port-Forwarding-Tabelle.

3.2 Hinterlegen Sie folgende Parameter:

- Anfangs-Port: Hinterlegen Sie den Port 1194.

- End-Port: Hinterlegen Sie den Port 1194.

- Intranet-Adresse: Hinterlegen Sie die IP-Adresse der Unified-Firewall im Transfernetz zwischen Unified Firewall und LANCOM Router.

- Protokoll: Wählen Sie im Dropdown-Menü TCP aus.

3.3 Schreiben Sie die Konfiguration in den Router zurück.

...