...

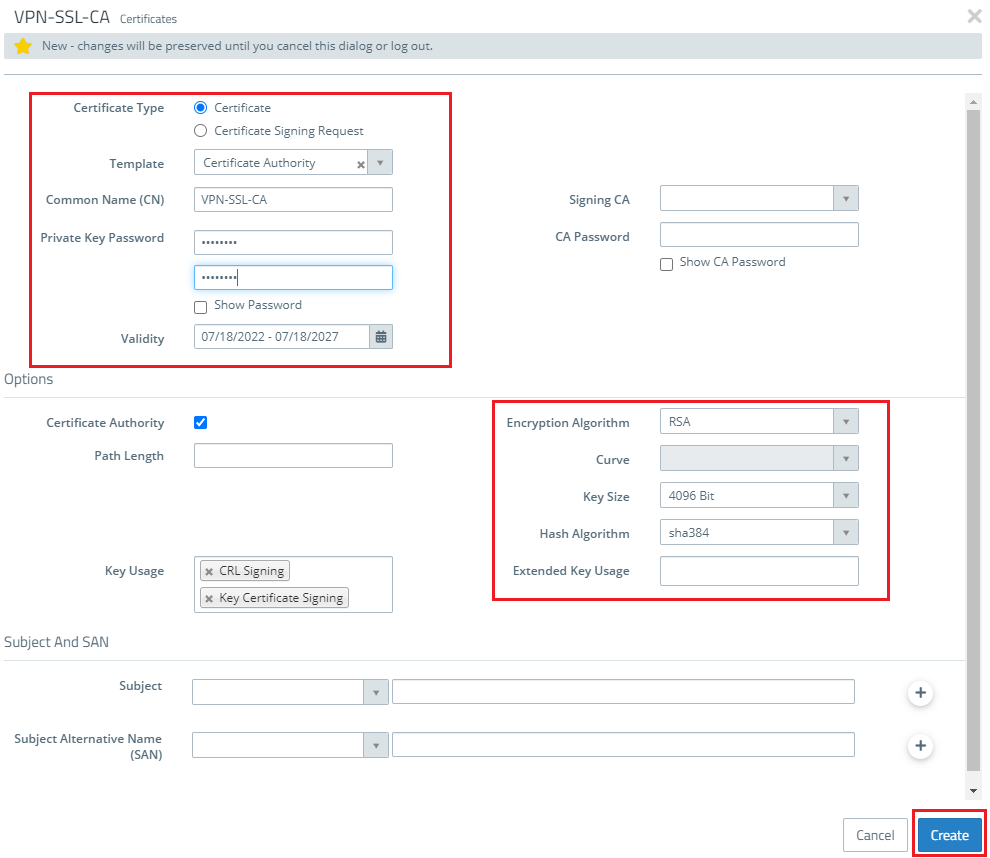

1.2 Hinterlegen Sie folgende Parameter, um eine CA zu erstellen:

- ZertifikatstypType: Wählen Sie im Dropdownmenü CA für VPN-/Webserver-Zertifikat aus.

- Private - Key -VerschlüsselungEncryption: Wählen Sie im Dropdownmenü RSA aus.

- Private - Key -GrößeSize: Setzen Sie den Wert im Dropdownmenü auf 4096.

- Common - Name (CN): Vergeben Sie einen aussagekräftigen Common Name.

- GültigkeitValidity: Legen Sie fest wie lange das Zertifikat gültig sein soll. Bei einer CA wird die Gültigkeitsdauer üblicherweise sehr hoch gewählt.

- Private - Key -PasswortPassword: Hinterlegen Sie ein Passwort. Dieses dient dazu den Private Key zu verschlüsseln.

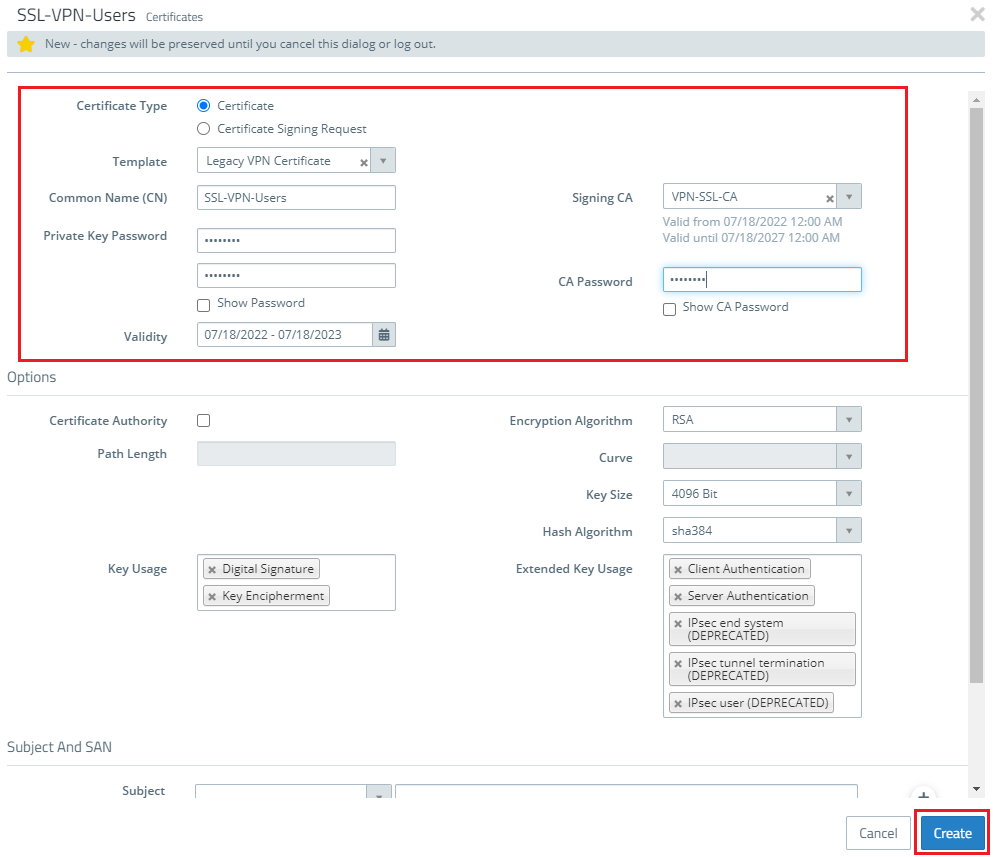

1.3 Erstellen Sie mit einem Klick auf das "Plus-Zeichen" ein weiteres Zertifikat.

1.4 Hinterlegen Sie folgende Parameter, um ein VPN-Zertifikat zu erstellen, welches zur Authentifizierung von VPN-Clients auf der Unified Firewall dient:

- ZertifikatstypType: Wählen Sie im Dropdownmenü VPN-Zertifikat aus.

- Signierende Signing CA: Wählen Sie im Dropdownmenü die in Schritt 1.2 erstellte CA aus.

- Private - Key -VerschlüsselungEncryption: Wählen Sie im Dropdownmenü RSA aus.

- Private -Key-Größe: Setzen Key Size Setzen Sie den Wert im Dropdownmenü auf 4096.

- Common - Name (CN): Vergeben Sie einen aussagekräftigen Common Name.

- GültigkeitValidity: Legen Sie fest wie lange das Zertifikat gültig sein soll. Bei einem VPN-Zertifikat zur Annahme von VPN-Clients wird die Gültigkeitsdauer üblicherweise sehr hoch gewählt.

- CA -PasswortPassword: Hinterlegen Hinterlegen Sie das in Schritt 1.2 vergebene Private-Key-Passwort.

- Private - Key -PasswortPassword: Hinterlegen Sie ein Passwort. Dieses dient dazu den Private Key zu verschlüsseln.

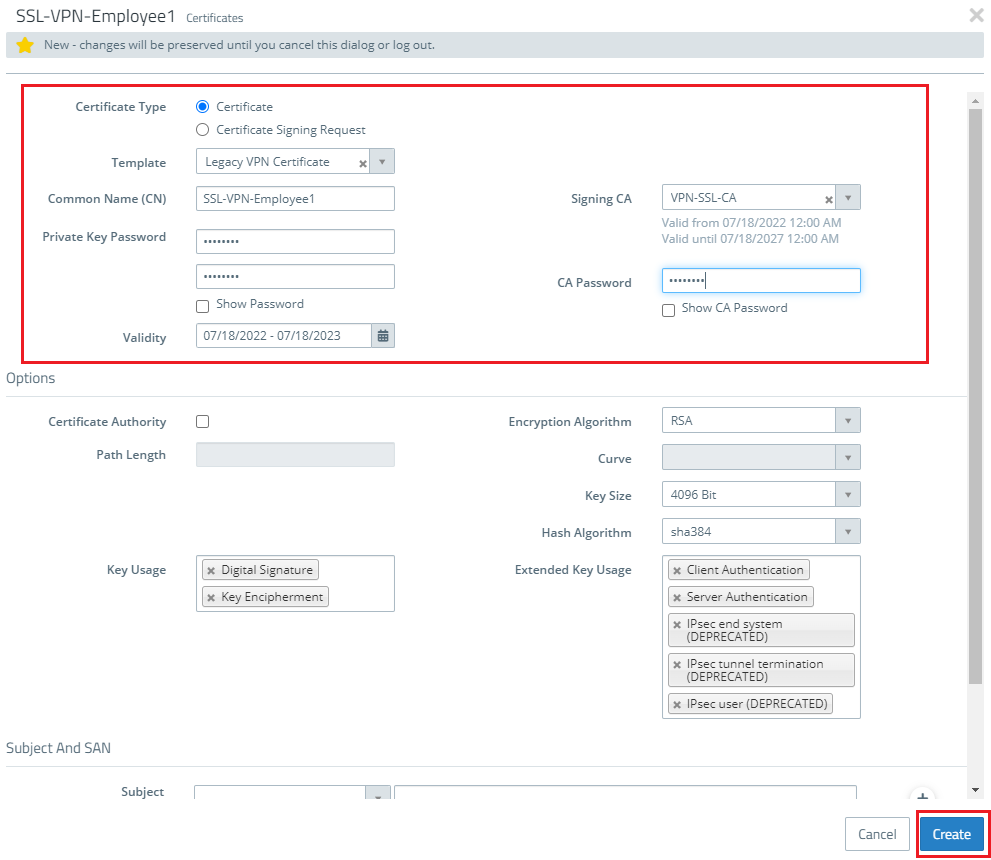

1.5 Erstellen Sie mit einem Klick auf das "Plus-Zeichen" ein weiteres Zertifikat.

1.6 Hinterlegen Sie folgende Parameter, um ein VPN-Zertifikat zu erstellen, welches zur Authentifizierung eines bestimmten Mitarbeiters bzw. VPN-Clients dient:

- ZertifikatstypType: Wählen Sie im Dropdownmenü VPN-Zertifikat aus.

- Signierende Signing CA: Wählen Sie im Dropdownmenü die in Schritt 1.2 erstellte CA aus.

- Private - Key -VerschlüsselungEncryption: Wählen Sie im Dropdownmenü RSA aus.

- Private - Key -GrößeSize: Setzen Sie den Wert im Dropdownmenü auf 4096.

- Common -NameName (CN): Vergeben Sie einen aussagekräftigen Common Name, der den Mitarbeiter bezeichnet.

| Info |

|---|

| In dem Feld Subject Alternative Name können zur einfacheren Zuordnung eines Mitarbeiters weitere Merkmale wie z.B. die E-Mail-Adresse hinterlegt werden. |

- GültigkeitValidity: Legen Sie fest wie lange das Zertifikat gültig sein soll. Bei einem VPN-Zertifikat für einen einzelnen Benutzer wird die Gültigkeitsdauer üblicherweise eher gering gewählt.

- CA -PasswortPassword: Hinterlegen Sie das in Schritt 1.2 vergebene Private-Key-Passwort.

- Private - Key -PasswortPassword: Hinterlegen Sie ein Passwort. Dieses dient dazu den Private Key zu verschlüsseln.

| Info |

|---|

| In dem Feld Subject Alternative Name können zur einfacheren Zuordnung eines Mitarbeiters weitere Merkmale wie z.B. die E-Mail-Adresse hinterlegt werden. |

1.7 Wechseln Sie in das Menü VPN → VPN - SSL → VPN - SSL -EinstellungenSettings.

1.8 Aktivieren Sie den VPN-SSL-Dienst und hinterlegen folgende Parameter:

- Host -Zertifikatcertificate: Wählen Sie im Dropdownmenü das in Schritt 1.4 erstellte VPN-Zertifikat aus.

- DNS: Hinterlegen Sie bei Bedarf einen DNS-Server.

- RoutenRoutes: Hinterlegen Sie die Netzwerke in CIDR-Schreibweise (Classless Inter-Domain Routing), in die der VPN-Client Zugriff haben soll. Diese werden an alle VPN-SSL-Clients ausgeteilt.

- Verschlüsselungs-AlgorithmusEncryption algorithm: Wählen Sie im Dropdownmenü AES 256 aus.

| Info |

|---|

| Bei Bedarf können Sie das Protokoll sowie den Port abändern. |

Bei dem Adressbereich handelt es sich um den Einwahl-Adressbereich, aus dem ein VPN-SSL-Client eine IP-Adresse zugewiesen bekommt. Dieser Adressbereich darf nicht bereits als internes Netzwerk in der Unified Firewall verwendet werden.

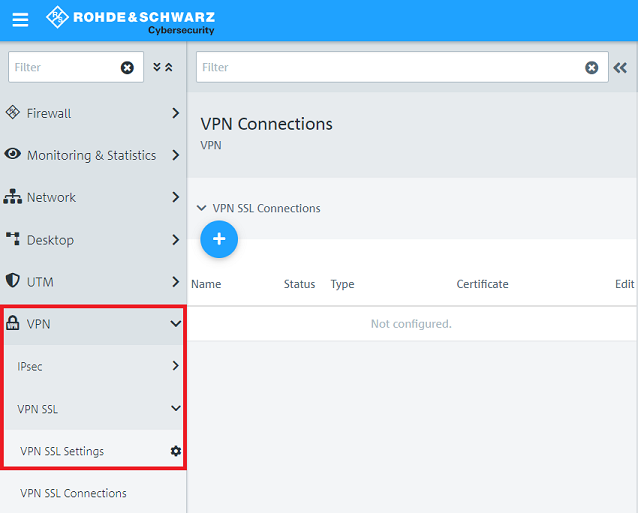

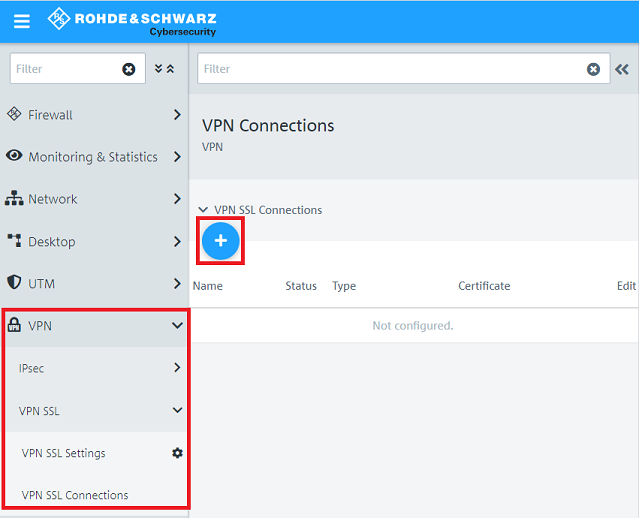

1.9 Wechseln Sie in das Menü VPN → VPN - SSL → VPN - SSL -Verbindungen und Connections und klicken auf das "Plus-Zeichen", um eine neue VPN-SSL-Verbindung zu erstellen.

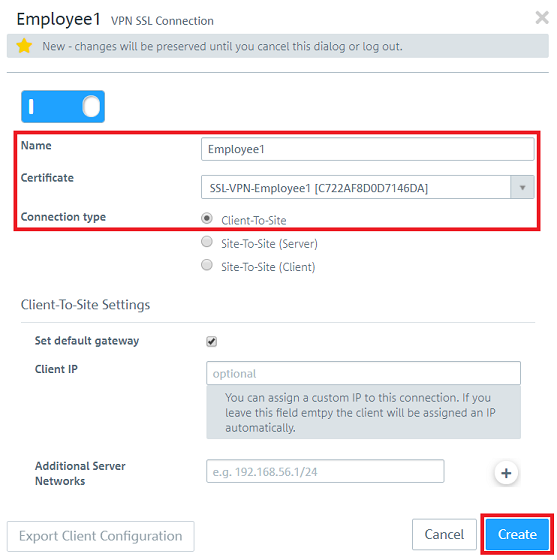

1.10 Aktivieren Sie die VPN-Verbindung und hinterlegen folgende Parameter:

- Name: Vergeben Sie einen aussagekräftigen Namen.

- ZertifikatCertificate: Wählen Sie im Dropdownmenü das in Schritt 1.6 erstellte VPN-Zertifikat für den Mitarbeiter aus.

- VerbindungstypConnection type: Wählen Sie Client-To-Site aus.

| Info |

|---|

Wird die Funktion Standard-Gateway setzen Set default gateway aktiviert, kann der VPN-Client über die Internet-Verbindung der Unified Firewall mit dem Internet kommunizieren. Bei Client IP besteht die Möglichkeit dem VPN-Client eine feste IP-Adresse zuzuweisen. Bleibt dieser Eintrag leer, wird dem VPN-Client eine IP-Adresse aus dem Adressbereich zugewiesen (siehe Schritt 1.8). Bei Zusätzliche Additional Server -Netzwerke Networks besteht die Möglichkeit dem VPN-Client den Zugriff auf weitere lokale Netzwerke zu erlauben. So kann einzelnen Mitarbeitern der Zugriff auf unterschiedliche lokale Netzwerke ermöglicht werden. |

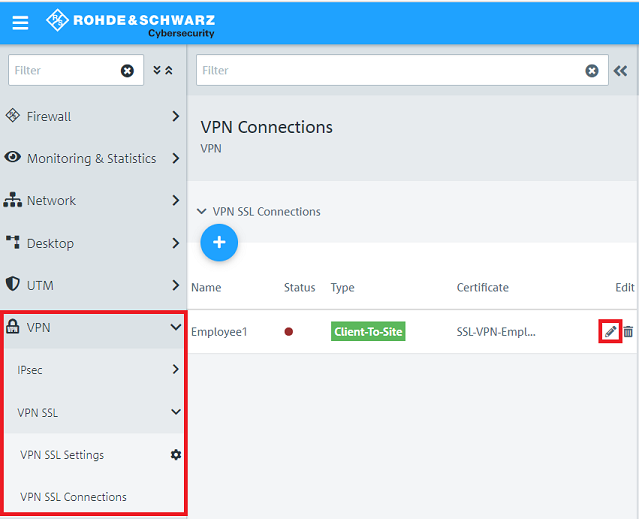

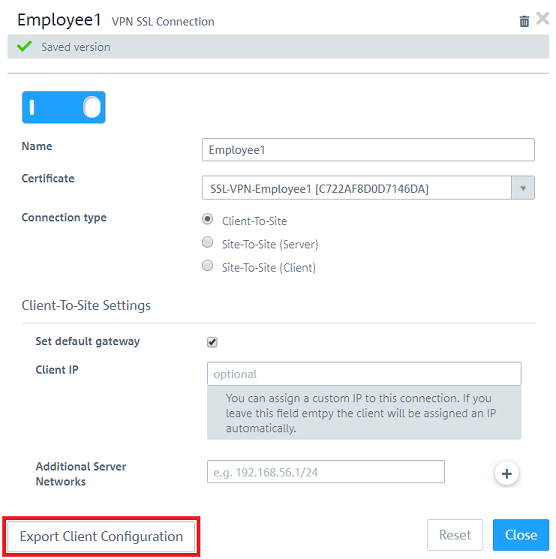

1.11 Bearbeiten Sie die in Schritt 1.10 erstellte VPN-SSL-Verbindung mit einem Klick auf das "Stift-Symbol".

1.12 Klicken Sie auf Export Client -Konfiguration exportierenConfiguration, um das VPN-Profil mitsamt dem Zertifikat zu exportieren.

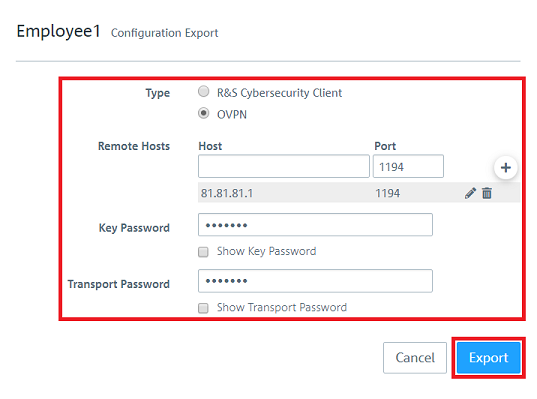

1.13 Hinterlegen Sie folgende Parameter und klicken auf Exportieren Export:

- Type: Wählen Sie OVPN, damit ein Profil für den OpenVPN Client generiert wird.

- Remote - Hosts: Geben Sie die öffentliche IPv4-Adressebzw. denDynDNS-Namen der Unified-Firewall sowie den Port für VPN-SSL (siehe Schritt 1.8) an.

- Schlüssel-Passwort: Hinterlegen Key Password: Hinterlegen Sie das in Schritt 1.6 vergebene Private-Key-Passwort.

- Transport Password: Vergeben Sie ein Passwort. Dieses muss bei dem Aufbau der VPN-Verbindung im OpenVPN Client angegeben werden.

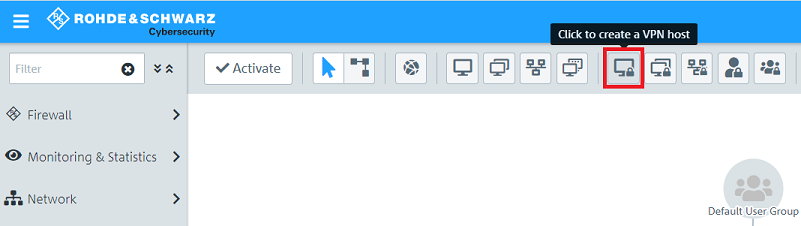

1.14 Klicken Sie auf die Schaltfläche zum Erstellen eines neuen VPN-Hosts.

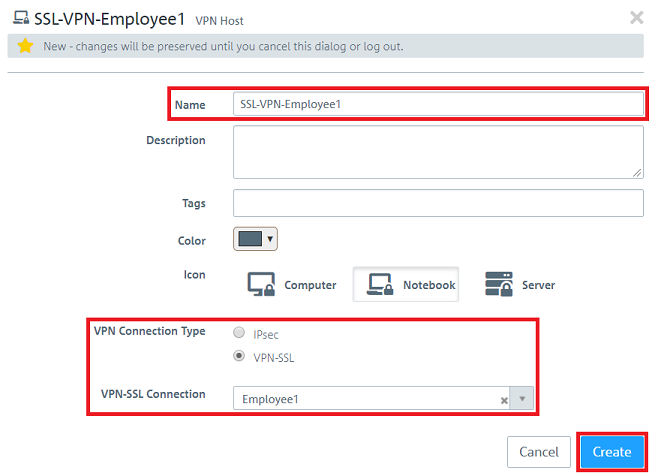

1.15 Hinterlegen Sie folgende Parameter:

- Name: Vergeben Sie einen aussagekräftigen Namen.

- VPN -VerbindungstypConnection Type: Wählen Sie VPN-SSL aus.

- VPN-SSL -VerbindungConnection: Wählen Sie im Dropdownmenü die in Schritt 1.10 erstellte VPN-SSL Verbindung aus.

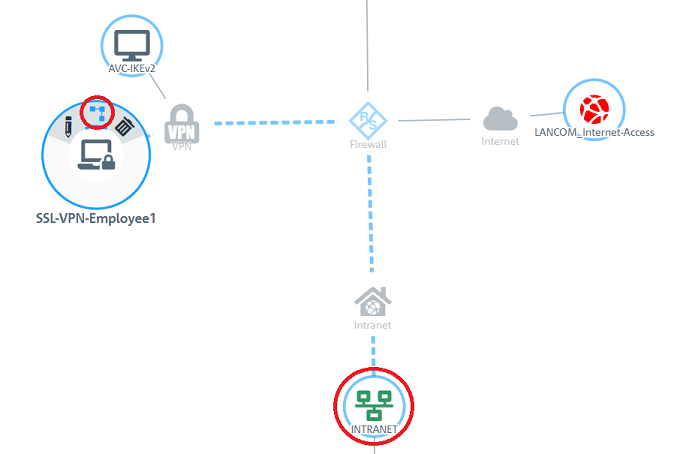

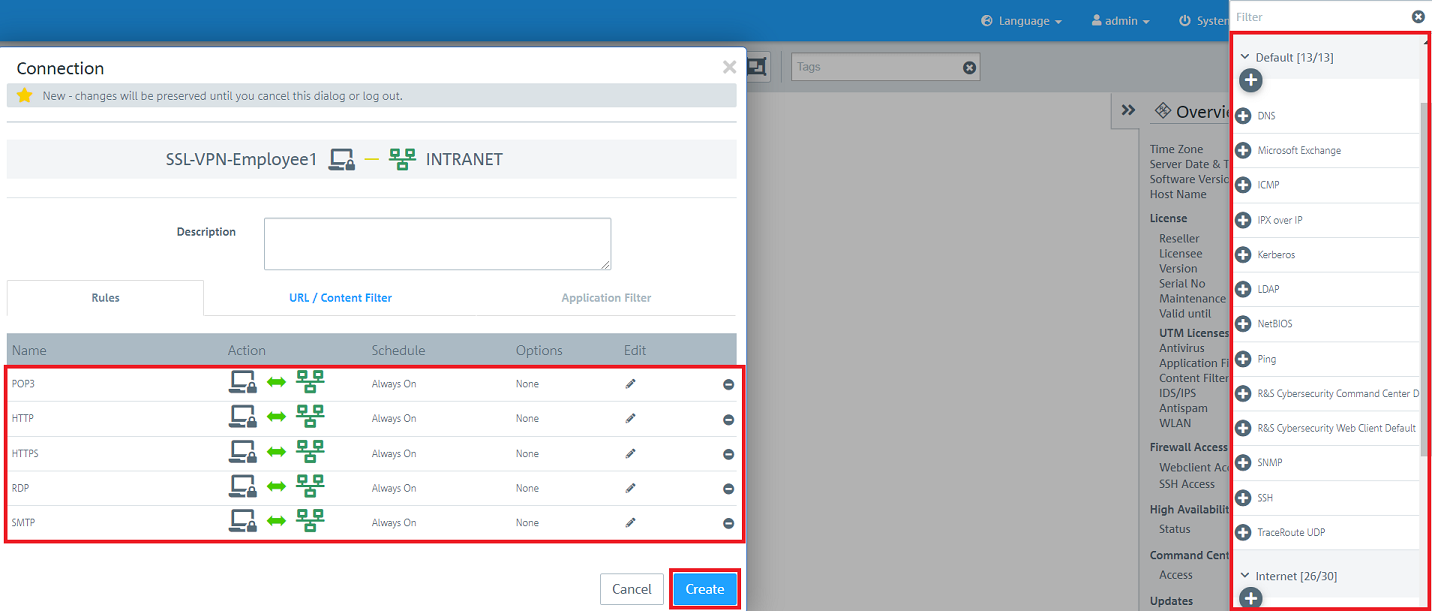

1.16 Klicken Sie in dem VPN-Host auf das "Verbindungswerkzeug" und klicken anschließend auf das Netzwerk-Objekt, auf welches der OpenVPN Client zugreifen können soll, damit die Firewall-Objekte geöffnet werden.

Wiederholen Sie diesen Schritt für jedes weitere Netzwerk, in welches der OpenVPN Client Zugriff haben soll.

1.17 Weisen Sie über die "Plus-Zeichen" die erforderlichen Protokolle dem VPN-Host zu.

| Info |

|---|

| Eine Unified Firewall verwendet eine Deny-All Strategie. Die Kommunikation muss also explizit erlaubt werden. |

| Info |

|---|

| Die Firewall-Objekte können Sie auch über Desktop → Desktop-Verbindungen aufrufen, indem Sie auf das "Stift-Symbol" zum Bearbeiten klicken. |

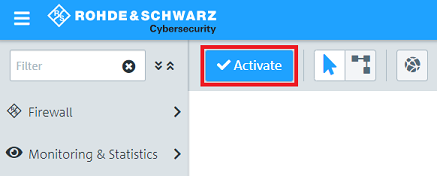

1.18 Klicken Sie zuletzt in der Unified Firewall auf AktivierenActivate, damit die Konfigurations-Änderungen umgesetzt werden.

1.19 Die Konfigurationsschritte auf der Unified Firewall sind damit abgeschlossen.

...