...

In diesem Artikel wird beschrieben, wie eine LANCOM eine LANCOM R&S®Unified Firewall im Bridge Mode betrieben werden kann.

| Hinweis |

|---|

Im transparenten Bridge Mode stehen nur die UTM-Features Funktionen IDS/IPS und Application-Management zur Verfügung. Die restlichen Alle anderen UTM-Features Funktionen können nicht verwendet werden! |

...

- LANCOM R&S®Unified Firewall mit LCOS FX ab Version 10.3

- Basic oder Full License (Full License erforderlich für UTM-Funktionen)

- Eingerichtetes und funktionsfähiges Netzwerk samt Internetzugang auf dem (LANCOM) Router

- Web-Browser zur Konfiguration der Unified Firewall.

Es werden folgende Browser unterstützt:- Google Chrome

- Chromium

- Mozilla Firefox

...

- Auf dem Router ist das IP-Netzwerk 192.168.1.0/24 mit der IP-Adresse 192.168.1.254 eingerichtet.

- Die Unified Firewall wird mit der Schnittstelle eth1 an den Router angeschlossen. Der Unified Firewall wird an An dieser Schnittstelle wird die IP-Adresse 192.168.1.1 zugewiesen.

- Die Unified Firewall wird mit der Schnittstelle eth2 an das lokale Netzwerk angeschlossen. Der Unified Firewall wird an An dieser Schnittstelle wird das Netzwerk 192.168.1.0/24 zugewiesen.

...

Weiterhin können folgende UTM-Funktionen konfiguriert werden:

- Einrichtung des Application Management

- Einrichtung der Intruder Detection / Intruder Prevention (IDS/IPS) ab Schritt 2.

2.1 Jeglicher Datenverkehr wird geblockt (Deny All):

...

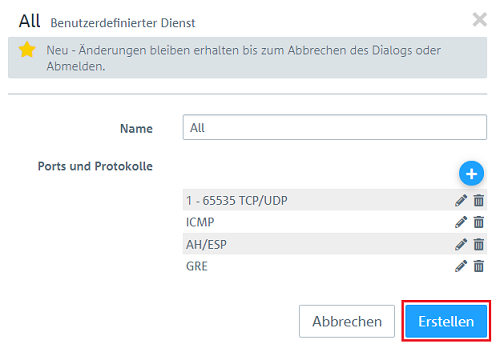

Damit alle Pakete zugelassen werden, muss ein Objekt erstellt werden, welches für alle Ports und Protokolle gilt. Anschließend kann dieses in einer Firewall-Regel verwendet werden.

...

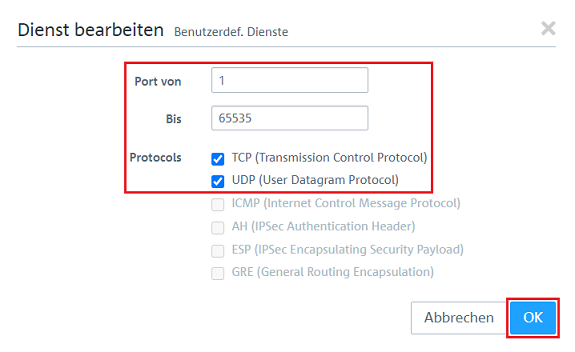

2.2.3 Hinterlegen Sie die Ports von 1 - 65535 und setzen die Haken bei TCP und UDP. Klicken Sie anschließend auf OK.

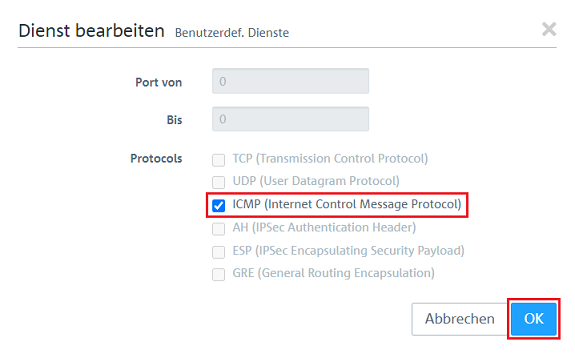

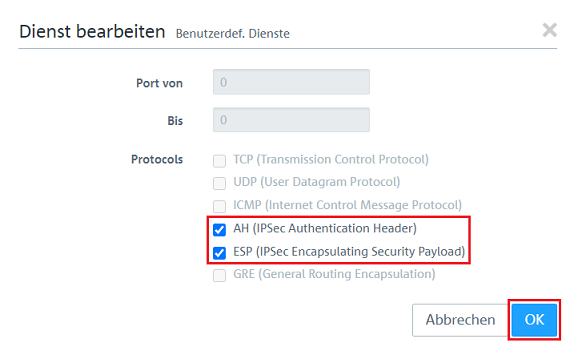

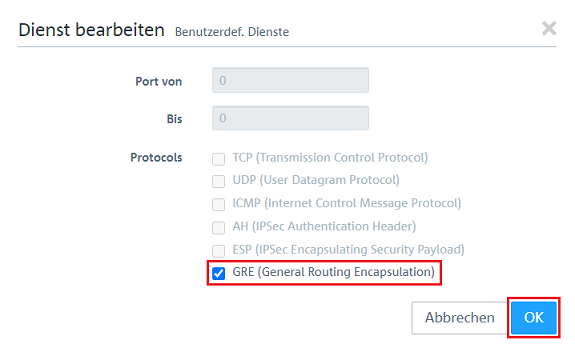

2.2.4 Fügen Sie anschließend noch weiterhin die Protokolle ICMP, AH und ESP sowie GRE hinzu.

2.2.5 Klicken Sie auf Erstellen, um den benutzerdefinierten Dienst anzulegen.

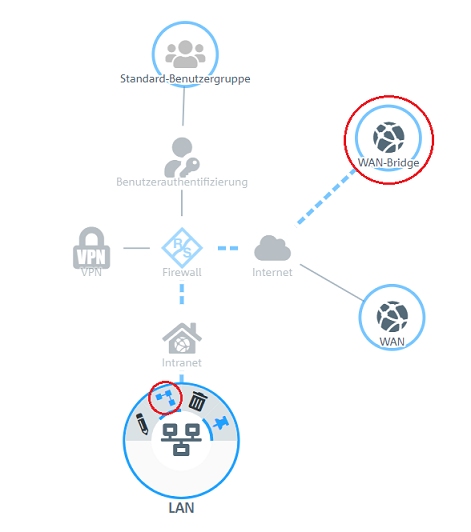

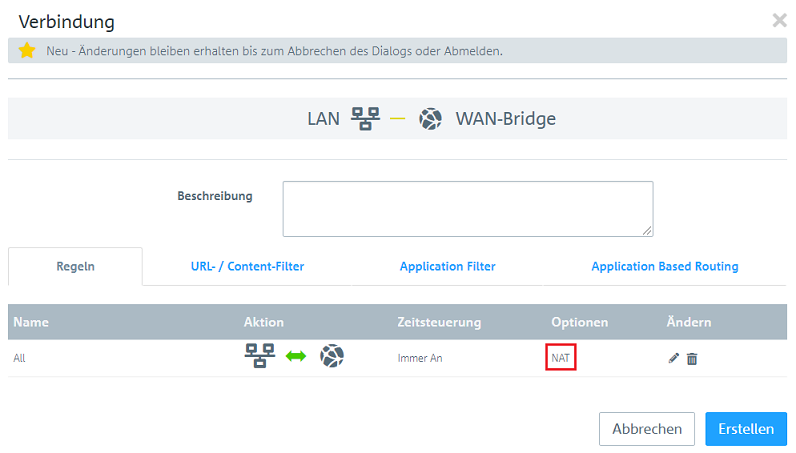

2.2.6 Klicken Sie auf dem Desktop auf das in Schritt 1.11 - 1.12 erstellte Netzwerk-Objekt (in diesem Beispiel LAN), wählen das Verbindungswerkzeug aus und klicken auf das in Schritt 1.9 - 1.10 erstellte Internet-Objekt (in diesem Beispiel WAN-Bridge).

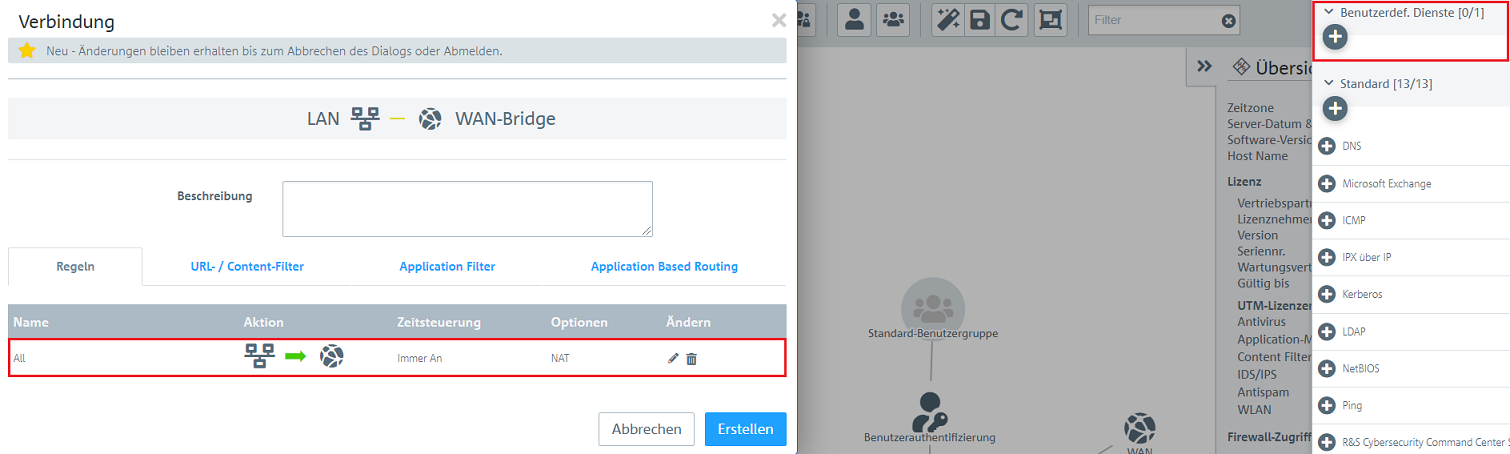

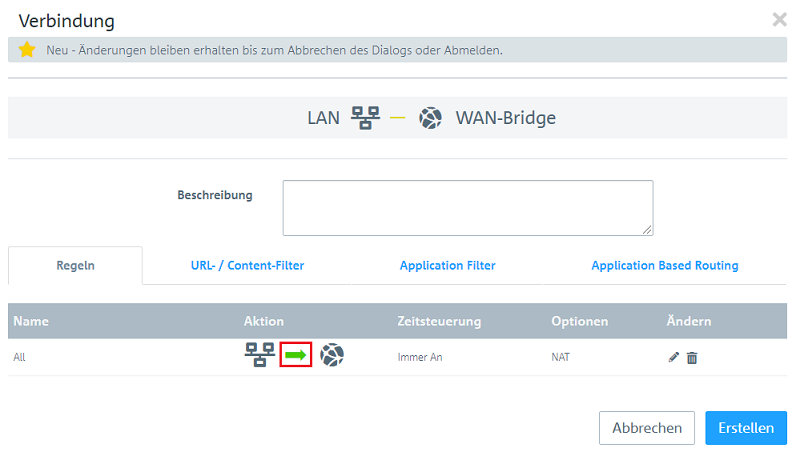

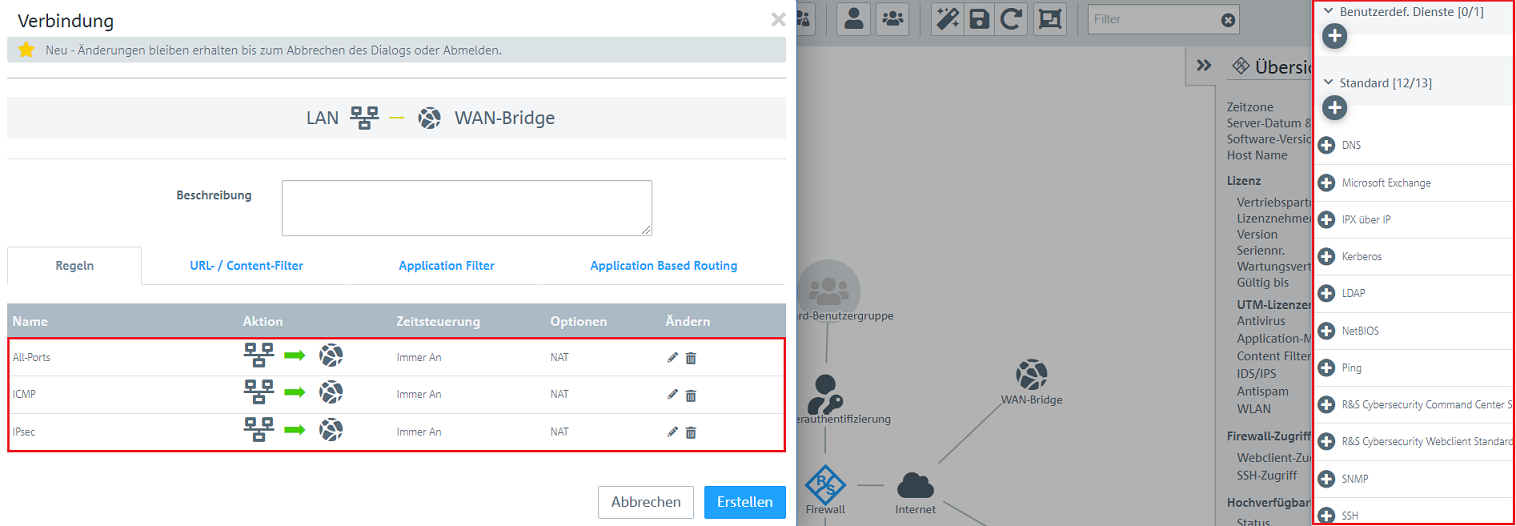

2.2.6 7 Fügen Sie neben dem den in Schritt 2.2.2 - 2.2.4 erstellten benutzerdefinierten Dienst zusätzlich ICMP und IPSec hinzu.5 erstellten benutzerdefinierten Dienst hinzu.

2.2.8 Klicken Sie unter Aktion dreimal auf den grünen Pfeil, damit dieser zu einem beidseitigen Pfeil wird und die Kommunikation in beide Richtungen erlaubt wird.

2.2.9 Klicken Sie unter Optionen auf NAT, um weitergehende Einstellungen anzupassen.

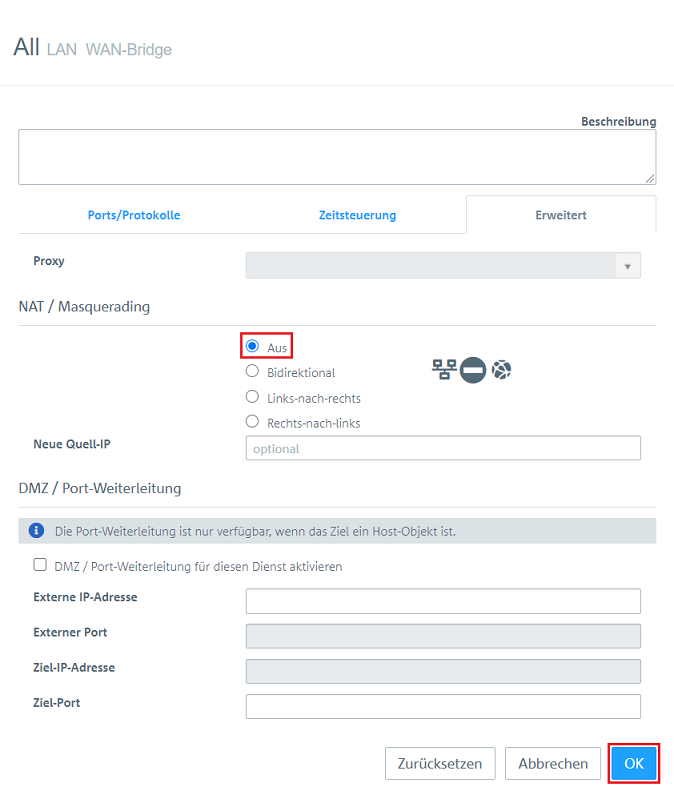

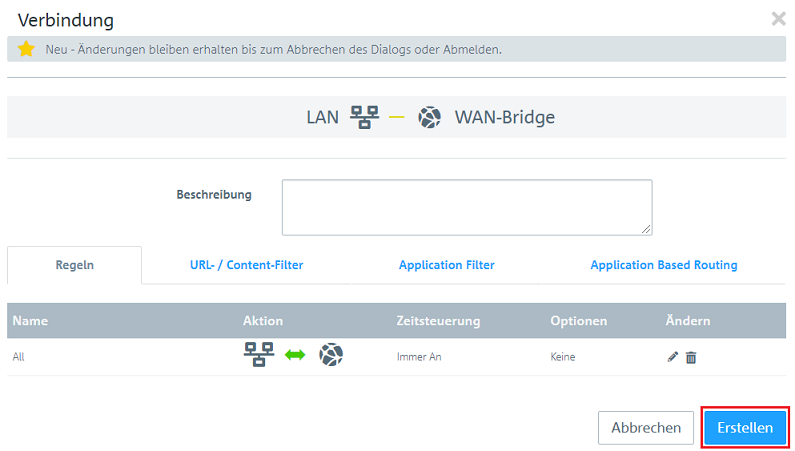

2.2.10 Setzen Sie das NAT / Masquerading auf Aus, damit der Datenverkehr transparent übertragen wird.

2.2.11 Klicken Sie anschließend auf Erstellen.

2.2.7 12 Klicken Sie auf Aktivieren, um die vorgenommenen Änderungen umzusetzen.

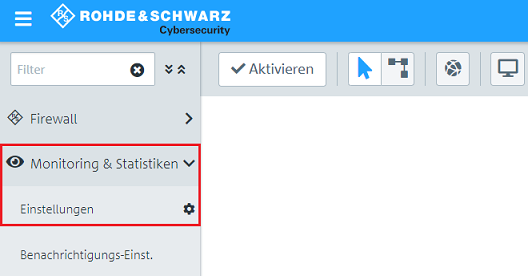

2.2.8 13 Wechseln Sie in das Menü Monitoring & Statistiken.

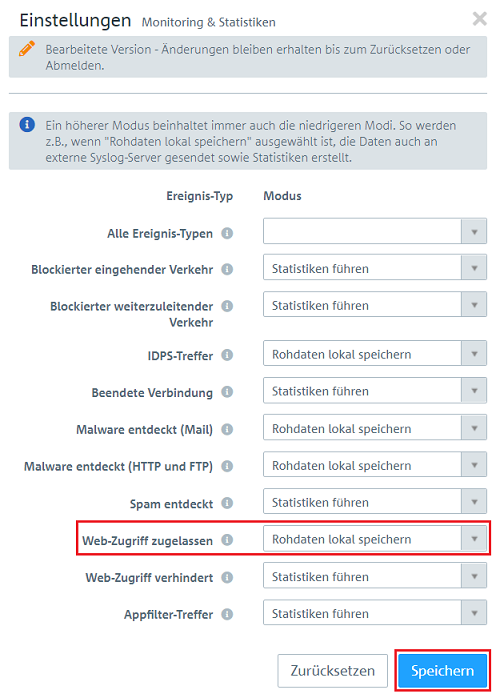

2.2.9 14 Wählen Sie bei Web-Zugriff zugelassen die Option Rohdaten lokal speichern aus, um den erlaubten Datenverkehr im Detail zu protokollieren.

| Hinweis |

|---|

Die Rohdaten werden auf der Festplatte der Unified Firewall gespeichert. Dies kann dazu führen, dass die Speicherkapazität der Festplatte vollständig belegt wird. Daher darf die Option Rohdaten lokal speichern nicht dauerhaft aktiv sein! |

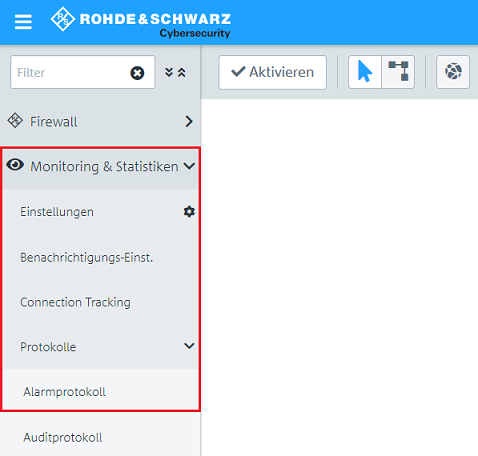

2.2.10 15 Wechseln Sie in das Menü Monitoring & Statistiken → Protokolle → Alarmprotokoll .

2.2.11 Wählen 16 Wählen Sie im Feld Weitere Filter den Filter Category: Connection Finished aus, damit die von der Unified Firewall übertragenen Pakete angezeigt werden.

...