...

In diesem Artikel wird beschrieben, wie eine zertifikatsbasierte IKEv2 VPN-Verbindung zwischen zwei LANCOM R&S®Unified Firewalls eingerichtet werden kann.

| Info |

|---|

In LCOS FX 10.7 wurde das Zertifikatsmodul erneuert, sodass die entsprechenden Menüs von älteren LCOS FX Versionen abweichen. Die Konfiguration einer zertifikatsbasierten IKEv2-Verbindung zwischen zwei Unified Firewalls ab LCOS FX 10.7 ist in dem folgenden Artikel beschrieben: |

Voraussetzungen:

- Zwei LANCOM R&S® Unified Firewalls mit LCOS FX ab Version 10.34 bis einschließlich Version 10.6

- Bereits eingerichtete und funktionsfähige Internet-Verbindung auf den beiden Unified Firewalls

- Web-Browser zur Konfiguration der Unified Firewalls.

Es werden folgende Browser unterstützt:- Google Chrome

- Chromium

- Mozilla Firefox

...

1.1.1 Verbinden Sie sich per Web-Browser mit der Unified Firewall in der Zentrale, wechseln in das Menü Zertifikatsverwaltung → Zertifikate und klicken auf das "Plus-Symbol", um ein neues Zertifikat zu erstellen.

...

- Zertifikatstyp: Wählen Sie im Dropdownmenü die Option CA für VPN-/Webserver-Zertifikat aus.

- Private-Key-Verschlüsselung: Stellen Sie sicher, dass die Option RSA ausgewählt ist.

- Private-Key-Größe: Wählen Sie im Dropdownmenü die Option 4096 Bit aus.

- Common Name (CN): Vergeben Sie einen aussagekräftigen Common Name für die CA (in diesem Beispiel IKEv2_CA).

- Gültigkeit: Wählen Sie eine Laufzeit für die CA aus. Eine CA soll üblicherweise eine lange Laufzeit haben, daher wird diese in diesem Beispiel auf 5 Jahre gesetzt.

- Private-Key-Passwort: Vergeben Sie ein Passwort für den beliebiges Private-Key-Passwort. Dieses dient dazu den Private Key der CA zu verschlüsseln.

...

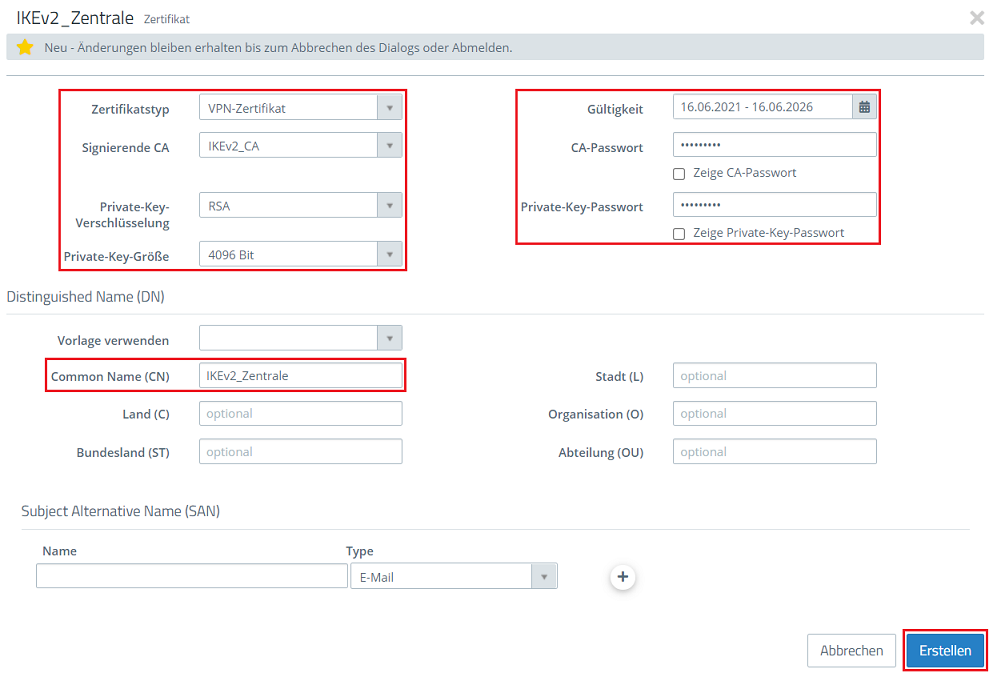

- Zertifikatstyp: Wählen Sie im Dropdownmenü die Option VPN-Zertifikat aus.

- Signierende CA: Wählen Sie im Dropdownmenü die in Schritt 1.1.2 erstellte CA aus.

- Private-Key-Verschlüsselung: Stellen Sie sicher, dass die Option RSA ausgewählt ist.

- Private-Key-Größe: Wählen Sie im Dropdownmenü die Option 4096 Bit aus.

- Common Name (CN): Vergeben Sie einen aussagekräftigen Common Name für das Zertifikat der Zentrale (in diesem Beispiel IKEv2_ Zentrale).

- Gültigkeit: Wählen Sie eine Laufzeit für das Zertifikat aus. Eine VPN-Zertifikat für eine Site-to-Site VPN-Verbindung soll üblicherweise eine lange Laufzeit haben, daher wird diese in diesem Beispiel auf 5 Jahre gesetzt.

- CA-Passwort: Hinterlegen Sie das in Schritt 1.1.2 vergebene Private-Key-Passwort.

- Private-Key-Passwort: Vergeben Sie ein Passwort für den Private Key. Dieses dient dazu den Private Key des VPN-Zertifikats zu verschlüsseln beliebiges Private-Key-Passwort.

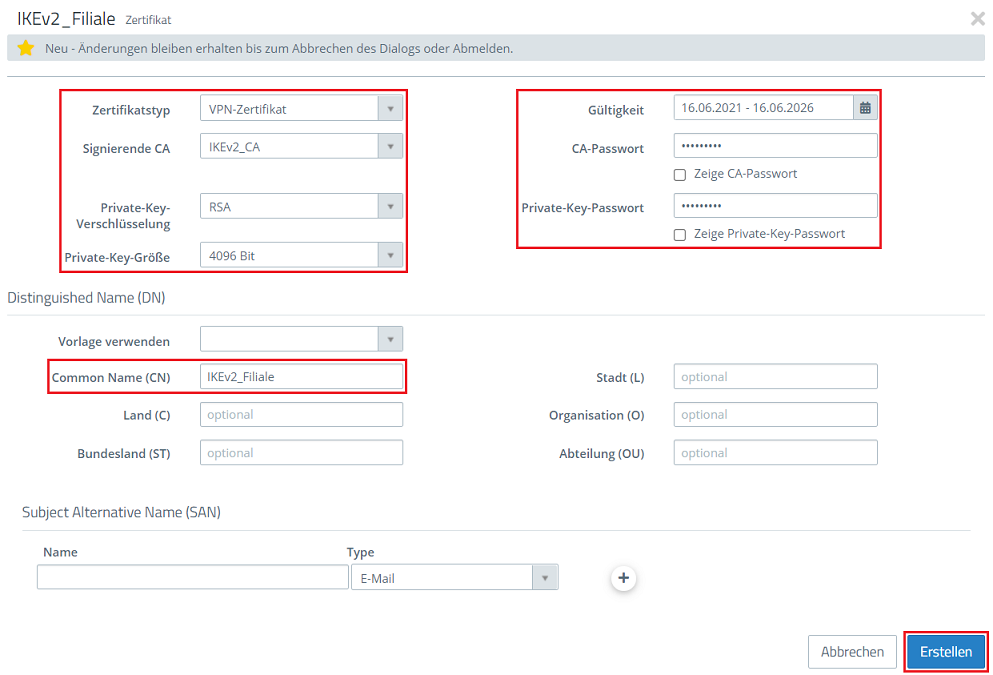

1.1.4 Erstellen Sie abschließend ein VPN-Zertifikat für die Filiale. Passen Sie dazu die folgenden Parameter an und klicken auf Erstellen:

- Zertifikatstyp: Wählen Sie im Dropdownmenü die Option VPN-Zertifikat aus.

- Signierende CA: Wählen Sie im Dropdownmenü die in Schritt 1.1.2 erstellte CA aus.

- Private-Key-Verschlüsselung: Stellen Sie sicher, dass die Option RSA ausgewählt ist.

- Private-Key-Größe: Wählen Sie im Dropdownmenü die Option 4096 Bit aus.

- Common Name (CN): Vergeben Sie einen aussagekräftigen Common Name für das Zertifikat der Filiale (in diesem Beispiel IKEv2_ Filiale).

- Gültigkeit: Wählen Sie eine Laufzeit für die CA aus. Eine VPN-Zertifikat für eine Site-to-Site VPN-Verbindung, daher wird diese in diesem Beispiel auf 5 Jahre gesetzt.

- CA-Passwort: Hinterlegen Sie das in Schritt 1.1.2 vergebene Private-Key-Passwort.

- Private-Key-Passwort: Vergeben Sie ein Passwort für den Private Key. Dieses dient dazu den Private Key des VPN-Zertifikats zu verschlüsseln beliebiges Private-Key-Passwort.

1.1.5 Klicken Sie in der Zertifikatsverwaltung Zertifikatsverwaltung bei dem Zertifikat der Filiale auf die Schaltfläche zum Export.

...

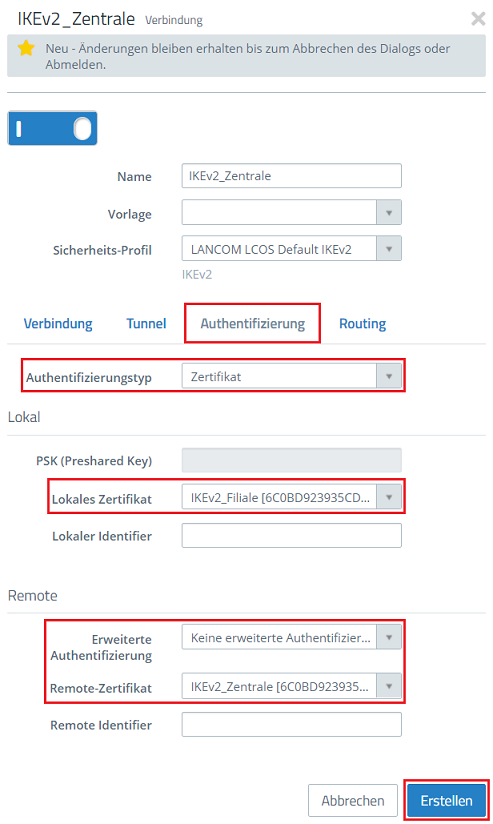

- Authentifizierungstyp: Stellen Sie sichder, dass im Dropdownmenü die Option Zertifikat ausgewählt ist.

- Lokales Zertifikat: Wählen Sie im Dropdownmenü das in Schritt 1.1.3 erstellte Zertifikat für die Zentrale aus.Lokaler Identifier: Tragen Sie den in Schritt 1.1.3 hinterlegten Common Name der Zentrale ein (in diesem Beispiel CN=IKEV2_Zentrale).

- Erweiterte Authentifizierung: Stellen Sie sicher, dass die Option Keine erweiterte Authentifizierung ausgewählt ist.

- Remote-Zertifikat: Wählen Sie im Dropdownmenü das in Schritt 1.1.4 erstellte Zertifikat für die Filiale aus.Remote Identifier: Tragen Sie den Zertifikat: Wählen Sie im Dropdownmenü das in Schritt 1.1.4 hinterlegten Common Name der Filiale ein (in diesem Beispiel CN=IKEV2_Filiale) erstellte Zertifikat für die Filiale aus.

1.2.7 Klicken Sie auf das Symbol zum Erstellen eines VPN-Netzwerks.

...

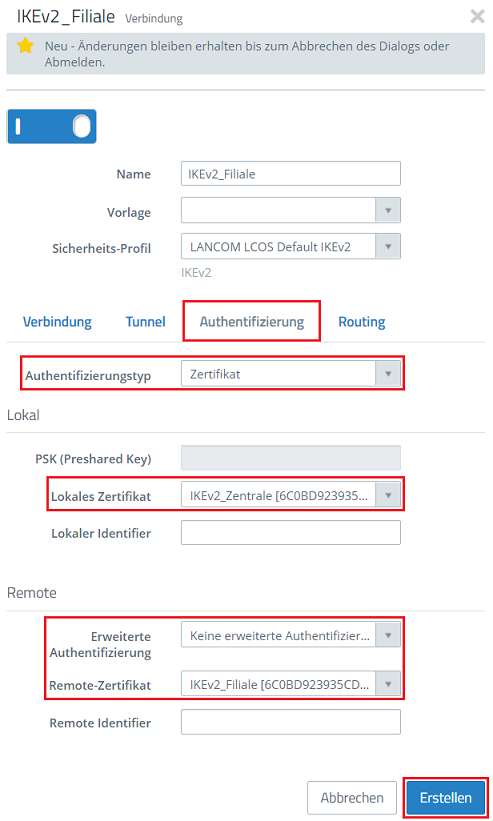

2.2.6 Wechseln Sie in den Reiter Authentifizierung, passen die folgenden Parameter an und klicken auf Erstellen:

- Authentifizierungstyp: Wählen Stellen Sie sicher, dass im Dropdownmenü die Option Zertifikat aus ausgewählt ist.

- Lokales Zertifikat: Wählen Sie im Dropdownmenü das in Schritt 2.1.2 importierte Zertifikat für die Filiale aus.Lokaler Identifier: Tragen Sie den in Schritt 12.1.4 hinterlegten Common Name der Filiale ein (in diesem Beispiel CN=IKEV2_Filiale)2 importierte Zertifikat für die Filiale aus.

- Erweiterte Authentifizierung: Stellen Sie sicher, dass die Option Keine erweiterte Authentifizierung ausgewählt ist.

- Remote-Zertifikat: Wählen Sie im Dropdownmenü das in Schritt 2.1.3 importierte Zertifikat für die Zentrale aus.Remote Identifier: Tragen Sie den in Schritt 1.1.3 hinterlegten Common Name der Zentrale ein (in diesem Beispiel CN=IKEV2_Zentrale).

2.2.7 Klicken Sie auf das Symbol zum Erstellen eines VPN-Netzwerks.

...