...

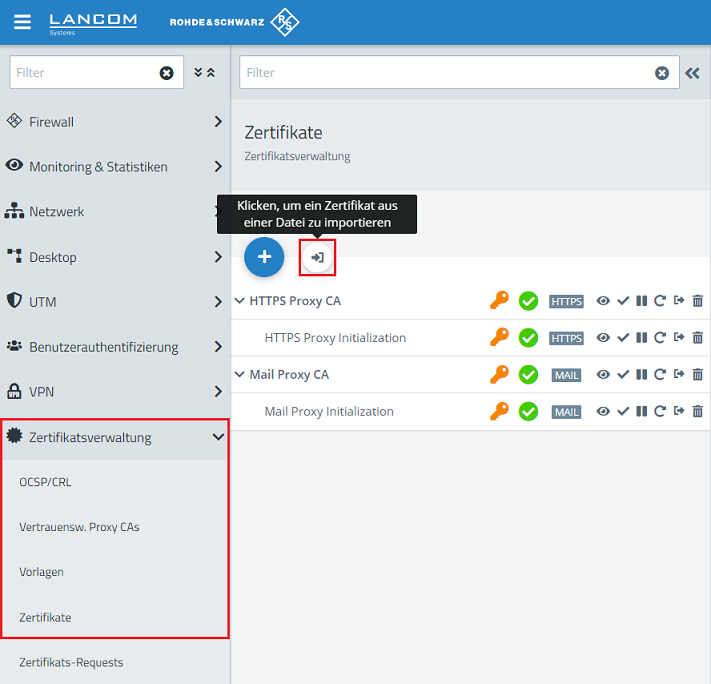

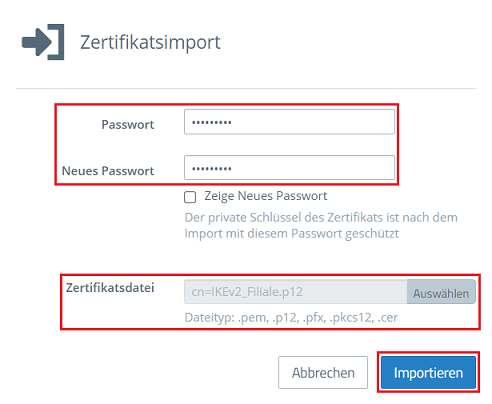

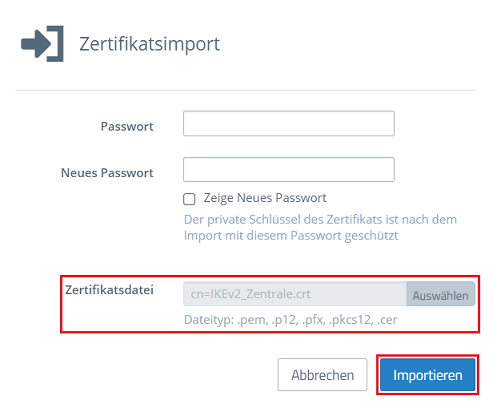

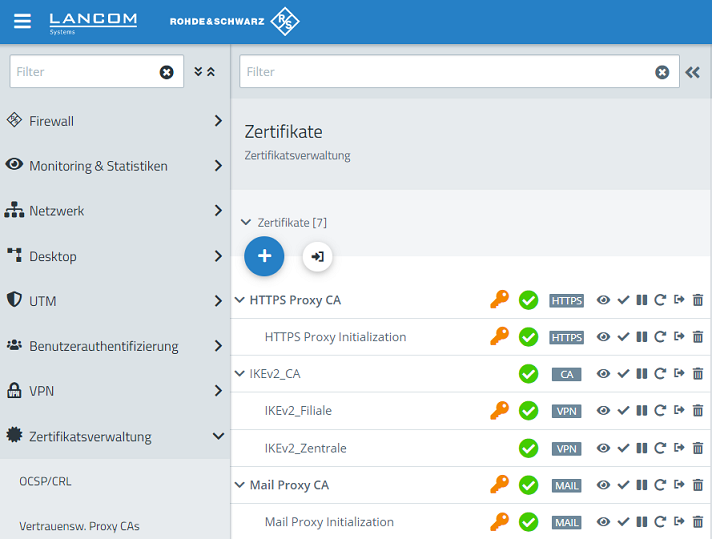

2.1 Import der Zertifikate:

2.1.1

2.1.2

2.1.3

2.1.4

2.2 Einrichtung der VPN-Verbindung:

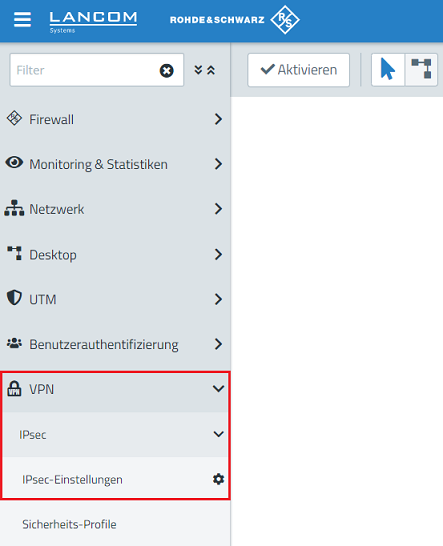

2.2.1 Wechseln Sie in das Menü VPN → IPSec → IPSec-Einstellungen.

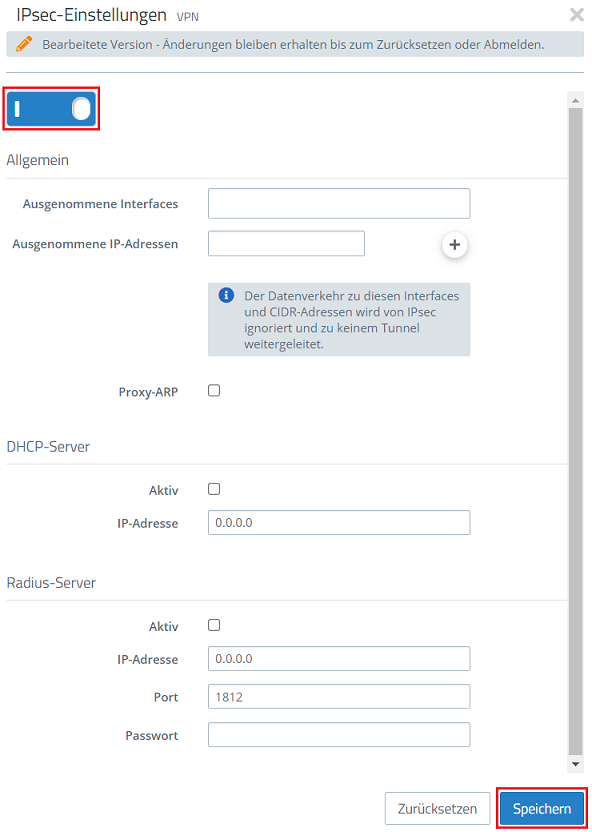

2.2.2 Aktivieren Sie die IPSec-Funktionalität über den Schieberegler und klicken auf Speichern.

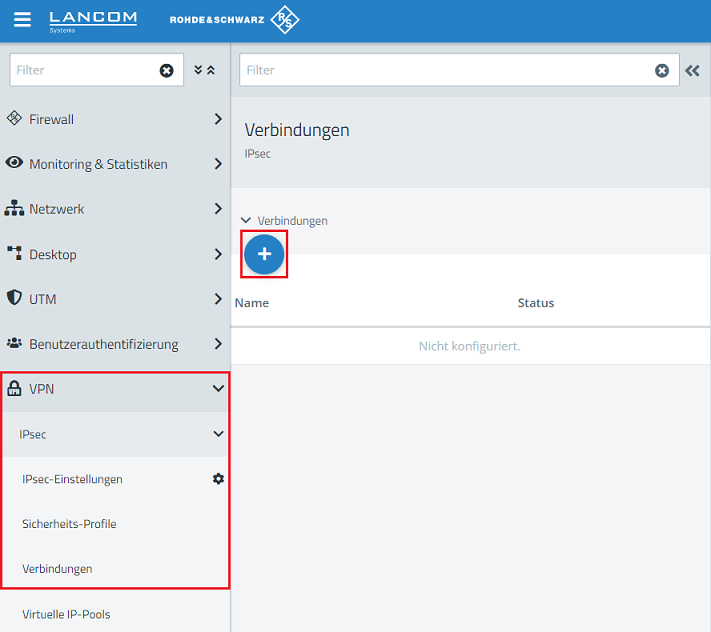

2.2.3 Wechseln Sie in das Menü VPN → IPSec → Verbindungen und klicken auf das "Plus-Symbol", um eine neue VPN-Verbindung zu erstellen.

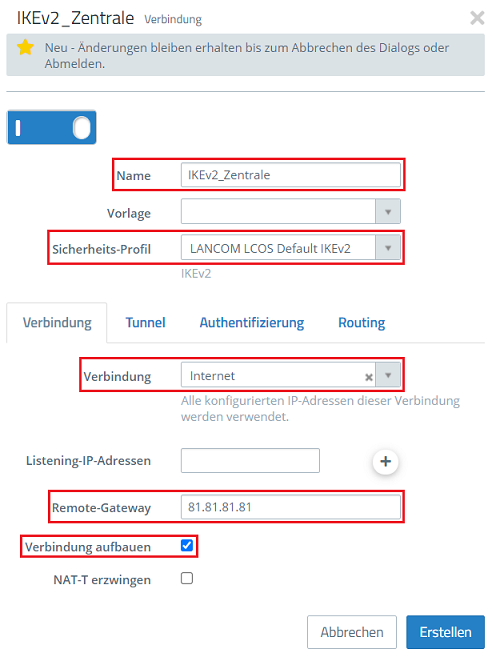

2.2.4 Passen Sie die folgenden Parameter an:

- Name: Vergeben Sie einen aussagekräftigen Namen für die VPN-Verbindung (in diesem Beispiel IKEv2_Filiale).

- Sicherheits-Profil: Wählen Sie im Dropdownmenü das Sicherheits-Profil LANCOM LCOS Default IKEv2 aus. Bei Bedarf können Sie auf beiden Seiten auch ein anderes Profil verwenden.

- Verbindung: Wählen Sie im Dropdownmenü die Internet-Verbindung aus (in diesem Beispiel Internet).

- Remote-Gateway: Geben Sie die IP-Adresse oder den DNS-Namen der Unified Firewall in der Filiale an.

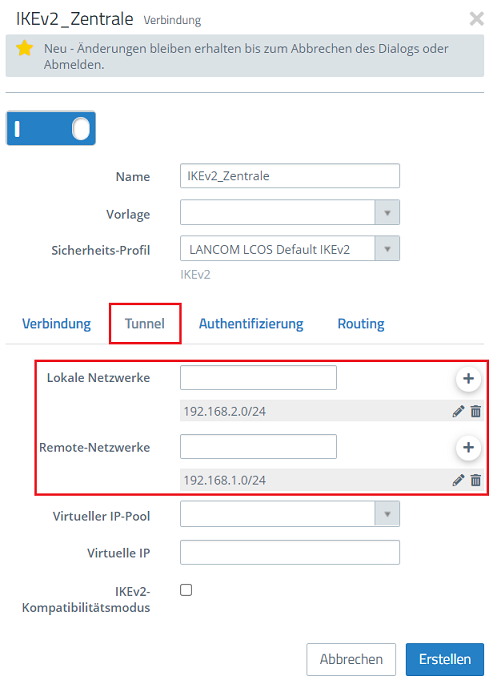

2.2.5 Wechseln Sie in den Reiter Tunnel und passen die folgenden Parameter an:

- Lokale Netzwerke: Hinterlegen Sie über das "Plus-Symbol" die Netz-Adresse des lokalen Netzwerks der Zentrale in CIDR-Schreibweise (in diesem Beispiel also 192.168.1.0/24).

- Remote Netzwerke: Hinterlegen Sie über das "Plus-Symbol" die Netz-Adresse des lokalen Netzwerks der Filiale in CIDR-Schreibweise (in diesem Beispiel also 192.168.2.0/24).

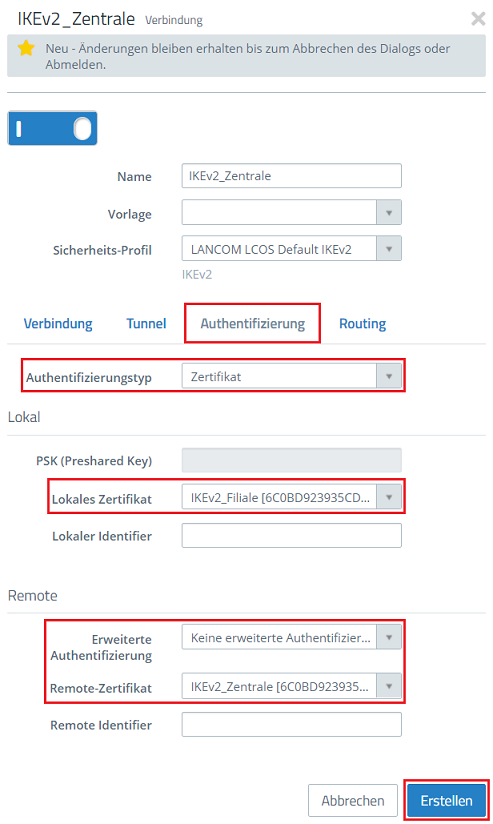

2.2.6 Wechseln Sie in den Reiter Authentifizierung, passen die folgenden Parameter an und klicken auf Erstellen:

- Authentifizierungstyp: Wählen Sie im Dropdownmenü die Option Zertifikat aus.

- Lokales Zertifikat: Wählen Sie im Dropdownmenü das in Schritt 1.1.3 erstellte Zertifikat für die Zentrale aus.

- Lokaler Identifier: Tragen Sie den in Schritt 1.1.3 hinterlegten Common Name der Zentrale ein (in diesem Beispiel CN=IKEV2_Zentrale).

- Erweiterte Authentifizierung: Stellen Sie sicher, dass die Option Keine erweiterte Authentifizierung ausgewählt ist.

- Remote-Zertifikat: Wählen Sie im Dropdownmenü das in Schritt 1.1.4 erstellte Zertifikat für die Filiale aus.

- Remote Identifier: Tragen Sie den in Schritt 1.1.4 hinterlegten Common Name der Filiale ein (in diesem Beispiel CN=IKEV2_Filiale).

2.2.7 Klicken Sie auf das Symbol zum Erstellen eines VPN-Netzwerks.

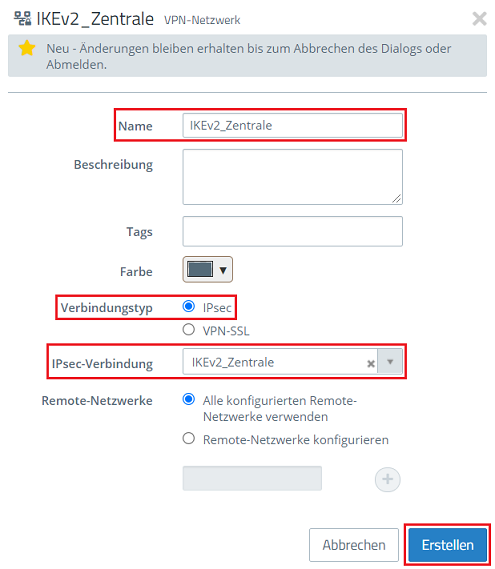

2.2.8 Passen Sie die folgenden Parameter an und klicken auf Erstellen:

- Name: Vergeben Sie einen aussagekräftigen Namen für die VPN-Verbindung (in diesem Beispiel IKEv2_Filiale).

- Verbindungstyp: Wählen Sie die Option IPSec aus.

- IPSec-Verbindung: Wählen Sie im Dropdownmenü die in Schritt 2.2.4 - 2.2.6 erstellte VPN-Verbindung aus.

2.3 Kommunikation über die VPN-Verbindung in der Firewall freigeben:

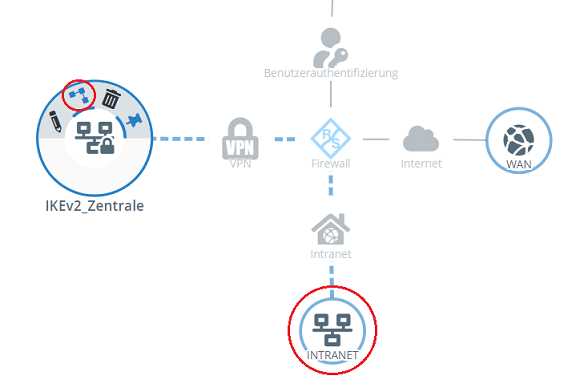

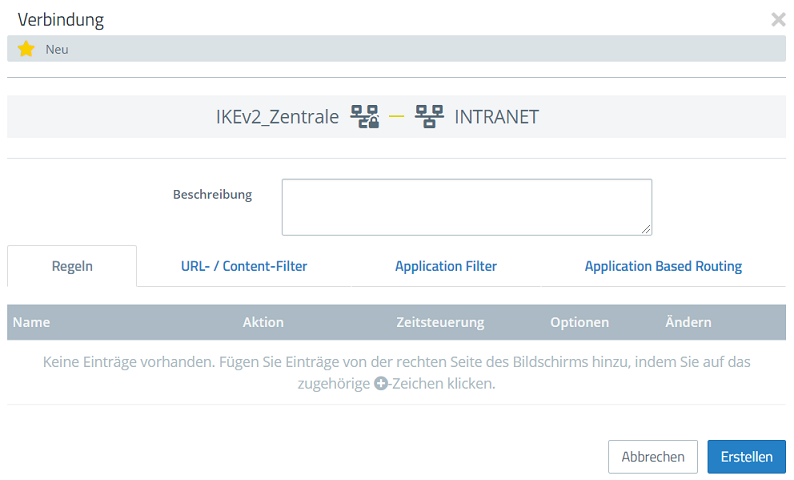

2.3.1 Klicken sie auf dem Desktop auf das in Schritt 2.2.8 erstellte VPN-Netzwerk, wählen das Verbindungswerkzeug aus und klicken auf das Netzwerk-Objekt, für welches die Kommunikation erlaubt werden soll.

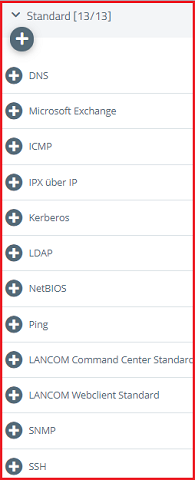

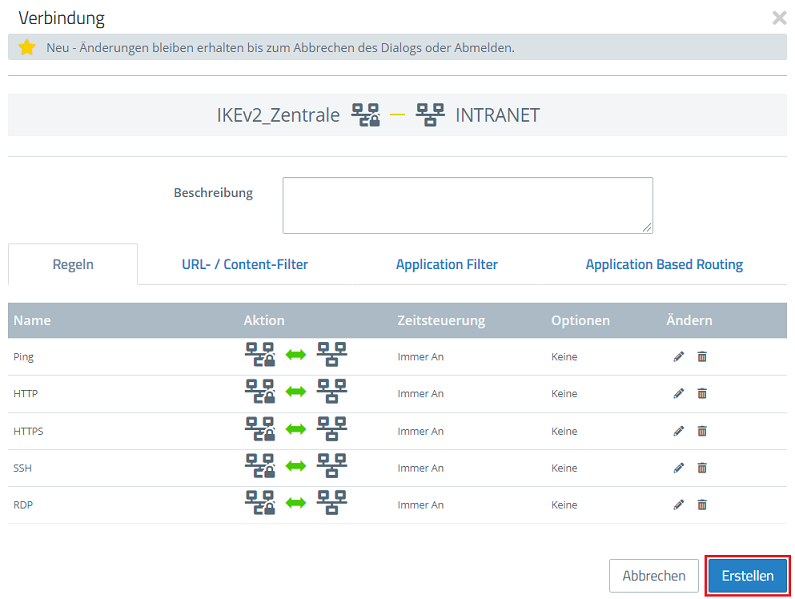

2.3.2 Wählen Sie auf der rechten Seite die erforderlichen Protokolle aus und fügen diese über die "Plus-Symbole" hinzu.

2.3.3 Klicken Sie auf Erstellen, um die Firewall-Regel anzulegen.

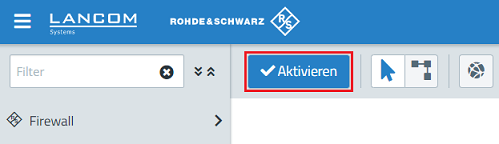

2.3.4 Die Konfiguration der Unified Firewall in der Zentrale ist damit abgeschlossen. Klicken Sie auf Aktivieren, damit die auf dem Desktop vorgenommenen Änderungen umgesetzt werden.