...

Der HTTP(S)-Proxy dient als Mittelsmann. Er stellt eine Verbindung zum Webserver her, generiert mithilfe seiner eigenen HTTP(S)-Proxy-CA ein Pseudo-Zertifikat für die Website und verwendet dieses, um eine Verbindung zum Browser herzustellen. So kann der Proxy den Datenverkehr analysieren, URL- und Contentfilter anwenden und nach Viren suchen.

| Hinweis |

|---|

| Stellen Sie sicher, dass der DNS-Server Ihrer LANCOM R&S ®Unified Firewall die Domains, auf die zugegriffen wird, korrekt auflösen kann, wenn der HTTP(S)-Proxy aktiv ist.Auf den Endgeräten muss der DNS-Server der Unified Firewall hinterlegt sein (statisch oder dynamisch per DHCP). Alternativ kann auch ein separater lokaler DNS-Server verwendet werden. Die DNS-Anfragen müssen dann von dem separaten DNS-Server an den DNS-Server der Unified Firewall weitergeleitet werden.Weiterhin darf weder auf den Endgeräten noch auf einem lokalen DNS-Server ein DNS-Cache aktiv sein.Damit die Unified Firewall die Verbindung erlaubt, müssen die vom Endgerät sowie von der Unified Firewall aufgelöste IP-Adresse übereinstimmen. Kommt es hier zu einer Diskrepanz, wird von der Unified Firewall im Log die Fehlermeldung "Host header forgery detected" ausgegeben. Ein Zugriff auf die angefragte Webseite ist dann nicht möglich! |

| Warnung |

|---|

| Achten Sie stets darauf, dass beim Einsatz des HTTP(S)-Proxy keine Firewall-Regel(n) mit einem oder mehreren benutzerdefinierten Diensten verwendet werden, welche den TCP-Port 443 enthalten.Dies würde dazu führen, dass der HTTP(S)-Proxy ausgehebelt wird. |

Voraussetzungen:

- LANCOM R&S®Unified Firewall mit Firmware ab Version 10 und aktivierter Full License

- Bereits eingerichtete und funktionsfähige Internet-Verbindung auf der Unified Firewall

- Funktionsfähig eingerichteter Paket-Filter auf der Unified Firewall.

- Web-Browser zur Konfiguration der Unified Firewall. Es werden folgende Browser unterstützt:

- Google Chrome

- Chromium

- Mozilla Firefox

- Alle DNS-Anfragen müssen über die Unified Firewall durchgeführt werden. Dabei sind folgende Konstellationen erlaubt:

- Endgerät → Unified Firewall → DNS-Server des Internet-Providers

- Endgerät → Lokaler DNS-Server → Unified Firewall → DNS-Server des Internet-Providers

- Endgerät → Unified Firewall → Lokaler DNS-Server → DNS-Server des Internet-Providers

- Weder auf den Endgeräten noch auf einem lokalen DNS-Server darf ein DNS-Cache verwendet werden!

Vorgehensweise:

| Hinweis |

|---|

| Wenn Sie die LANCOM R&S ®Unified Firewall per LANCOM Management Cloud (LMC) im Kontext von Software-defined Security (SD-Security) einsetzen, müssen Sie die Konfigurationsschritte 1 und 2 nicht durchführen, da dies von der LMC getan wird. |

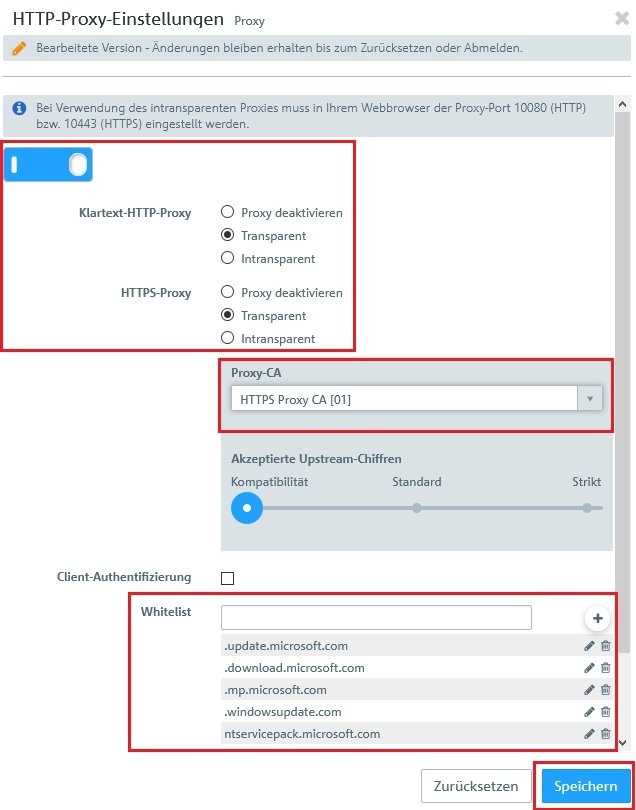

1. HTTP(S)-Proxy aktivieren:

...

| Info |

|---|

| Wenn Sie Intransparent auswählen, muss der HTTP-Proxy Ihrer Unified Firewalls explizit auf Port 10080 (HTTP) bzw. 10443 (HTTPS) eingestellt sein. In dieser Konfiguration müssen Sie in der Proxy-Konfiguration vom jedem Browser die IP-Adresse der Unified Firewall und die Ports manuell eintragen! |

| Info |

|---|

| Die Zertifizierungsstelle wird nur angezeigt, wenn der HTTPS-Proxy auf Transparent oder Intransparent eingestellt ist.1.4. In diesem Beispiel wird keine Client-Authentifizierung durchgeführt. Wenn diese Funktion aktiviert ist, wird eine HTTP(S)-Client-Authentifizierung mithilfe der Unified Firewall-Benutzerverwaltung durchgeführt. |

Es werden keine Zertifikate erstellt. Diese Einstellung wird für Dienste benötigt, die striktes Certificate Pinning verwenden (Beispiel: Windows Update unter windowsupdate.com). Sie können beliebig viele Domains hinzufügen. Geben Sie eine Domain ein und klicken Sie auf "+", um sie zur Liste hinzuzufügen.

...

| Info |

|---|

| Tipp: Die Domains dürfen die folgenden Platzhalter enthalten: * und . für ganze Wörter, ? für einzelne Zeichen. |

2. Nutzung des HTTP(S)-Proxy konfigurieren:

...

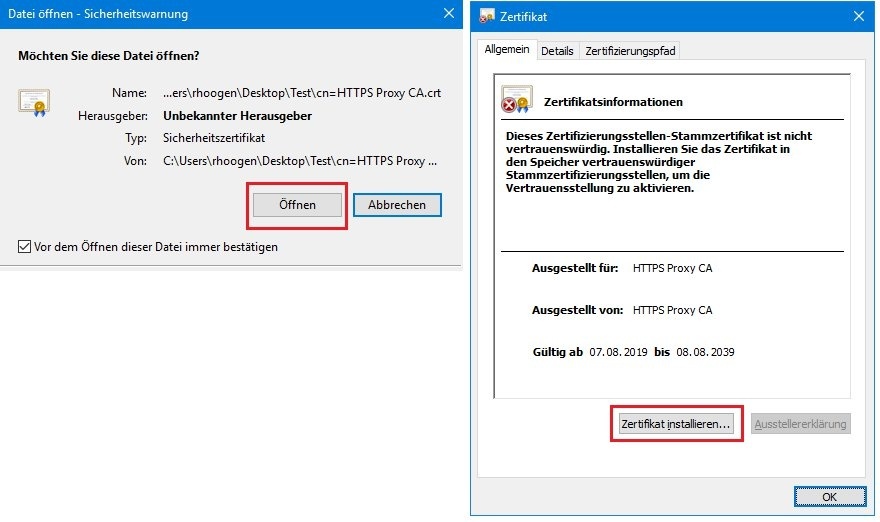

3.6. Klicken Sie auf die Zertifikatsdatei und bestätigen Sie die folgende Sicherheitswarnung mit OK.

3.7. Wählen Sie im Zertifikat-Dialog die Option Zertifikat installieren.

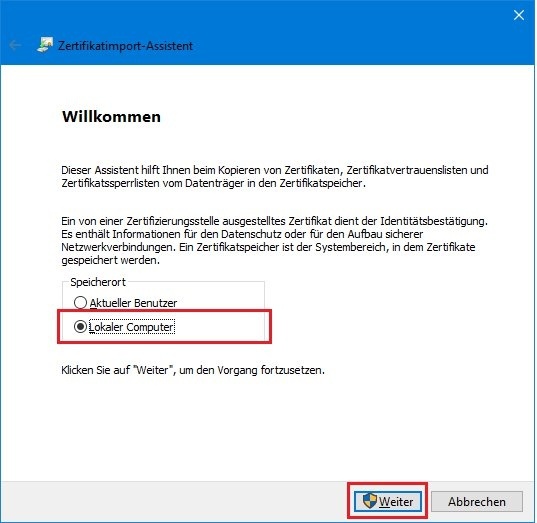

3.8. In diesem Beispiel soll das Zertifikat auf dem lokalen Computer installiert werden, sodass es von allen Benutzer dieses Computers verwendet werden kann.

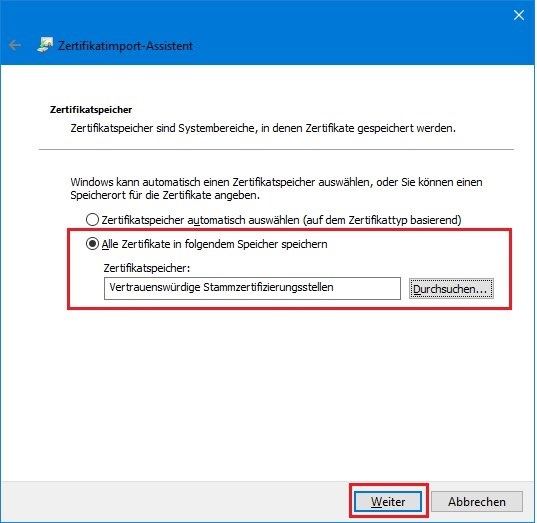

3.9. Wählen Sie die Option Alle Zertifikate in folgendem Speicher installieren und stellen Sie über die Durchsuchen-Schaltfläche den Speicher Vertrauenswürdige Stammzertifizierungsstellen aus.

3.10. Klicken Sie auf Weiter und folgen Sie dem Zertifikatsimport-Assistent bis zum Ende.

3.11. Der Zertifikatimport ist damit abgeschlossen. Alle gängigen Browser können das Zertifikat nach einem Neustart des Computers verwenden.

Wiederholen Sie den Zertifikatimport (Schritte 3.7. bis 3.11) auf allen weiteren Computern im LAN.

| Info |

|---|

Hinweis zur Nutzung des Zertifikats im Mozilla Firefox:Um das Zertifikat auch im Mozilla Firefox nutzen zu können, müssen Sie folgendes tun:

|