| Seiteneigenschaften |

|---|

Beschreibung:

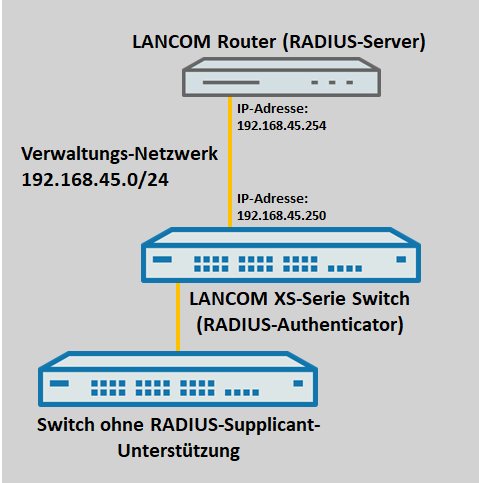

Wenn ein Access Point in einem öffentlich zugänglichen Bereich so montiert ist, dass er ohne Hilfsmittel erreicht werden kann (z.B. in Schulen oder Hotels), ist es empfehlenswert durch eine RADIUS-Authentifizierung dafür zu sorgen, dass ein Endgerät (z.B. ein Notebook) selbst dann keinen Zugriff auf das Verwaltungs-Netzwerk erhält, wenn es per Kabel an die Ethernet-Anschlussdose des Access Points angeschlossen wird.Damit nur bestimmte Netzwerk-Teilnehmer Zugang zu einem Netzwerk erhalten, ist es sinnvoll auf dem verwendeten Switch eine RADIUS-Authentifizierung durchzuführen. Wenn ein Netzwerk-Teilnehmer sich selbst nicht per RADIUS anmelden und somit nicht als RADIUS-Supplicant dienen kann, besteht alternativ die Möglichkeit den Netzwerk-Teilnehmer anhand seiner MAC-Adresse zu authentifizieren. Bei einem Switch der XS-Serie wird es sich dabei aufgrund der SFP-Ports in der Regel um andere Netzwerk-Komponenten wie weitere Switches handeln, obschon eine Authentifizierung von Endgeräten an den Ethernet-Ports möglich ist.

In diesem Artikel wird beschrieben, wie für einen Access Point mit LCOS eine RADIUS-Authentifizierung ein Netzwerk-Gerät eine MAC-Adress-Authentifizierung auf einem Switch der XS-Serie eingerichtet wird, damit nur dieser dieses Zugriff zum Verwaltungs- Netzwerk erhält.

Voraussetzungen:

- LANCOM Router als RADIUS-ServerAccess Point mit LCOS

- Switch der GSXS-3xxx SerieSerie mit LCOS SX ab Version 5.10 Rel (download aktuelle Version)

- LCOS ab Version 10.30 auf dem Router, der als RADIUS-Server fungiert (download aktuelle Version)

- LCOS ab Version 9.24 auf dem Access Point (download aktuelle Version)

- LANtools ab Version 10.30 (download aktuelle Version)

- Beliebiger Web-Browser für den Zugriff auf das Webinterface des GS-3xxx SwitchSwitches der XS-Serie

Szenario:

Ein Switch, der selber nicht als RADIUS-Supplicant fungieren kann, wird an einen Switch der XS-Serie angeschlossen. Dabei soll sichergestellt werden, dass nur der Switch direkt an den Switch der XS-Serie angebunden werden kann und keine anderen Netzwerk-Geräte stattdessen angeschlossen werden und über den Port kommunizieren können. Die Authentifizierung erfolgt daher anhand der MAC-Adresse. Dadurch sind keine zusätzlichen Konfigurationsschritte auf dem Switch ohne RADIUS-Supplicant-Unterstützung erforderlich.

Szenario:

Vorgehensweise:

1. Konfiguration des RADIUS-Servers auf dem LANCOM Router:

...

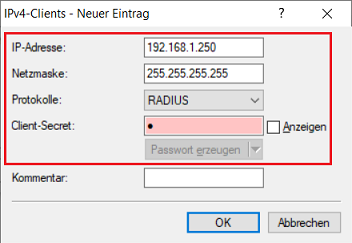

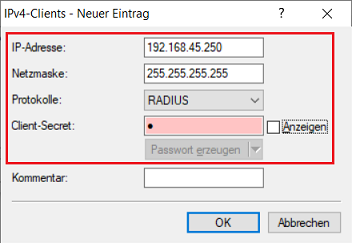

- IP-Adresse: Tragen Sie die IP-Adresse des SwitchXS-Serie Switches ein, damit dieser sich als RADIUS-Authenticator am RADIUS-Server authentifizieren kann.

- Netzmaske: Tragen Sie die Netzmaske 255.255.255.255 ein. Diese steht für eine einzelne IP-Adresse.

- Protokolle: Stellen Sie sicher, dass das Protokoll RADIUS ausgewählt ist.

- Client-Secret: Tragen Sie ein Passwort ein, mit dem sich der XS-Serie Switch am RADIUS-Server authentifiziert. Dieses wird in Schritt 2.28 auf dem Switch eingetragen.

1.6 Wechseln Sie in das Menü Benutzerkonten.

...

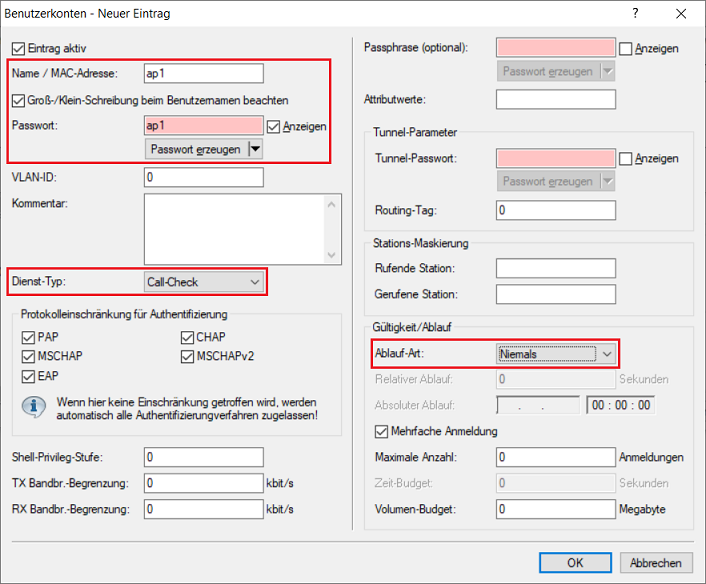

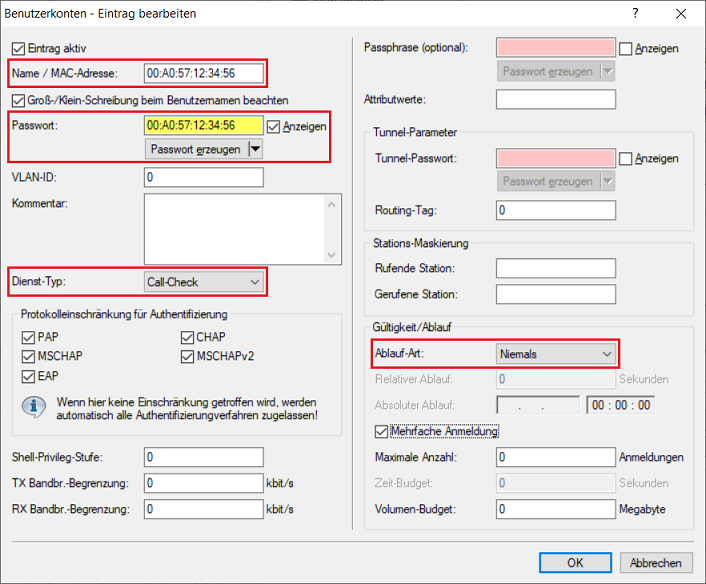

- Name / MAC-Adresse: Tragen Sie einen Benutzer-Namen ein, mit dem der Access Point sich am RADIUS-Server authentifiziertdie MAC-Adresse des Netzwerk-Gerätes, welches anhand seiner MAC-Adresse authentifiziert werden soll, in Großbuchstaben im Format 00:A0:57:12:34:56 ein.

- Passwort: Tragen Sie ein Passwort ein, mit dem der Access Point sich am RADIUS-Server authentifiziert.Tragen Sie die MAC-Adresse des Netzwerk-Gerätes analog zu dem Parameter Name / MAC-Adresse ein.

- Dienst-Typ: Wählen Sie im Dropdown-Menü Call-Check aus.

- Ablauf-Art: Wählen Sie im Dropdown-Menü Niemals aus, damit das Benutzerkonto dauerhaft gültig bleibt.

| Info |

|---|

Der Dienst-Typ Call-Check wird erst ab LCOS 10.30 unterstützt. |

1.8 Die Konfiguration des RADIUS-Servers auf dem LANCOM Router ist damit abgeschlossen. Schreiben Sie die Konfiguration in das Gerät zurück.

...

2. Konfiguration des RADIUS-Authenticators auf dem GS-3xxx Switch:

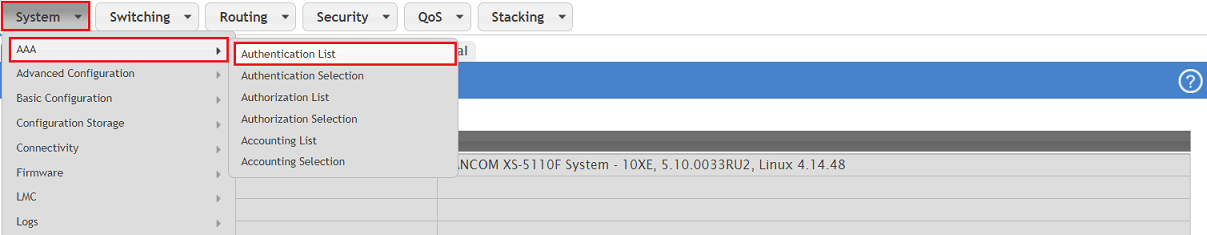

2.1 Verbinden Sie sich mit dem Webinterface des Gerätes und wechseln in das Menü System → AAA → Authentication List.

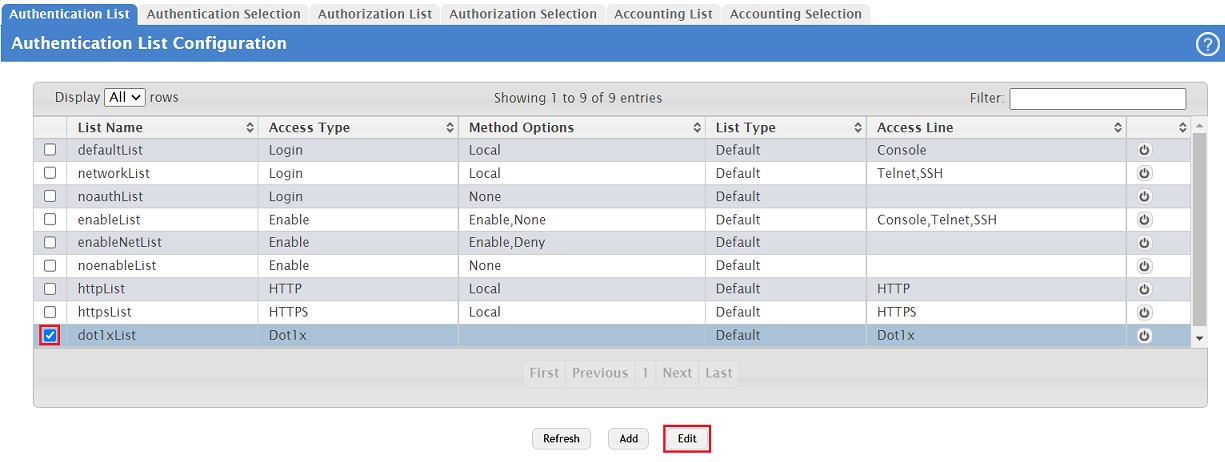

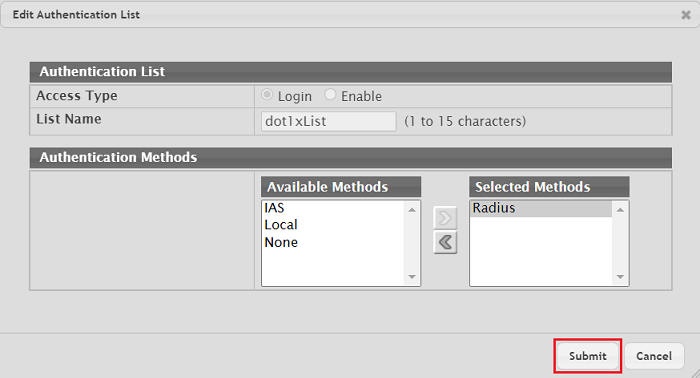

2.2 Wählen Sie den Eintrag dot1xList aus und klicken auf Edit.

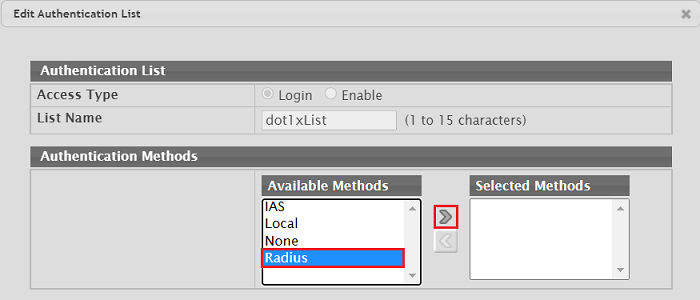

2.3 Markieren Sie unter Available Methods die Option Radius und klicken auf das obere "Pfeil-Symbol", damit diese in die Selected Methods aufgenommen wird. Klicken Sie anschließend auf Submit.

| Info |

|---|

Die Option RADIUS muss hier zwingend hinterlegt werden, da der Switch die RADIUS-Requests ansonsten nicht an den RADIUS-Server weiterleitet. |

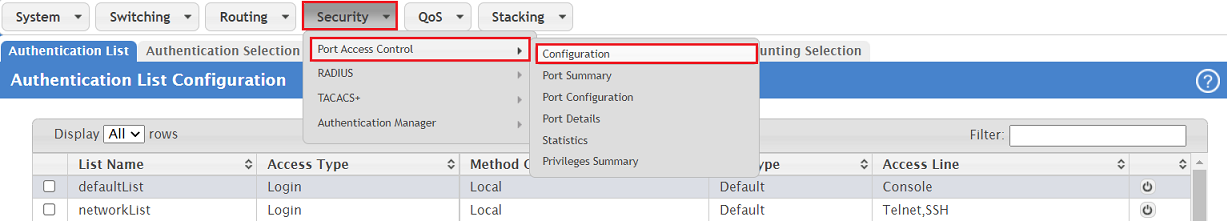

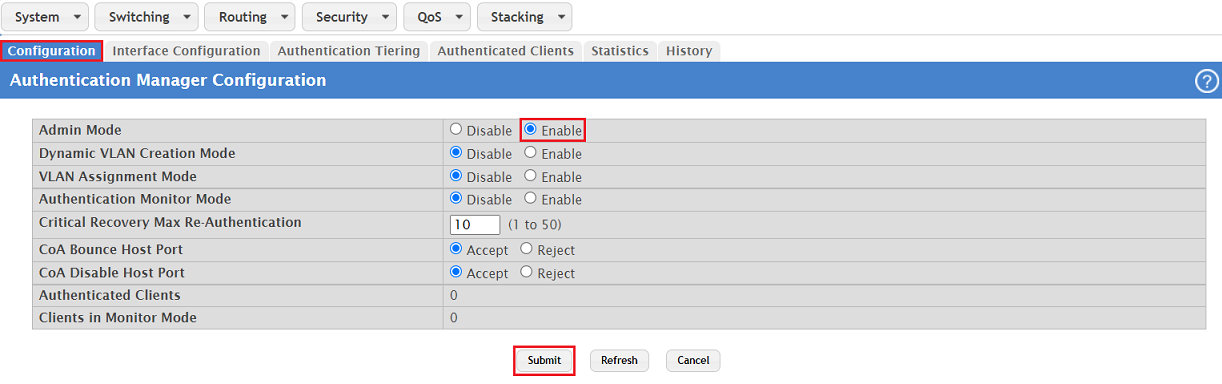

2.4 Wechseln Sie in das Menü Security → Port Access Control → Configuration.

2.5 Wählen Sie bei Admin Mode die Option Enable aus und klicken auf Submit.

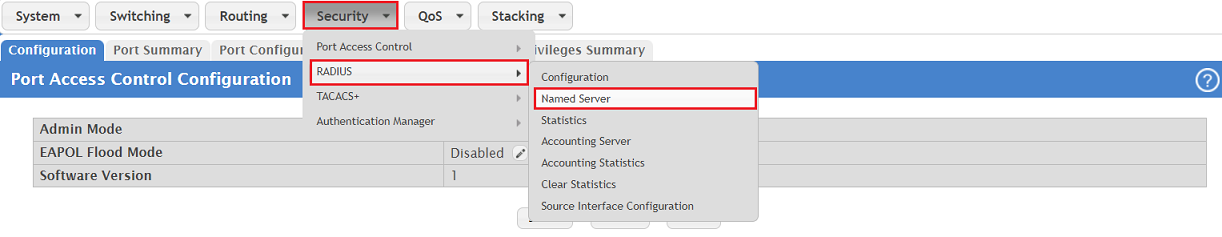

2.6 Wechseln Sie in das Menü Security → RADIUS → Named Server.

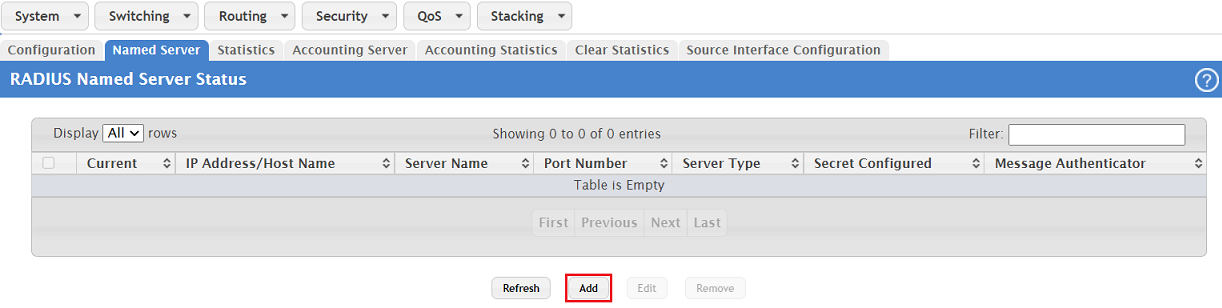

2.7 Klicken Sie auf Add, um einen RADIUS-Server zu hinterlegen.

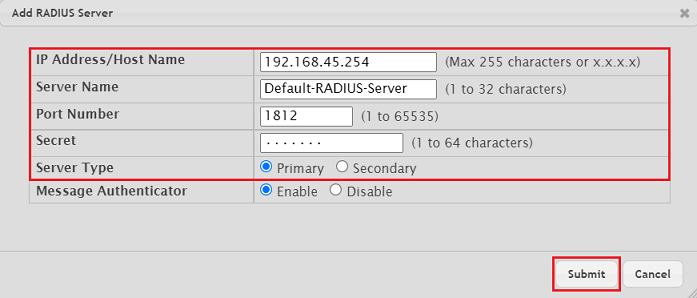

2.8 Passen Sie folgende Parameter an und klicken auf Submit:

- IP Address/Host Name: Geben Sie die IP-Adresse oder den Hostnamen des RADIUS-Servers an, der die Authentifizierung vornehmen soll.

- Server Name: Passen Sie bei Bedarf den den Gruppen-Namen für den RADIUS-Server an (in diesem Beispiel wurde der Name auf der Standard-Einstellung Default-RADIUS-Server belassen).

- Port Number: Belassen Sie den RADIUS-Port auf dem Standard-Wert 1812.

- Secret: Tragen Sie das in Schritt 1.5 vergebene Client-Secret ein.

- Server Type: Wählen Sie die Option Primary aus.

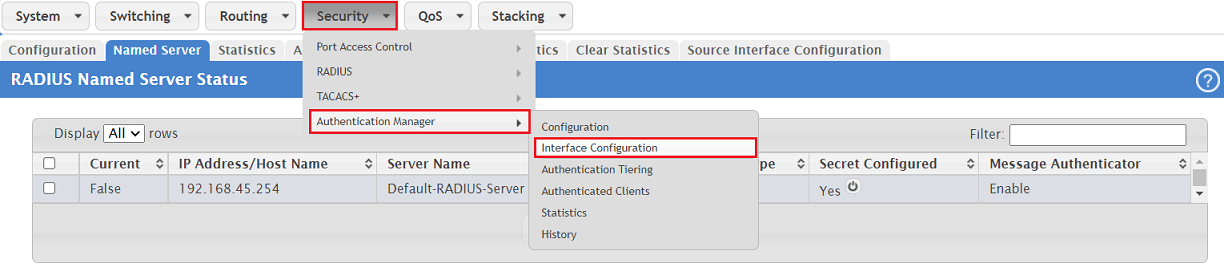

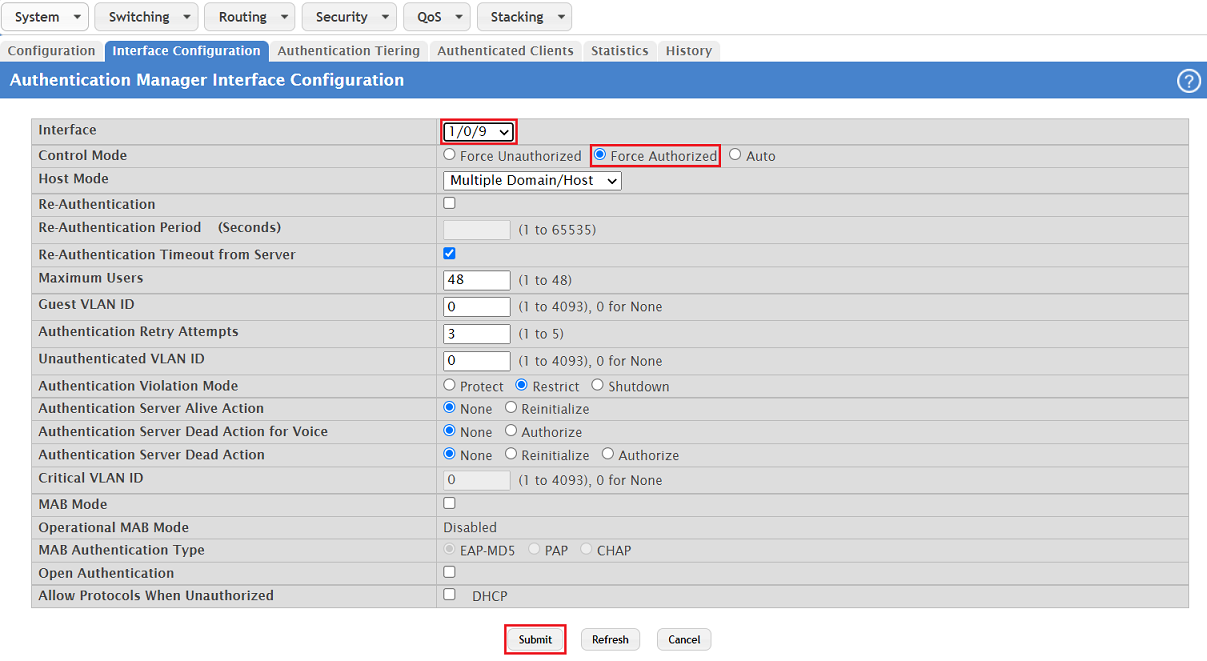

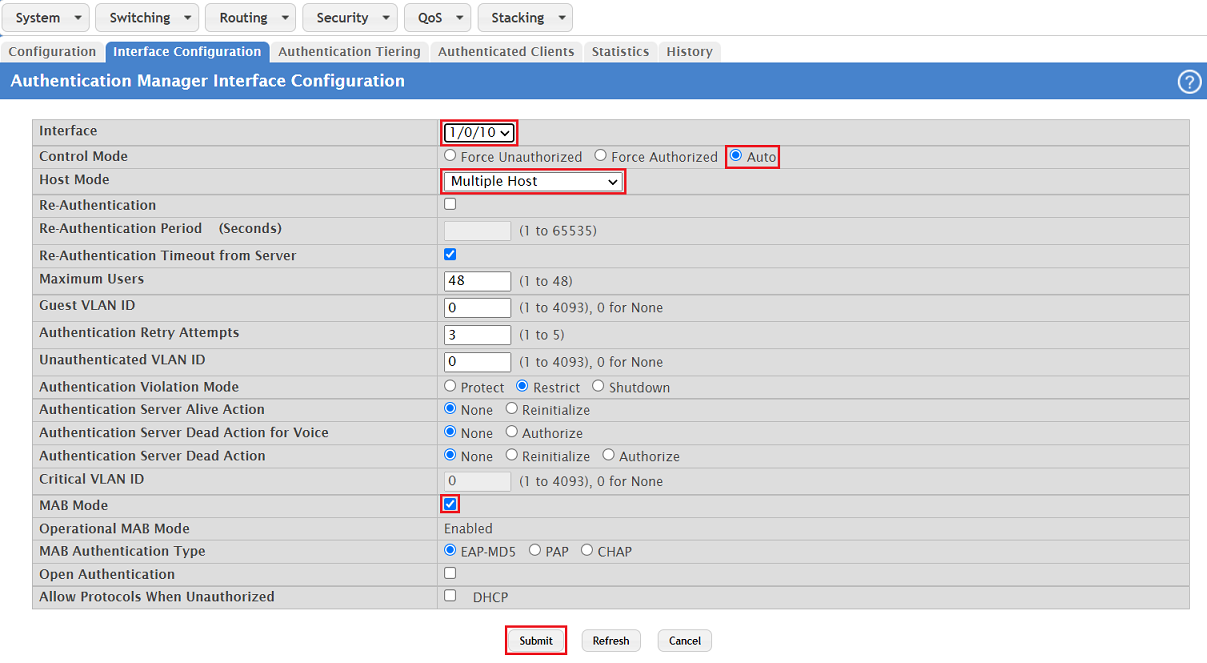

2.9 Wechseln Sie in das Menü Security → Authentication Manager → Interface Configuration.

| Hinweis |

|---|

An dieser Stelle darf auf keinen Fall zuerst der Admin Mode unter Security → Authentication Manager → Configuration aktiviert werden (Enable), da die Authentifizierung global für alle Ports aktiviert wird. Ansonsten ist kein Konfigurations-Zugriff mehr auf den Switch möglich! |

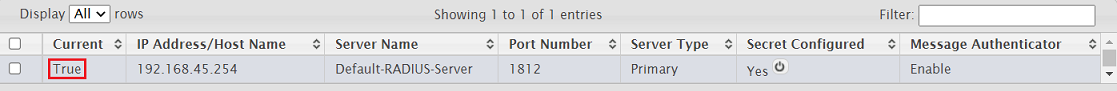

| Info |

|---|

Der Status des Named Servers unter Current wechselt erst dann auf True, wenn der Switch einen RADIUS-Request erhält. |

2.10 Wählen Sie das für den Konfigurations-Zugriff verwendete Interface aus (in diesem Beispiel der Port 1/0/9), wählen bei Control Mode die Option Force Authorized aus und klicken auf Submit. Mit dieser Einstellung wird auf diesem Port keine Authentifizierung durchgeführt.

| Info |

|---|

Wählen Sie die Einstellung Force Authorized auf allen Ports aus, auf denen keine Authentifizierung durchgeführt werden soll. |

2.11 Wählen Sie einen Port aus, auf dem die Authentifizierung durchgeführt werden soll (in diesem Beispiel 1/0/10), passen die folgenden Parameter an und klicken auf Submit:

- Stellen Sie sicher, dass bei Control Mode die Option Auto ausgewählt ist. Damit ist keine Kommunikation über den Port möglich, bis der angeschlossene Netzwerk-Teilnehmer sich authentifiziert hat.

- Wählen Sie bei Host Mode die Authentifizierungs-Methode Multiple Host aus. Damit muss sich nur ein Netzwerk-Teilnehmer authentifizieren. Alle weiteren Teilnehmer können dann ebenso über diesen Port kommunizieren.

- Aktivieren Sie den MAB Mode (MAC-based AuthenticationBypass). Damit wird anstelle von Benutzername und Passwort die MAC-Adresse für die Authentifizierung herangezogen.

2.12 Wechseln Sie in den Reiter Configuration, wählen bei Admin Mode die Option Enable aus und klicken auf Submit.

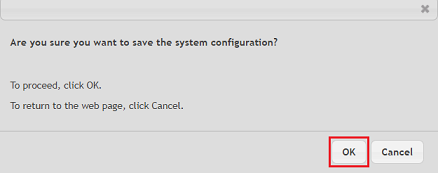

2.13 Klicken Sie in der rechten oberen Ecke auf Save Configuration, damit die Konfiguration als Start-Konfiguration gespeichert wird.

...

2.14 Bestätigen Sie den Speichervorgang mit einem Klick auf OK.

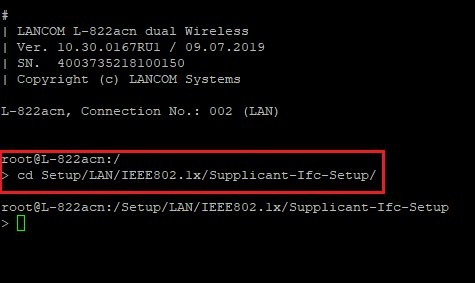

3. Konfiguration des RADIUS-Supplicant auf dem Access Point:

Damit sich der Access Point am Radius Server des Routers anmelden kann, muss die Authentisierungs-Methode festgelegt und Benutzerdaten zur Anmeldung angegeben werden. In diesem Beispiel wird als Authentisierungs-Methode PEAP/MSCHAPv2 verwendet. Die Benutzerdaten des Access Point haben Sie im Schritt 1.7 im Router konfiguriert.

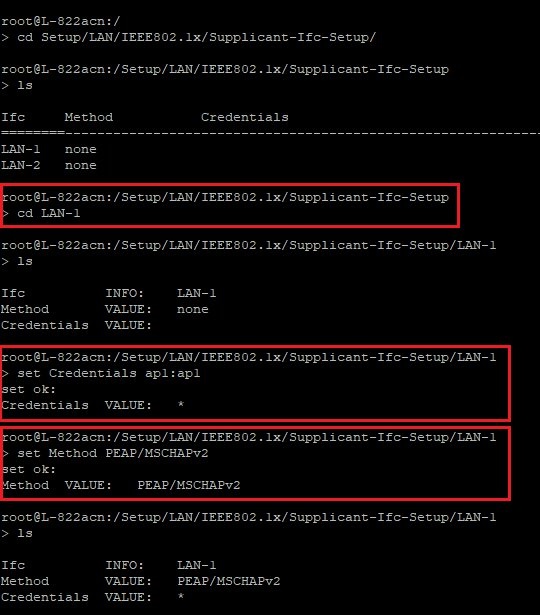

3.1. Verbinden Sie sich per Konsole mit dem Access Point und rufen Sie den Pfad Supplicant-Ifc-Setup auf:

cd /Setup/LAN/IEEE802.1x/Supplicant-Ifc-Setup

3.2. Rufen Sie den Pfad für die LAN-Schnittstelle auf. In diesem Beispiel wird die Schnittstelle LAN-1 verwendet.

cd LAN-1

3.3. Geben Sie mit dem folgendem Befehl die Benutzerdaten zur Authentifizierung am RADIUS-Server des LANCOM Routers an:

set credentials <Benutzername>:<Passwort>

In diesem Beispiel muss der Befehl wie folgt lauten:

set credentials ap1:ap1

3.4. Setzen Sie mit folgendem Befehl die Authentisierungs-Methode auf den Wert PEAP/MSCHAPv2:

set Method PEAP/MSCHAPv2

...

Mit dem folgenden Skript können Sie die Änderungen alternativ per LANconfig in den Access Point laden. Ändern Sie vorher bitte die Werte für Benutzername und Passwort.

Skript_Credentials_Auth-Method.lcs

...