Description:

To improve the availability two Unified Firewalls can be set up in an HA cluster (High Availability). In doing so one Firewall acts as the Master and the other one as a Slave. The configuration as well as status information is synchronized from the Master Firewall to the Slave Firewall.

If an outage of the Master Firewall occurs, the Slave Firewall becomes the new Master and takes over all network communication. To announce the new MAC address a Gratuitous ARP packet is sent for each network.

TCP connections are tracked via Connection Tracking and are synchronized to the Slave Firewall. However UTM functions such as IDS/IPS cannot be synchronized. Thus after a roll change all existing connections, which are scanned by a UTM function, are interrupted.

Requirements:

- LANCOM R&S®Unified Firewall with LCOS FX as of version 10.3

- Two Unified Firewalls of the same model as of UF-200

- The same firmware version has to be installed on both Unified Firewalls

- One Unified Firewall license

- The configuration on the Master Firewall has to be complete

- At least one free Ethernet port on both devices

- The Gratuitous ARP of the Slave Firewall has to be transmitted by the switch in the local network

- Web browser for configuring the Unified Firewall.

The following browsers are supported:- Google Chrome

- Chromium

- Mozilla Firefox

An HA cluster can only be used in a scenario with a series connection or stand-alone operation.

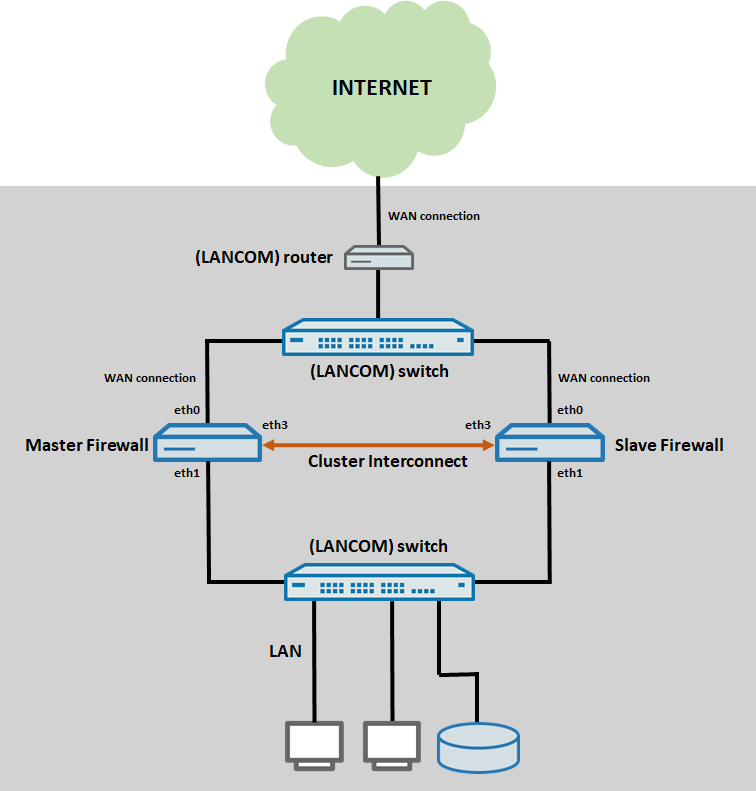

Scenario:

- The configuration and the cabling for the Ethernet ports has to be the same on both Unified Firewalls

- eth0 is used for the internet connection to an upstream router and is connected to an intermediary switch

- eth1 is used for the local network and is connected to a switch

- eth3 is used for the connection between the two Unified Firewalls for the cluster synchronization (Cluster Interconnect)

Procedure:

1) Configuratuion of the Master Firewall:

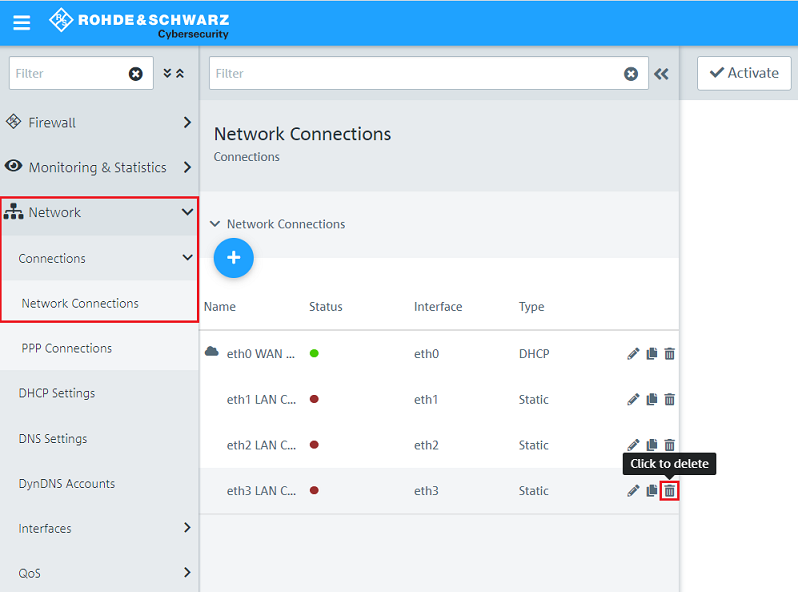

1.1) Open the configuration of the Unified Firewall in a browser and go to the menu Netzwerk → Verbindungen → Netzwerk-Verbindungen.

Für den HA-Cluster Betrieb wird ein dedizierter Ethernet-Port benötigt. Löschen Sie daher eine nicht verwendete Netzwerk-Verbindung, sofern erforderlich (in diesem Beispiel muss die dem Interface eth3 zugewiesene Netzwerk-Verbindung gelöscht werden).

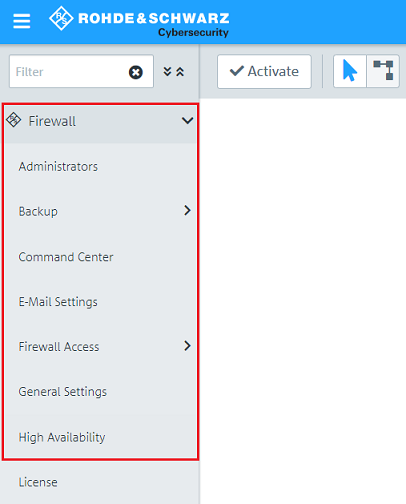

1.2) Wechseln Sie in das Menü Firewall → Hochverfügbarkeit.

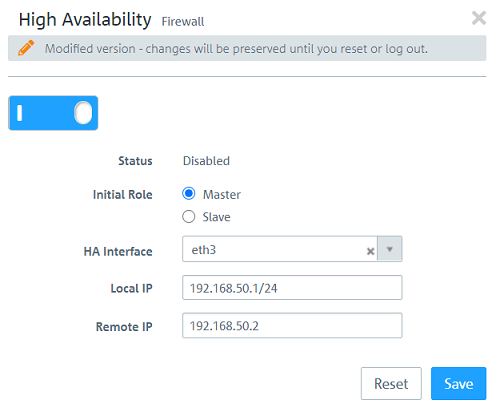

1.3) Aktivieren Sie die Hochverfügbarkeit über den Schieberegler und passen folgende Parameter an:

- Initiale Rolle: Wählen Sie Master aus.

- HA-Interface: Wählen Sie im Dropdownmenü den freien Ethernet-Port aus, der für die Synchronisation zwischen den beiden Unified Firewalls verwendet werden soll (in diesem Beispiel der Port eth3).

- Lokale IP: Vergeben Sie eine IP-Adresse im CIDR-Format (Classless Inter Domain Routing) für die Master Firewall. Diese IP-Adresse bzw. dieses Netzwerk darf nicht bereits anderweitig verwendet werden.

- Remote-IP: Vergeben Sie eine IP-Adresse aus dem gleichen Netzwerk wie die Lokale IP für die Slave Firewall. IP-Adressen in einem anderen Netzwerk können nicht angesprochen werden.

1.4) Die Konfigurations-Schritte auf der Master Firewall sind damit abgeschlossen.

2) Konfiguration der Slave Firewall:

2.1) Stellen Sie sicher, dass der gleiche Ethernet-Port wie auf der Master Firewall für die Synchronisierung verwendet werden kann, indem Sie - sofern erforderlich - die Netzwerkverbindung löschen (siehe Schritt 1.1).

Bei Verwendung der Hochverfügbarkeit müssen zwingend die gleichen Ethernet-Ports verwendet werden, da die Konfiguration identisch ist.

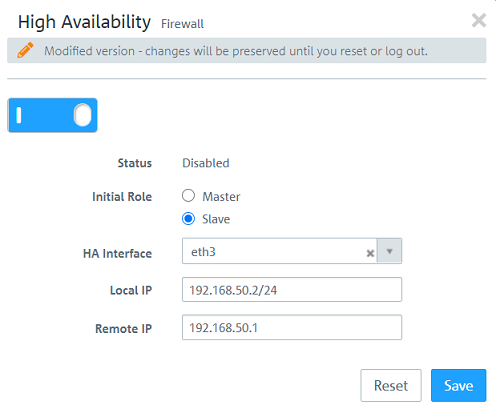

2.2) Aktivieren Sie die Hochverfügbarkeit über den Schieberegler und passen folgende Parameter an:

- Initiale Rolle: Wählen Sie Slave aus.

- HA-Interface: Wählen Sie im Dropdownmenü den freien Ethernet-Port aus, der für die Synchrinisation zwischen den beiden Unified Firewalls verwendet werden soll (in diesem Beispiel der Port eth3).

- Lokale IP: Hinterlegen Sie die IP-Adresse der Slave Firewall im CIDR-Format (Classless Inter Domain Routing), welche Sie in Schritt 1.3 als Remote-IP hinterlegt haben.

- Remote-IP: Hinterlegen Sie die IP-Adresse der Master Firewall, welche Sie in Schritt 1.3 als Lokale-IP hinterlegt haben.

2.3) Die Konfigurationsschritte auf der Slave Firewall sind damit abgeschlossen. Die Synchronisation wird nun durchgeführt.

Die Slave Firewall ist nach Synchronisierung der Konfiguration nicht mehr über das Webinterface erreichbar!