Beschreibung:

Wenn ein Access Point in einem öffentlich zugänglichen Bereich so montiert ist, dass er ohne Hilfsmittel erreicht werden kann (z.B. in Schulen oder Hotels), ist es empfehlenswert durch eine RADIUS-Authentifizierung dafür zu sorgen, dass ein Endgerät (z.B. ein Notebook) selbst dann keinen Zugriff auf das Verwaltungs-Netzwerk erhält, wenn es per Kabel an die Ethernet-Anschlussdose des Access Points angeschlossen wird.

In diesem Artikel wird beschrieben, wie für einen Access Point mit LCOS eine RADIUS-Authentifizierung eingerichtet wird, damit nur dieser Zugriff zum Verwaltungs-Netzwerk erhält.

Access Points, welche in einem WLAN-Controller Szenario betrieben werden, müssen jeweils einzeln konfiguriert werden. Eine zentrale Konfiguration der hier beschriebenen Schritte über einen WLAN-Controller ist nicht möglich.

Dieses Szenario lässt sich auch mit LCOS LX Access Points umsetzen.

Voraussetzungen:

- LANCOM Router als RADIUS-Server

- Access Point mit LCOS

- Switch der GS-23xx Serie

- LCOS ab Version 9.24 bzw. 10.30 bei Verwendung von SWOS 3.32 RU7 (download aktuelle Version)

- LANtools ab Version 9.24 bzw. 10.30 bei Verwendung von SWOS 3.32 RU7 (download aktuelle Version)

- Beliebiger Web-Browser für den Zugriff auf das Webinterface des GS-23xx Switch

Szenario:

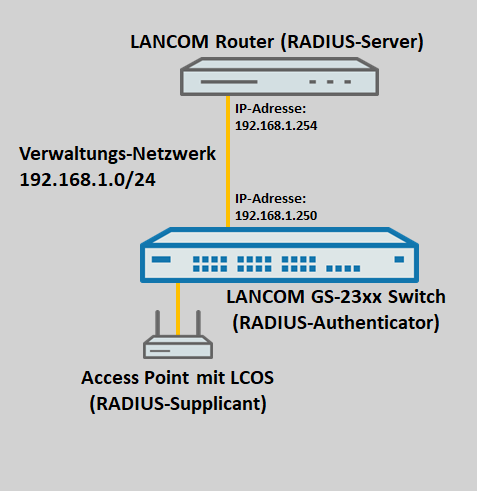

- Ein LANCOM Router mit der IP-Adresse 192.168.1.254 fungiert als RADIUS-Server.

- Ein Switch der GS-23xx Serie mit der IP-Adresse 192.168.1.250 fungiert als RADIUS-Authenticator. Der Switch leitet also die Anfragen des Access Points an den RADIUS-Server weiter.

- Ein Access Point mit LCOS meldet sich mit Login-Daten am Switch an und stellt somit den RADIUS-Supplicant dar.

- Nach einem erfolgreichen Login am RADIUS-Server soll der Switch die Kommunikation auf dem Port, an dem der Access Point angeschlossen ist, freischalten.

Vorgehensweise:

1. Konfiguration des RADIUS-Servers auf dem LANCOM Router:

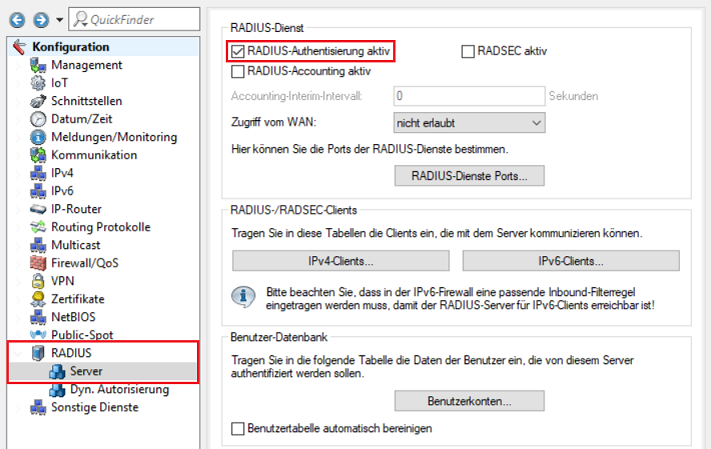

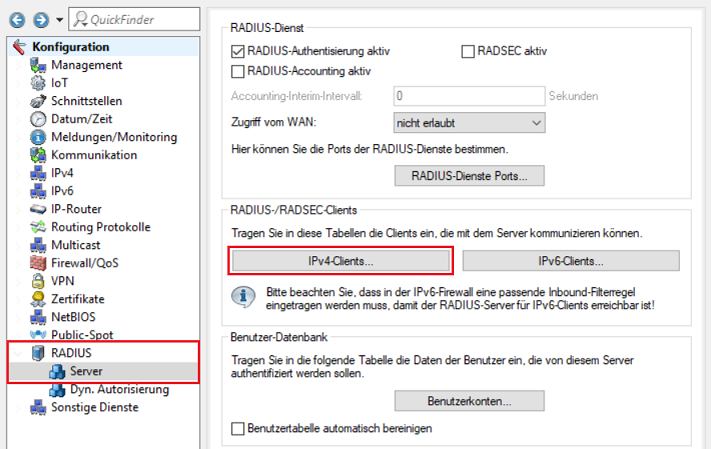

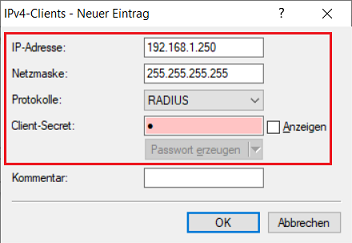

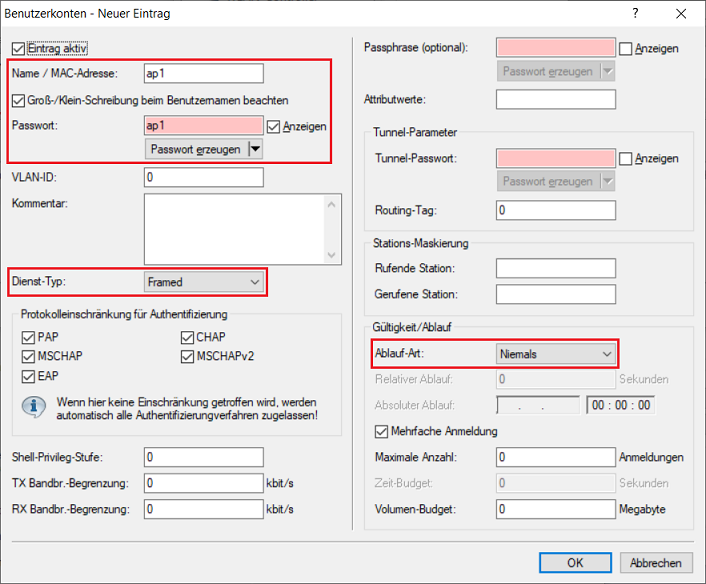

1.1 Öffnen Sie die Konfiguration des Routers in LANconfig, wechseln in das Menü RADIUS → Server und setzen den Haken bei RADIUS-Authentisierung aktiv.

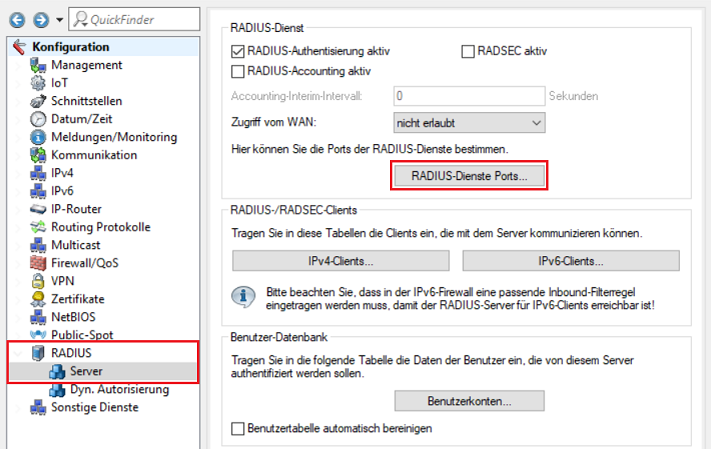

1.2 Wechseln Sie in das Menü RADIUS-Dienste Ports.

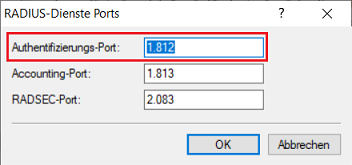

1.3 Stellen Sie sicher, dass der Authentifizierungs-Port 1812 hinterlegt ist.

1.4 Wechseln Sie in das Menü IPv4-Clients.

1.5 Erstellen Sie einen neuen Eintrag und hinterlegen folgende Parameter:

- IP-Adresse: Tragen Sie die IP-Adresse des Switch ein, damit dieser sich als RADIUS-Authenticator am RADIUS-Server authentifizieren kann

- Netzmaske: Tragen Sie die Netzmaske 255.255.255.255 ein. Diese steht für eine einzelne IP-Adresse.

- Protokolle: Stellen Sie sicher, dass das Protokoll RADIUS ausgewählt ist.

- Client-Secret: Tragen Sie ein Passwort ein, mit dem sich der Switch am RADIUS-Server authentifiziert. Dieses wird in Schritt 2.1 auf dem Switch eingetragen.

1.6 Wechseln Sie in das Menü Benutzerkonten.

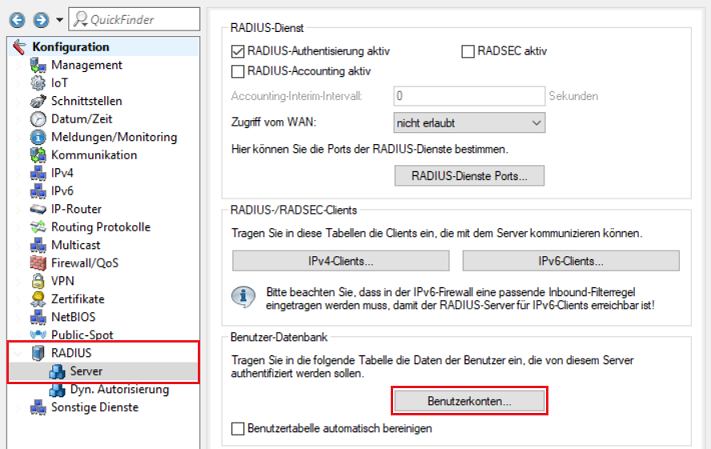

1.7 Erstellen Sie einen neuen Eintrag und passen folgende Parameter an:

- Name / MAC-Adresse: Tragen Sie einen Benutzer-Namen ein, mit dem der Access Point sich am RADIUS-Server authentifiziert.

- Passwort: Tragen Sie ein Passwort ein, mit dem der Access Point sich am RADIUS-Server authentifiziert.

- Dienst-Typ: Wählen Sie im Dropdown-Menü Framed aus.

- Ablauf-Art: Wählen Sie im Dropdown-Menü Niemals aus, damit das Benutzerkonto dauerhaft gültig bleibt.

Ab SWOS 3.32 RU7 sendet der Switch ein RADIUS-Request mit dem Dienst-Typ Call-Check. In diesem Fall muss der Dienst-Typ hier auch auf Call-Check gesetzt werden. Alternativ kann auch Beliebig ausgewählt werden.

Der Dienst-Typ Call-Check wird erst ab LCOS 10.30 unterstützt.

1.8 Die Konfiguration des RADIUS-Servers auf dem LANCOM Router ist damit abgeschlossen. Schreiben Sie die Konfiguration in das Gerät zurück.

2. Konfiguration des RADIUS-Authenticators auf dem GS-23xx Switch:

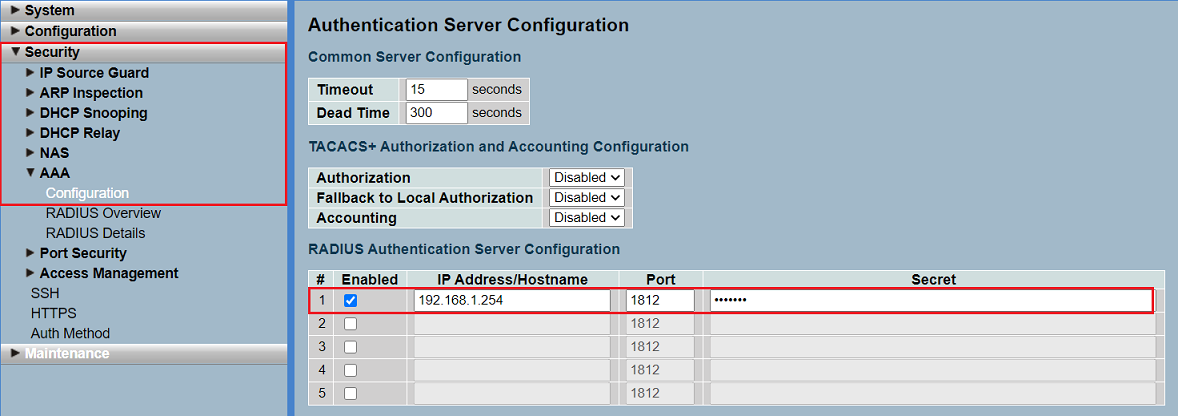

2.1 Öffnen Sie das Webinterface des Gerätes, wechseln in das Menü Security → AAA → Configuration, passen bei RADIUS Authentication Server Configuration folgende Parameter an und klicken auf Apply:

- Setzen Sie den Haken bei Enabled.

- IP Address/Hostname: Tragen Sie die IP-Adresse des Routers ein, auf dem in Schritt 1. der RADIUS-Server eingerichtet wurde.

- Port: Stellen Sie sicher, dass der Port 1812 hinterlegt ist.

- Secret: Hinterlegen Sie das in Schritt 1.5 vergebene Client-Secret. Mit diesem Passwort authentifiziert sich der Switch am RADIUS-Server.

2.2 Wechseln Sie in das Menü Security → NAS → Configuration, passen folgende Parameter an und klicken auf Apply:

- Mode: Wählen Sie im Dropdown-Menü Enabled aus.

- Port Configuration: Wählen Sie bei Admin State die Option Port-based 802.1X für den Port aus, an dem der Access Point angeschlossen werden soll.

Mit der Option Port-based 802.1X muss sich nur der Access Point authentifizieren. Alle weiteren per WLAN angebundenen Endgeräte können ohne Authentifizierung über den Switch-Port kommunizieren. Daher ist es wichtig, für die WLAN-Endgeräte ein eigenes Netzwerk einzurichten, welches per VLAN von dem Verwaltungs-Netzwerk abgetrennt ist. Dazu können Sie sich an diesem Knowledge Base Artikel orientieren.

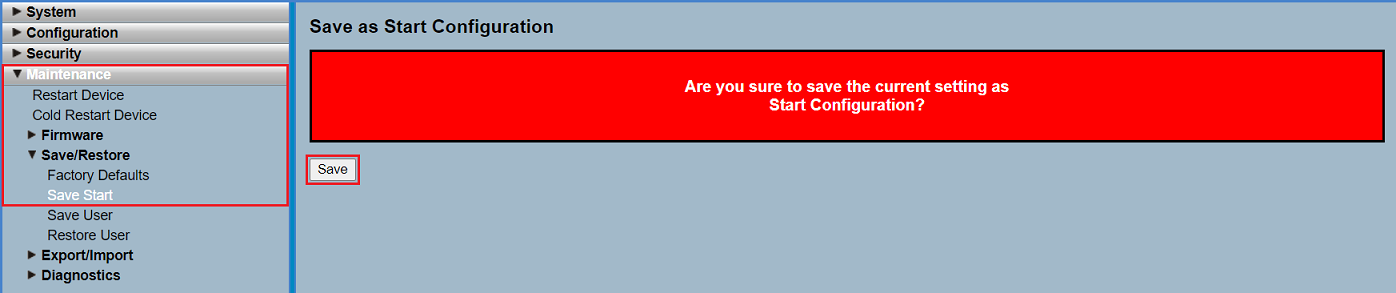

2.3 Wechseln Sie in das Menü Maintenance → Save/Restore → Save Start und klicken auf Save, damit die Konfiguration als Start-Konfiguration gespeichert wird.

Die Start-Konfiguration wird bootpersistent gespeichert und steht dadurch auch nach einem Neustart oder einem Stromausfall zur Verfügung.

2.4 Die Konfiguration des Switches ist damit abgeschlossen.

3. Konfiguration des RADIUS-Supplicant auf dem Access Point:

Damit sich der Access Point am Radius Server des Routers anmelden kann, muss die Authentisierungs-Methode festgelegt und Benutzerdaten zur Anmeldung angegeben werden. In diesem Beispiel wird als Authentisierungs-Methode PEAP/MSCHAPv2 verwendet. Die Benutzerdaten des Access Point haben Sie im Schritt 1.7 im Router konfiguriert.

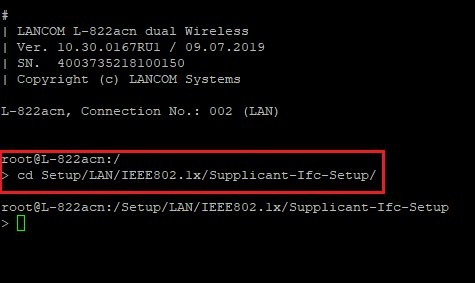

3.1. Öffnen Sie eine Telnet- oder SSH-Sitzung auf dem Access Point und rufen Sie den Pfad Supplicant-Ifc-Setup auf:

cd /Setup/LAN/IEEE802.1x/Supplicant-Ifc-Setup

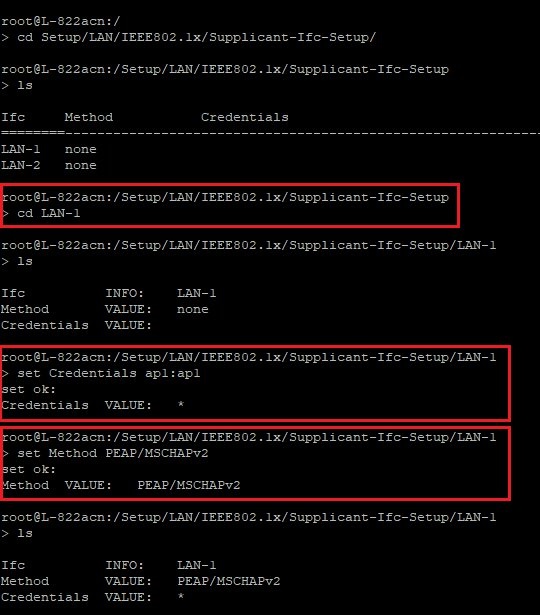

3.2. Rufen Sie den Pfad für die LAN-Schnittstelle auf. In diesem Beispiel wird die Schnittstelle LAN-1 verwendet.

cd LAN-1

3.3. Geben Sie mit folgendem Befehl die Benutzerdaten zur Authentifizierung am RADIUS-Server des LANCOM Routers an:

set credentials <Benutzername>:<Passwort>

In diesem Beispiel muss der Befehl wie folgt lauten:

set credentials ap1:ap1

3.4. Setzen Sie mit folgendem Befehl die Authentisierungs-Methode auf den Wert PEAP/MSCHAPv2:

set Method PEAP/MSCHAPv2

Mit dem folgenden Skript können Sie die Änderungen alternativ per LANconfig in den Access Point laden. Ändern Sie vorher bitte die Werte für Benutzername und Passwort.