Description:

In diesem Artikel wird beschrieben, wie eine zertifikatsbasierte IKEv2 VPN-Verbindung zwischen zwei LANCOM R&S®Unified Firewalls eingerichtet werden kann.

Rquirements:

- Zwei LANCOM R&S® Unified Firewalls mit LCOS FX ab Version 10.4

- Bereits eingerichtete und funktionsfähige Internet-Verbindung auf den beiden Unified Firewalls

- Web-Browser zur Konfiguration der Unified Firewalls.

Es werden folgende Browser unterstützt:- Google Chrome

- Chromium

- Mozilla Firefox

Scenario:

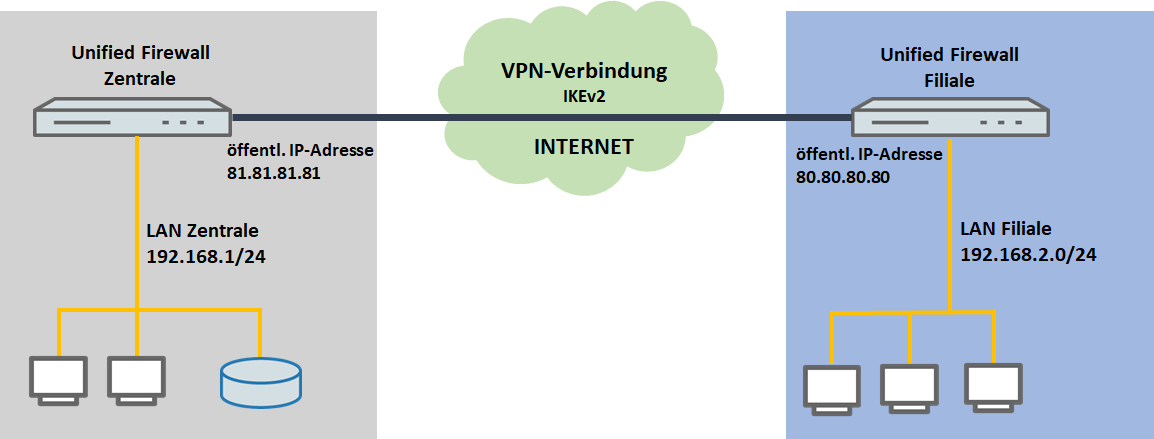

1. Die Unified Firewall ist direkt mit dem Internet verbunden und verfügt über eine öffentliche IPv4-Adresse:

- Es soll eine zertifikatsbasierte IKEv2 VPN-Verbindung zwischen zwei Unified Firewalls eingerichtet werden (Zentrale und Filiale).

- Die Unified Firewall in der Zentrale hat das lokale Netzwerk 192.168.1.0/24.

- Die Unified Firewall in der Filiale hat das lokale Netzwerk 192.168.2.0/24.

- Die Unified Firewall in der Zentrale hat die feste öffentliche IP-Adresse 81.81.81.81.

- Die Unified Firewall in der Filiale hat die feste öffentliche IP-Adresse 80.80.80.80.

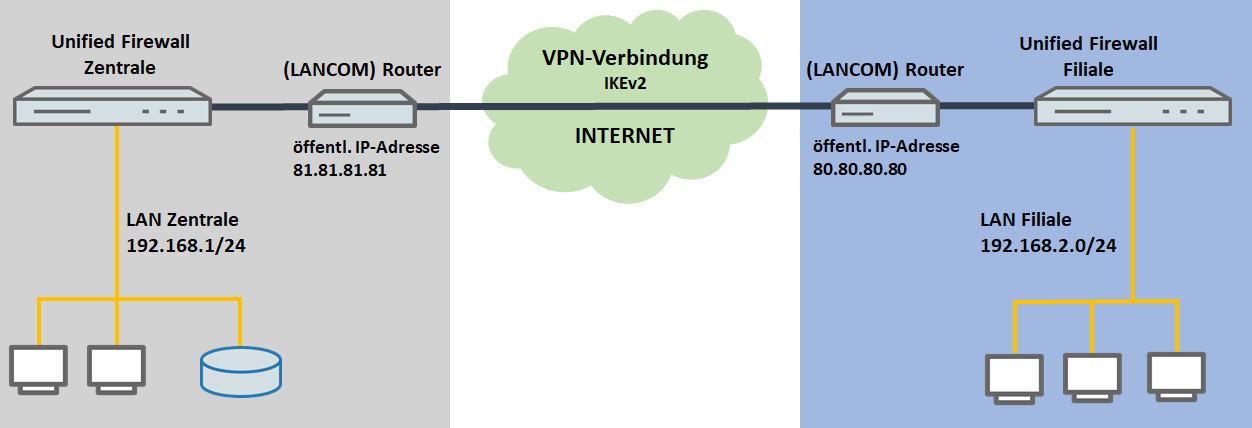

2. Die Unified Firewall ist über einen vorgeschalteten Router mit dem Internet verbunden:

- Es soll eine zertifikatsbasierte IKEv2 VPN-Verbindung zwischen zwei Unified Firewalls eingerichtet werden (Zentrale und Filiale).

- Die Unified Firewall in der Zentrale hat das lokale Netzwerk 192.168.1.0/24.

- Die Unified Firewall in der Filiale hat das lokale Netzwerk 192.168.2.0/24.

- Die Unified Firewall in der Zentrale ist mit einem Router verbunden, welcher die Internet-Verbindung herstellt. Dieser hat die feste öffentliche IP-Adresse 81.81.81.81.

- Die Unified Firewall in der Filiale ist mit einem Router verbunden, welcher die Internet-Verbindung herstellt. Dieser hat die feste öffentliche IP-Adresse 80.80.80.80.

Procedure:

Die Einrichtung ist bei Szenario 1 und 2 grundsätzlich gleich. Bei Szenario 2 muss zusätzlich ein Port- und Protokollforwarding auf dem vorgeschalteten Router eingerichtet werden (siehe Abschnitt 3).

1. Konfigurations-Schritte auf der Unified Firewall in der Zentrale:

1.1 Erstellen und Export der Zertifikate:

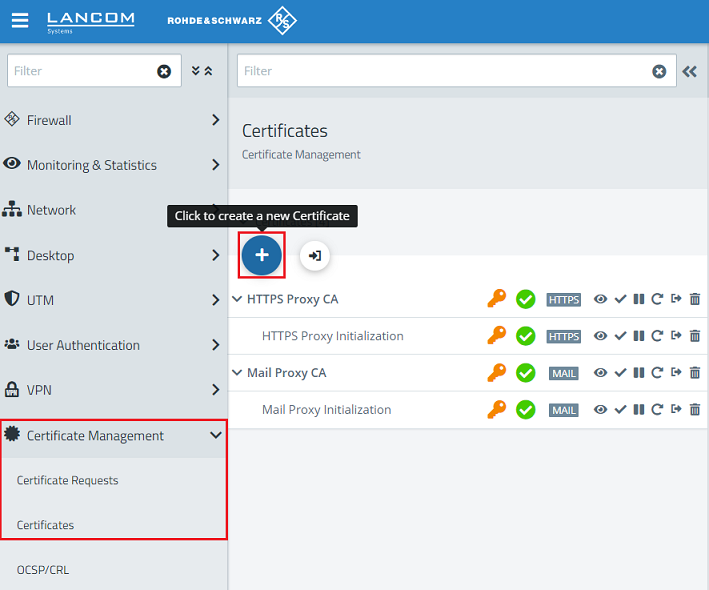

1.1.1 Verbinden Sie sich per Web-Browser mit der Unified Firewall in der Zentrale, wechseln in das Menü Certificate Management → Certificates und klicken auf das "Plus-Symbol", um ein neues Zertifikat zu erstellen.

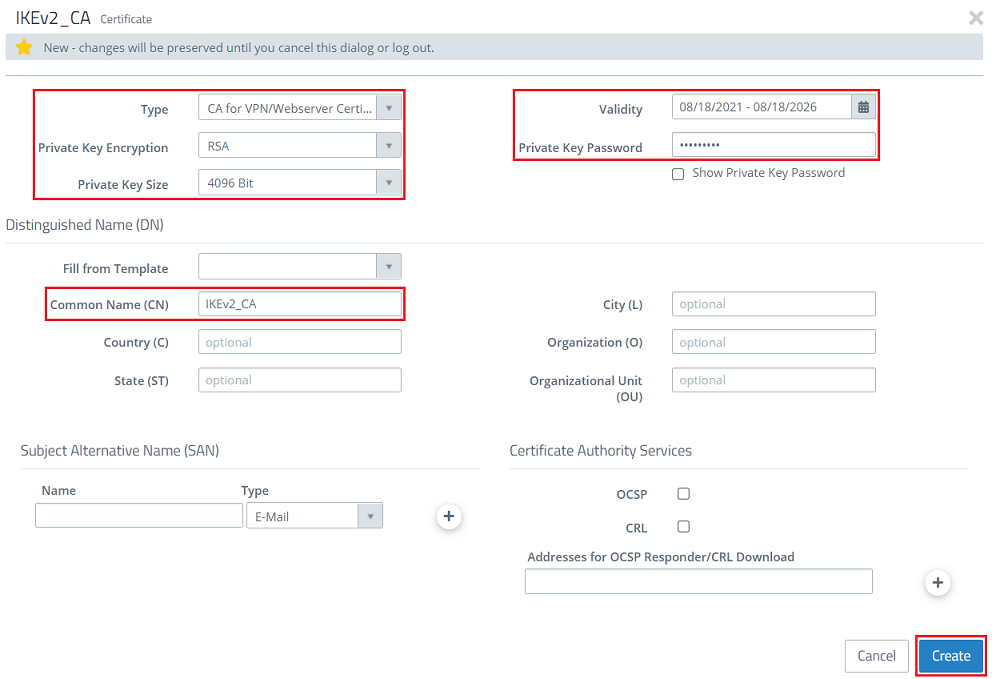

1.1.2 Erstellen Sie als Erstes eine CA (Certificate Authority). Passen Sie dazu die folgenden Parameter an und klicken auf Create:

- Type: Wählen Sie im Dropdownmenü die Option CA for VPN/Webserver Certificate aus.

- Private Key Encryption: Stellen Sie sicher, dass die Option RSA ausgewählt ist.

- Private Key Size: Wählen Sie im Dropdownmenü die Option 4096 Bit aus.

- Common Name (CN): Vergeben Sie einen aussagekräftigen Common Name für die CA (in diesem Beispiel IKEv2_CA).

- Validity: Wählen Sie eine Laufzeit für die CA aus. Eine CA soll üblicherweise eine lange Laufzeit haben, daher wird diese in diesem Beispiel auf 5 Jahre gesetzt.

- Private Key Password: Vergeben Sie ein Passwort für den Private Key. Dieses dient dazu den Private Key der CA zu verschlüsseln.

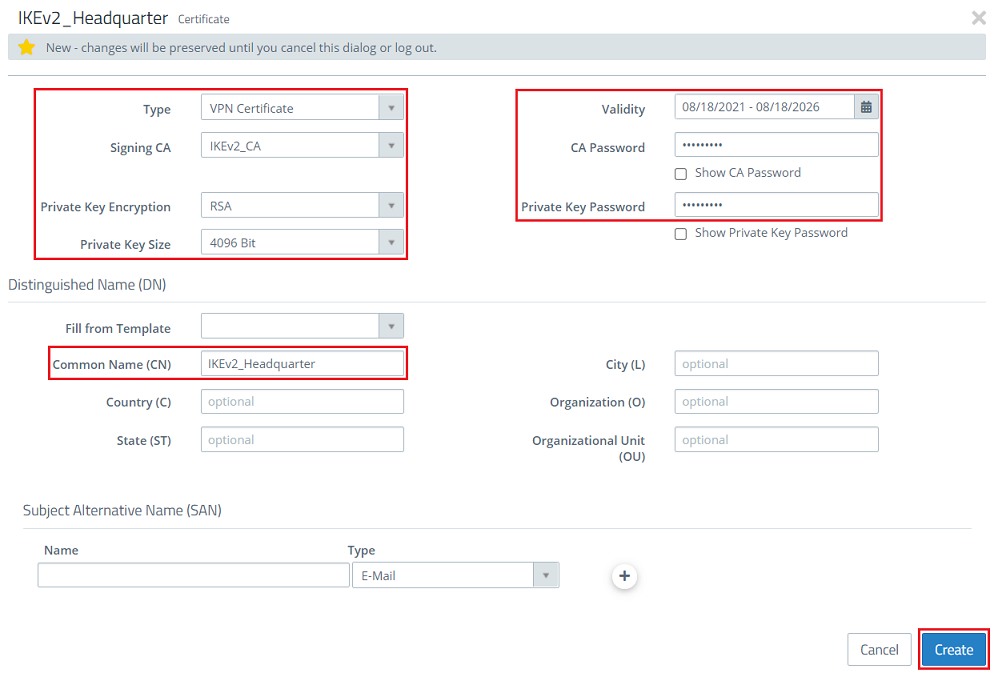

1.1.3 Erstellen Sie anschließend ein VPN-Zertifikat für die Zentrale. Passen Sie dazu die folgenden Parameter an und klicken auf Create:

- Type: Wählen Sie im Dropdownmenü die Option VPN-Zertifikat aus.

- Signing CA: Wählen Sie im Dropdownmenü die in Schritt 1.1.2 erstellte CA aus.

- Private Key Encryption: Stellen Sie sicher, dass die Option RSA ausgewählt ist.

- Private Key Size: Wählen Sie im Dropdownmenü die Option 4096 Bit aus.

- Common Name (CN): Vergeben Sie einen aussagekräftigen Common Name für das Zertifikat der Zentrale (in diesem Beispiel IKEv2_Zentrale).

- Validity: Wählen Sie eine Laufzeit für das Zertifikat aus. Eine VPN-Zertifikat für eine Site-to-Site VPN-Verbindung soll üblicherweise eine lange Laufzeit haben, daher wird diese in diesem Beispiel auf 5 Jahre gesetzt.

- CA Password: Hinterlegen Sie das in Schritt 1.1.2 vergebene Private-Key-Passwort.

- Private Key Password: Vergeben Sie ein Passwort für den Private Key. Dieses dient dazu den Private Key des VPN-Zertifikats zu verschlüsseln.

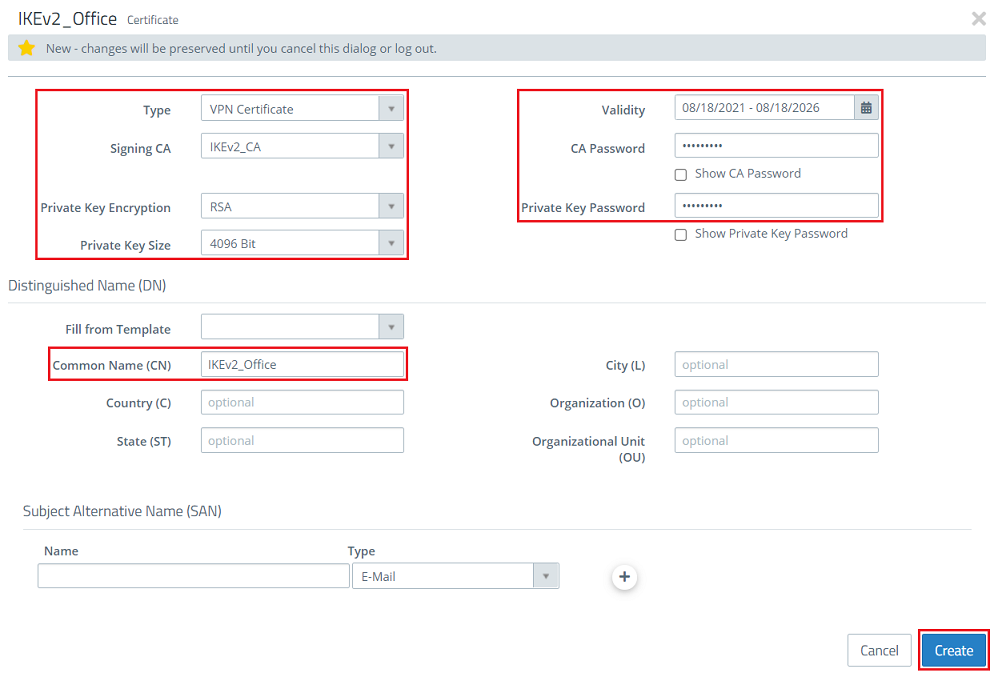

1.1.4 Erstellen Sie abschließend ein VPN-Zertifikat für die Filiale. Passen Sie dazu die folgenden Parameter an und klicken auf Create:

- Type: Wählen Sie im Dropdownmenü die Option VPN-Zertifikat aus.

- Signing CA: Wählen Sie im Dropdownmenü die in Schritt 1.1.2 erstellte CA aus.

- Private Key Encryption: Stellen Sie sicher, dass die Option RSA ausgewählt ist.

- Private Key Size: Wählen Sie im Dropdownmenü die Option 4096 Bit aus.

- Common Name (CN): Vergeben Sie einen aussagekräftigen Common Name für das Zertifikat der Filiale (in diesem Beispiel IKEv2_Filiale).

- Validity: Wählen Sie eine Laufzeit für die CA aus. Eine VPN-Zertifikat für eine Site-to-Site VPN-Verbindung, daher wird diese in diesem Beispiel auf 5 Jahre gesetzt.

- CA Password: Hinterlegen Sie das in Schritt 1.1.2 vergebene Private-Key-Passwort.

- Private Key Password: Vergeben Sie ein Passwort für den Private Key. Dieses dient dazu den Private Key des VPN-Zertifikats zu verschlüsseln.

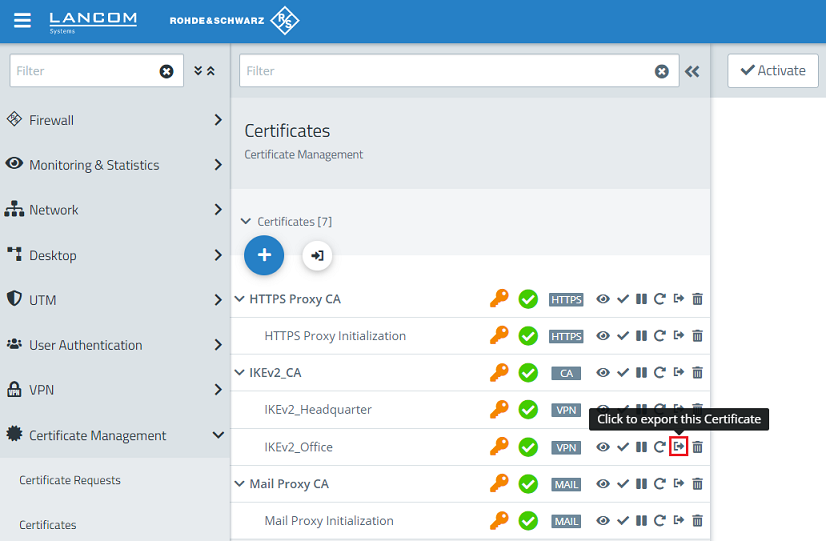

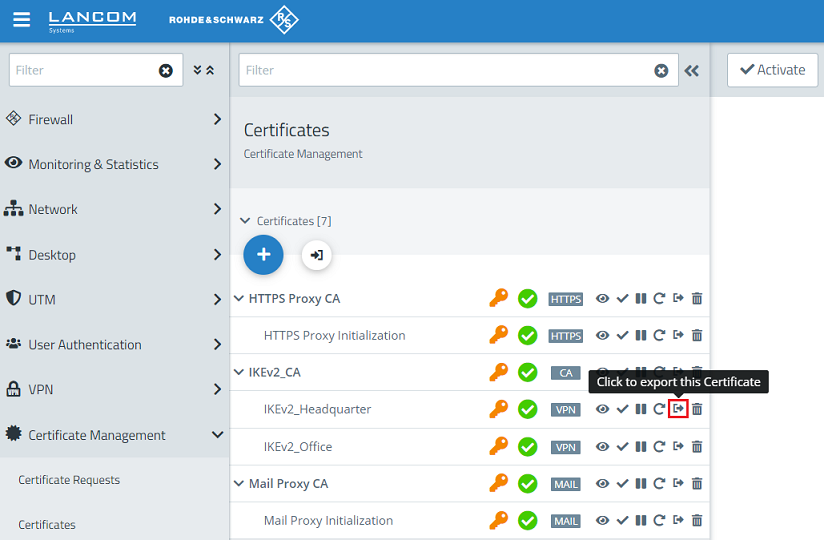

1.1.5 Klicken Sie in der Zertifikatsverwaltung bei dem Zertifikat der Filiale auf die Schaltfläche zum Export.

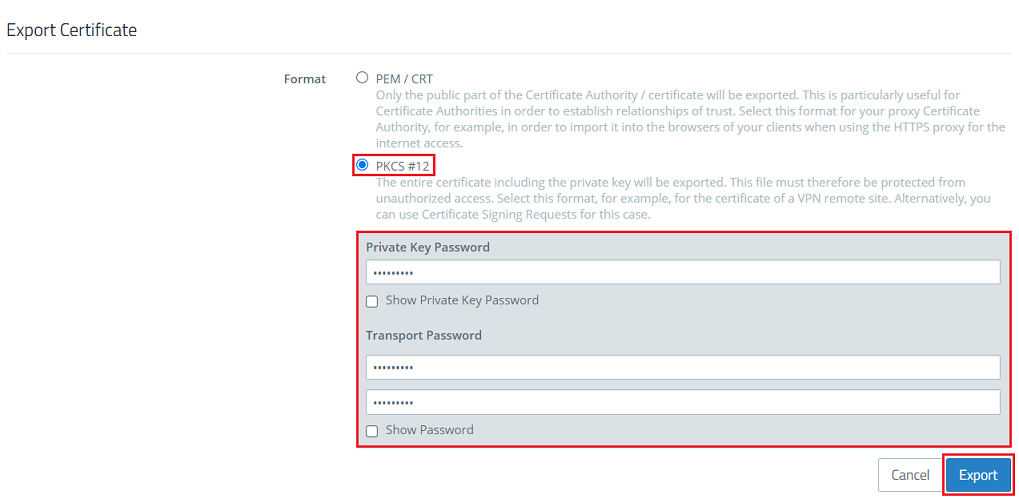

1.1.6 Wählen Sie als Format die Option PKCS #12 aus, tragen die Passwörter ein und klicken auf Export:

- Private Key Password: Tragen Sie das Private-Key-Passwort ein, welches Sie in Schritt 1.1.4 vergeben haben.

- Transport Password: Tragen sie ein Passwort ein. Dieses wird beim Import des Zertifikates auf der Unified Firewall in der Filiale benötigt (siehe Schritt 2.1.2).

1.1.7 Klicken Sie in der Zertifikatsverwaltung bei dem Zertifikat der Zentrale auf die Schaltfläche zum Export.

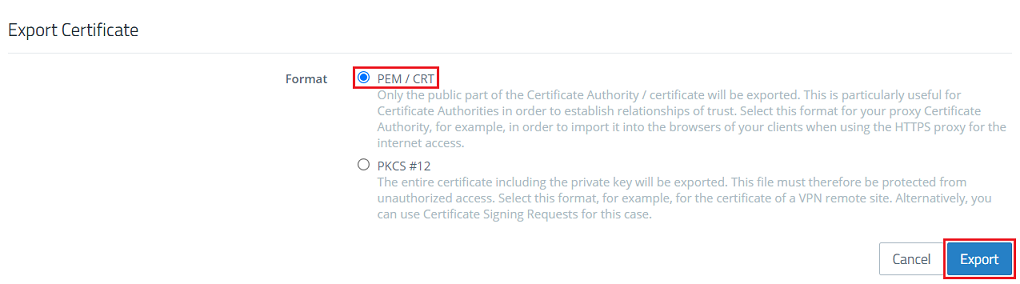

1.1.8 Wählen Sie als Format die Option PEM aus und klicken auf Export.

1.2 Einrichtung der VPN-Verbindung:

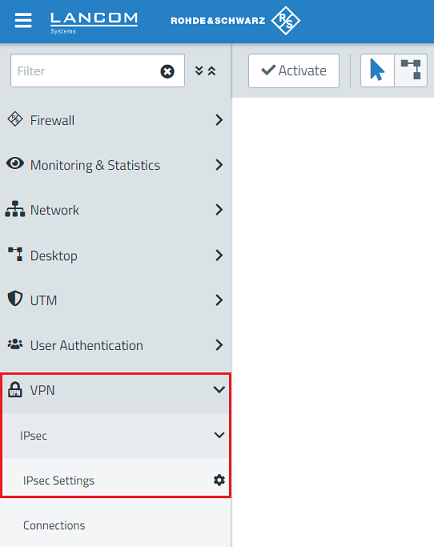

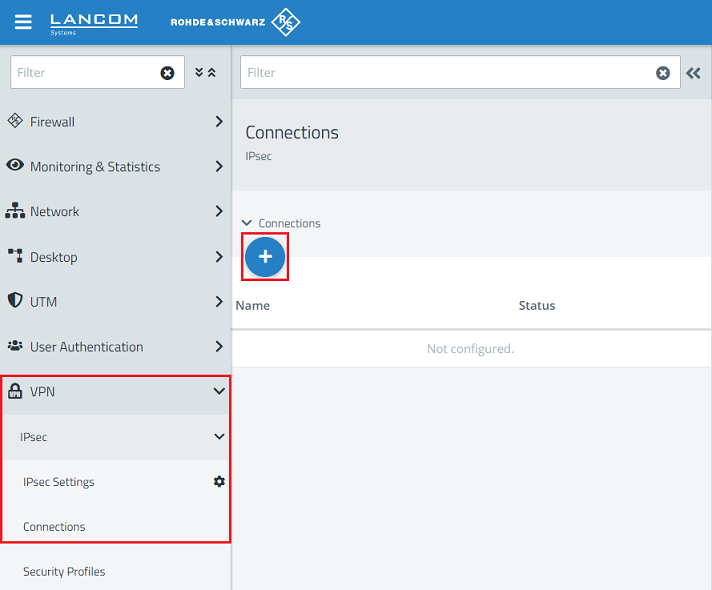

1.2.1 Wechseln Sie in das Menü VPN → IPSec → IPSec Settings.

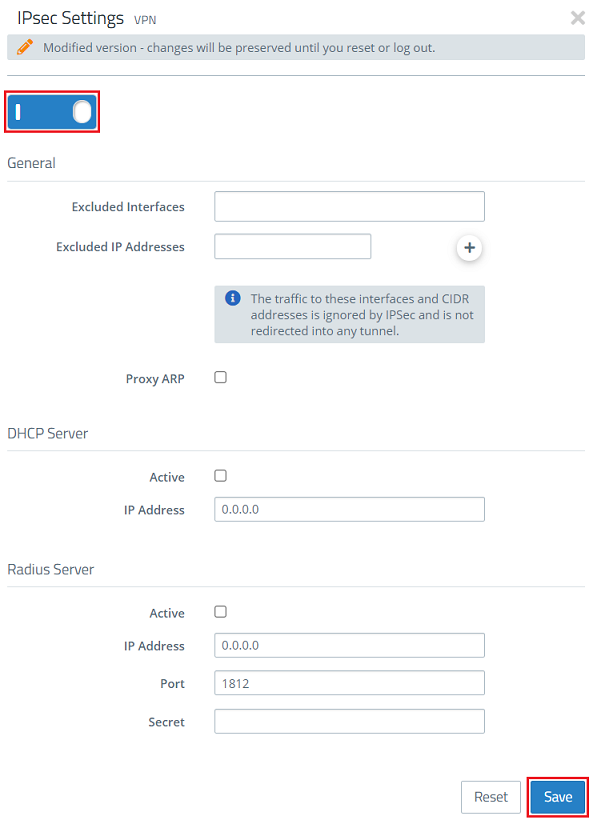

1.2.2 Aktivieren Sie die IPSec-Funktionalität über den Schieberegler und klicken auf Save.

1.2.3 Wechseln Sie in das Menü VPN → IPSec → Connections und klicken auf das "Plus-Symbol", um eine neue VPN-Verbindung zu erstellen.

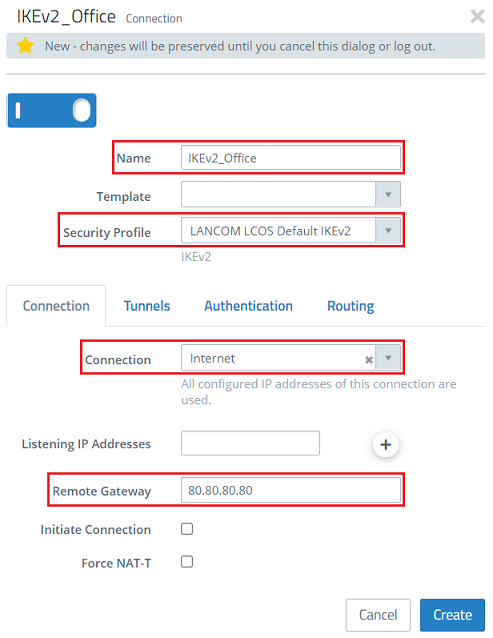

1.2.4 Passen Sie die folgenden Parameter an:

- Name: Vergeben Sie einen aussagekräftigen Namen für die VPN-Verbindung (in diesem Beispiel IKEv2_Office).

- Security Profile: Wählen Sie im Dropdownmenü das Sicherheits-Profil LANCOM LCOS Default IKEv2 aus. Bei Bedarf können Sie auf beiden Seiten auch ein anderes Profil verwenden.

- Connection: Wählen Sie im Dropdownmenü die Internet-Verbindung aus (in diesem Beispiel Internet).

- Remote Gateway: Geben Sie die IP-Adresse oder den DNS-Namen der Unified Firewall in der Filiale an (in diesem Beispiel die IP-Adresse 80.80.80.80).

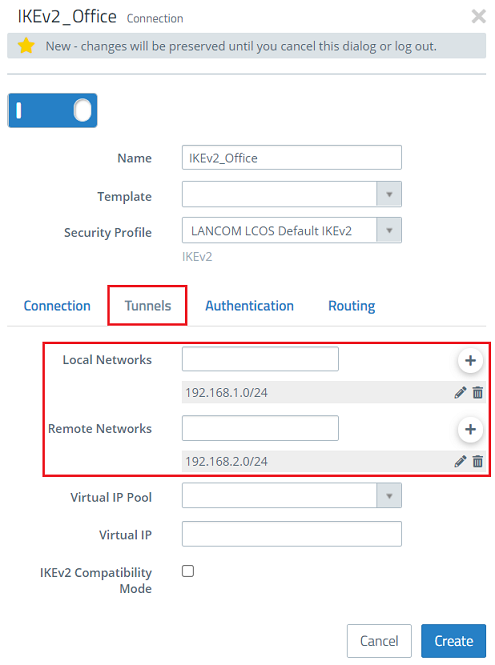

1.2.5 Wechseln Sie in den Reiter Tunnels und passen die folgenden Parameter an:

- Local Networks: Hinterlegen Sie über das "Plus-Symbol" die Netz-Adresse des lokalen Netzwerks der Zentrale in CIDR-Schreibweise (in diesem Beispiel also 192.168.1.0/24).

- Remote Networks: Hinterlegen Sie über das "Plus-Symbol" die Netz-Adresse des lokalen Netzwerks der Filiale in CIDR-Schreibweise (in diesem Beispiel also 192.168.2.0/24).

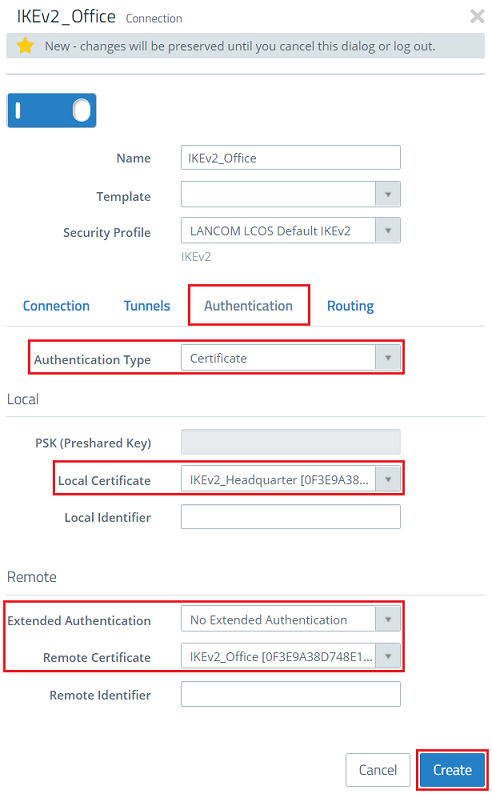

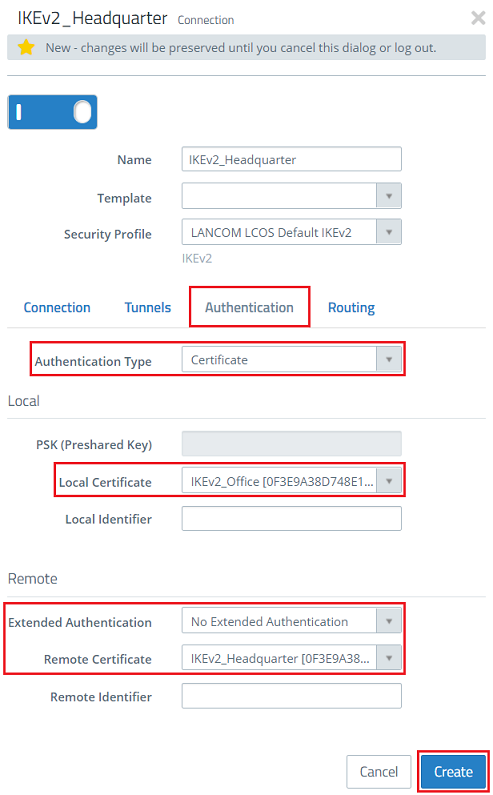

1.2.6 Wechseln Sie in den Reiter Authentication, passen die folgenden Parameter an und klicken auf Create:

- Authentication Type: Stellen Sie sichder, dass im Dropdownmenü die Option Zertifikat ausgewählt ist.

- Local Certificate: Wählen Sie im Dropdownmenü das in Schritt 1.1.3 erstellte Zertifikat für die Zentrale aus.

- Extended Authentication: Stellen Sie sicher, dass die Option No Extended Authentication ausgewählt ist.

- Remote Certificate: Wählen Sie im Dropdownmenü das in Schritt 1.1.4 erstellte Zertifikat für die Filiale aus.

1.2.7 Klicken Sie auf das Symbol zum Create a VPN network.

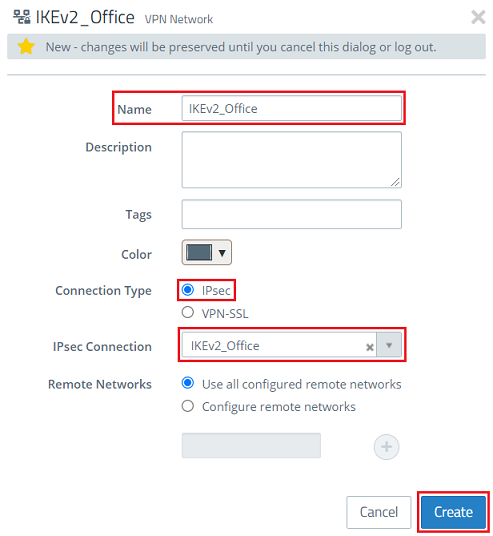

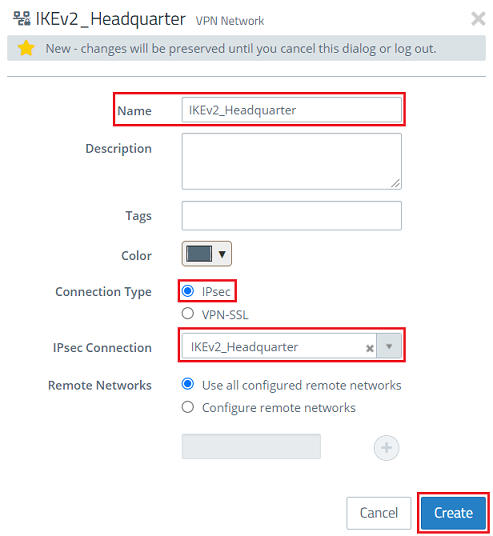

1.2.8 Passen Sie die folgenden Parameter an und klicken auf Create:

- Name: Vergeben Sie einen aussagekräftigen Namen für die VPN-Verbindung (in diesem Beispiel IKEv2_Office).

- Connection Type: Wählen Sie die Option IPSec aus.

- IPSec Connection: Wählen Sie im Dropdownmenü die in Schritt 1.2.4 - 1.2.6 erstellte VPN-Verbindung aus.

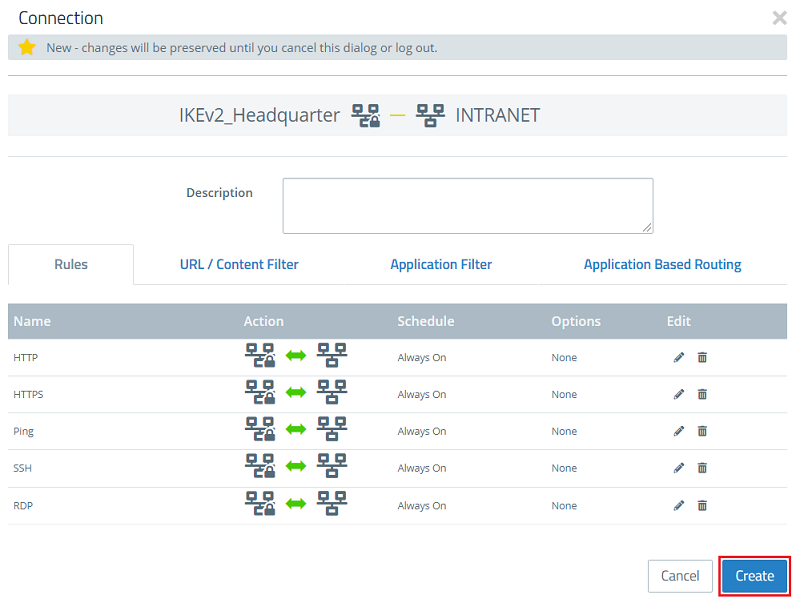

1.3 Kommunikation über die VPN-Verbindung in der Firewall freigeben:

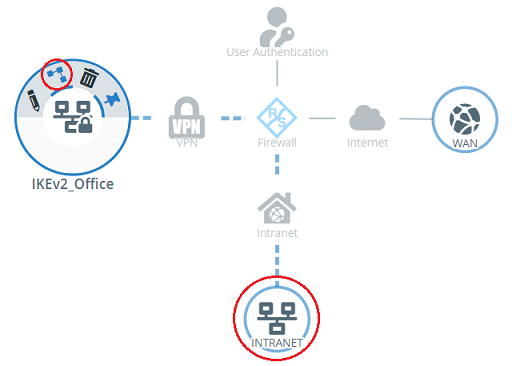

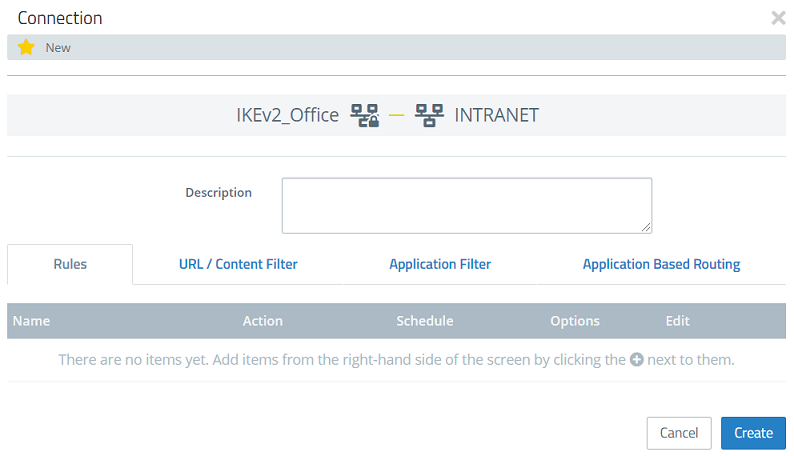

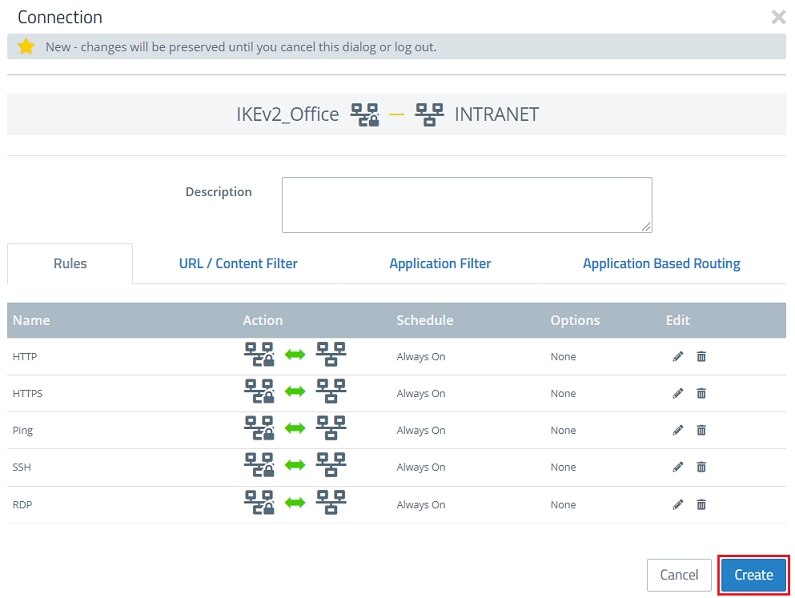

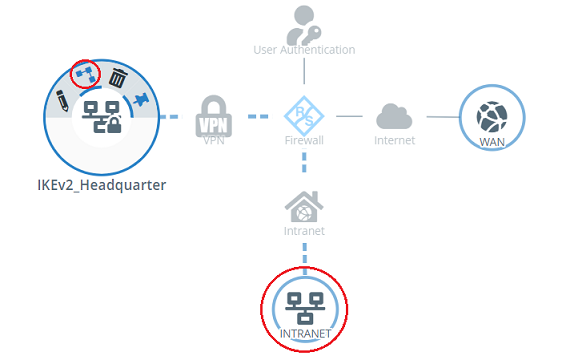

1.3.1 Klicken sie auf dem Desktop auf das in Schritt 1.2.8 erstellte VPN-Netzwerk, wählen das Verbindungswerkzeug aus und klicken auf das Netzwerk-Objekt, für welches die Kommunikation erlaubt werden soll.

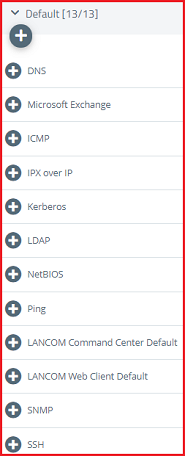

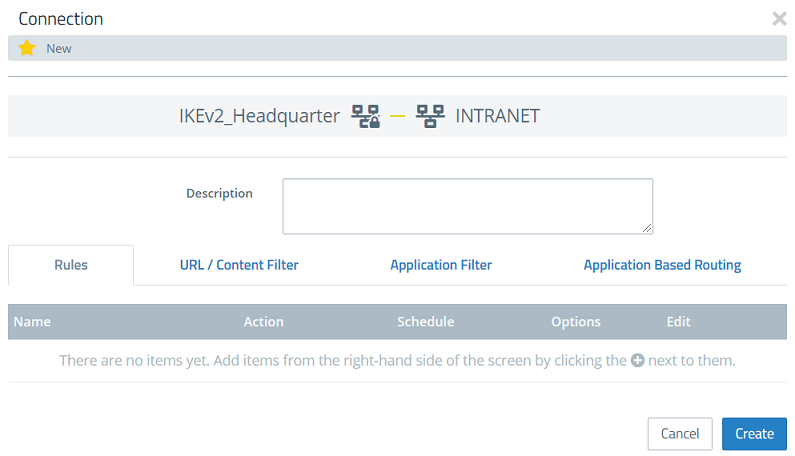

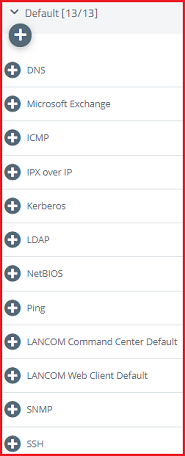

1.3.2 Wählen Sie auf der rechten Seite die erforderlichen Protokolle aus und fügen diese über die "Plus-Symbole" hinzu.

1.3.3 Klicken Sie auf Create, um die Firewall-Regel anzulegen.

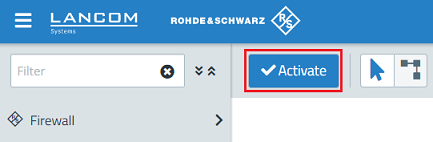

1.3.4 Die Konfiguration der Unified Firewall in der Zentrale ist damit abgeschlossen. Klicken Sie auf Activate, damit die auf dem Desktop vorgenommenen Änderungen umgesetzt werden.

2. Konfigurations-Schritte auf der Unified Firewall in der Filiale:

2.1 Import der Zertifikate:

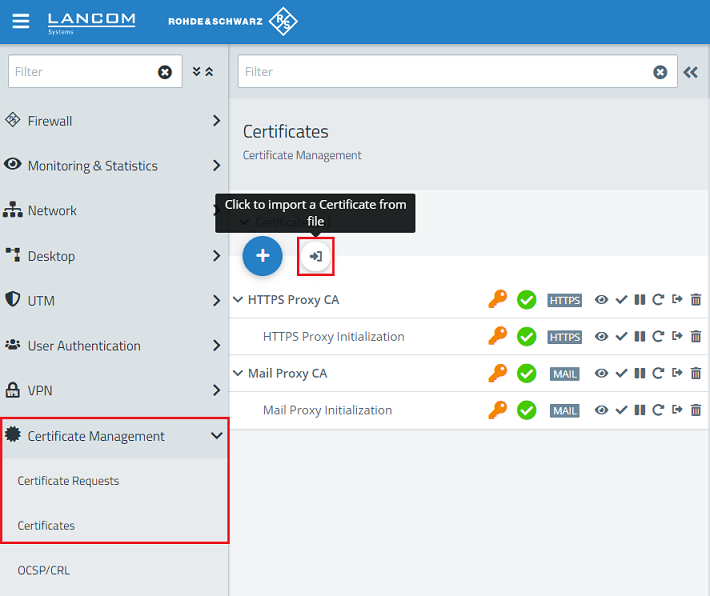

2.1.1 Verbinden Sie sich per Web-Browser mit der Unified Firewall in der Filiale, wechseln in das Menü Zertifikatsverwaltung → Zertifikate und klicken auf das Symbol zum Import eines Zertifikates.

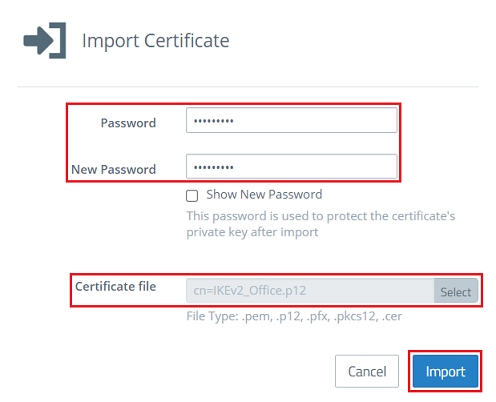

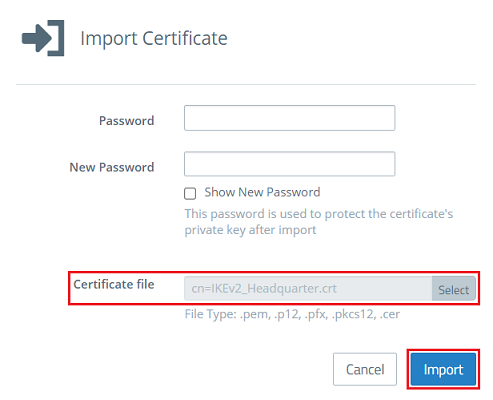

2.1.2 Wählen Sie bei Zertifikatsdatei das Zertifikat der Filiale aus, geben die Passwörter an und klicken auf Importieren:

- Passwort: Tragen Sie das in Schritt 1.1.6 vergebene Transport-Passwort ein.

- Neues Passwort: Tragen Sie ein neues Passwort ein. Mit diesem wird der Private Key nach dem Import verschlüsselt.

2.1.3 Importieren Sie ein weiteres Zertifikat. Wählen sie bei Zertifikatsdatei das Zertifikat der Zentrale aus und klicken auf Importieren:

Die Passwörter müssen nicht angegeben werden, da bei dem Export des Zertifikats für die Zentrale keine Passwörter angegeben wurden.

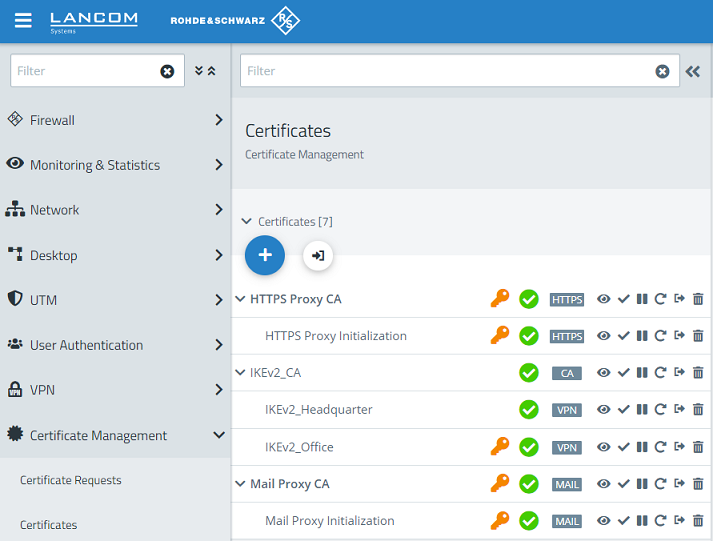

2.1.4 Die Zertifikatsverwaltung sieht nach dem Import der Zertifikate wie folgt aus.

2.2 Einrichtung der VPN-Verbindung:

2.2.1 Wechseln Sie in das Menü VPN → IPSec → IPSec-Einstellungen.

2.2.2 Aktivieren Sie die IPSec-Funktionalität über den Schieberegler und klicken auf Save.

2.2.3 Wechseln Sie in das Menü VPN → IPSec → Connections und klicken auf das "Plus-Symbol", um eine neue VPN-Verbindung zu erstellen.

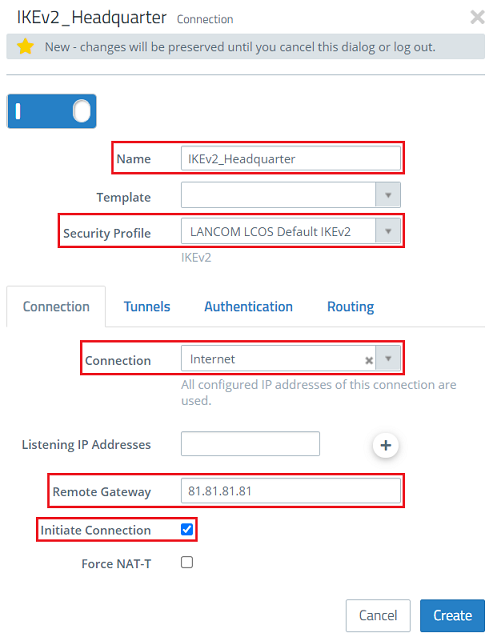

2.2.4 Passen Sie die folgenden Parameter an:

- Name: Vergeben Sie einen aussagekräftigen Namen für die VPN-Verbindung (in diesem Beispiel IKEv2_Zentrale).

- Sicherheits-Profil: Wählen Sie im Dropdownmenü das Sicherheits-Profil LANCOM LCOS Default IKEv2 aus. Bei Bedarf können Sie auf beiden Seiten auch ein anderes Profil verwenden.

- Verbindung: Wählen Sie im Dropdownmenü die Internet-Verbindung aus (in diesem Beispiel Internet).

- Remote-Gateway: Geben Sie die IP-Adresse oder den DNS-Namen der Unified Firewall in der Zentrale an (in diesem Beispiel die IP-Adresse 81.81.81.81).

- Setzen Sie den Haken bei Verbindung aufbauen, damit die Unified Firewall in der Filiale die VPN-Verbindung aufbaut.

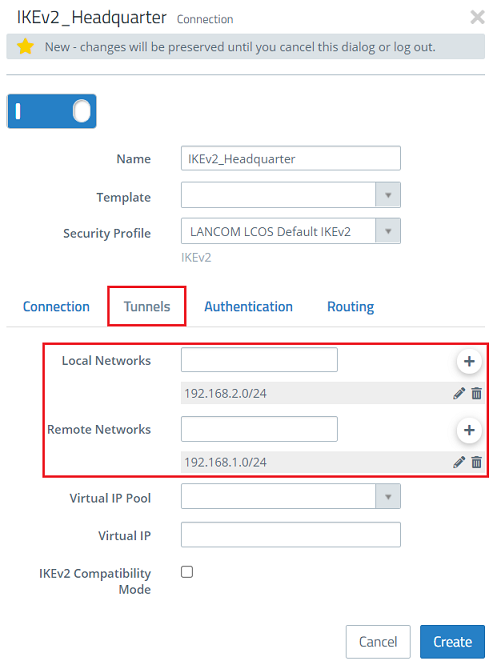

2.2.5 Wechseln Sie in den Reiter Tunnel und passen die folgenden Parameter an:

- Lokale Netzwerke: Hinterlegen Sie über das "Plus-Symbol" die Netz-Adresse des lokalen Netzwerks der Zentrale in CIDR-Schreibweise (in diesem Beispiel also 192.168.2.0/24).

- Remote Netzwerke: Hinterlegen Sie über das "Plus-Symbol" die Netz-Adresse des lokalen Netzwerks der Filiale in CIDR-Schreibweise (in diesem Beispiel also 192.168.1.0/24).

2.2.6 Wechseln Sie in den Reiter Authentifizierung, passen die folgenden Parameter an und klicken auf Erstellen:

- Authentifizierungstyp: Stellen Sie sicher, dass im Dropdownmenü die Option Zertifikat ausgewählt ist.

- Lokales Zertifikat: Wählen Sie im Dropdownmenü das in Schritt 2.1.2 importierte Zertifikat für die Filiale aus.

- Erweiterte Authentifizierung: Stellen Sie sicher, dass die Option Keine erweiterte Authentifizierung ausgewählt ist.

- Remote-Zertifikat: Wählen Sie im Dropdownmenü das in Schritt 2.1.3 importierte Zertifikat für die Zentrale aus.

2.2.7 Klicken Sie auf das Symbol zum Erstellen eines VPN-Netzwerks.

2.2.8 Passen Sie die folgenden Parameter an und klicken auf Erstellen:

- Name: Vergeben Sie einen aussagekräftigen Namen für die VPN-Verbindung (in diesem Beispiel IKEv2_Zentrale).

- Verbindungstyp: Wählen Sie die Option IPSec aus.

- IPSec-Verbindung: Wählen Sie im Dropdownmenü die in Schritt 2.2.4 - 2.2.6 erstellte VPN-Verbindung aus.

2.3 Kommunikation über die VPN-Verbindung in der Firewall freigeben:

2.3.1 Klicken sie auf dem Desktop auf das in Schritt 2.2.8 erstellte VPN-Netzwerk, wählen das Verbindungswerkzeug aus und klicken auf das Netzwerk-Objekt, für welches die Kommunikation erlaubt werden soll.

2.3.2 Wählen Sie auf der rechten Seite die erforderlichen Protokolle aus und fügen diese über die "Plus-Symbole" hinzu.

2.3.3 Klicken Sie auf Erstellen, um die Firewall-Regel anzulegen.

2.3.4 Die Konfiguration der Unified Firewall in der Zentrale ist damit abgeschlossen. Klicken Sie auf Aktivieren, damit die auf dem Desktop vorgenommenen Änderungen umgesetzt werden.

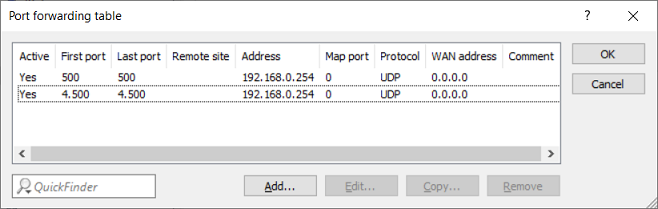

3. Einrichtung eines Port- und Protokoll-Forwarding auf einem LANCOM Router (nur Szenario 2):

Für IPSec werden die UDP-Ports 500 und 4500 sowie das Protokoll ESP benötigt. Diese müssen auf die Unified Firewall weitergeleitet werden.

Werden die UDP-Ports 500 und 4500 weitergeleitet, wird das Protokoll ESP automatisch mit weitergeleitet.

Sollte ein Router eines anderen Herstellers verwendet werden, erfragen Sie die Vorgehensweise bei dem jeweiligen Hersteller.

Werden die UDP-Ports 500 und 4500 sowie das Protokoll ESP auf die Unified Firewall weitergeleitet, kann eine IPSec-Verbindung auf dem LANCOM Router nur noch verwendet werden, wenn diese in HTTPS gekapselt wird (IPSec-over-HTTPS). Ansonsten kann keine IPSec-Verbindung mehr aufgebaut werden!

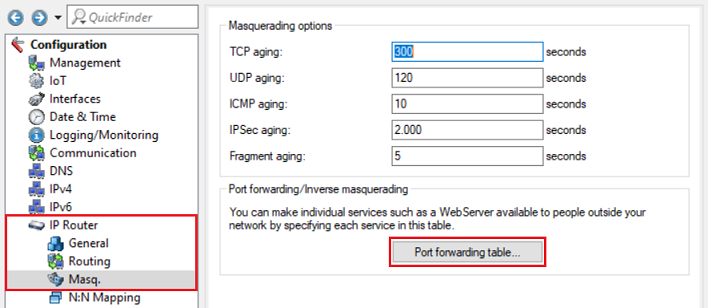

3.1 Öffnen Sie die Konfiguration des Routers in LANconfig und wechseln in das Menü IP-Router → Maskierung → Port-Forwarding-Tabelle.

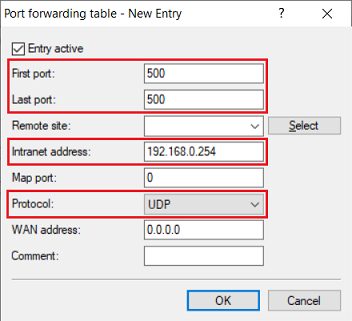

3.2 Hinterlegen Sie folgende Parameter:

- Anfangs-Port: Hinterlegen Sie den Port 500.

- End-Port: Hinterlegen Sie den Port 500.

- Intranet-Adresse: Hinterlegen Sie die IP-Adresse der Unified-Firewall im Transfernetz zwischen Unified Firewall und LANCOM Router.

- Protokoll: Wählen Sie im Dropdown-Menü UDP aus.

3.3 Erstellen Sie einen weiteren Eintrag und hinterlegen den UDP-Port 4500.

3.4 Schreiben Sie die Konfiguration in den Router zurück.