Description:

In bestimmten Szenarien kann es erforderlich sein bei Kommunikation über einen VPN-Tunnel das lokale Netzwerk hinter einer bestimmten IP-Adresse zu maskieren. Dadurch muss auf der Gegenseite nur eine VPN-Regel für eine IP-Adresse erstellt werden und nicht für ein ganzes Netzwerk. Ein Nachteil ist, dass von der Gegenseite kein Zugriff auf Ressourcen hinter der maskierten Verbindung möglich ist. Daher bietet sich die Maskierung in der Regel nur für Filialen an, die auf Ressourcen in der Zentrale zugreifen.

In diesem Artikel wird beschrieben, wie Source-NAT für eine bestehende IKEv2-Verbindung auf einer Unified Firewall eingerichtet wird.

Requirements:

- Zwei LANCOM R&S®Unified Firewalls mit LCOS FX ab Version 10.7

- Bereits eingerichtete und funktionsfähige lokales Netzwerke auf beiden Unified Firewalls

- Bereits eingerichtete und funktionsfähige Internet-Verbindungen auf beiden Unified Firewalls

- Bereits eingerichtete und funktionsfähige IKEv2-Verbindungen auf beiden Unified Firewalls

- Web-Browser zur Konfiguration der beiden Unified Firewalls

Es werden folgende Browser unterstützt:- Google Chrome

- Chromium

- Mozilla Firefox

Scenario:

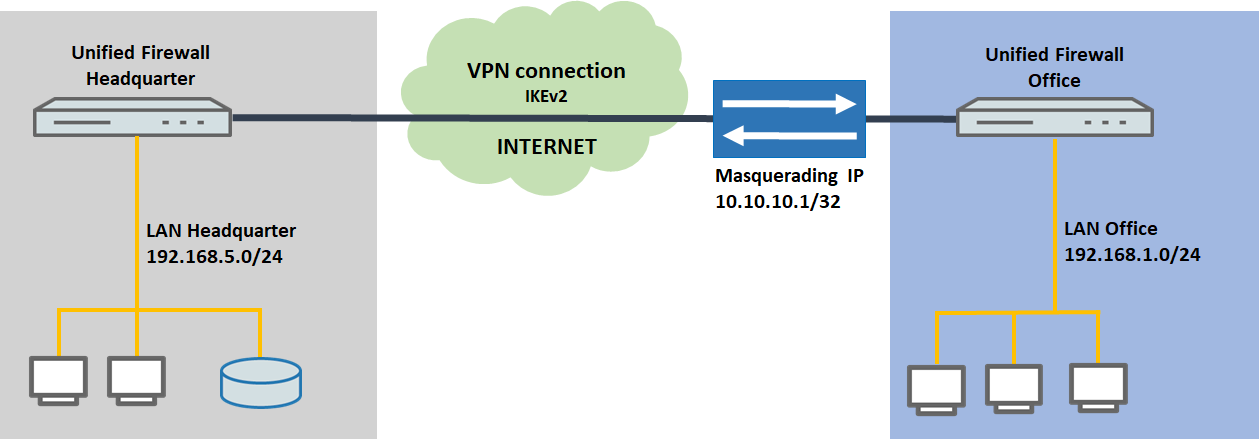

- Es gibt eine bestehende IKEv2-Verbindung zwischen zwei Unified Firewalls (Office und Headquarter).

- Die Unified Firewall in der Headquarter hat den IP-Adressbereich 192.168.5.0/24.

- Die Unified Firewall in der Office hat den IP-Adressbereich 192.168.1.0/24.

- Die Kommunikation von der Office in Richtung der Headquarter über die IKEv2-Verbindung soll hinter der IP-Adresse 10.10.10.1 maskiert werden.

Procedure:

1. Konfigurationsschritte in der Office:

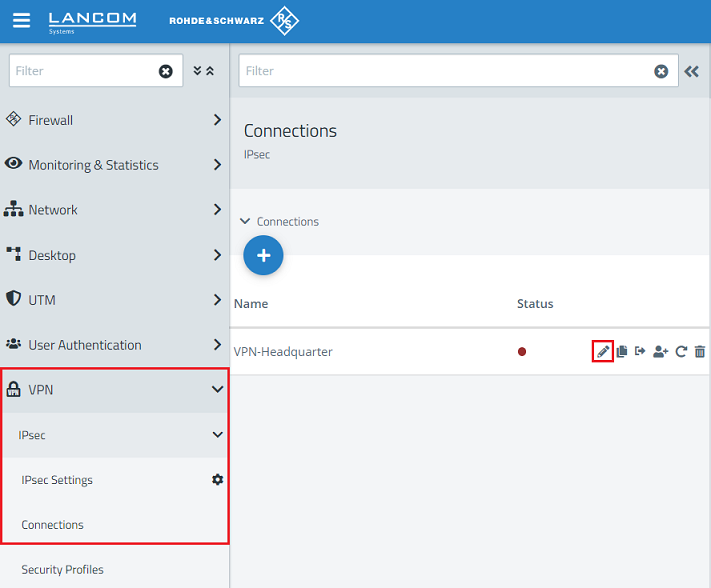

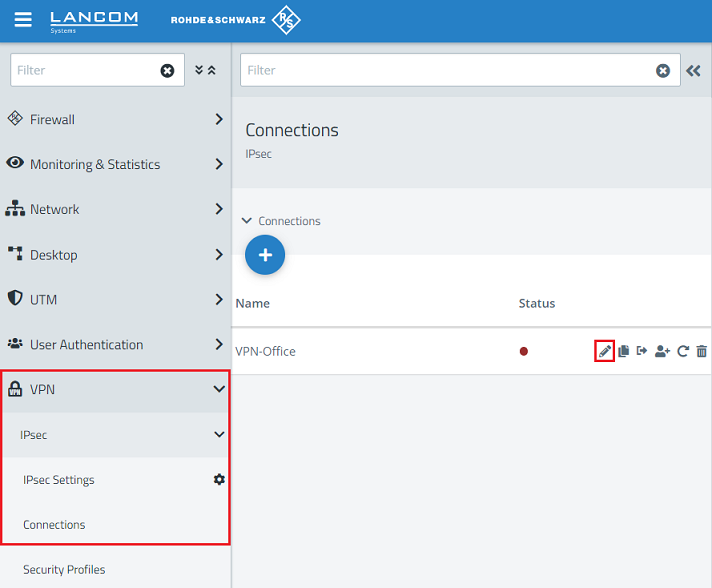

1.1 Verbinden Sie sich mit dem Webinterface der Unified Firewall in der Office, wechseln in das Menü VPN → IPSec → Connections und klicken bei der VPN-Verbindung zur Zentrale auf das "Stift-Symbol", um diese zu bearbeiten.

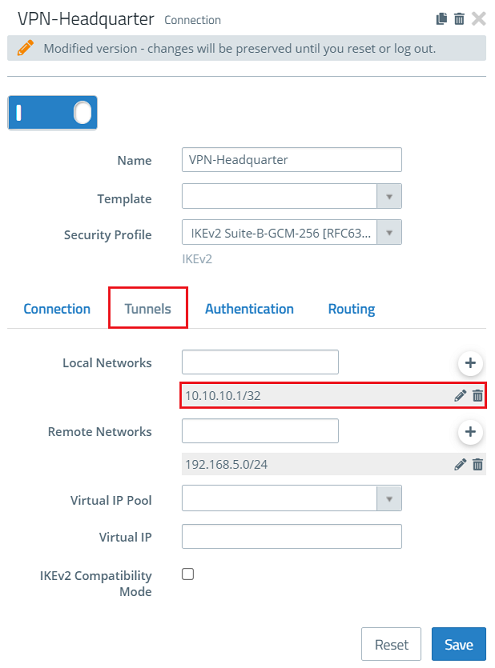

1.2 Wechseln Sie in den Reiter Tunnels, löschen bei Lokale Netzwerke das hinterlegte Netzwerk und tragen stattdessen die IP-Adresse in CIDR-Schreibweise (Classless Inter Domain Routing) ein, hinter der die VPN-Verbindung in Richtung der Zentrale maskiert werden soll (in diesem Beispiel die 10.10.10.1/32).

Die Subnetzmaske /32 ist eine andere Schreibweise für 255.255.255.255 und stellt eine einzelne IP-Adresse dar.

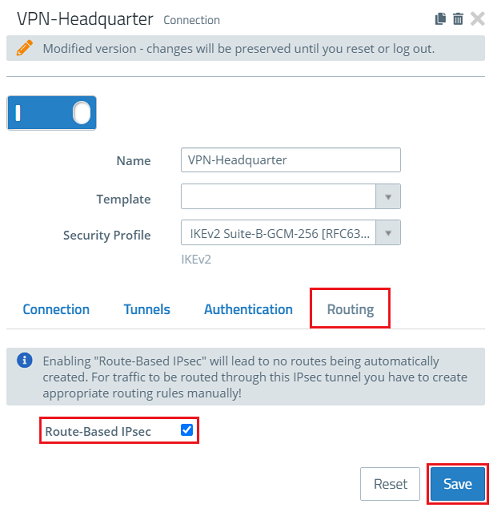

1.3 Wechseln Sie in den Reiter Routing, aktivieren das Route-based IPSec und klicken auf Save.

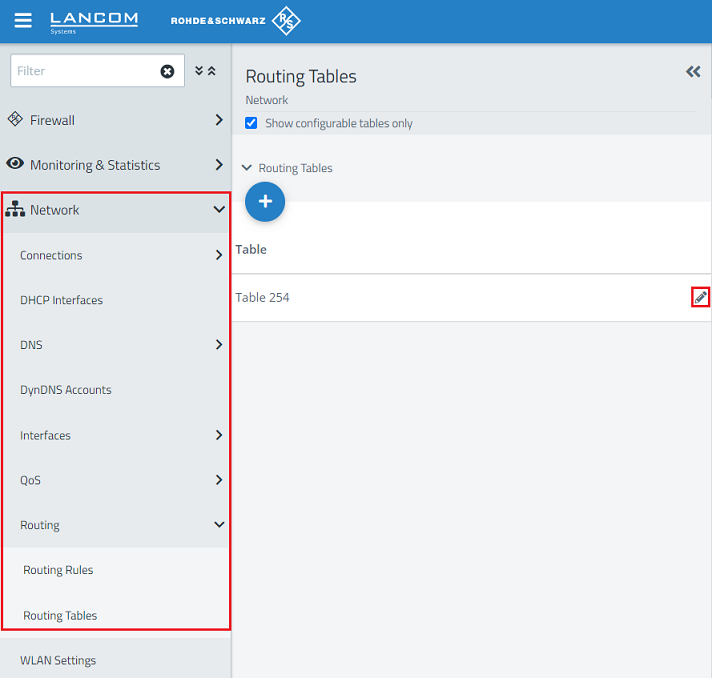

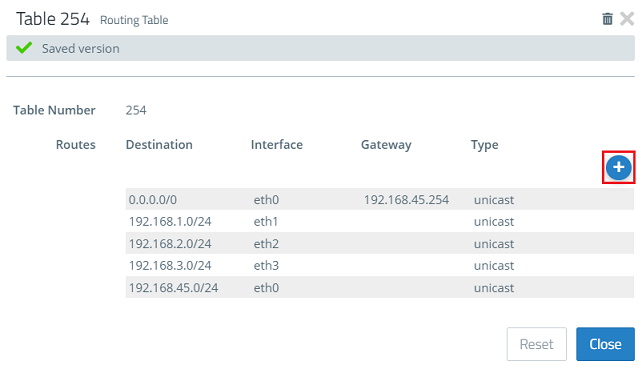

1.4 Wechseln Sie in das Menü Network → Routing → Routing Tables und klicken bei der Table 254 auf das "Stift-Symbol", um diese zu bearbeiten.

1.5 Klicken Sie auf das "Plus-Symbol", um eine neue Route zu erstellen.

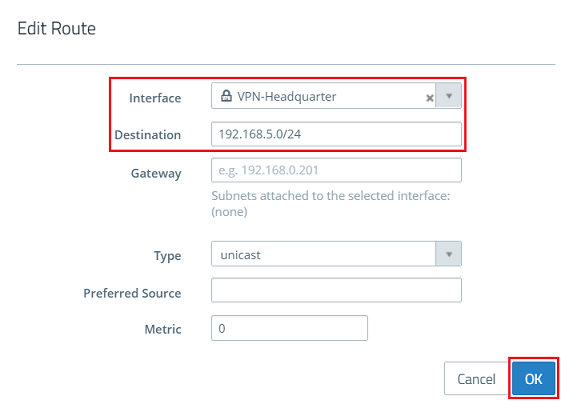

1.6 Passen Sie die folgenden Parameter an und klicken auf OK:

- Interface: Wählen Sie im Dropdownmenü die VPN-Verbindung zur Headquarter aus, die maskiert werden soll.

- Destination: Tragen Sie das Zielnetzwerk in der Headquarter ein, mit dem über die VPN-Verbindung kommuniziert werden soll (in diesem Beispiel das Netzwerk 192.168.5.0/24).

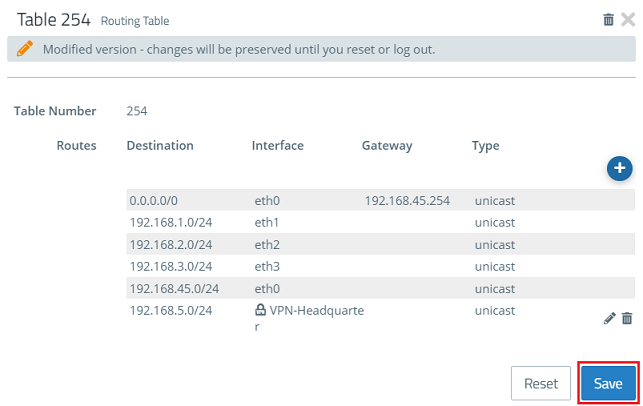

1.7 Klicken Sie auf die Schaltfläche Save, um die Route zu speichern.

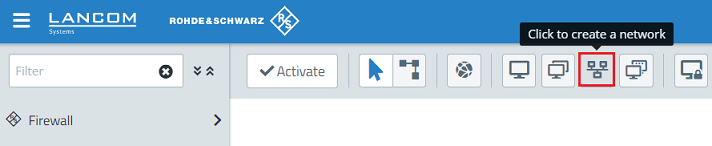

1.8 Klicken Sie auf die Schaltfläche zum Create a network, um das Zielnetzwerk in der Zentrale lokal anzulegen. Dies ist für die Maskierung erforderlich. Routing-Konflikte können dadurch nicht auftreten.

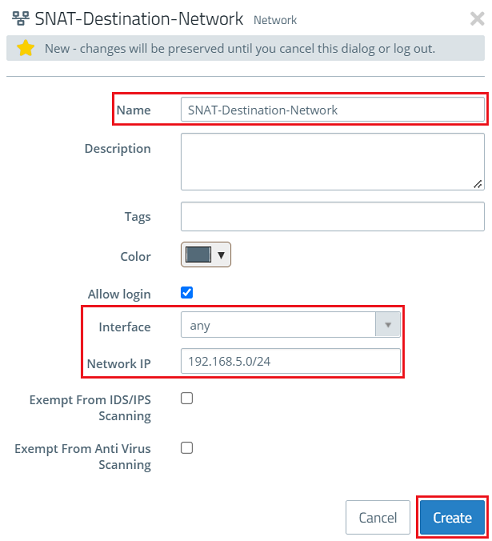

1.9 Passen Sie die folgenden Parameter an und klicken auf Create:

- Name: Vergeben Sie einen aussagekräftigen Namen für das Zielnetzwerk (in diesem Beispiel SNAT-Destination-Network).

- Interface: Wählen Sie im Dropdownmenü die Schnittstelle any aus.

- Network IP: Tragen Sie die IP-Adresse des Zielnetzwerks in der Zentrale in CIDR-Schreibweise ein (in diesem Beispiel 192.168.5.0/24).

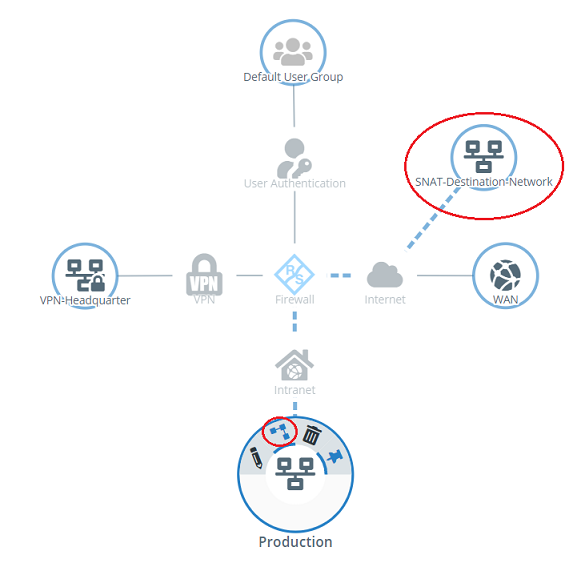

1.10 Klicken Sie auf dem Desktop auf das Netzwerkobjekt für das lokale Netzwerk (in diesem Beispiel Production), wählen das Verbindungswerkzeug aus und klicken auf das in Schritt 1.9 erstellte Netzwerkobjekt (in diesem Beispiel SNAT-Destination-Network).

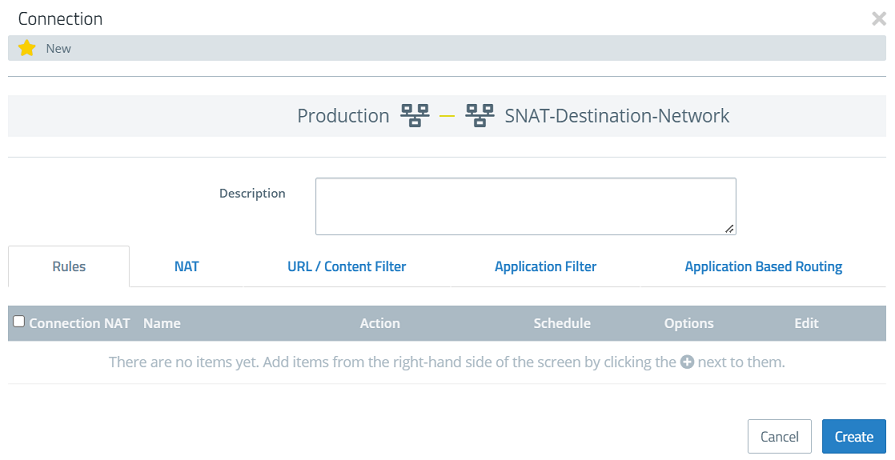

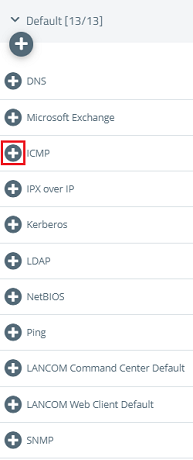

1.11 Fügen Sie über die "Plus-Symbole" die zur Kommunikation erforderlichen Protokolle hinzu (in diesem Beispiel ICMP).

Wiederholen Sie die Schritte 1.12 - 1.14 für jedes weitere Protokoll.

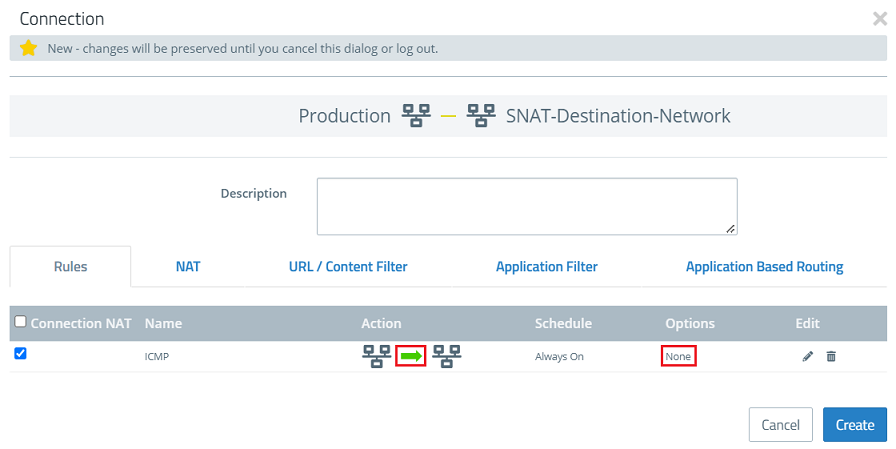

1.12 Klicken Sie bei dem verwendeten Protokoll unter Action dreimal auf den Pfeil, bis dieser nach rechts zeigt. Klicken Sie anschließend unter Options auf die Schaltfläche None.

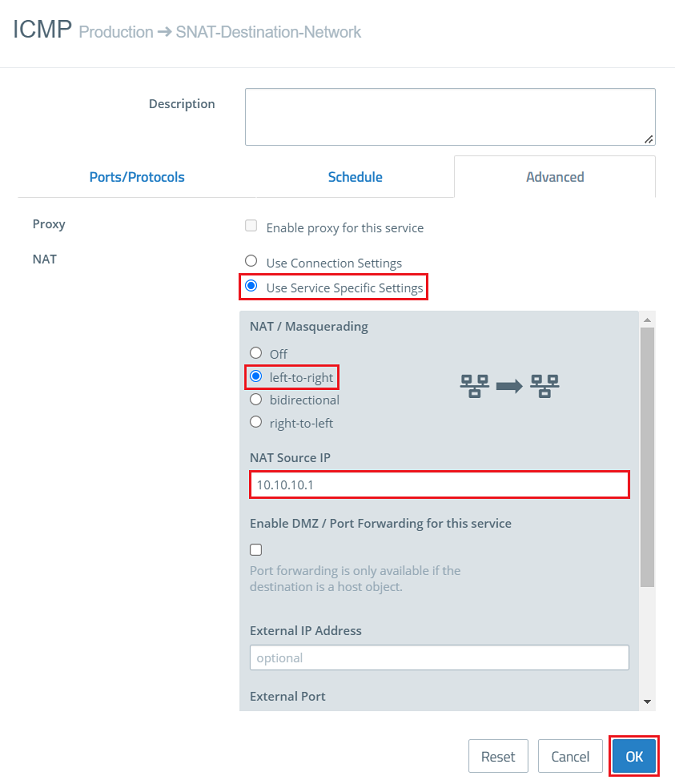

1.13 Wählen Sie bei NAT die Option Use Service Specific Settings, passen die folgenden Parameter an und klicken auf OK:

- NAT / Masquerading: Wählen Sie die Option left-to-right aus.

- NAT Source IP: Tragen Sie die in Schritt 1.2 vergebene IP-Adresse ein, hinter die Protokolle über die VPN-Verbindung maskiert werden (in diesem Beispiel die IP-Adresse 10.10.10.1).

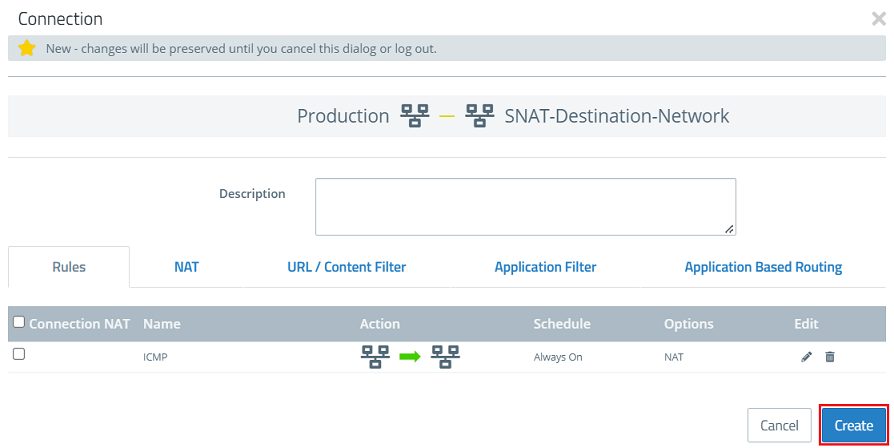

1.14 Klicken Sie auf Create.

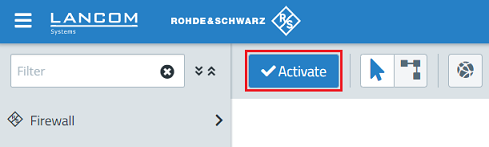

1.15 Klicken Sie auf Activate, damit die vorgenommenen Einstellungen umgesetzt werden.

1.16 Die Konfigurationsschritte in der Office sind damit abgeschlossen.

2. Konfigurationsschritte in der Zentrale:

In diesem Konfigurations-Beispiel wird davon ausgegangen, dass auch in der Zentrale eine Unified Firewall verwendet wird. Das Szenario lässt sich auch mit Geräten eines anderen Herstellers umsetzen. In diesem Fall müssen die VPN-Regeln sowie das Routing entsprechend auf die Maskierungs-IP-Adresse angepasst werden. Bitte wenden Sie sich dazu gegebenenfalls an den jeweiligen Hersteller.

2.1 Verbinden Sie sich mit dem Webinterface der Unified Firewall in der Headquarter, wechseln in das Menü VPN → IPSec → Connections und klicken bei der VPN-Verbindung zur Filiale auf das "Stift-Symbol", um diese zu bearbeiten.

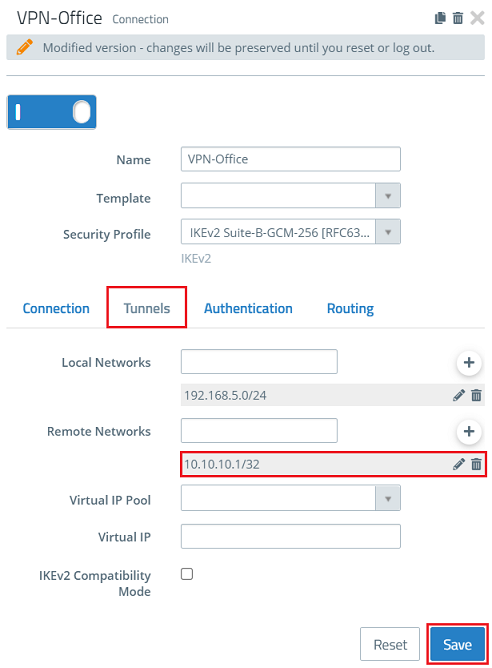

2.2 Wechseln Sie in den Reiter Tunnels und tragen bei Remote Networks die in Schritt 1.2 vergebene IP-Adresse in CIDR-Schreibweise ein, hinter der die VPN-Verbindung maskiert werden soll (in diesem Beispiel die 10.10.10.1/32).

Klicken Sie anschließend auf Save.

2.3 Die Konfigurationsschritte in der Headquarter sind damit abgeschlossen.

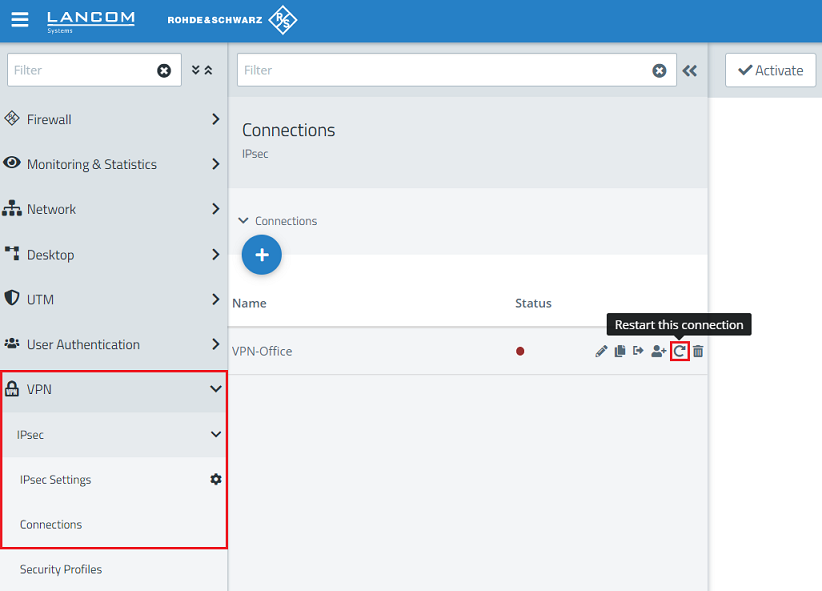

3. Neustart der VPN-Verbindung:

Damit die in den VPN-Verbindungen angepassten Parameter verwendet werden, muss die VPN-Verbindung neugestartet werden.

Verbinden Sie sich mit der Unified Firewall in der Filiale oder der Zentrale, wechseln in das Menü VPN → IPSec → Connections und klicken bei der entsprechenden VPN-Verbindung auf das "Pfeilkreis-Symbol".