Beschreibung:

Damit bei einem Wechsel von einem LANCOM Router zu einer LANCOM R&S®Unified Firewall die Profile der Advanced VPN Client Verbindungen nicht neu auf die Endgeräte ausgerollt werden müssen, ist es sinnvoll die Konfiguration der Advanced VPN Client Verbindungen vom Router in die LANCOM R&S®Unified Firewall zu übernehmen.

In diesem Artikel wird beschrieben, wie eine IKEv2 Verbindung für den Advanced VPN Client von einem LANCOM Router in eine LANCOM R&S®Unified Firewall übernommen werden kann.

Das Szenario und die generelle Vorgehensweise entsprechen der Vorgehensweise bei der Einrichtung einer neuen IKEv2 Verbindung für den Advanced VPN Client auf einer Unified Firewall. |

Voraussetzungen:

Vorgehensweise:

1. Auslesen der Authentifizierungs-Parameter der Advanced VPN Client Verbindung im LANCOM Router:

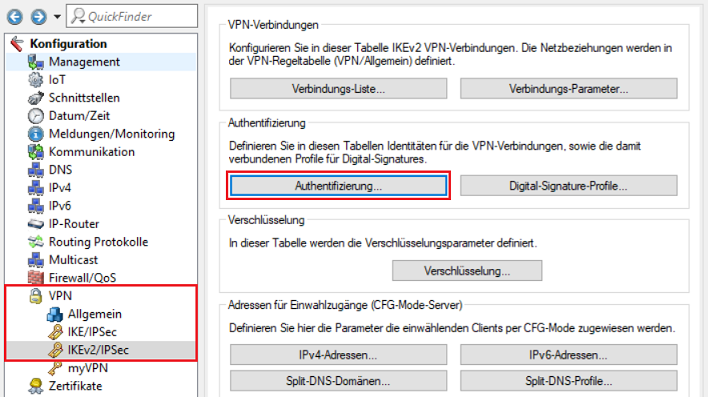

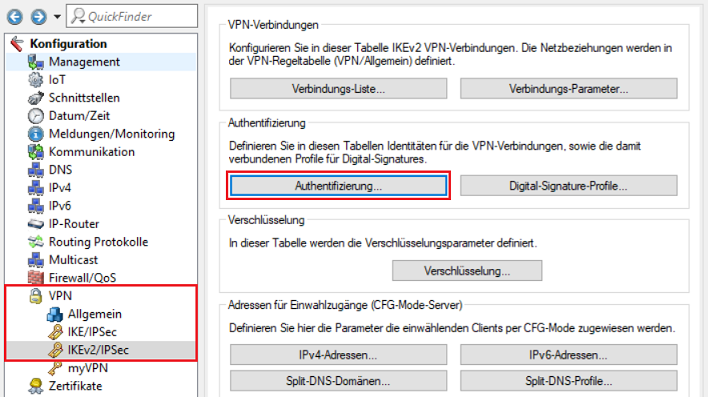

1.1 Öffnen Sie die Konfiguration des LANCOM Routers in LANconfig und wechseln in das Menü VPN → IKEv2/IPSec → Authentifizierung.

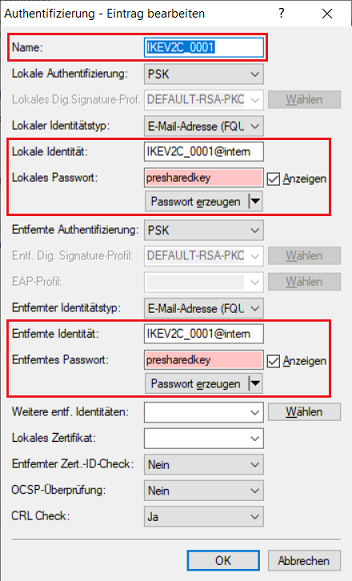

1.2 Öffnen Sie den Eintrag der VPN-Verbindung, welche auf die Unified Firewall übernommen werden soll und notieren die folgenden Parameter:

Die Einträge für die Parameter Lokale Identität / Entfernte Identität und Lokales Passwort / Entferntes Passwort werden durch den Setup-Assistenten im Router gleich gesetzt. |

2. Konfiguration der Advanced VPN Client Verbindung in der Unified Firewall:

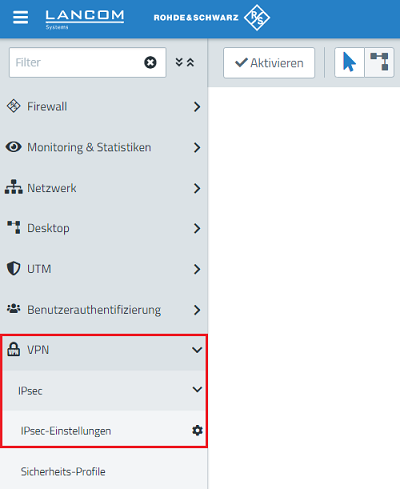

2.1 Verbinden Sie sich mit der Unified Firewall und wechseln in das Menü VPN → IPSec → IPSec-Einstellungen.

2.2 Stellen Sie sicher, dass IPSec aktiv ist.

2.3 Wechseln Sie in das Menü VPN → IPSec → Verbindungen und klicken auf das "Plus-Zeichen", um eine neue VPN-Verbindung zu erstellen.

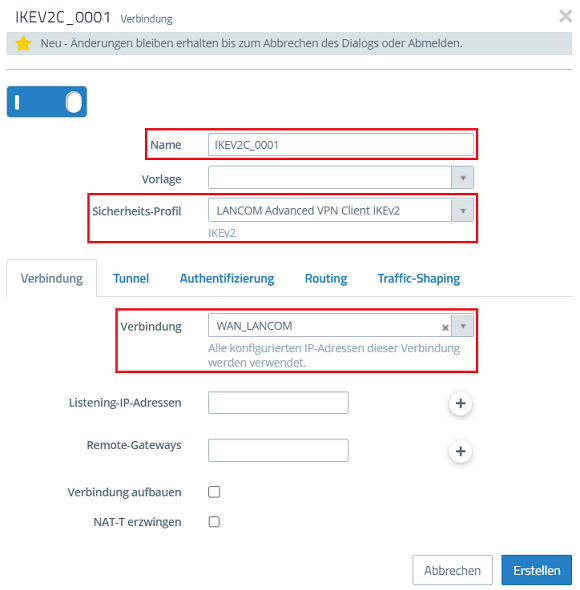

2.4 Passen Sie die folgenden Parameter an:

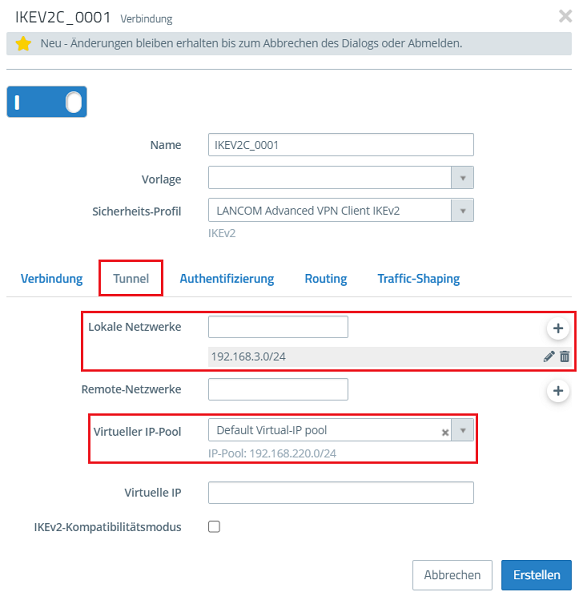

2.5 Wechseln Sie in den Reiter Tunnel und passen die folgenden Parameter an:

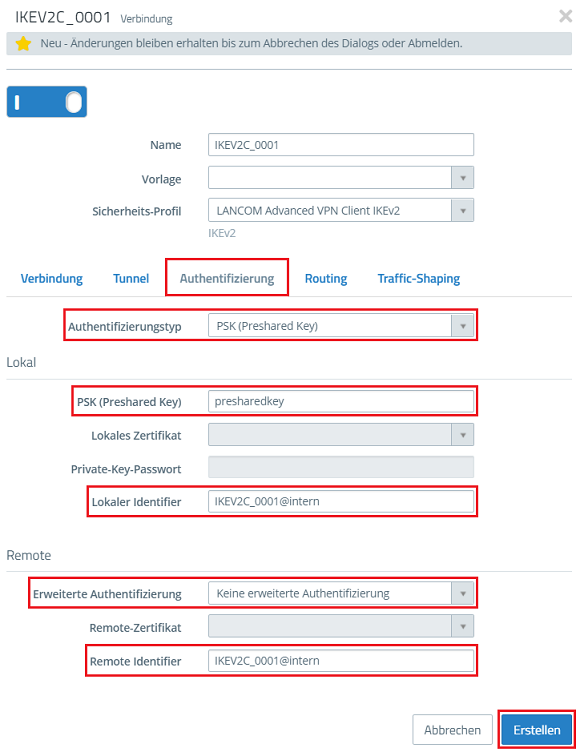

2.6 Wechseln Sie in den Reiter Authentifizierung, passen die folgenden Parameter an und klicken auf Erstellen:

Sollen weitere VPN-Verbindungen übernommen werden, für welche die Kommunikation in das gleiche Netzwerk erlaubt sein soll, kann die vorhandene Verbindung kopiert werden. Es müssen dann nur noch der Name sowie die Authentifizierungsparameter angepasst werden.

|

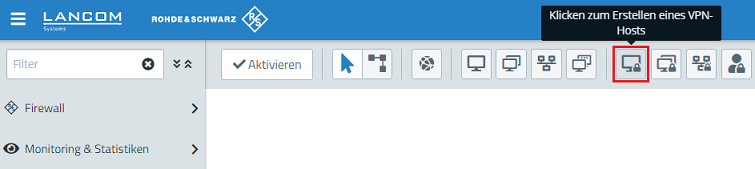

2.7 Klicken Sie auf das Symbol zum Erstellen eines VPN-Hosts.

2.8 Passen Sie die folgenden Parameter an und klicken auf Erstellen:

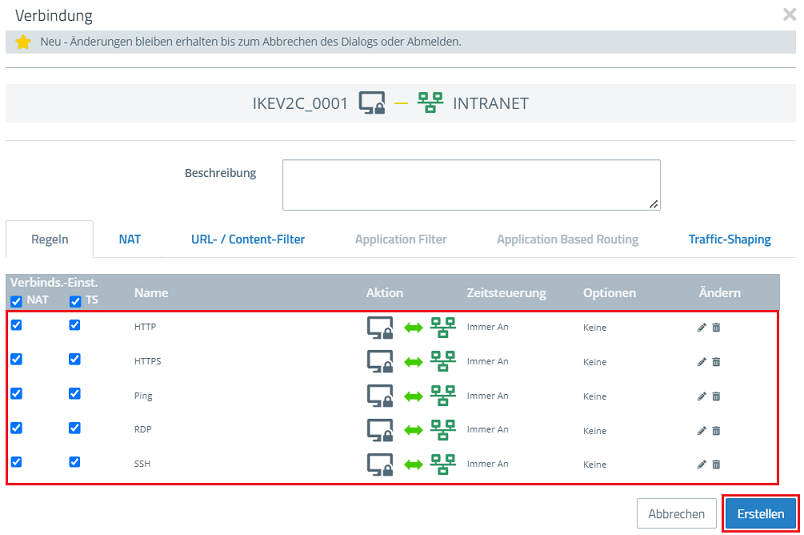

9. Klicken Sie auf dem Desktop auf den VPN-Host, wählen das "Verbindungswerkzeug" aus und klicken auf das Netzwerk, mit welchem die Kommunikation über den Advanced VPN Client erlaubt sein soll.

10. Weisen Sie dem VPN-Host die erforderlichen Protokolle über die "Plus-Zeichen" zu.

Eine Unified Firewall verwendet eine Deny-All Strategie. Die Kommunikation muss also explizit erlaubt werden. |

11. Klicken Sie abschließend auf Aktivieren, damit die Änderungen übernommen werden.

|