Description:

This document describes how to set up a VPN-SSL connection (site-to-site) between two LANCOM R&S®Unified Firewalls (referred to in the following as Unified Firewalls).

Requirements:

| Please ensure that the address ranges of the local networks being connected via VPN do not overlap with the default networks configured on the Unified Firewall ports (e.g. 192.168.2.0/24, 192.168.3.0/24)! |

Scenario:

1) The Unified Firewall is connected directly to the Internet and has a public IPv4 address:

A company wants to use an SSL-VPN connection to connect their Unified Firewall at the headquarters to their Unified Firewall at the branch office.

Headquarter:

Branch office:

A company wants to use an SSL-VPN connection to connect their Unified Firewall at the headquarters to their Unified Firewall at the branch office.

Headquarter:

Branch office:

| This scenario also includes the “parallel” solution as described in this article. |

Procedure:

The setup for scenarios 1 and 2 are basically the same. Scenario 2 additionally requires port forwarding to be set up on the upstream router (see section 4).

Damit sowohl die Unified Firewall in der Zentrale als auch die Unified Firewall in der Filiale VPN-SSL Einwahl-Verbindungen annehmen können, muss auf beiden Unified Firewalls jeweils eine eigene CA sowie zwei VPN-SSL Zertifikate erstellt werden. Eines der VPN-SSL-Zertifikate wird dann in den VPN-SSL-Einstellungen hinterlegt und dient zum Entschlüsseln der Verbindungen. Anschließend wird das andere VPN-SSL Zertifikat mitsamt der Zertifikatskette exportiert und in der jeweils anderen Unified Firewall importiert. Dort wird das importierte Zertifikat in der VPN-SSL Verbindung hinterlegt und dient dort zum Verschlüsseln der Verbindung.

1. Erstellen der Zertifikate und Konfiguration der VPN-SSL-Einstellungen:

1.1 Erstellen der Zertifikate und Konfiguration der VPN-SSL-Einstellungen auf der Unified Firewall in der Zentrale:

1.1.1 Verbinden Sie sich mit der Unified Firewall in der Zentrale, wechseln in das Menü Zertifikatsverwaltung → Zertifikate und klicken auf das "Plus-Zeichen", um ein neues Zertifikat zu erstellen.

1.1.2 Passen Sie die folgenden Parameter an, um eine CA zu erstellen und klicken auf Erstellen:

1.1.3 Erstellen Sie mit einem Klick auf das "Plus-Zeichen" ein weiteres Zertifikat, welches in den VPN-SSL-Einstellungen der Zentrale hinterlegt wird (siehe Schritt 1.1.8). Passen Sie dazu die folgenden Parameter an und klicken auf Erstellen:

1.1.4 Erstellen Sie mit einem Klick auf das "Plus-Zeichen" ein weiteres Zertifikat, welches in der VPN-SSL-Verbindung der Filiale hinterlegt wird. Passen Sie dazu die folgenden Parameter an und klicken auf Erstellen:

Bei Bedarf können Sie auch die Gültigkeit des Zertifikates anpassen. |

1.1.5 Klicken Sie bei dem in Schritt 1.1.4 erstellten Zertifikat auf die Schaltfläche für den Zertifikat-Export.

1.1.6 Wählen Sie das Format PEM / CRT, aktivieren die Option Zertifikatskette exportieren und klicken auf Exportieren.

1.1.7 Wechseln Sie in das Menü VPN → VPN-SSL → VPN-SSL-Einstellungen.

1.1.8 Aktivieren Sie den VPN-SSL-Dienst über den Schieberegler, passen die folgenden Parameter an und klicken auf Speichern:

| Bei Bedarf können Sie das Protokoll sowie den Port abändern. Bei dem Adressbereich handelt es sich um den Einwahl-Adressbereich, aus dem ein VPN-SSL-Client eine IP-Adresse zugewiesen bekommt. Dieser Adressbereich darf nicht bereits als internes Netzwerk in der Unified Firewall verwendet werden. |

1.2 Erstellen der Zertifikate und Konfiguration der VPN-SSL-Einstellungen auf der Unified Firewall in der Filiale:

1.2.1 Verbinden Sie sich mit der Unified Firewall in der Filiale, wechseln in das Menü Zertifikatsverwaltung → Zertifikate und klicken auf das "Plus-Zeichen", um ein neues Zertifikat zu erstellen.

1.2.2 Passen Sie die folgenden Parameter an, um eine CA zu erstellen und klicken auf Erstellen:

1.2.3 Erstellen Sie mit einem Klick auf das "Plus-Zeichen" ein weiteres Zertifikat, welches in den VPN-SSL-Einstellungen der Filiale hinterlegt wird (siehe Schritt 1.2.8). Passen Sie dazu die folgenden Parameter an und klicken auf Erstellen:

1.2.4 Erstellen Sie mit einem Klick auf das "Plus-Zeichen" ein weiteres Zertifikat, welches in der VPN-SSL-Verbindung der Zentrale hinterlegt wird. Passen Sie dazu die folgenden Parameter an und klicken auf Erstellen:

Bei Bedarf können Sie auch die Gültigkeit des Zertifikates anpassen. |

1.2.5 Klicken Sie bei dem in Schritt 1.2.4 erstellten Zertifikat auf die Schaltfläche für den Zertifikat-Export.

1.2.6 Wählen Sie das Format PEM / CRT, aktivieren die Option Zertifikatskette exportieren und klicken auf Exportieren.

1.2.7 Wechseln Sie in das Menü VPN → VPN-SSL → VPN-SSL-Einstellungen.

1.2.8 Aktivieren Sie den VPN-SSL-Dienst über den Schieberegler, passen die folgenden Parameter an und klicken auf Speichern:

| Bei Bedarf können Sie das Protokoll sowie den Port abändern. Bei dem Adressbereich handelt es sich um den Einwahl-Adressbereich, aus dem ein VPN-SSL-Client eine IP-Adresse zugewiesen bekommt. Dieser Adressbereich darf nicht bereits als internes Netzwerk in der Unified Firewall verwendet werden. |

2. Import der Zertifikate:

2.1 Import des VPN-SSL-Zertifikats auf der Unified Firewall in der Zentrale:

2.1.1 Wechseln Sie auf der Unified Firewall in der Zentrale in das Menü Zertifikatsverwaltung → Zertifikate und klicken auf die Schaltfläche für den Zertifikat-Import.

2.1.2 Belassen Sie die Auswahl auf Zertifikat importieren, wählen die in Schritt 1.2.6 exportierte Zertifikatsdatei der Filiale aus und klicken auf Importieren.

Es müssen keine Passwörter angegeben werden, da der Private Key nicht mit exportiert wurde. |

2.2 Import des VPN-SSL-Zertifikats auf der Unified Firewall in der Filiale:

2.2.1 Wechseln Sie auf der Unified Firewall in der Filiale in das Menü Zertifikatsverwaltung → Zertifikate und klicken auf die Schaltfläche für den Zertifikat-Import.

2.2.2 Belassen Sie die Auswahl auf Zertifikat importieren, wählen die in Schritt 1.1.6 exportierte Zertifikatsdatei der Zentrale aus und klicken auf Importieren.

Es müssen keine Passwörter angegeben werden, da der Private Key nicht mit exportiert wurde. |

3. Konfiguration der SSL-VPN-Verbindungen und Erstellen von Firewall-Regeln:

3.1 Konfiguration der SSL-VPN-Verbindungen und Erstellen von Firewall-Regeln auf der Unified Firewall in der Zentrale:

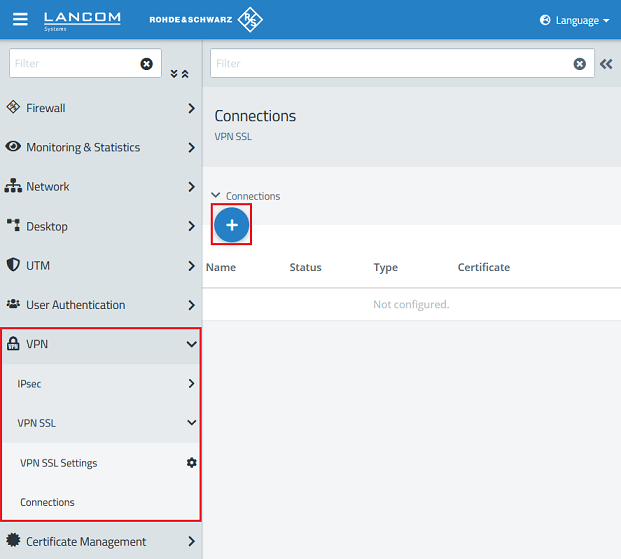

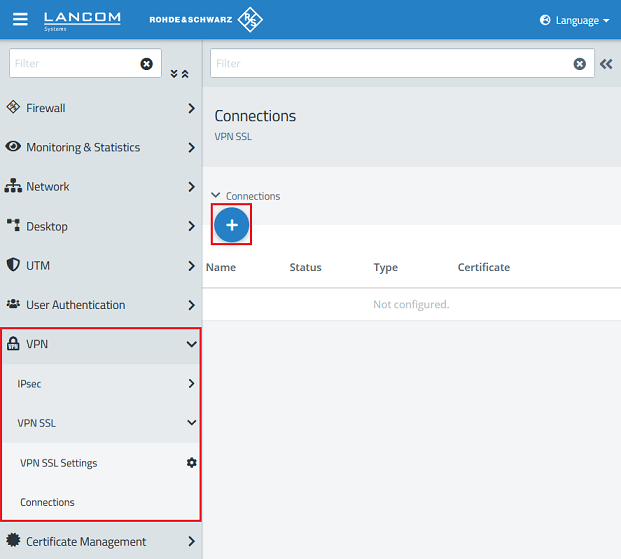

3.1.1 Wechseln Sie in der Zentrale in das Menü VPN → VPN-SSL → Verbindungen und klicken auf das "Plus-Zeichen", um eine neue VPN-SSL-Verbindung zu erstellen.

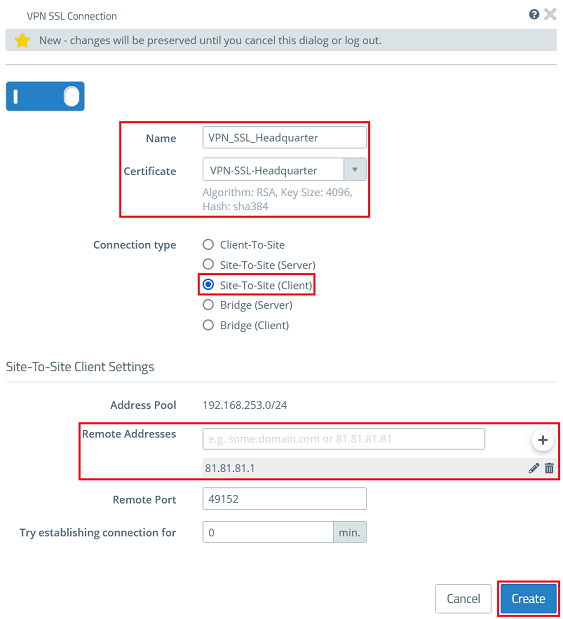

3.1.2 Passen Sie die folgenden Parameter an und klicken auf Erstellen:

| Sollen von der Filiale weitere Netzwerke angesprochen werden können, welche über die Zentrale erreichbar sind (etwa über eine weitere VPN-Verbindung), so müssen diese Netzwerke unter Zusätzliche lokale Netzwerke hinterlegt werden. Die Konfiguration wird von der Zentrale (Server) an die Filiale (Client) ausgerollt, welche Routing-Einträge für die übermittelten Netzwerke erstellt. |

3.1.3 Klicken Sie auf das Symbol zum Erstellen eines VPN-Netzwerks.

3.1.4 Passen Sie die folgenden Parameter an und klicken auf Erstellen:

3.1.5 Klicken Sie auf das in Schritt 3.1.4 erstellte VPN-Netzwerk, wählen das "Verbindungswerkzeug" aus und klicken anschließend auf das Netzwerk-Objekt, auf welches die Site-to-Site VPN-Verbindung zugreifen können soll, damit die Firewall-Objekte geöffnet werden.

3.1.6 Weisen Sie über die "Plus-Zeichen" die erforderlichen Protokolle der Verbindung zu.

| Eine Unified Firewall verwendet eine Deny-All Strategie. Die Kommunikation muss also explizit erlaubt werden. |

3.1.7 Klicken Sie abschließend auf Aktivieren, damit die vorgenommenen Änderungen von der Unified Firewall umgesetzt werden. Die Konfigurationsschritte auf der Unified Firewall in der Zentrale sind damit abgeschlossen.

3.2 Konfiguration der SSL-VPN-Verbindungen und Erstellen von Firewall-Regeln auf der Unified Firewall in der Filiale:

3.2.1 Wechseln Sie in der Filiale in das Menü VPN → VPN-SSL → Verbindungen und klicken auf das "Plus-Zeichen", um eine neue VPN-SSL-Verbindung zu erstellen.

3.2.2 Passen Sie die folgenden Parameter an und klicken auf Erstellen:

3.2.3 Klicken Sie auf das Symbol zum Erstellen eines VPN-Netzwerks.

3.2.4 Passen Sie die folgenden Parameter an und klicken auf Erstellen:

3.2.5 Klicken Sie auf das in Schritt 3.2.4 erstellte VPN-Netzwerk, wählen das "Verbindungswerkzeug" aus und klicken anschließend auf das Netzwerk-Objekt, auf welches die Site-to-Site VPN-Verbindung zugreifen können soll, damit die Firewall-Objekte geöffnet werden.

3.1.6 Weisen Sie über die "Plus-Zeichen" die erforderlichen Protokolle der Verbindung zu.

| Eine Unified Firewall verwendet eine Deny-All Strategie. Die Kommunikation muss also explizit erlaubt werden. |

3.1.7 Klicken Sie abschließend auf Aktivieren, damit die vorgenommenen Änderungen von der Unified Firewall umgesetzt werden. Die Konfigurationsschritte auf der Unified Firewall in der Filiale sind damit abgeschlossen.

|

4.1 Öffnen Sie die Konfiguration des Routers in LANconfig und wechseln in das Menü IP-Router → Maskierung → Port-Forwarding-Tabelle.