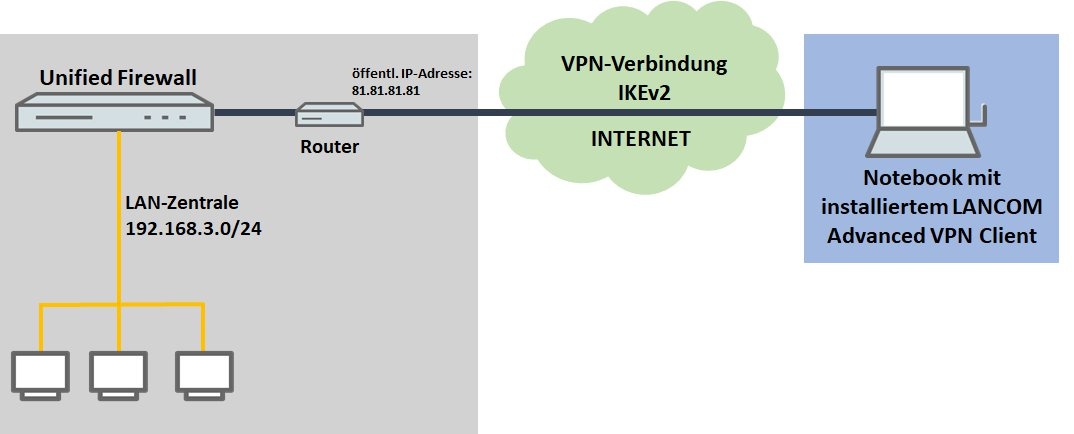

2. Die Unified Firewall geht über einen vorgeschalteten Router ins Internet:

Beschreibung:

In diesem Dokument ist beschrieben, wie eine IKEv2-Verbindung mit dem LANCOM Advanced VPN Client zu einer LANCOM R&S®Unified Firewall (im Folgenden als Unified Firewall bezeichnet) eingerichtet werden kann.

Voraussetzungen:

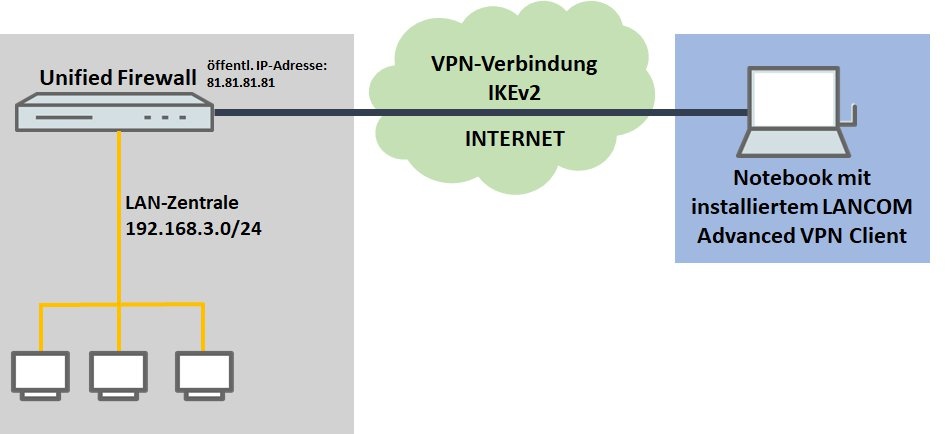

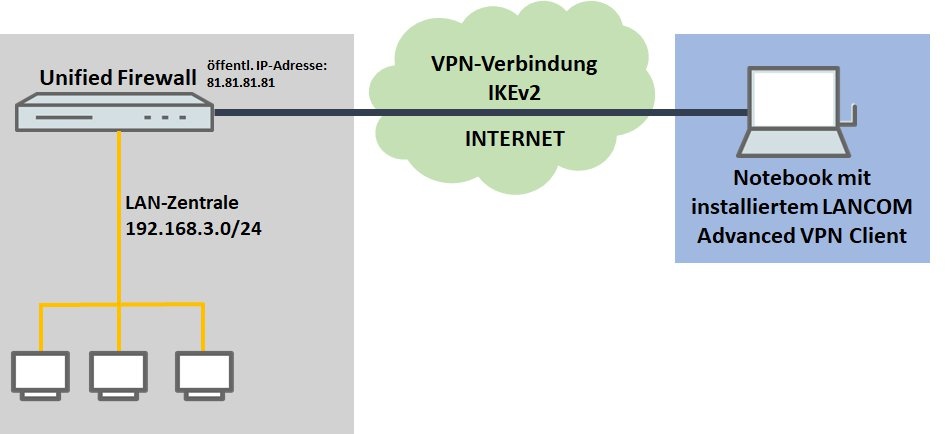

Szenario:

1. Die Unified Firewall ist direkt mit dem Internet verbunden und verfügt über eine öffentliche IPv4-Adresse:

2. Die Unified Firewall geht über einen vorgeschalteten Router ins Internet:

Vorgehensweise:

Die Einrichtung ist bei Szenario 1 und 2 grundsätzlich gleich. Bei Szenario 2 muss zusätzlich ein Port- und Protokollforwarding auf dem vorgeschalteten Router eingerichtet werden (siehe Abschnitt 3).

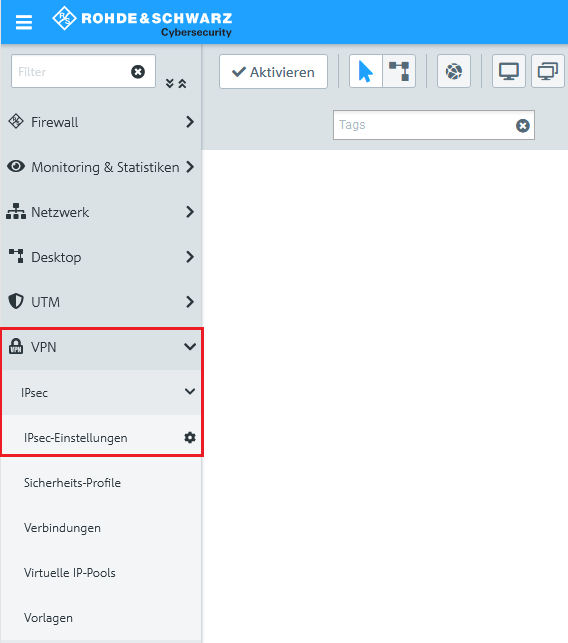

1. Konfigurationsschritte auf der Unified Firewall:

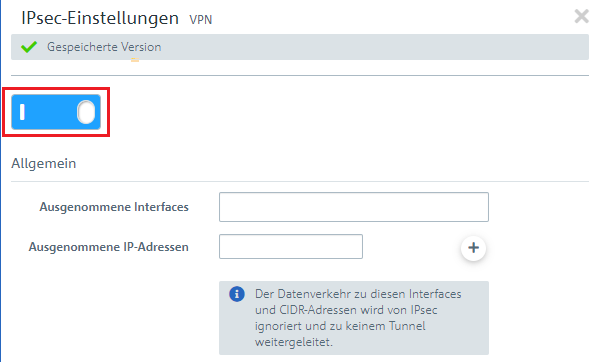

1.1 Verbinden Sie sich mit der Konfigurationsoberfläche der Unified Firewall und wechseln auf VPN → IPSec → IPSec-Einstellungen.

1.2 Aktivieren Sie IPSec.

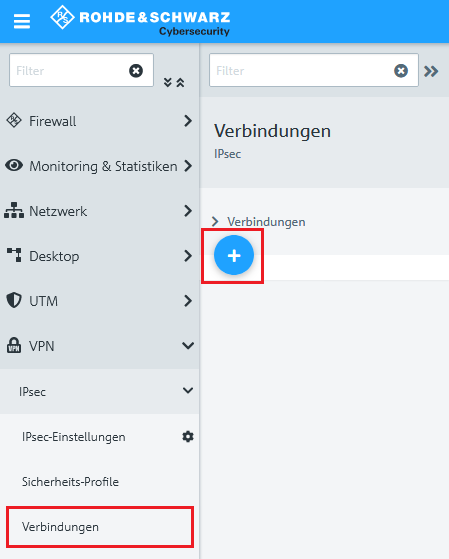

1.3 Wechseln Sie auf VPN → IPSec → IPSec-Verbindungen und klicken auf das "Plus-Symbol", um eine neue IPSec-Verbindung zu erstellen.

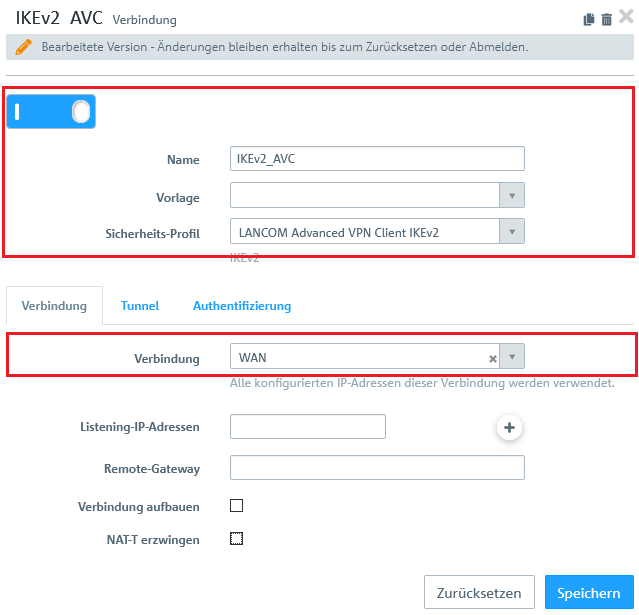

1.4 Hinterlegen Sie folgende Parameter:

Wenn Sie eine eigene Vorlage oder ein eigenes Sicherheits-Profil erstellt haben, können Sie diese hier ebenfalls verwenden. |

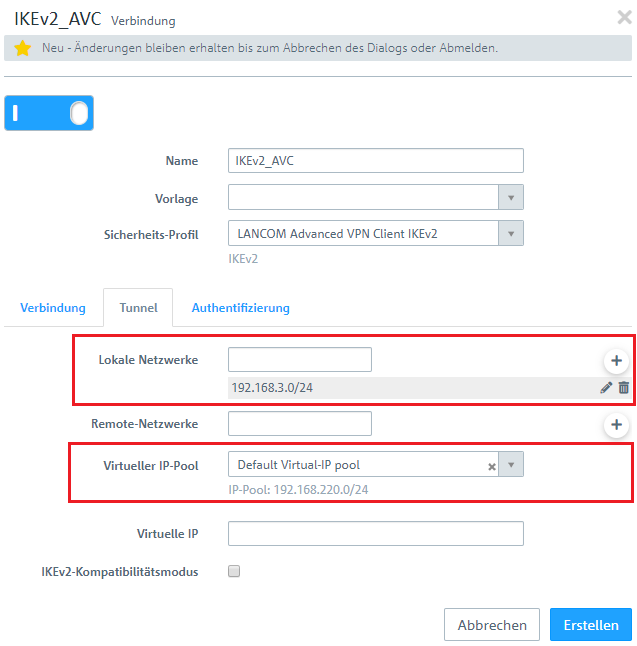

1.5 Wechseln Sie in den Reiter Tunnel und hinterlegen folgende Parameter:

Soll dem VPN-Client eine IP-Adresse aus einem der lokalen Netzwerke statt einer Adresse aus dem Virtuellen IP-Pool zugewiesen werden (über das Feld Virtuelle IP), muss Routen-basiertes IPSec verwendet und in der Routing-Tabelle 254 eine Route für das VPN-Interface erstellt werden, welche auf die virtuelle IP-Adresse im lokalen Netzwerk verweist. |

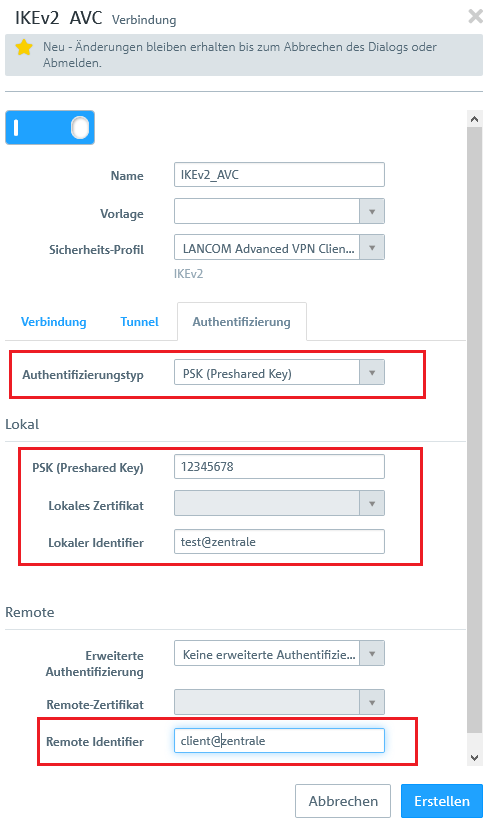

1.6 Wechseln Sie in den Reiter Authentifizierung und hinterlegen folgende Parameter:

Aus Sicherheitsgründen sollten der Lokale und der Remote Identifier unterschiedlich gewählt werden! |

Der Advanced VPN Client übermittelt die Remote-Identität immer als E-Mail-Adresse (ID_RFC822_ADDR). Wird in der Identität kein @ Zeichen verwendet, erkennt die Unified Firewall den Identitäts-Typ nicht und die VPN-Verbindung kommt nicht zustande. Es besteht die Möglichkeit den Identitäts-Typ E-Mail auf der Unified Firewall zu erzwingen, indem vor die Identität der Begriff email: vorangestellt wird (z.B. email:home). |

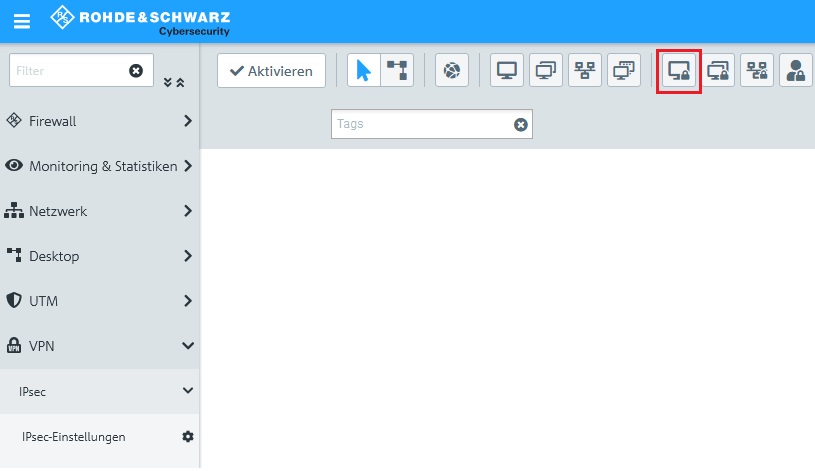

1.7 Klicken Sie auf das Symbol zum Erstellen eines neuen VPN-Hosts.

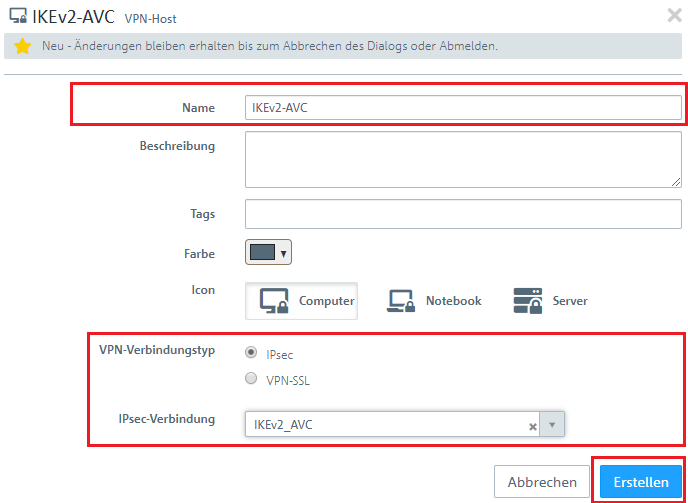

1.8 Hinterlegen Sie folgende Parameter:

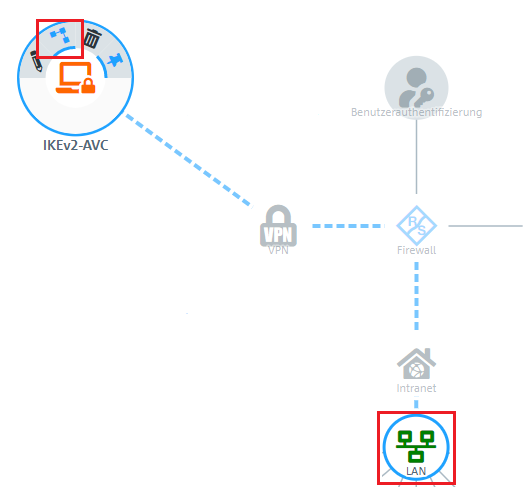

1.9 Klicken Sie in dem VPN-Host auf das "Verbindungswerkzeug" und klicken anschließend auf das Netzwerk-Objekt, auf welches der Advanced VPN Client zugreifen können soll, damit die Firewall-Objekte geöffnet werden.

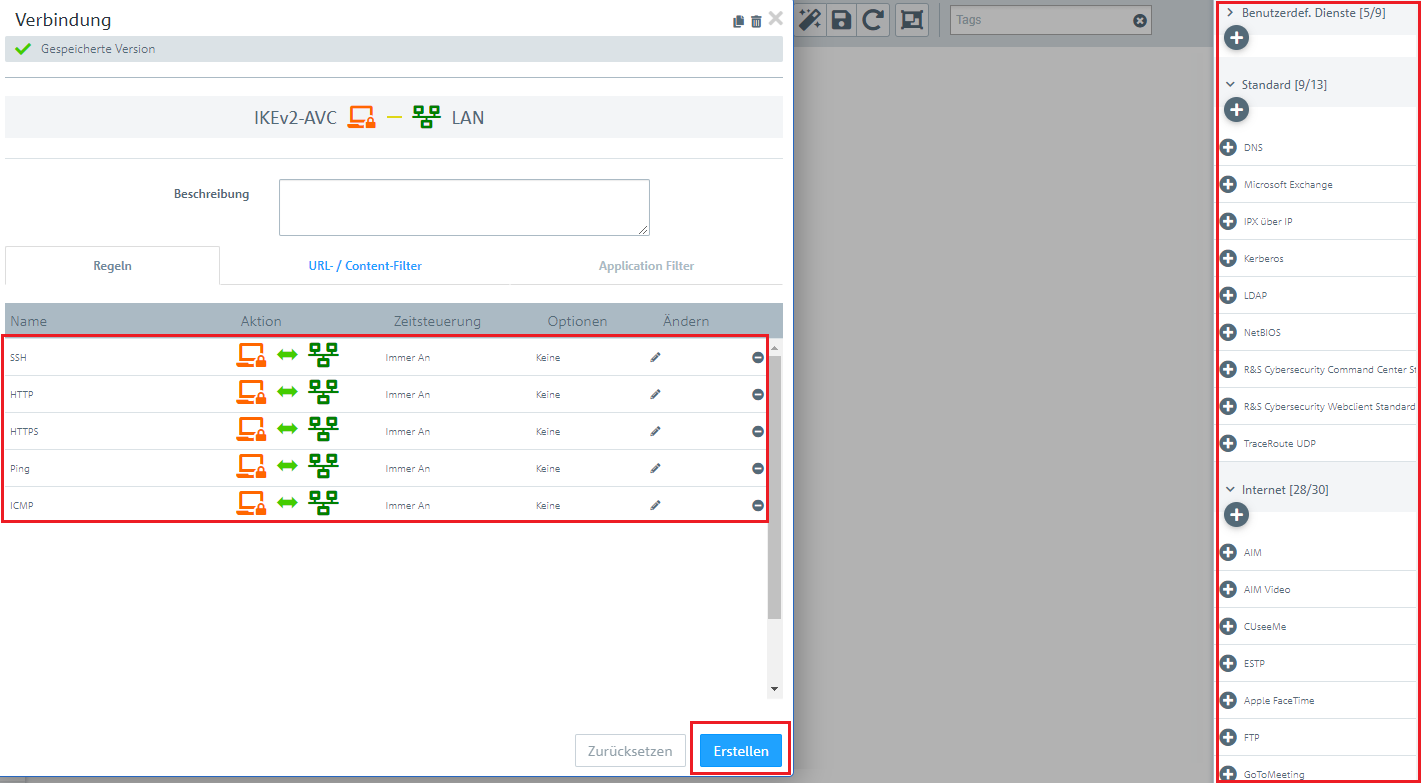

1.10 Weisen Sie über die "Plus-Zeichen" die erforderlichen Protokolle dem VPN-Host zu.

Eine Unified Firewall verwendet eine Deny-All Strategie. Die Kommunikation muss also explizit erlaubt werden. |

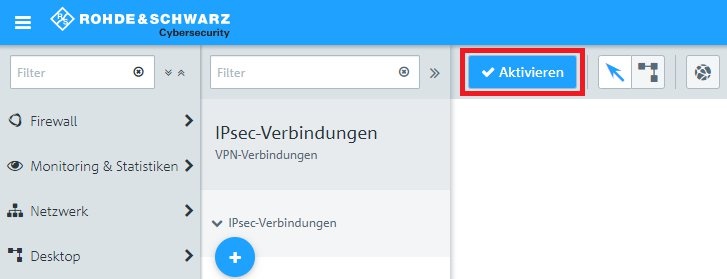

1.11 Klicken Sie zuletzt in der Firewall auf Aktivieren, damit die Konfigurations-Änderungen umgesetzt werden.

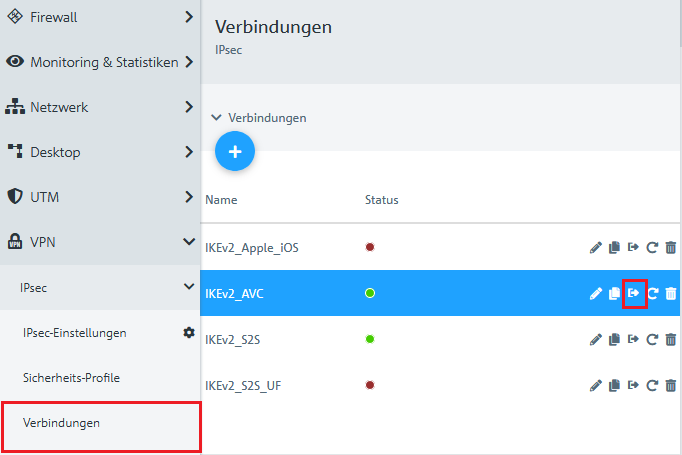

1.12 Wechseln Sie in das Menü VPN → IPSec → Verbindungen und klicken Sie bei der eingerichteten Advanced VPN Client Verbindung auf die Schaltfläche Verbindung exportieren.

Gegebenenfalls ist es erforderlich auf das "Doppelpfeil-Symbol" zu klicken, um die Detail-Ansicht auszuklappen, in der sich die Schaltfläche für den Profil-Export befindet.

|

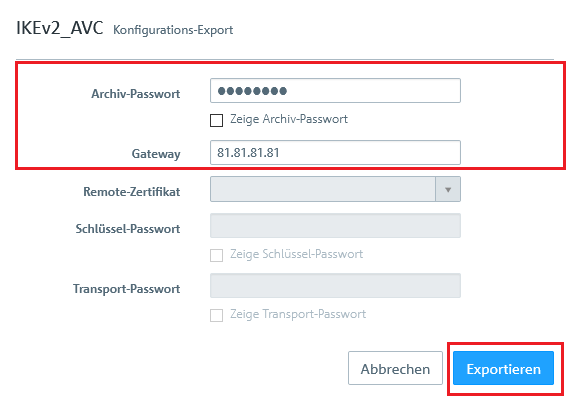

1.13 Vergeben Sie ein Passwort, mit welchem das exportierte ZIP-Archiv verschlüsselt werden soll.

1.14 Tragen Sie im Feld Gateway die öffentliche IP- oder DNS-Adresse der Unified Firewall ein (hier 81.81.81.81).

1.15 Klicken Sie auf Exportieren und speichern Sie die ZIP-Datei auf Ihrem Computer ab.

1.16 Die Konfigurationsschritte auf der Unified Firewall sind damit abgeschlossen.

2. Konfigurationsschritte im Advanced VPN Client:

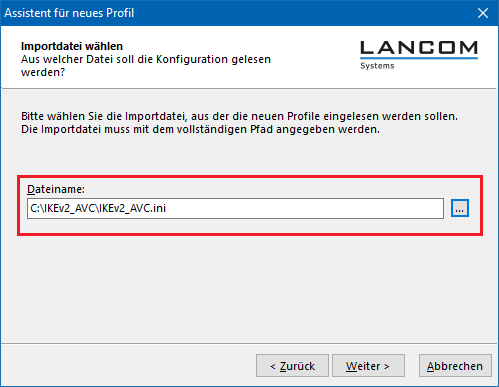

2.1 Entpacken Sie die im Schritt 1.15 exportierte ZIP-Datei mit einem separaten Pack-Programm. Im Ordner befindet sich eine *.ini-Datei, welche Sie in den LANCOM Advanced VPN Client importieren können.

Das in Windows enthaltene Pack-Programm kann das Achiv-Passwort nicht verarbeiten, weshalb der Entpack-Vorgang mit diesem fehlschlägt. |

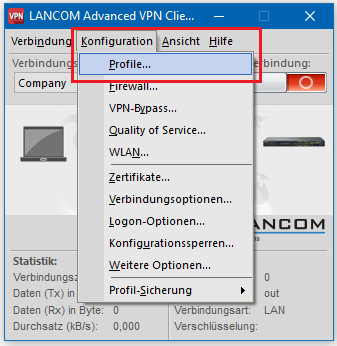

2.2 Öffnen Sie den Advanced VPN Client und wechseln in das Menü Konfiguration → Profile.

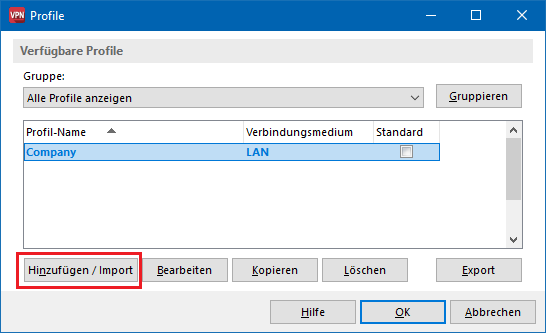

2.3 Klicken Sie auf die Schaltfläche Hinzufügen/Import.

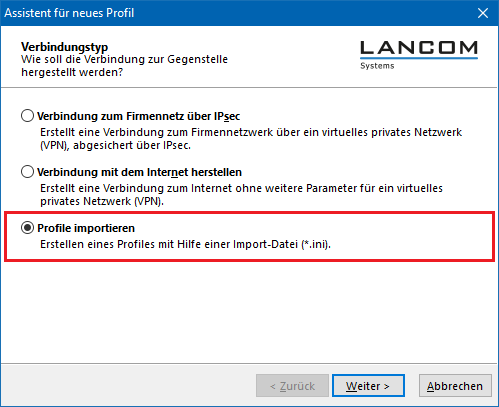

2.4 Wählen Sie die Option Profile importieren.

2.5 Geben Sie den Pfad zur Importdatei (*.ini) an.

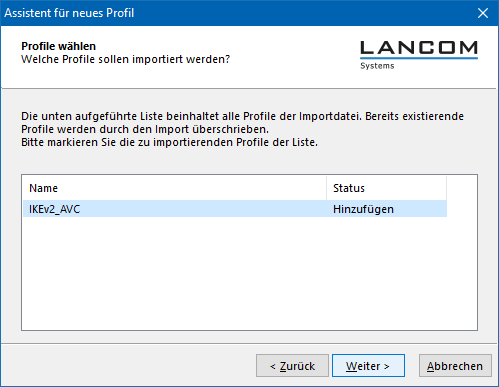

2.6 Klicken Sie im folgenden Dialog auf Weiter.

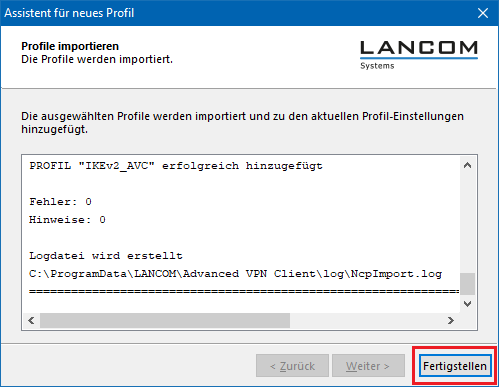

2.7 Ein erfolgreicher Profilimport wird mit einer Meldung angezeigt. Klicken Sie auf Fertigstellen, um den Importvorgang zu beenden.

2.8 Klicken Sie auf OK um die Einstellungen zu speichern.

2.9 Die VPN-Client Verbindung kann jetzt mit einem Klick auf den Verbinden-Schalter aufgebaut werden.

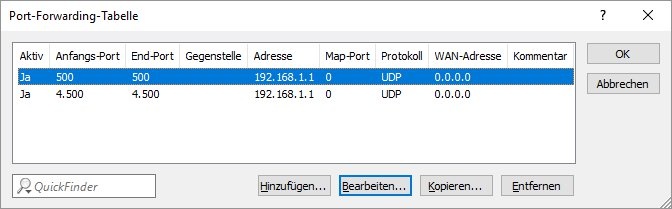

3. Einrichtung eines Port- und Protokoll-Forwarding auf einem LANCOM Router (nur Szenario 2):

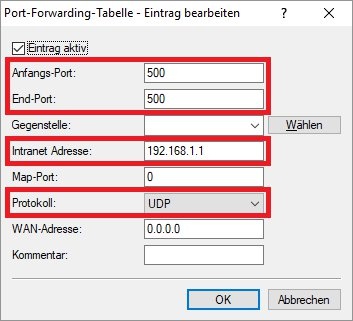

Für IPSec werden die UDP-Ports 500 und 4500 sowie das Protokoll ESP benötigt. Diese müssen auf die Unified Firewall weitergeleitet werden.

Werden die UDP-Ports 500 und 4500 weitergeleitet, wird das Protokoll ESP automatisch mit weitergeleitet.

Sollte ein Router eines anderen Herstellers verwendet werden, erfragen Sie die Vorgehensweise bei dem jeweiligen Hersteller. |

Werden die UDP-Ports 500 und 4500 sowie das Protokoll ESP auf die Unified Firewall weitergeleitet, kann eine IPSec-Verbindung auf dem LANCOM Router nur noch verwendet werden, wenn diese in HTTPS gekapselt wird (IPSec-over-HTTPS). Ansonsten kann keine IPSec-Verbindung mehr aufgebaut werden! |

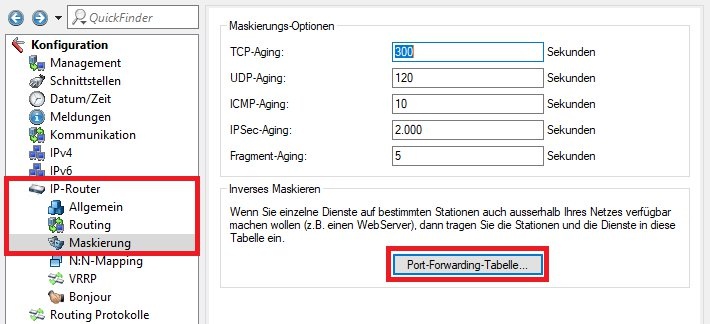

3.1 Öffnen Sie die Konfiguration des Routers in LANconfig und wechseln in das Menü IP-Router → Maskierung → Port-Forwarding-Tabelle.

3.2 Hinterlegen Sie folgende Parameter:

3.3 Erstellen Sie einen weiteren Eintrag und hinterlegen den UDP-Port 4500.

3.4 Schreiben Sie die Konfiguration in den Router zurück.