Beschreibung:

In diesem Dokument ist beschrieben, wie eine IKEv1-Verbindung (Site-to-Site) zwischen einer LANCOM R&S®Unified Firewall und einer AVM Fritz!Box eingerichtet werden kann.

IKEv1 wird seit 2019 durch die IETF (Internet Engineering Task Force) als veraltet (deprecated) und unsicher bezeichnet und sollte daher nicht mehr verwendet werden. LANCOM Systems empfiehlt stattdessen den aktuellen Standard IKEv2 zu verwenden. Die IKEv1 Funktionalität bleibt in LANCOM Geräten erhalten und kann somit weiterhin für Szenarien mit Geräten ohne IKEv2 Unterstützung verwendet werden. LANCOM Systems wird allerdings keinen Support mehr bei der Analyse von Verbindungs-Problemen mit IKEv1-Verbindungen leisten. Auch wird es für IKEv1 keine Fehlerbehebungen oder neue Features in der Firmware geben. In Einzelfällen kann es zu Verbindungsabbrüchen während des Rekeyings kommen. In einem solchen Fall kann es sinnvoll sein, die Lifetimes anzuheben, damit die Verbindungsabbrüche nicht mehr so häufig auftreten. |

Voraussetzungen: - LANCOM R&S®Unified Firewall ab LCOS FX 10.4

- AVM FRITZ!Box mit Firmware ab Version 7.12

- Bereits eingerichtete und funktionsfähige Internet-Verbindung auf der Unified Firewall und der FRITZ!Box.

- Web-Browser zur Konfiguration der Unified Firewall und der FRITZ!Box.

Es werden folgende Browser unterstützt:- Google Chrome

- Chromium

- Mozilla Firefox

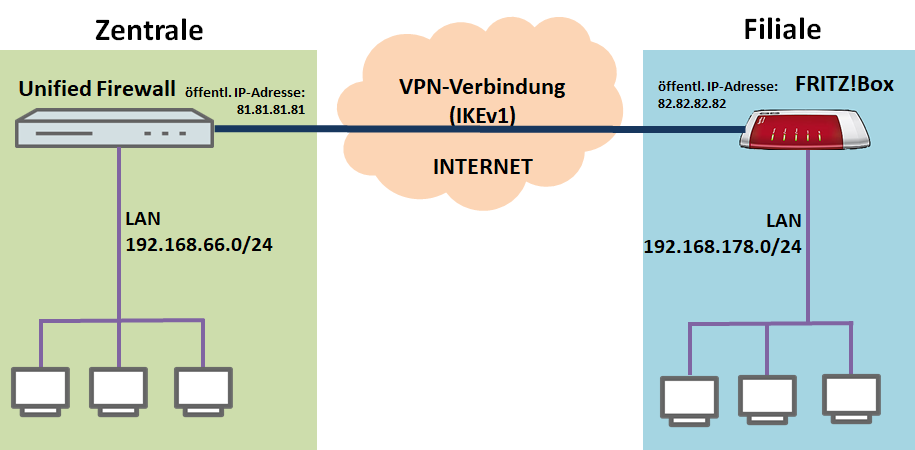

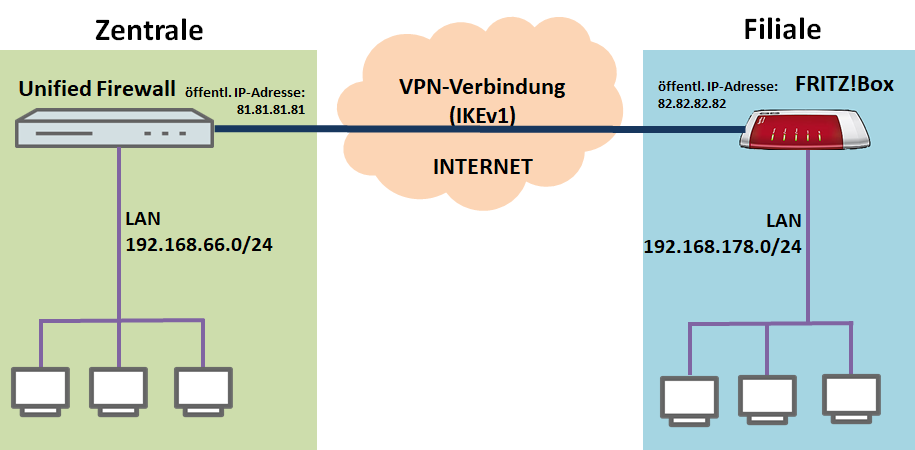

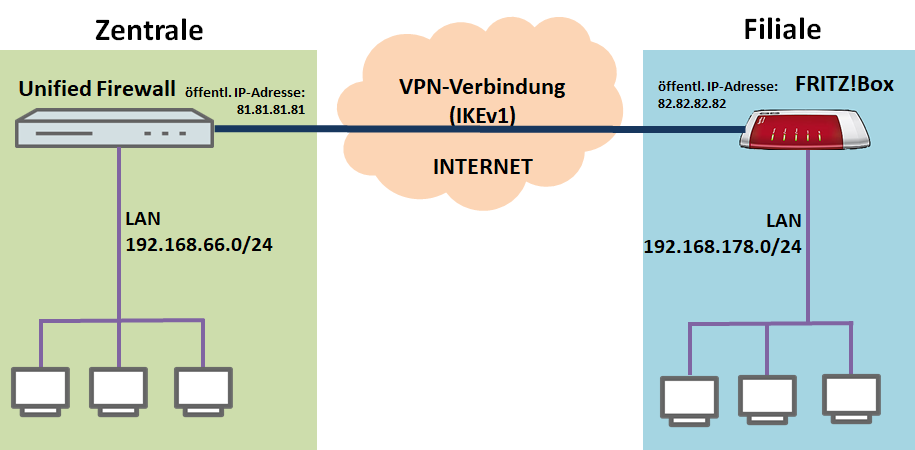

Szenario: 1. Die Unified Firewall ist direkt mit dem Internet verbunden und verfügt über eine öffentliche IPv4-Adresse: - Ein Unternehmen möchte seine Filiale, in welcher eine Fritz!Box als Internet-Gateway verwendet wird, per IKEv1 Site-to-Site Verbindung mit der Firmenzentrale verbinden.

- Die Firmenzentrale verfügt über eine Unified Firewall als Gateway und eine Internetverbindung mit der festen öffentlichen IP-Adresse 81.81.81.81.

- Die FRITZ!Box in der Filiale soll die VPN-Verbindung zur Firmenzentrale aufbauen. Sie besitzt die feste öffentliche IP-Adresse 82.82.82.82.

- Das lokale Netzwerk der Zentrale hat den IP-Adressbereich 192.168.66.0/24.

- Das lokale Netzwerk der Filiale hat den IP-Adressbereich 192.168.178.0/24.

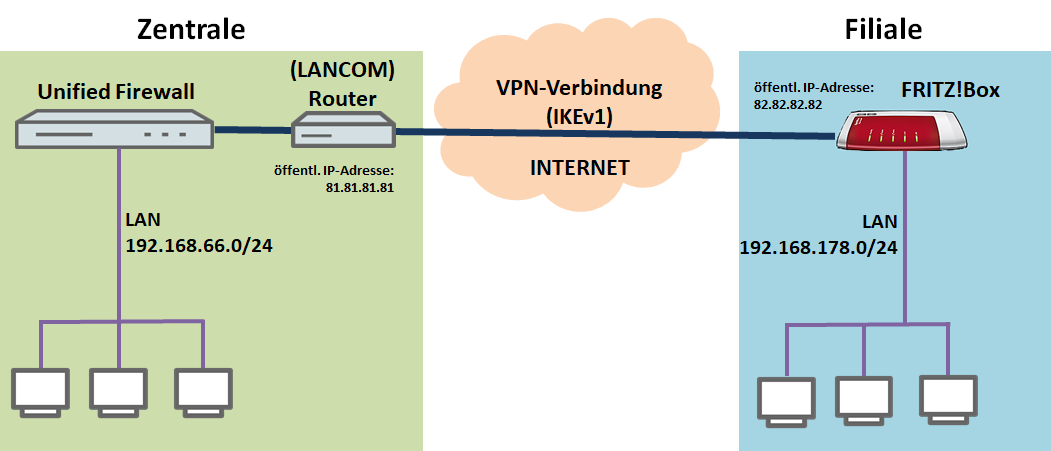

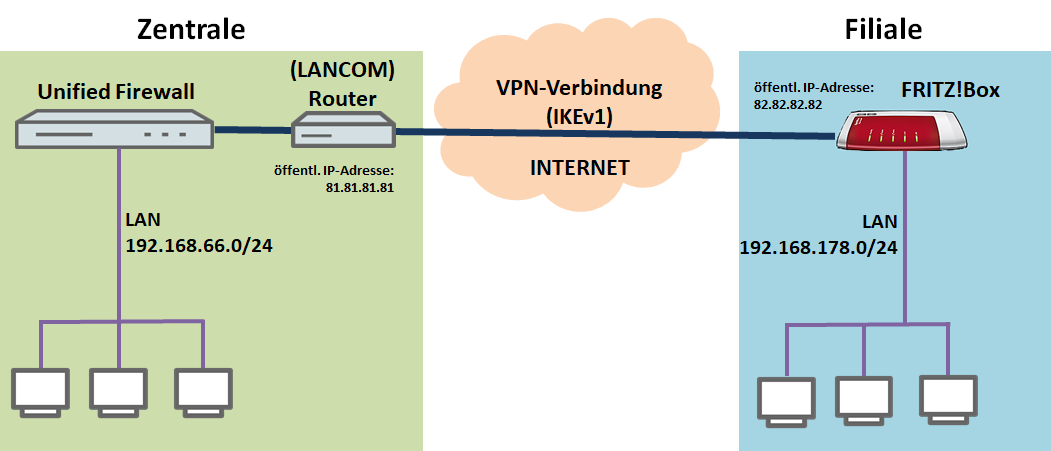

2. Die Unified Firewall geht über einen vorgeschalteten Router ins Internet: - Ein Unternehmen möchte seine Filiale, in welcher eine Fritx!Box als Internet-Gateway verwendet wird, per IKEv1 Site-to-Site Verbindung mit der Firmenzentrale verbinden.

- Die Firmenzentrale verfügt über eine Unified Firewall als Gateway und einen vorgeschalteten Router, welcher die Internet-Verbindung herstellt. Der Router besitzt die feste öffentliche IP-Adresse 81.81.81.81.

- Die FRITZ!Box in der Filiale soll die VPN-Verbindung zur Firmenzentrale aufbauen. Sie besitzt die feste öffentliche IP-Adresse 82.82.82.82.

- Das lokale Netzwerk der Zentrale hat den IP-Adressbereich 192.168.66.0/24.

- Das lokale Netzwerk der Filiale hat den IP-Adressbereich 192.168.178.0/24.

Vorgehensweise:

Vorgehensweise:Die Einrichtung ist bei Szenario 1 und 2 grundsätzlich gleich. Bei Szenario 2 muss zusätzlich ein Port- und Protokollforwarding auf dem vorgeschalteten Router eingerichtet werden (siehe Abschnitt 3).

1. Konfigurationsschritte auf der Unified Firewall:

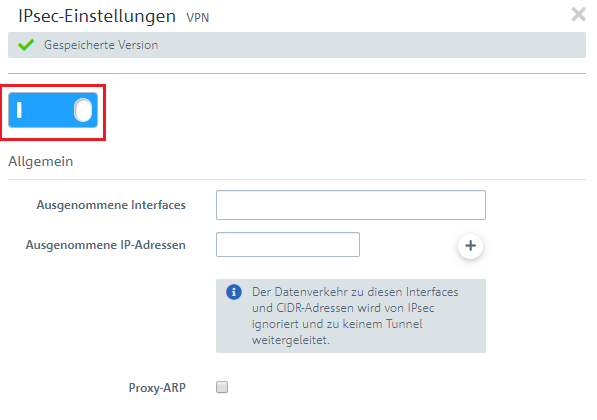

1.1 Verbinden Sie sich mit der Konfigurationsoberfläche der Unified Firewall und wechseln auf VPN → IPSec-Einstellungen.

1.2 Aktivieren Sie IPSec.

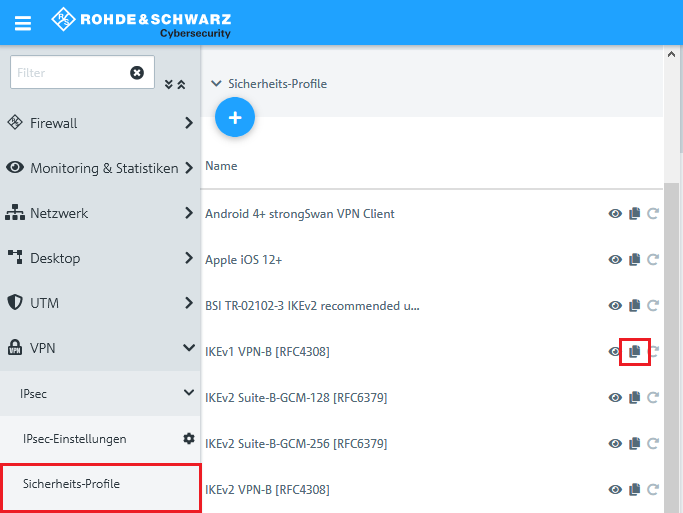

1.3 Öffnen Sie das Menü VPN → Sicherheits-Profile und erstellen Sie eine Kopie des vorhandenen Profils "IKEv1 VPN-B", indem Sie auf das Kopie-Icon klicken.

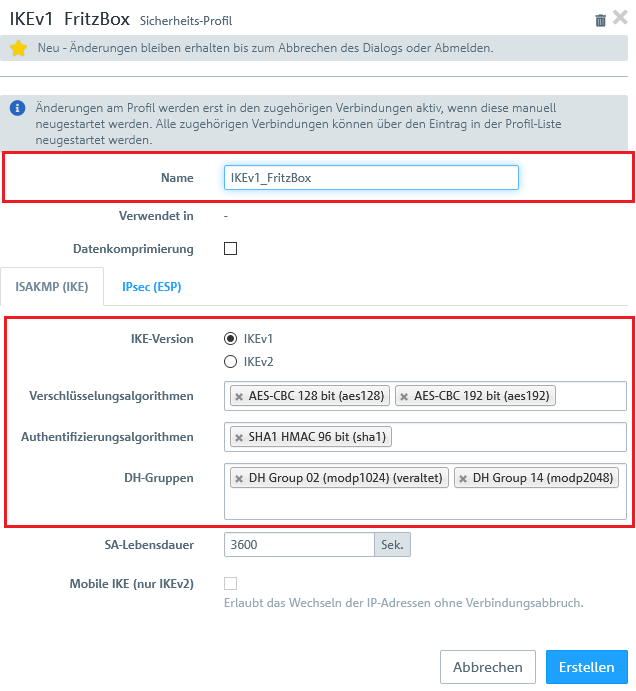

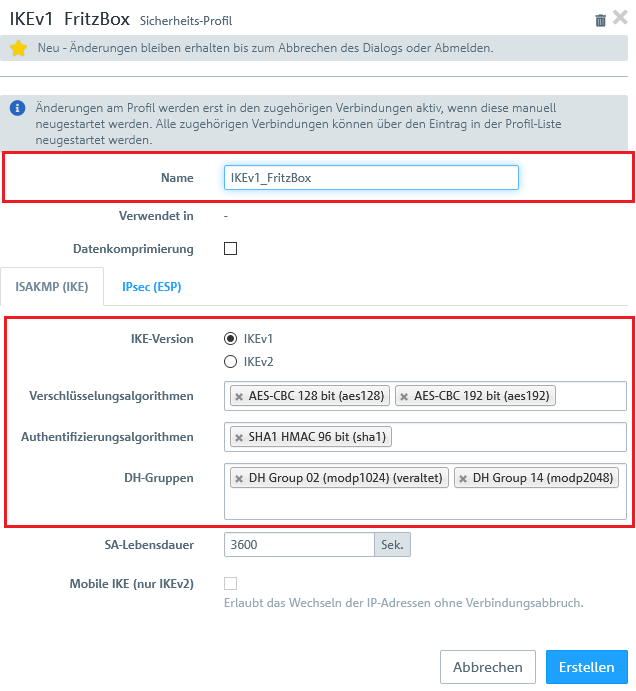

1.4 Vergeben Sie einen aussagekräftigen Namen für das neue Sicherheits-Profil und wählen Sie in der Registerkarte ISAKMP (IKE) folgende Parameter aus:

- IKE-Version: Hier muss zwingend IKEv1 ausgewählt werden, da die FRITZ!Box keine IKEv2 VPN-Verbindungen unterstützt.

- Verschlüsselungsalgorithmen: Wählen Sie hier die Algorithmen AES-CBC 128 bit (aes128) und AES-CBC 192 bit (aes192) aus.

- Authentifizierungsalgorithmen: Wählen Sie hier den Algotithmus SHA1 HMAC 96 bit (sha1) aus.

- DH-Gruppen: Wählen Sie die Gruppen DH Group 02 (modp1024) und DH Group 14 (modp2048) aus. Die DH-Gruppe 2 ist veraltet und sollte nicht mehr verwendet werden, die Fritz!Box benötigt diese jedoch zum Verbindungsaufbau.

- SA-Lebensdauer: Stellen Sie den Wert 3600 Sekunden ein.

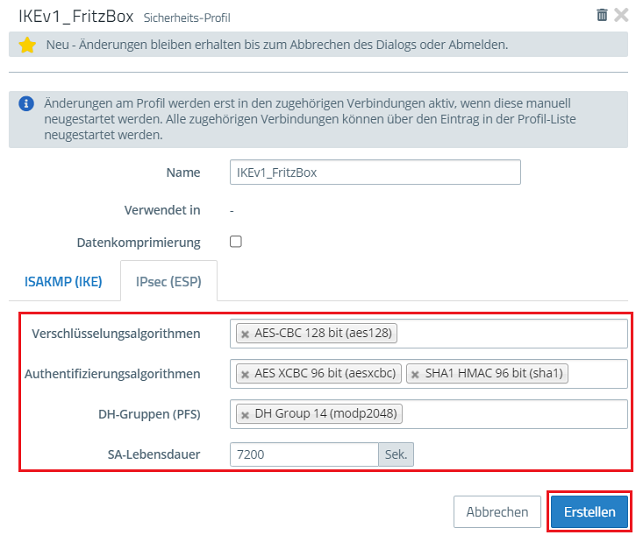

1.5 Ergänzen Sie in der Registerkarte IPsec (ESP) bei Authentifizierungsalgorithmen die Option SHA1 HMAC 96 bit (sha1). Konfigurieren Sie die SA-Lebensdauer auf 7200 Sekunden.

In Fritz!OS 7.28 ist die Unterstützung für AES XCBC 96 bit entfallen. Die Ergänzung des Algorithmus SHA1 HMAC 96 bit (sha1) stellt daher sicher, dass die VPN-Verbindung auch mit einer entsprechenden Firmware-Version weiterhin aufgebaut werden kann. |

1.6 Klicken Sie auf Erstellen , um das neue Sicherheits-Profil zu speichern.

1.7 Wechseln Sie auf VPN → IPSec-Verbindungen und klicken auf das "Plus-Symbol", um eine neue IPSec-Verbindung zu erstellen.

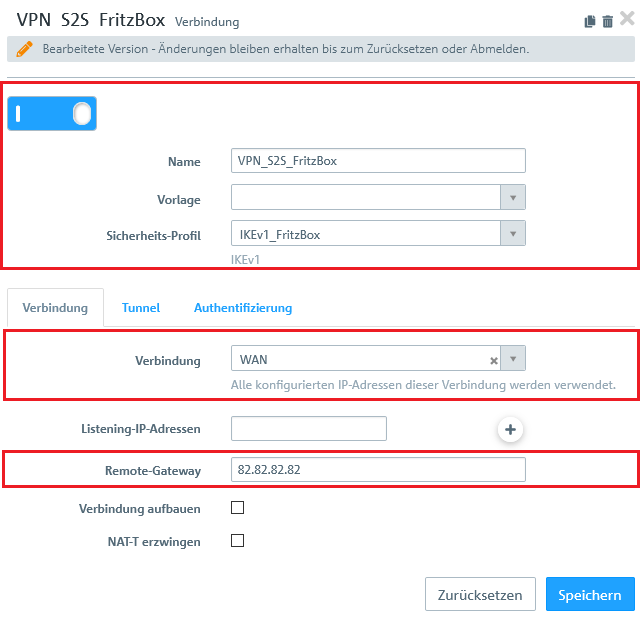

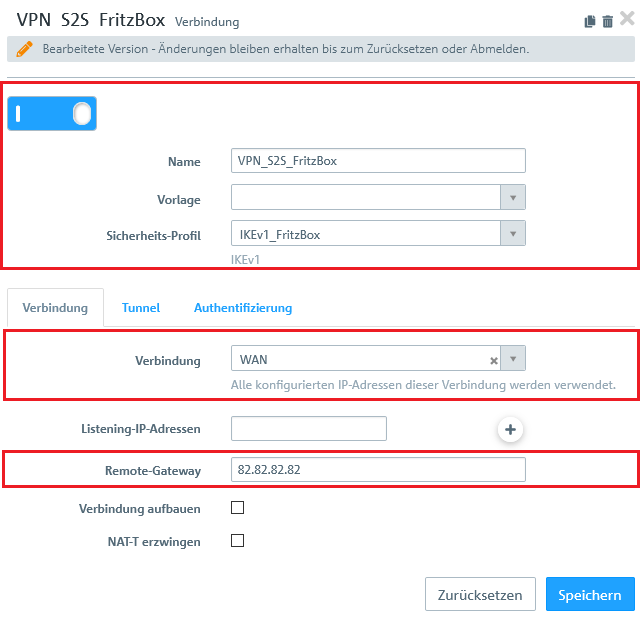

1.8 Hinterlegen Sie folgende Parameter:

- Name: Vergeben Sie einen aussagekräftigen Name n.

- Sicherheits-Profil: Wählen Sie das Profil aus, welches Sie im Schritt 1.4 erstellt haben.

- Verbindung: Wählen Sie im Dropdown-Menü die Netzwerk-Verbindung aus, welches für die Internet-Verbindung verwendet wird.

- Remote Gateway: Tragen Sie die öffentliche IP- oder DNS-Adresse der FRITZ!Box in der Filiale ein (hier 82.82.82.82).

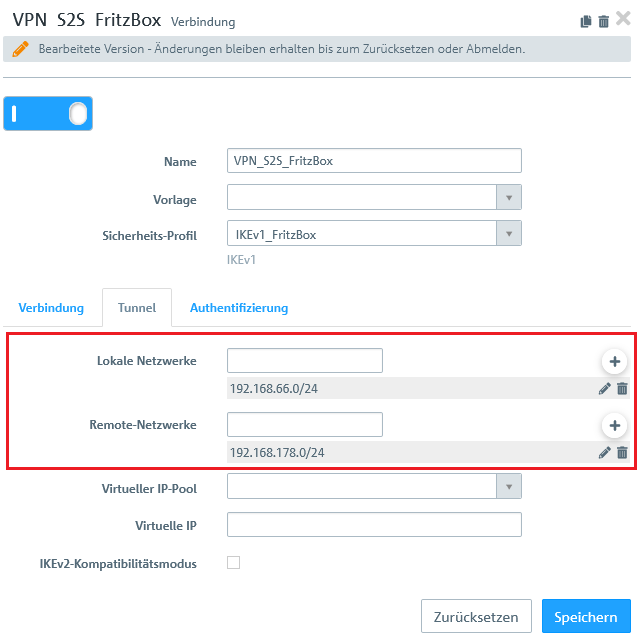

1.9 Wechseln Sie in den Reiter

Tunnel und hinterlegen folgende Parameter:

- Lokale Netzwerke: Geben Sie hier (in CIDR-Notation) die lokalen Netzwerke an, welche von der Gegenstelle erreicht werden sollen. In diesem Beispiel das lokale Netzwerk der Zentrale mit dem Adressbereich 192.168.66.0/24.

- Remote-Netzwerke: Geben Sie hier (in CIDR-Notation) die entfernten Netzwerke an, welche von der Firewall erreicht werden sollen. In diesem Beispiel das lokale Netzwerk der Filiale mit dem Adressbereich 192.168.178.0/24.

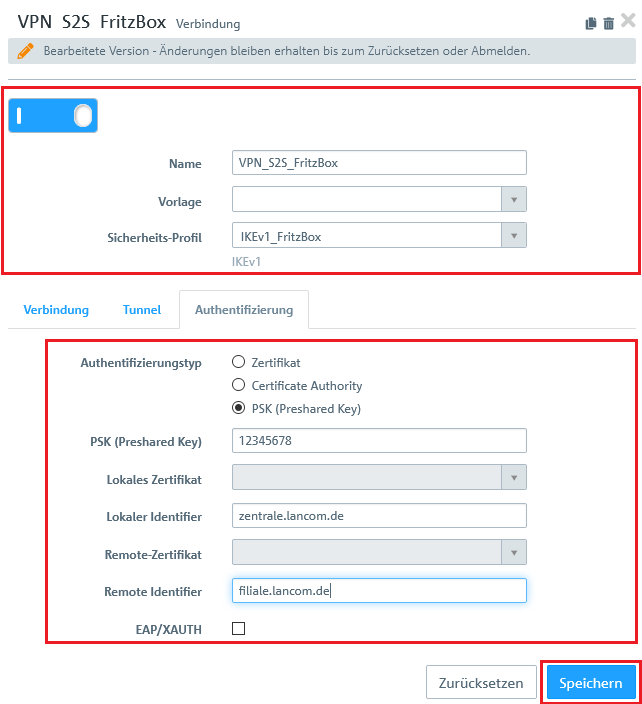

1.10 Wechseln Sie in den Reiter Authentifizierung und hinterlegen folgende Parameter:

- Authentifizierungstyp: Wählen Sie hier die Option PSK (Preshared Key) aus.

- PSK (Preshared Key): Vergeben Sie einen Preshared Key für diese Verbindung.

- Lokaler Identifier: Vergeben Sie eine Lokale Identität.

- Remote Identifier: Vergeben Sie eine Entfernte Identität.

Der Local und Remote Identifier dürfen nicht übereinstimmen! |

1.11 Speichern Sie die Einstellungen.

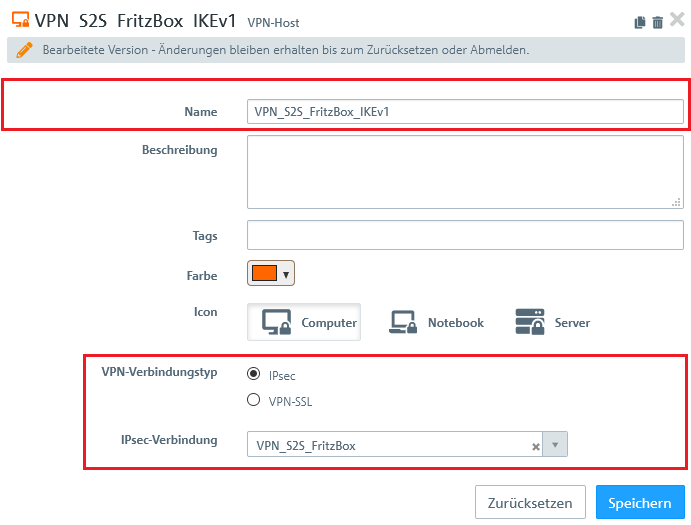

1.12 Klicken Sie auf das Symbol zum Erstellen eines neuen VPN-Host s.

1.13 Hinterlegen Sie folgende Parameter:

- Name: Vergeben Sie einen aussagekräftigen Namen.

- VPN-Verbindungstyp: Wählen Sie den Typ IPSec.

- IPSec-Verbindung: Wählen Sie im Dropdownmenü bei IPSec die in Schritt 1.8 -1.10 erstellte VPN-Verbindung aus.

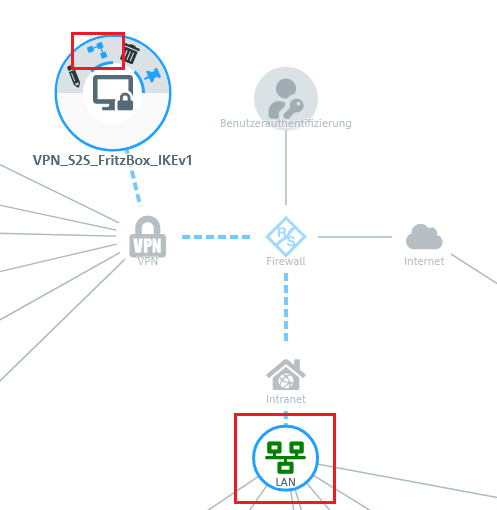

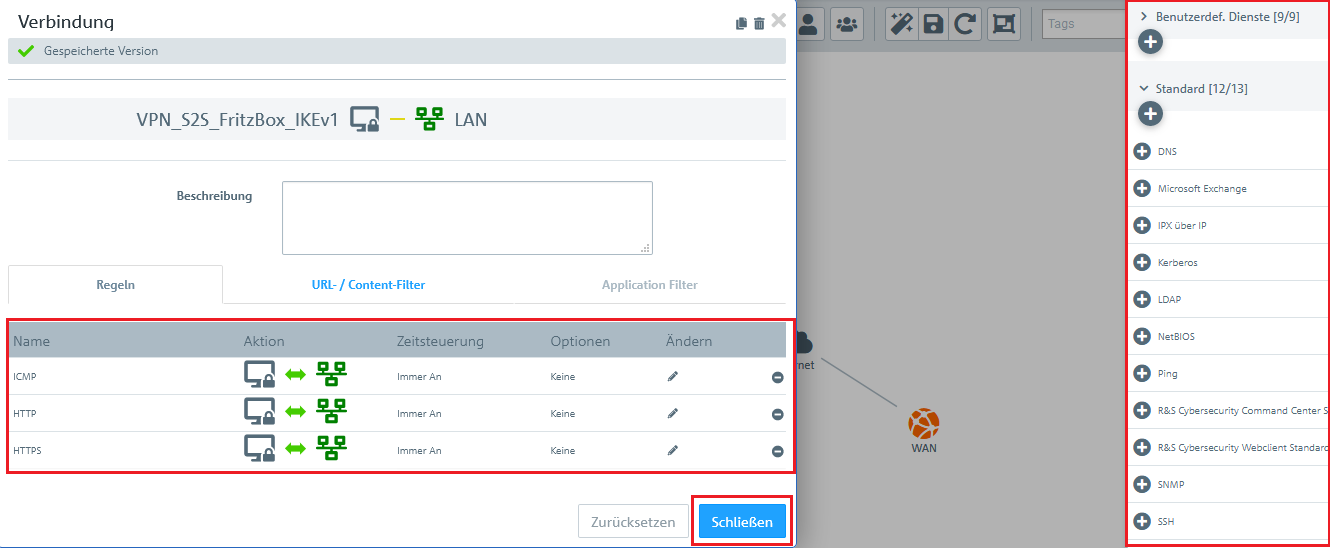

1.14 Klicken Sie in dem VPN-Host auf das "Verbindungswerkzeug" und klicken anschließend auf das Netzwerk-Objekt, auf welches das Objekt (die eingerichtete Site-to-Site Verbindung) zugreifen können soll, damit die Firewall-Objekte geöffnet werden. Wiederholen Sie diesen Schritt für jedes weitere Netzwerk, in welches die Filiale Zugriff haben soll.

1.15 Weisen Sie über die "Plus-Zeichen" die erforderlichen Protokolle dem VPN-Host zu.

Eine Unified Firewall verwendet eine Deny-All Strategie. Die Kommunikation muss also explizit erlaubt werden. Die Firewall-Objekte können Sie auch über Desktop → Desktop-Verbindungen aufrufen, indem Sie auf das "Bearbeiten-Symbol" klicken. |

1.16 Klicken Sie zuletzt in der Firewall auf Aktivieren , damit die Konfigurations-Änderungen umgesetzt werden.

1.17 Die Konfigurationsschritte auf der Unified Firewall sind damit abgeschlossen.

2. Konfiguration der VPN-Verbindung auf der FRITZ!Box:

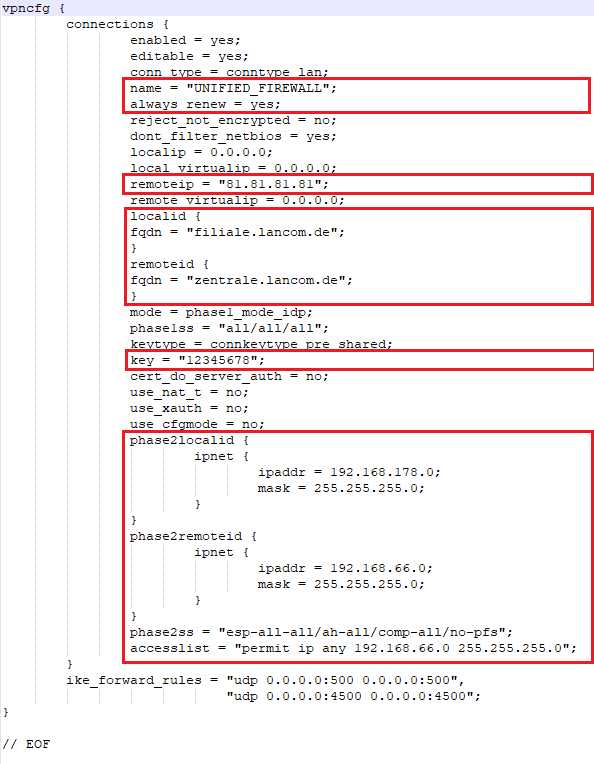

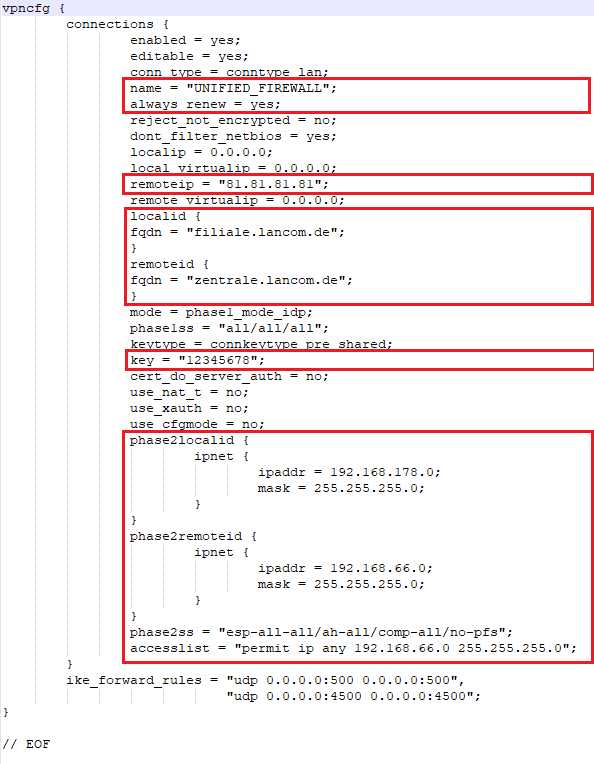

2.1 Verwenden Sie die folgende Konfigurations-Datei und passen Sie diese in einem Text-Editor in folgenden Punkten individuell an:

- name: Hier müssen Sie einen Namen für die VPN-Verbindung eintragen.

- always_renew: Tragen Sie hier yes ein, damit die FRITZ!Box die VPN-Verbindung nach einem Verbindungsabbruch aktiv aufbauen kann.

- remoteip: Tragen Sie hier die öffentliche IP-Adresse der Zentrale ein. In diesem Beispiel ist das die Adresse 81.81.81.81. Wenn Sie einen DNS-Namen verwenden, muss der Parameter auf "remotehostname" geändert werden.

- localid: Tragen Sie hier den in Schritt 1.10 vergebenen Remote-Identität ein.

- remoteid: Tragen Sie hier den in Schritt 1.10 vergebenen Lokale Identität ein.

- key: Tragen Sie hier den gleichen Preshared-Key ein, welchen Sie im Schritt 1.10 vergeben haben.

- phase2localid: Tragen Sie hier den Adressbereich des lokalen Netzwerkes der Filiale sowie die zugehörige Netzmaske ein. In diesem Beispiel ist das der Adressbereich 192.168.178.0 und die Netzmaske 255.255.255.0.

- phase2remoteid: Tragen Sie hier den Adressbereich des lokalen Netzwerkes der Zentrale sowie die zugehörige Netzmaske ein. In diesem Beispiel ist das der Adressbereich 192.168.66.0 und die Netzmaske 255.255.255.0.

- accesslist: Da alle Geräte des Netzwerkes auf der Gegenseite erreicht werden sollen, muss hier der Parameter permit ip any 192.168.66.0 255.255.255.0 eingetragen werden.

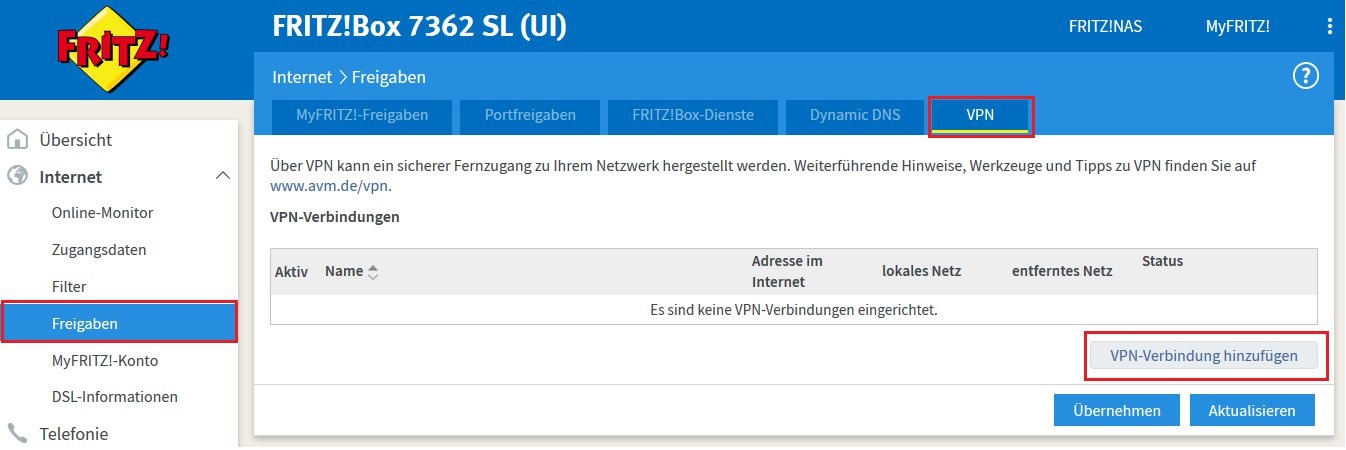

2.2 Öffnen Sie die Konfigurationsoberfläche der FRITZ!Box und wechseln Sie in das Menü Internet → Freigaben → VPN.

2.3 Fügen Sie eine neue VPN-Verbindung hinzu.

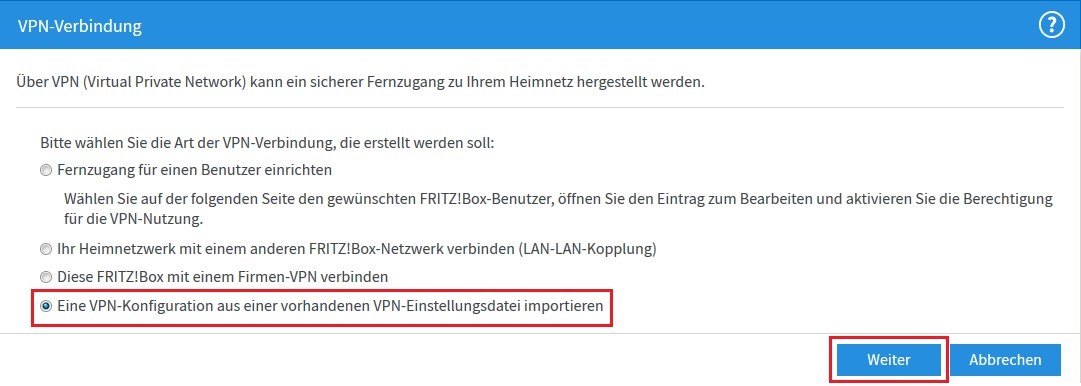

2.4 Wählen Sie die Option Eine VPN-Konfiguration aus einer vorhandenen VPN-Einstellungsdatei importieren. Klicken Sie dann auf Weiter.

2.5 Laden Sie die erstellte Konfigurations-Datei in die FRITZ!Box.

2.6 Nachdem die Konfigurations-Datei in die FRITZ!Box geladen wurde, wird die VPN-Verbindung zur Unified Firewall aufgebaut.

3. Einrichtung eines Port- und Protokoll-Forwarding auf einem LANCOM Router (nur Szenario 2):

Für IPSec werden die UDP-Ports 500 und 4500 sowie das Protokoll ESP benötigt. Diese müssen auf die Unified Firewall weitergeleitet werden.

Werden die UDP-Ports 500 und 4500 weitergeleitet, wird das Protokoll ESP automatisch mit weitergeleitet.

Sollte ein Router eines anderen Herstellers verwendet werden, erfragen Sie die Vorgehensweise bei dem jeweiligen Hersteller. |

Werden die UDP-Ports 500 und 4500 sowie das Protokoll ESP auf die Unified Firewall weitergeleitet, kann eine IPSec-Verbindung auf dem LANCOM Router nur noch verwendet werden, wenn diese in HTTPS gekapselt wird (IPSec-over-HTTPS). Ansonsten kann keine IPSec-Verbindung mehr aufgebaut werden! |

3.1 Öffnen Sie die Konfiguration des Routers in LANconfig und wechseln in das Menü IP-Router → Maskierung → Port-Forwarding-Tabelle .

3.2 Hinterlegen Sie folgende Parameter:

- Anfangs-Port: Hinterlegen Sie den Port 500.

- End-Port: Hinterlegen Sie den Port 500.

- Intranet-Adresse: Hinterlegen Sie die IP-Adresse der Unified-Firewall im Transfernetz zwischen Unified Firewall und LANCOM Router.

- Protokoll: Wählen Sie im Dropdown-Menü UDP aus.

3.3 Erstellen Sie einen weiteren Eintrag und hinterlegen den UDP-Port 4500.

3.4 Schreiben Sie die Konfiguration in den Router zurück.