Beschreibung:

In bestimmten Szenarien ist es erforderlich, dass Geräte im lokalen Netzwerk die öffentliche IP-Adresse der Internet-Verbindung aufrufen (etwa per DNS-Name) und per Portforwarding auf einen Server im lokalen Netzwerk zugreifen (Hairpin-NAT bzw. NAT-Reflection).

In diesem Artikel wird beschrieben, wie Hairpin-NAT auf einer Unified Firewall eingerichtet werden kann.

Hairpin-NAT funktioniert nur im Standalone-Betrieb und mit einer Reihenschaltung. In einem Szenario mit der Layer-3 Schleife funktioniert Hairpin-NAT nicht, da der LANCOM Router die ausgehenden Pakete direkt auf sein WAN-Interface leitet! |

Voraussetzungen:

Szenario:

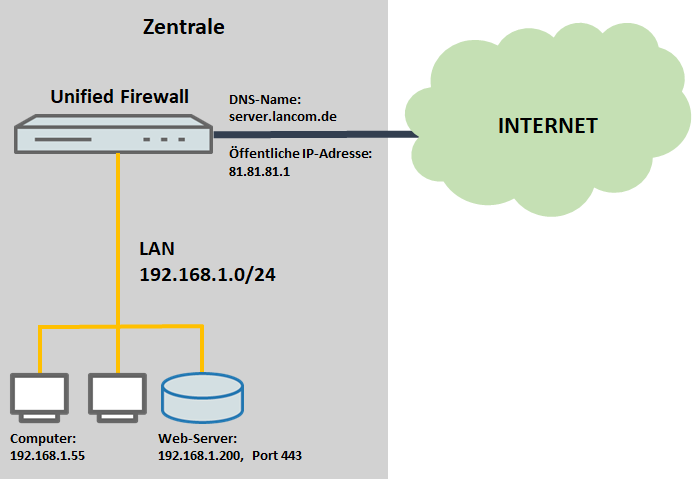

1. Die Unified Firewall ist direkt mit dem Internet verbunden

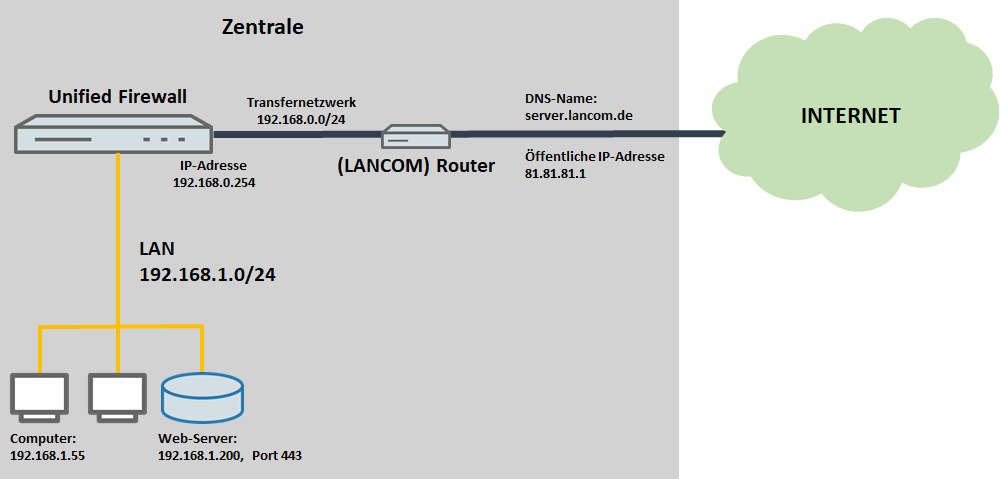

2. Ein Router vor der Unified Firewall baut die Internet-Verbindung auf

Vorgehensweise:

Die Vorgehensweise ist in beiden Szenarien gleich.

1. Einrichtung des Hairpin-NAT:

1.1 Öffnen Sie die Konfiguration der Unified Firewall im Browser.

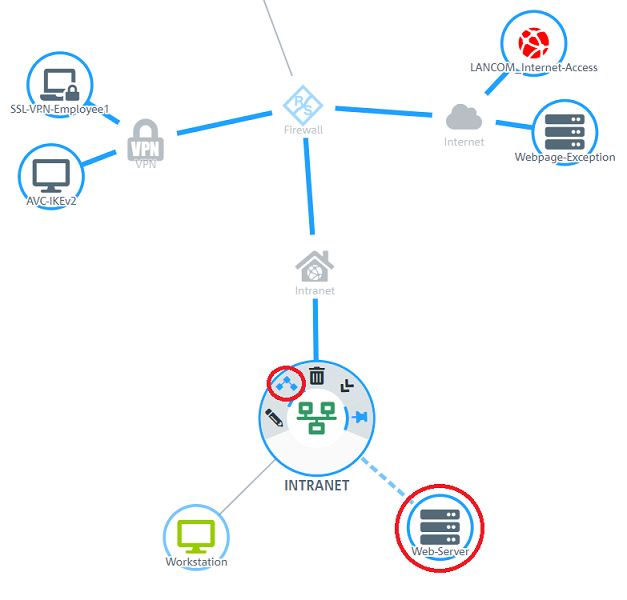

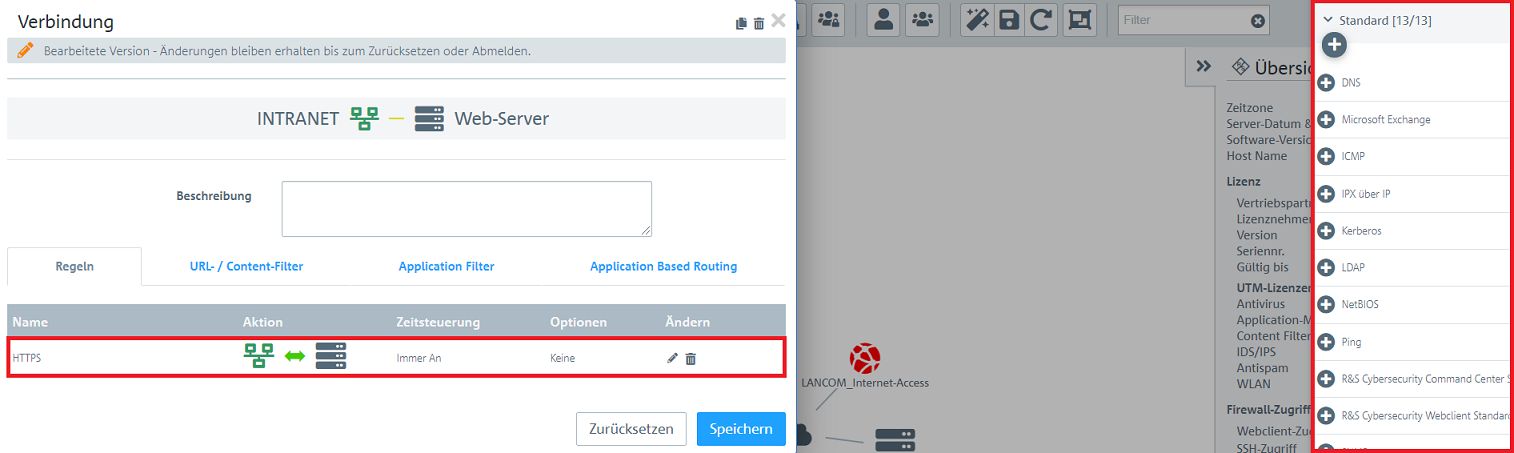

Klicken Sie auf auf dem Desktop auf das Netzwerk-Objekt (in diesem Beispiel das Netzwerk INTRANET). wählen im Kontextmenü das Verbindungswerkzeug aus und klicken auf das Host-Objekt, für welches das Portforwarding eingerichtet ist (in diesem Beispiel das Objekt Web-Server).

1.2 Wählen Sie das Protokoll aus, mit dem der Computer im lokalen Netzwerk auf den Web-Server zugreifen soll.

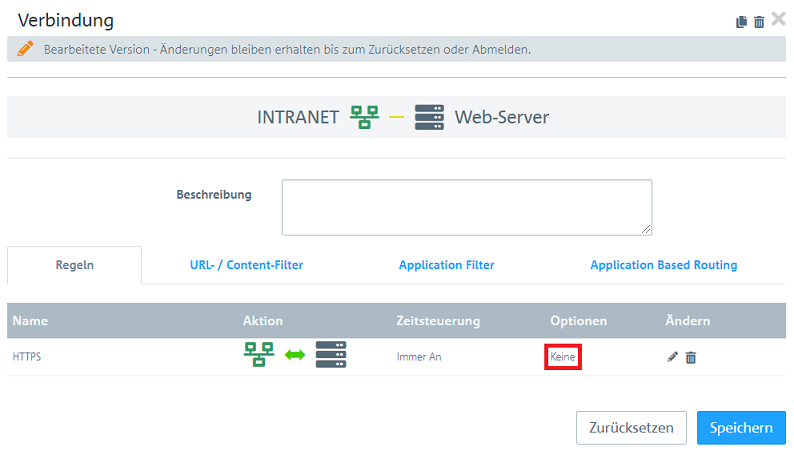

1.3 Klicken Sie bei Optionen auf Keine, um weitere Einstellungen vorzunehmen.

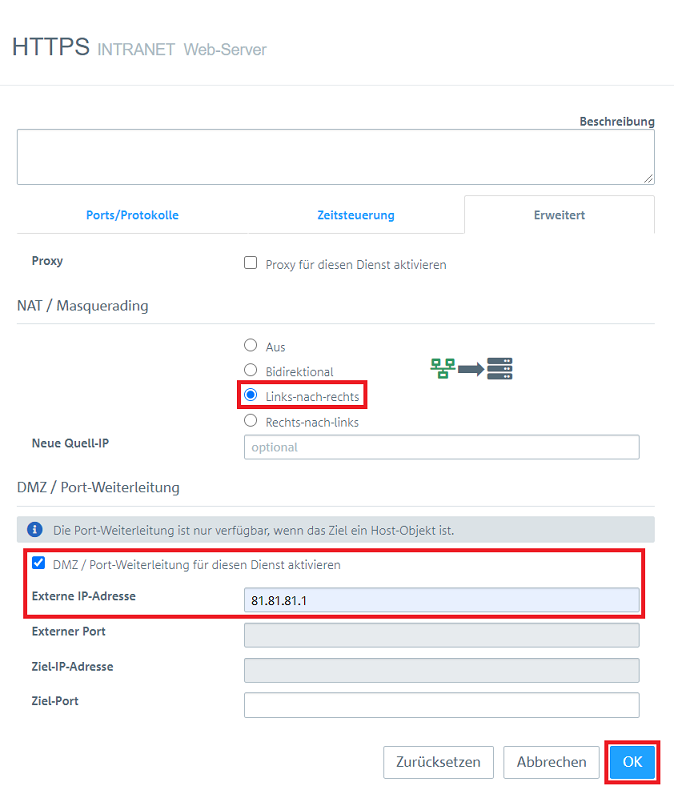

1.4 Passen Sie folgende Parameter an:

Prüfen Sie unbedingt die Reihenfolge der Objekte. Es kann vorkommen, dass das zuerst ausgewählte Objekt nicht an erster Stelle steht. In diesem Fall muss die NAT-Regel auf Rechts-nach-links geändert werden. |

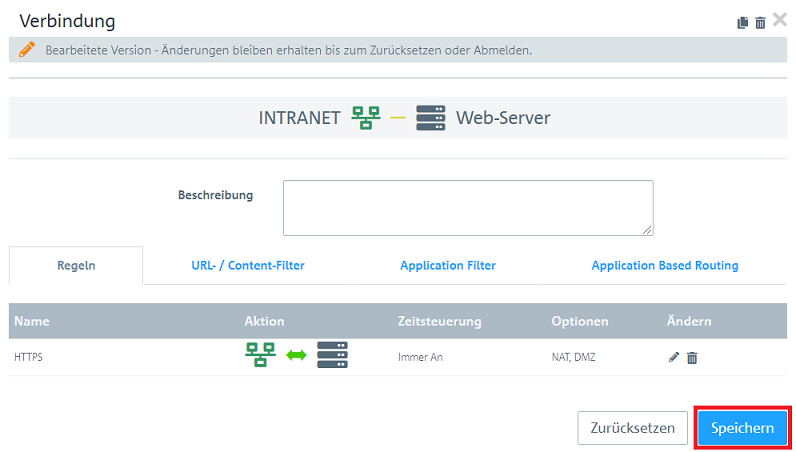

1.5 Klicken Sie auf Speichern.

1.6 Klicken Sie auf Aktivieren, damit die vorgenommenen Änderungen umgesetzt werden.

1.7 Die Konfiguration des Hairpin-NAT ist damit abgeschlossen.

2. Ausnahme-Regel für die Protokolle HTTP und HTTPS erstellen (nur bei Verwendung des HTTP-Proxy erforderlich)

Da bei Verwendung des HTTP-Proxy die ausgehenden Pakete durch den Proxy gefiltert werden, funktioniert das Hairpin-NAT nicht. Es muss daher eine Ausnahme-Regel erstellt werden, die den Datenverkehr aus dem lokalen Netzwerk auf die öffentliche IPv4-Adresse am Proxy vorbeileitet.

Dies gilt ebenso für den Mail-Proxy und auch den VoIP-Proxy. Es wäre allerdings ungewöhnlich die SIP-Registrierung aus dem lokalen Netzwerk über ein Portforwarding vorzunehmen. |

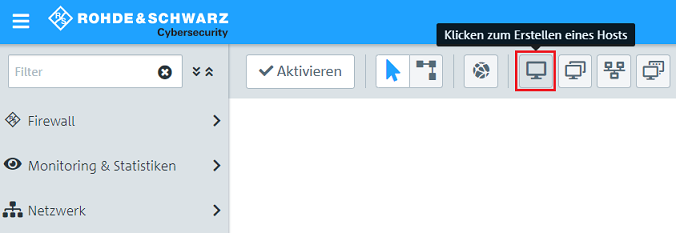

2.1 Klicken Sie auf das Symbol zum Erstellen eines Host-Objektes.

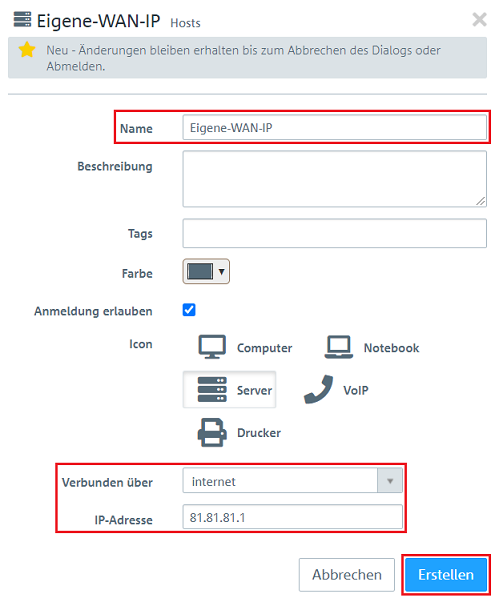

2.2 Passen Sie folgende Parameter an und klicken auf Erstellen:

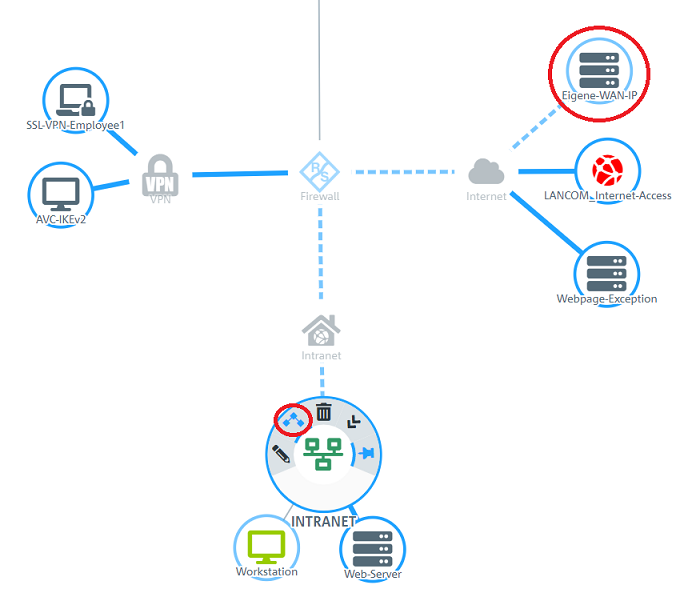

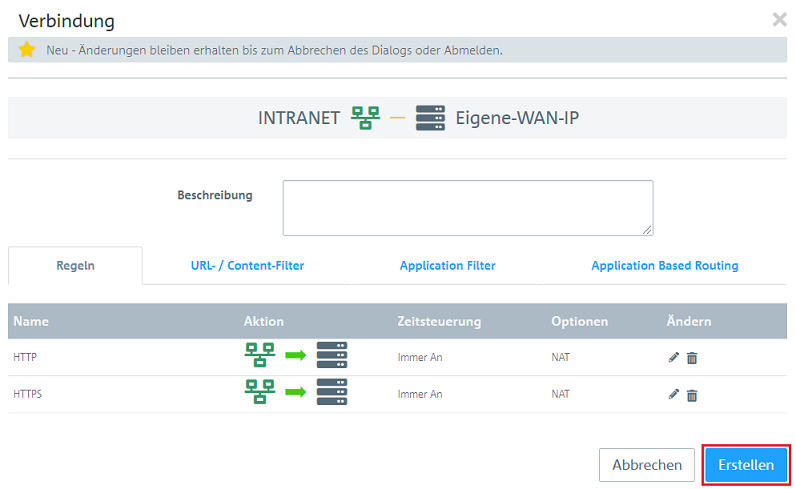

2.3 Klicken Sie auf dem Desktop auf das Netzwerk-Objekt (in diesem Beispiel INTRANET), wählen das Verbindungswerkzeug aus und klicken auf das in Schritt 2.2 erstellte Host-Objekt.

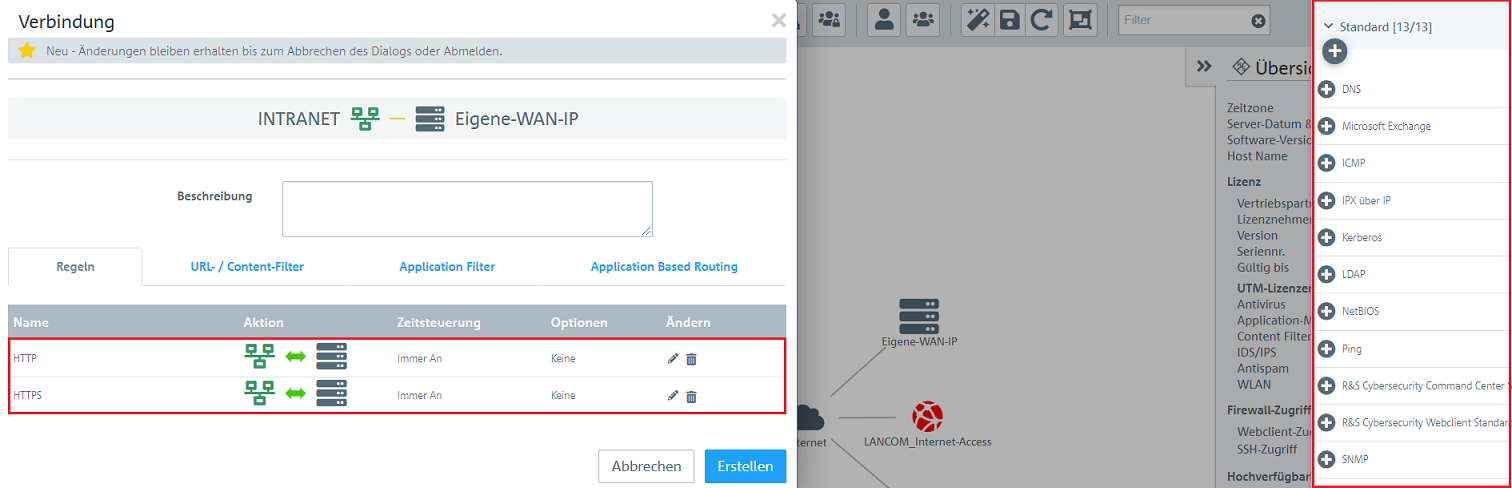

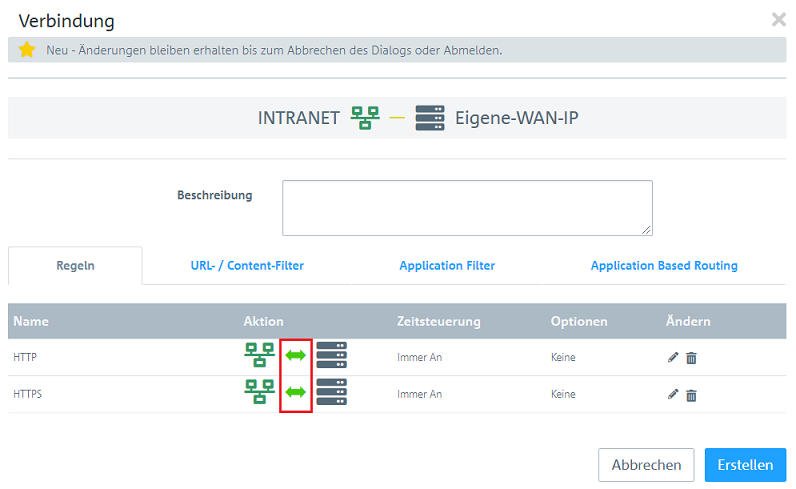

2.4 Fügen Sie die Protokolle HTTP und HTTPS hinzu.

2.5 Klicken Sie für die Protokolle HTTP und HTTPS jeweils einmal auf das "Pfeil-Symbol", damit der Pfeil nach rechts zeigt.

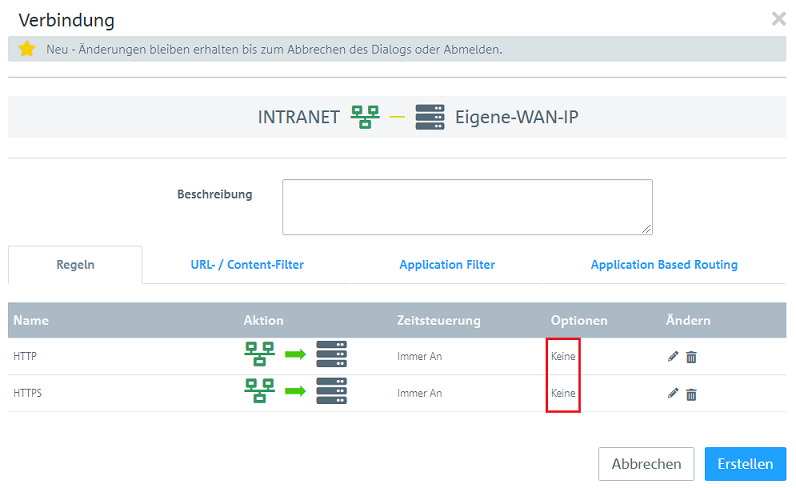

2.6 Klicken Sie für HTTP und HTTPS unter Optionen jeweils auf Keine, um weitere Einstellungen anzupassen.

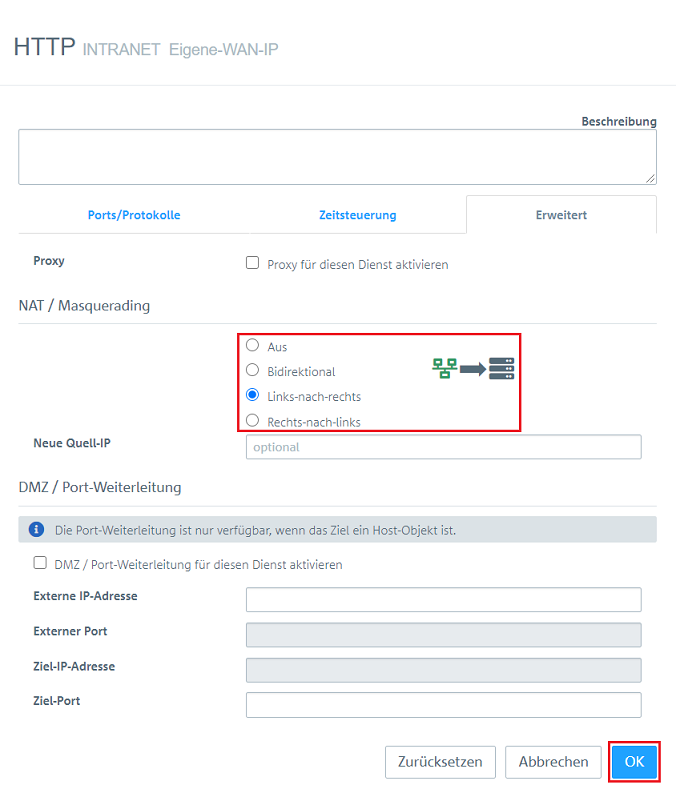

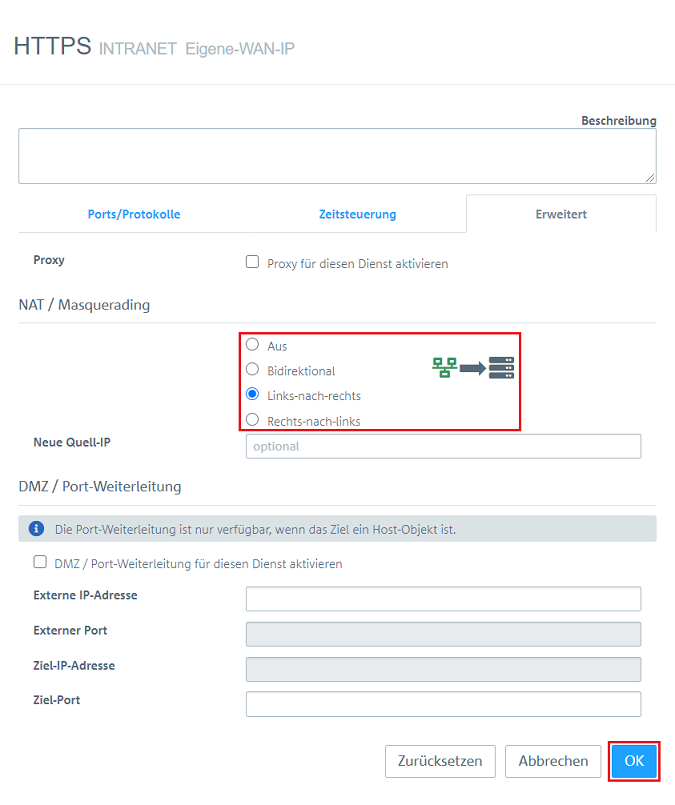

2.7 Wählen Sie für HTTP und HTTPS bei NAT / Masquerading jeweils die Option Links-nach-rechts aus und klicken auf OK.

2.8 Klicken Sie auf Erstellen, um die Regeln anzulegen.

2.9 Klicken Sie auf Aktivieren, damit die vorgenommenen Einstellungen von der Unified Firewall umgesetzt werden.

|