Beschreibung:

In einigen Szenarien ist es erforderlich den Datenverkehr vor dem Einsatz der Unified Firewall in einem Netzwerk zu beobachten. Dies kann durch die Verwendung einer transparenten Bridge realisiert werden.

In diesem Artikel wird beschrieben, wie eine LANCOM R&S®Unified Firewall im Bridge Mode betrieben werden kann.

Im transparenten Bridge Mode stehen nur die UTM-Features IDS/IPS und Application-Management zur Verfügung. Die restlichen UTM-Features können nicht verwendet werden! |

Voraussetzungen:

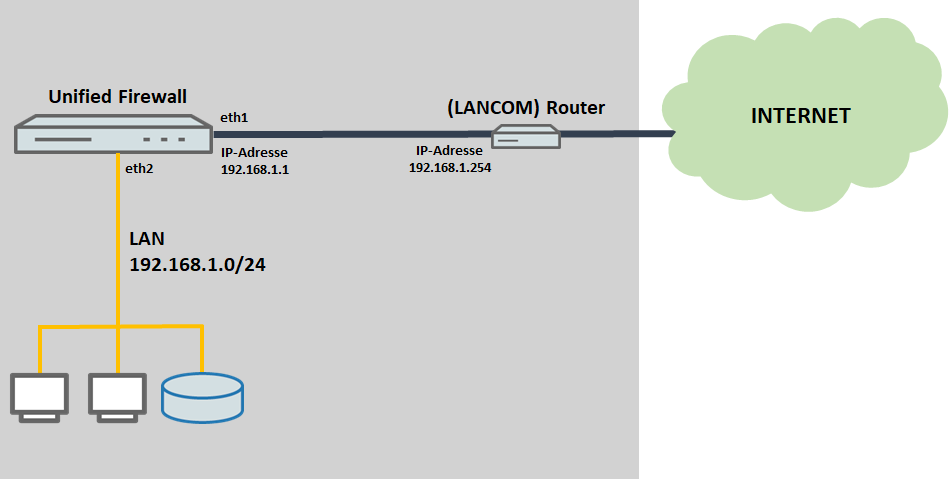

Szenario:

Vorgehensweise:

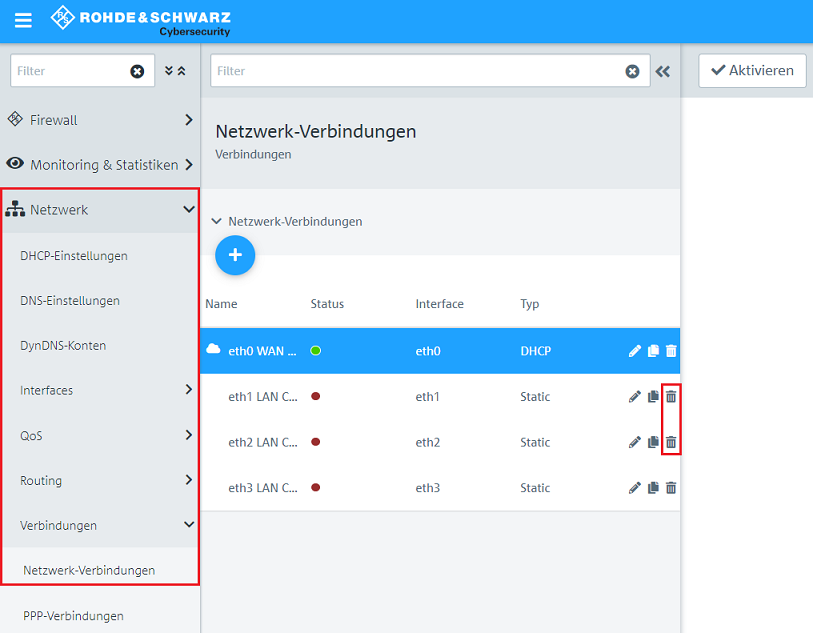

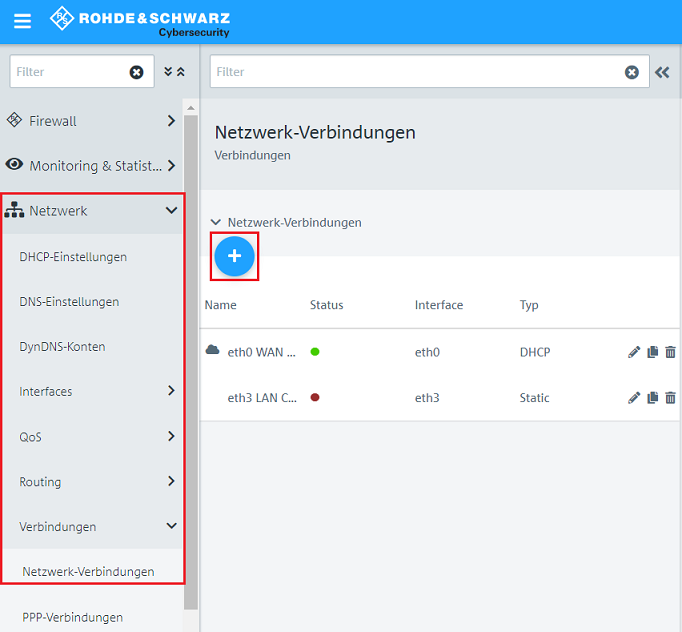

1. Öffnen Sie die Konfiguration der Unified Firewall im Browser, wechseln in das Menü Netzwerk → Verbindungen → Netzwerk-Verbindungen und löschen mit einem Klick auf das "Mülltonnen-Symbol" zwei bisher nicht verwendete Verbindungen, damit zwei Ethernet-Ports für eine Bridge zur Verfügung stehen (in diesem Beispiel eth1 und eth2).

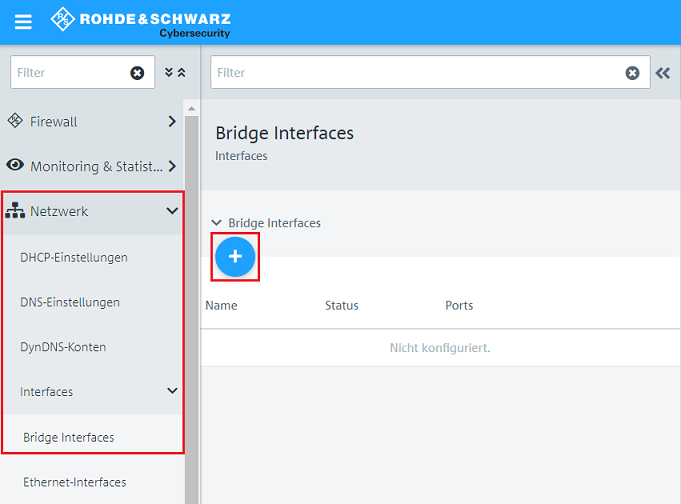

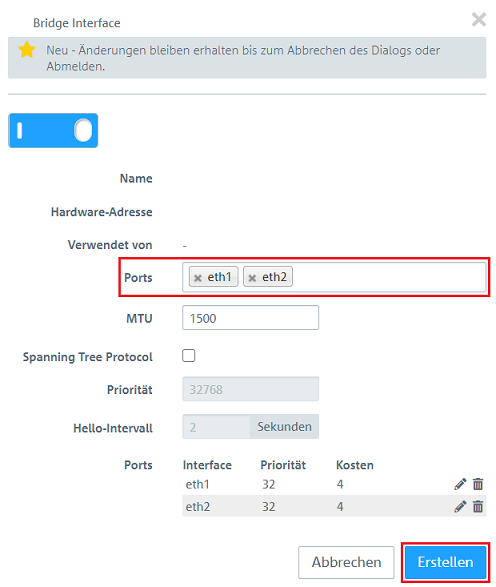

2. Wechseln Sie in das Menü Netzwerk → Interfaces → Bridge Interfaces und klicken auf das "Plus-Zeichen", um ein Bridge Interface zu erstellen.

3. Fügen Sie bei Ports die in Schritt 1. frei gewordenen Ethernet-Ports hinzu und klicken auf Erstellen (in diesem Beispiel eth1 und eth2).

4. Wechseln Sie in das Menü Netzwerk → Verbindungen → Netzwerk-Verbindungen und klicken auf das "Plus-Zeichen", um eine neue Verbindung anzulegen.

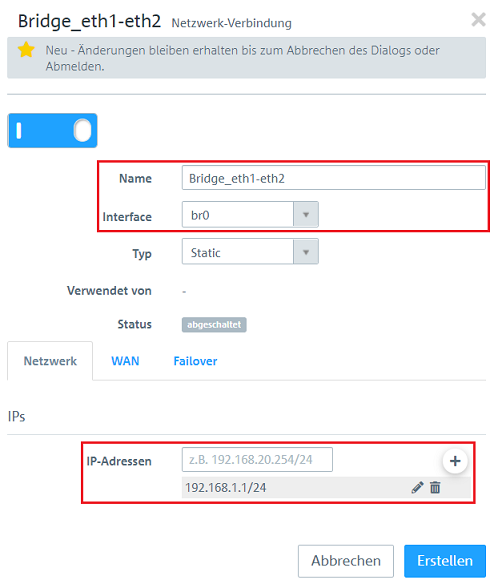

5. Passen Sie folgende Parameter an:

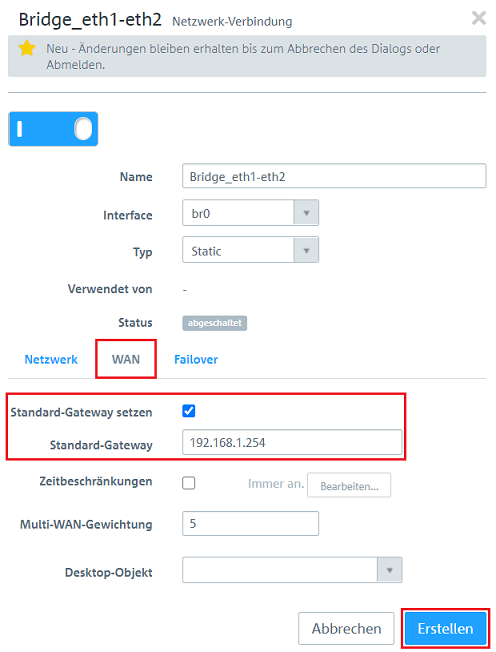

6. Wechsel Sie in den Reiter WAN, passen die folgenden Parameter an und klicken auf Erstellen:

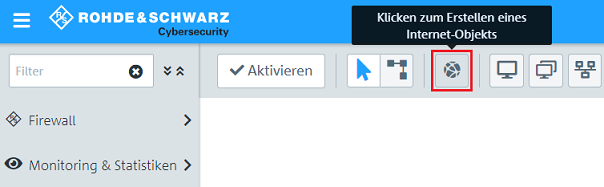

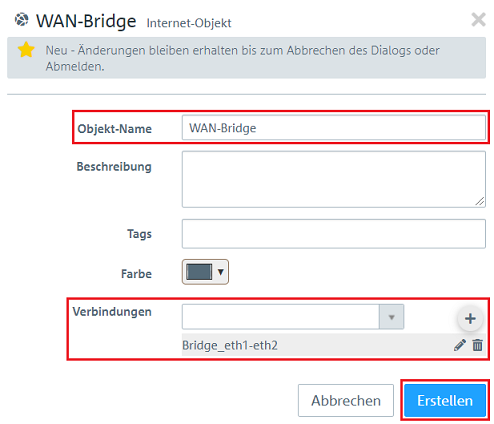

7. Klicken Sie auf das Symbol zum Erstellen eines Internet-Objektes.

8. Passen Sie folgende Parameter an und klicken auf Erstellen:

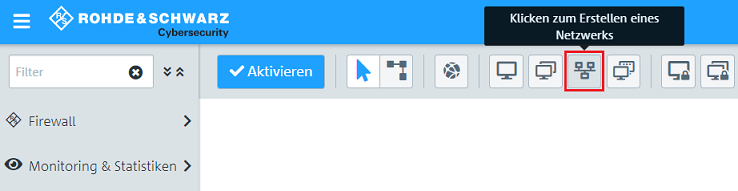

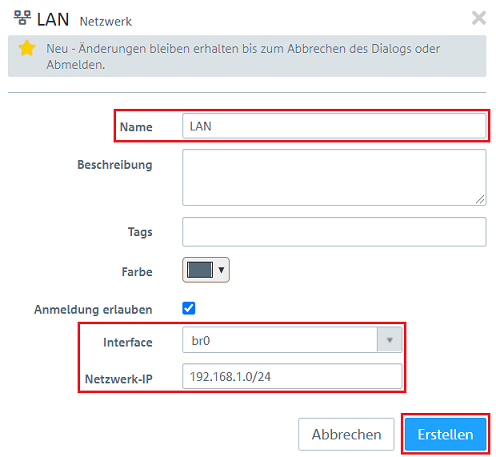

9. Klicken Sie auf das Symbol zum Erstellen eines Netzwerks.

10. Passen Sie folgende Parameter an und klicken auf Erstellen:

11. Klicken Sie auf Aktivieren, damit die vorgenommenen Änderungen von der Unified Firewall umgesetzt werden.

Weiterführende Schritte:

Der Datenverkehr kann in dem Menü Monitoring & Statistiken → Protokolle → Alarm-Protokoll eingesehen werden.

1. Jeglicher Datenverkehr wird geblockt:

Da ab Werk alle Pakete verworfen werden (Deny-All Strategie), muss keine separate Firewall-Regel erstellt werden.

Dieser Modus eignet sich nur, um den Datenverkehr für einen kurzen Zeitraum zu überprüfen, da der Betrieb nicht möglich ist.

2. Jeglicher Datenverkehr wird zugelassen:

Damit alle Pakete zugelassen werden, muss ein Objekt erstellt werden, welches für alle Ports gilt. Anschließend kann dieses in einer Firewall-Regel verwendet werden.

Dieser Modus kann längerfristig verwendet werden, da der Betrieb nicht eingeschränkt wird.

Zusätzlich können folgende UTM-Features eingerichtet werden: