Beschreibung:

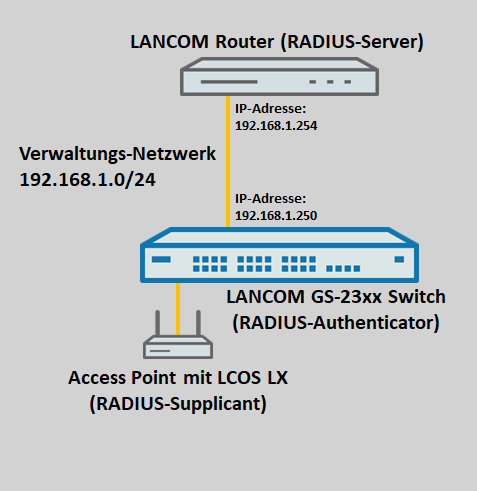

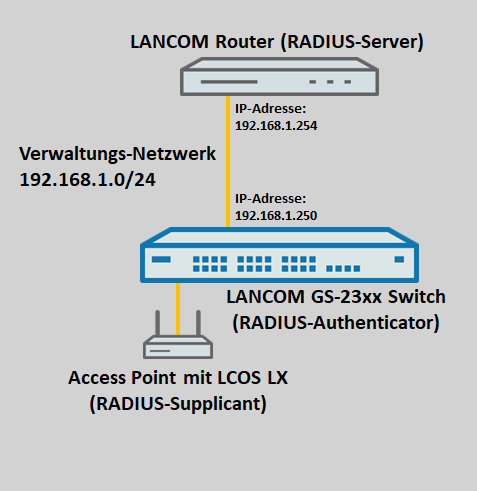

Wenn ein Access Point in einem öffentlich zugänglichen Bereich so montiert ist, dass er ohne Hilfsmittel erreicht werden kann (z.B. in Schulen oder Hotels), ist es empfehlenswert durch eine RADIUS-Authentifizierung dafür zu sorgen, dass ein Endgerät (z.B. ein Notebook) selbst dann keinen Zugriff auf das Verwaltungs-Netzwerk erhält, wenn es per Kabel an die Ethernet-Anschlussdose des Access Points angeschlossen wird.

In diesem Artikel wird beschrieben, wie für einen Access Point mit LCOS LX eine RADIUS-Authentifizierung eingerichtet wird, damit nur dieser Zugriff zum Verwaltungs-Netzwerk erhält.

Access Points, welche in einem WLC-Szenario betrieben werden, müssen jeweils einzeln konfiguriert werden. Eine zentrale Konfiguration der hier beschriebenen Schritte über einen WLC ist nicht möglich. Dieses Szenario lässt sich auch mit LCOS LX Access Points umsetzen. |

Voraussetzungen:

Szenario:

Vorgehensweise:

1. Konfiguration des RADIUS-Servers auf dem LANCOM Router:

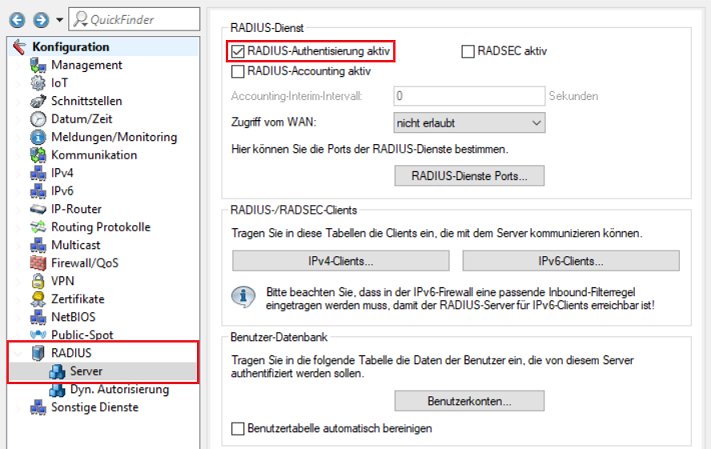

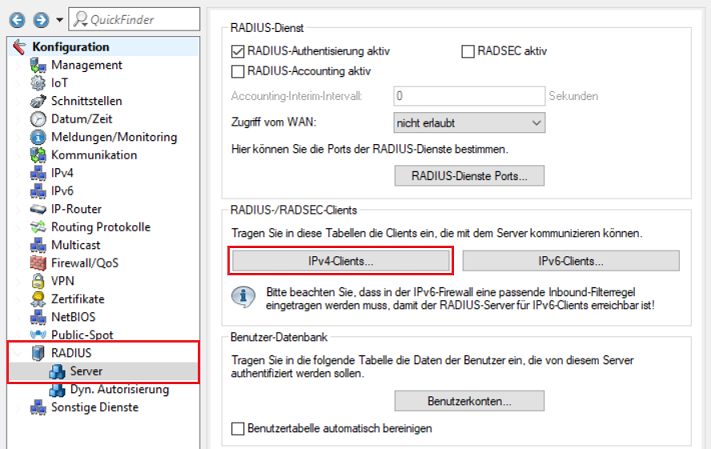

1.1 Öffnen Sie die Konfiguration des Routers in LANconfig, wechseln in das Menü RADIUS → Server und setzen den Haken bei RADIUS-Authentisierung aktiv.

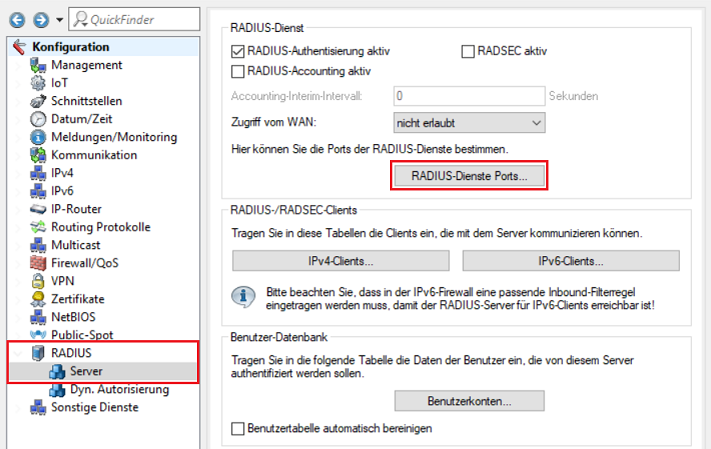

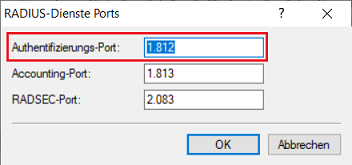

1.2 Wechseln Sie in das Menü RADIUS-Dienste Ports.

1.3 Stellen Sie sicher, dass der Authentifizierungs-Port 1812 hinterlegt ist.

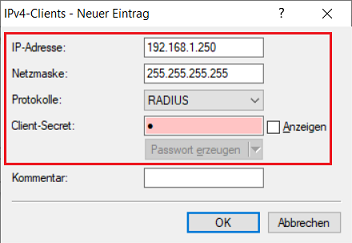

1.4 Wechseln Sie in das Menü IPv4-Clients.

1.5 Erstellen Sie einen neuen Eintrag und hinterlegen folgende Parameter:

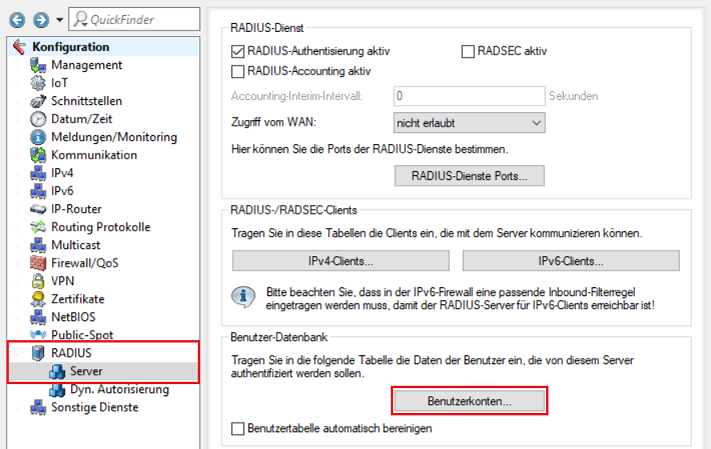

1.6 Wechseln Sie in das Menü Benutzerkonten.

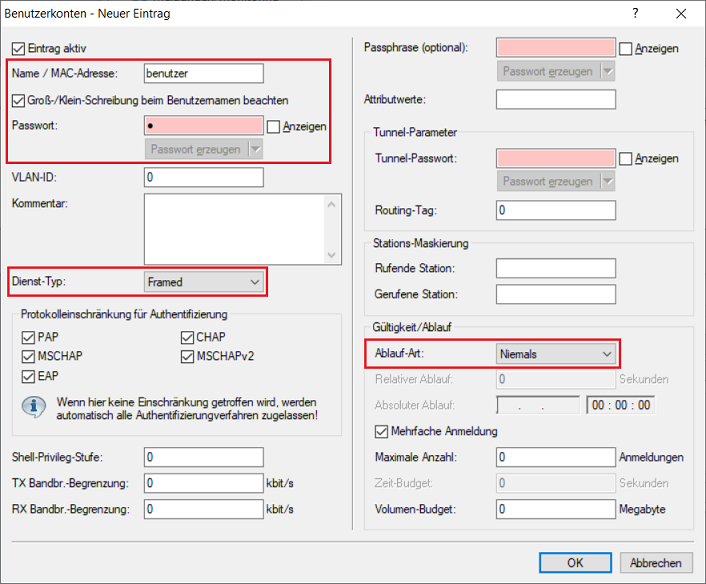

1.7 Erstellen Sie einen neuen Eintrag und passen folgende Parameter an:

Ab SWOS 3.32 RU7 sendet der Switch ein RADIUS-Request mit dem Dienst-Typ Call-Check. In diesem Fall muss der Dienst-Typ hier auch auf Call-Check gesetzt werden. Alternativ kann auch Beliebig ausgewählt werden. Der Dienst-Typ Call-Check wird erst ab LCOS 10.30 unterstützt. |

1.8 Die Konfiguration des RADIUS-Servers auf dem LANCOM Router ist damit abgeschlossen. Schreiben Sie die Konfiguration in das Gerät zurück.

2. Konfiguration des RADIUS-Authenticators auf dem GS-23xx Switch:

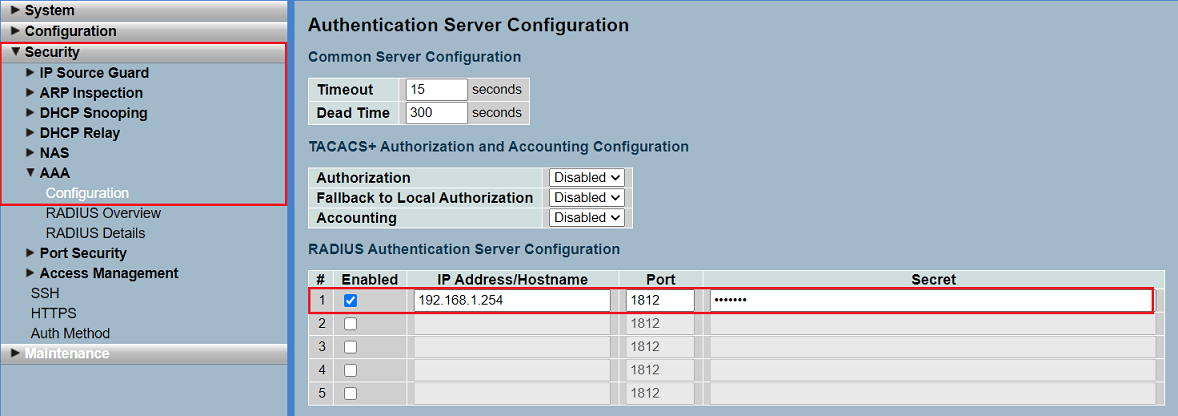

2.1 Öffnen Sie das Webinterface des Gerätes, wechseln in das Menü Security → AAA → Configuration, passen bei RADIUS Authentication Server Configuration folgende Parameter an und klicken auf Apply:

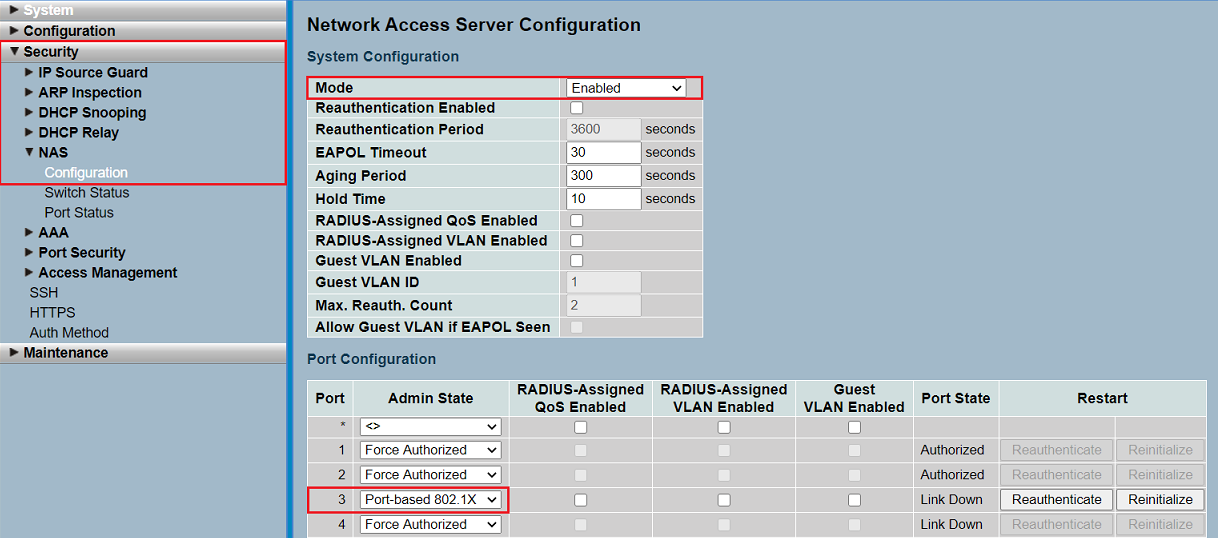

2.2 Wechseln Sie in das Menü Security → NAS → Configuration, passen folgende Parameter an und klicken auf Apply:

Mit der Option Port-based 802.1X muss sich nur der Access Point authentifizieren. Alle weiteren per WLAN angebundenen Endgeräte können ohne Authentifizierung über den Switch-Port kommunizieren. Daher ist es wichtig, für die WLAN-Endgeräte ein eigenes Netzwerk einzurichten, welches per VLAN von dem Verwaltungs-Netzwerk abgetrennt ist. Dazu können Sie sich an diesem Knowledge Base Artikel orientieren. |

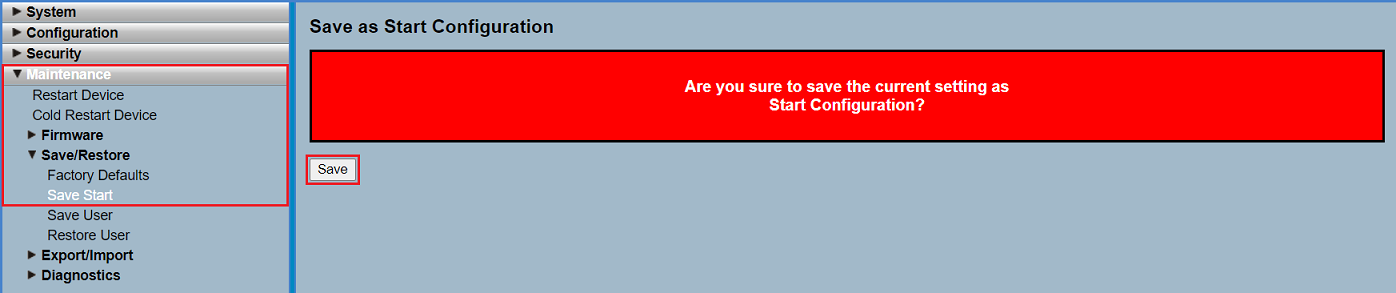

2.3 Wechseln Sie in das Menü Maintenance → Save/Restore → Save Start und klicken auf Save, damit die Konfiguration als Start-Konfiguration gespeichert wird.

Die Start-Konfiguration wird bootpersistent gespeichert und steht dadurch auch nach einem Neustart oder einem Stromausfall zur Verfügung. |

2.4 Die Konfiguration des Switches ist damit abgeschlossen.

3. Konfiguration des RADIUS-Supplicant auf dem Access Point:

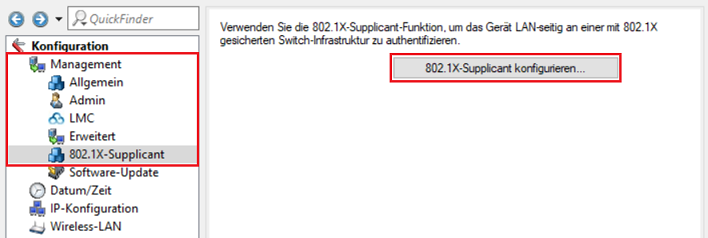

3.1 Konfiguration des RADIUS-Supplicant per LANconfig:

3.1.1 Öffnen Sie die Konfiguration des Access Points per LANconfig und wechseln in das Menü Management → 802.1X-Supplicant → 802.1X-Supplicant konfigurieren.

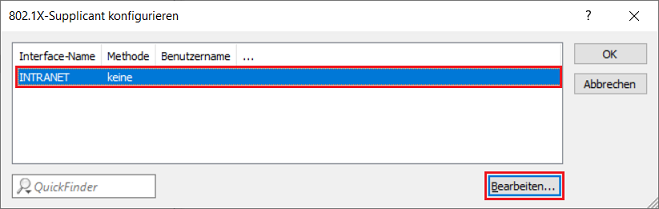

3.1.2 Bearbeiten Sie den vorhandenen Eintrag INTRANET.

3.1.3 Passen Sie folgende Parameter an:

3.1.4 Die Konfiguration des Access Points per LANconfig ist damit abgeschlossen. Schreiben Sie die Konfiguration in das Gerät zurück.

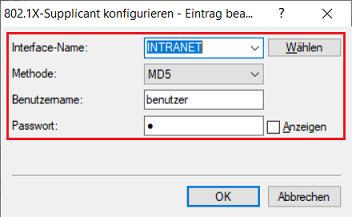

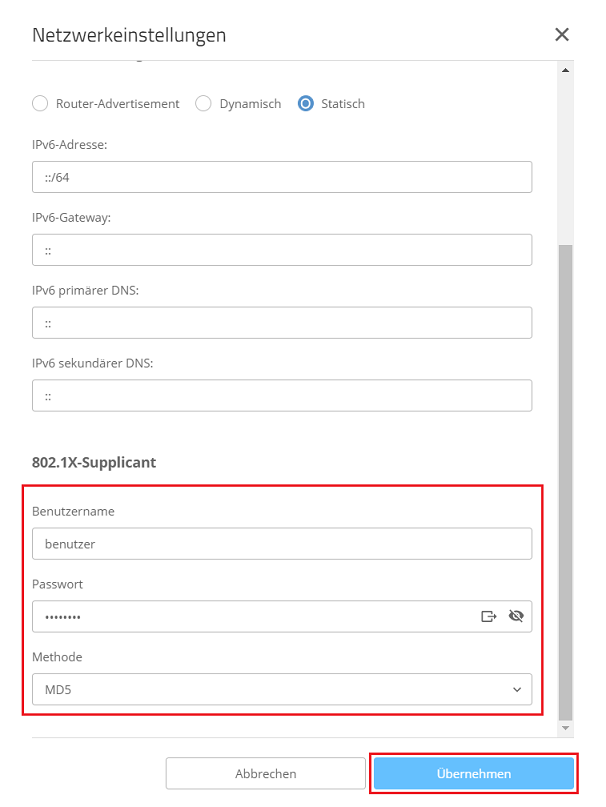

3.2 Konfiguration des RADIUS-Supplicant per WEBconfig:

3.2.1 Verbinden Sie sich per WEBconfig mit dem Access Point und wechseln in das Menü Systemkonfiguration → Passen Sie die Netzwerkeinstellungen Ihres Gerätes an.

3.2.2 Passen Sie bei 802.1X-Supplicant folgende Parameter an und klicken anschließend auf Übernehmen:

3.2.3 Die Konfiguration des Access Points ist damit abgeschlossen.