Die Einrichtung einer Route-based IKEv2 VPN-Verbindung zwischen zwei Unified Firewalls ist in dem folgenden Knowledge Base Artikel beschrieben:

Die Unterschiede zwischen Policy-based und Route-based IPSec sind in dem folgenden Knowledge Base Artikel beschrieben:

Unterschiede zwischen Policy-based und Route-based IPSec bei LANCOM R&S®Unified Firewalls

Voraussetzungen:

- LANCOM R&S®Unified Firewall ab LCOS FX 10.4

- Bereits eingerichtete und funktionsfähige Internet-Verbindung auf den Unified Firewalls

- Web-Browser zur Konfiguration der Unified Firewall.

Es werden folgende Browser unterstützt:- Google Chrome

- Chromium

- Mozilla Firefox

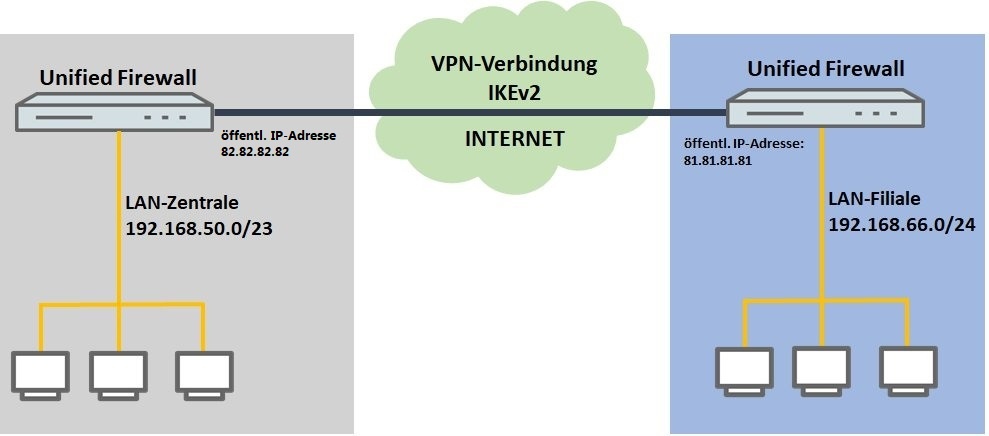

Szenario:

- Ein Unternehmen möchte seine Filiale, in welcher eine LANCOM R&S®Unified Firewall vorhanden ist, per IKEv2 Site-To-Site Verbindung mit der Firmenzentrale verbinden, in welcher ebenfalls eine LANCOM R&S®Unified Firewall verwendet wird.

- Die Filiale verfügt über eine Internetverbindung mit der festen öffentlichen IP-Adresse 81.81.81.81.

- Die Zentrale verfügt über eine Internetverbindung mit der festen öffentlichen IP-Adresse 82.82.82.82.

- Die Unified Firewall in der Zentrale soll die VPN-Verbindung zur Filiale aufbauen.

- Das lokale Netzwerk der Zentrale hat den IP-Adressbereich 192.168.50.0/23.

- Das lokale Netzwerk der Filiale hat den IP-Adressbereich 192.168.66.0/24.

Wenn der Unified Firewall ein LANCOM Router vorgeschaltet ist , welcher die Internetverbindung herstellt, muss auf dem vorgeschalteten Gerät der annehmenden Seite je ein Port-Forwarding für die UDP-Ports 500 und 4500 auf die WAN-IP-Adresse der Unified Firewall eingerichtet werden. Handelt es sich um einen Router eines anderen Herstellers, muss zusätzlich das Protokoll ESP an die Unified Firewall weitergeleitet werden.

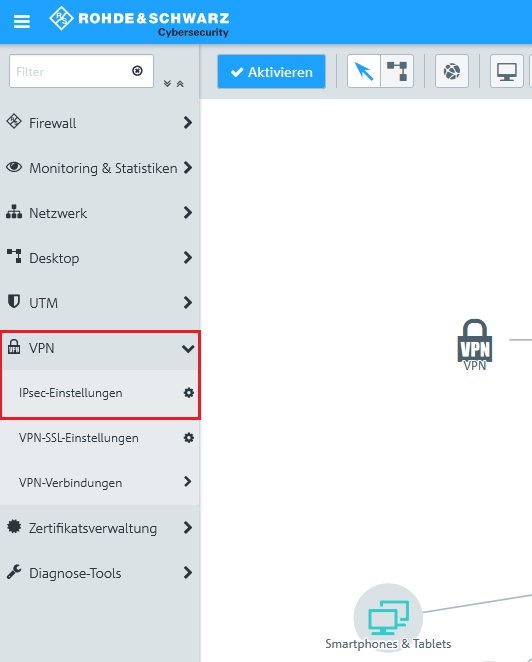

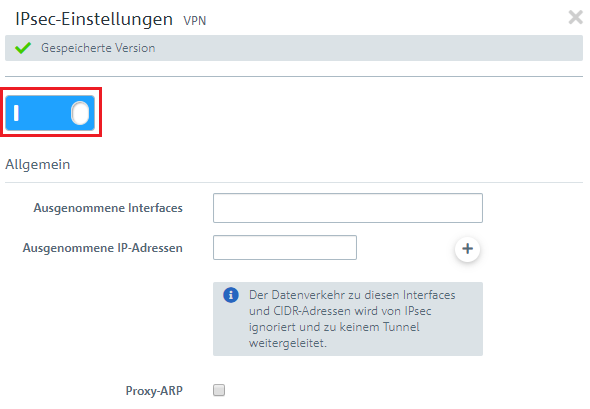

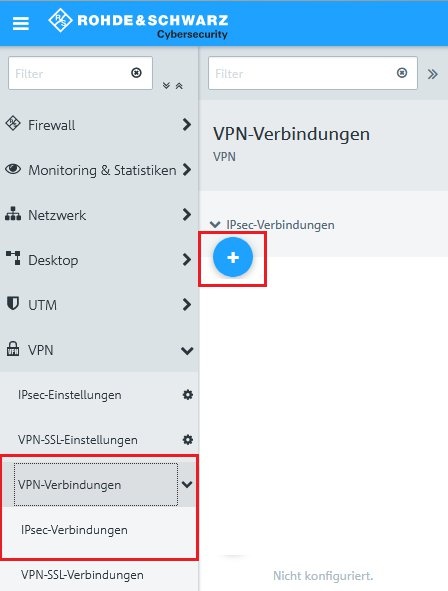

Vorgehensweise:

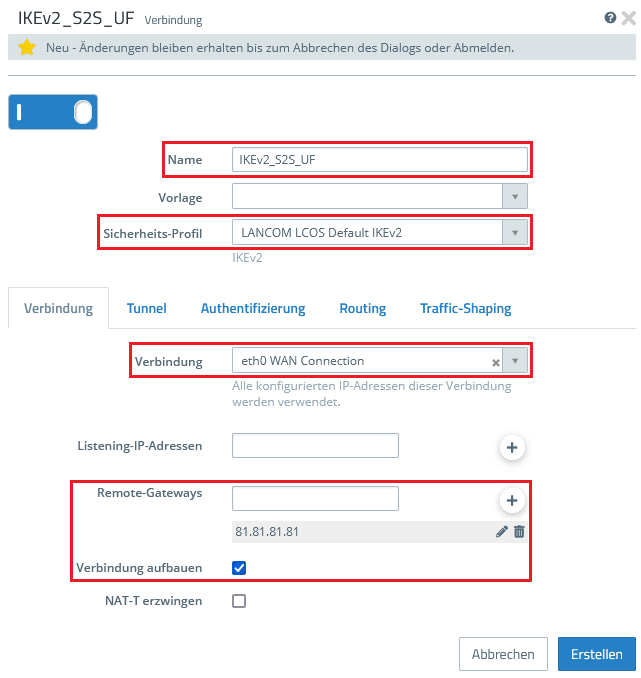

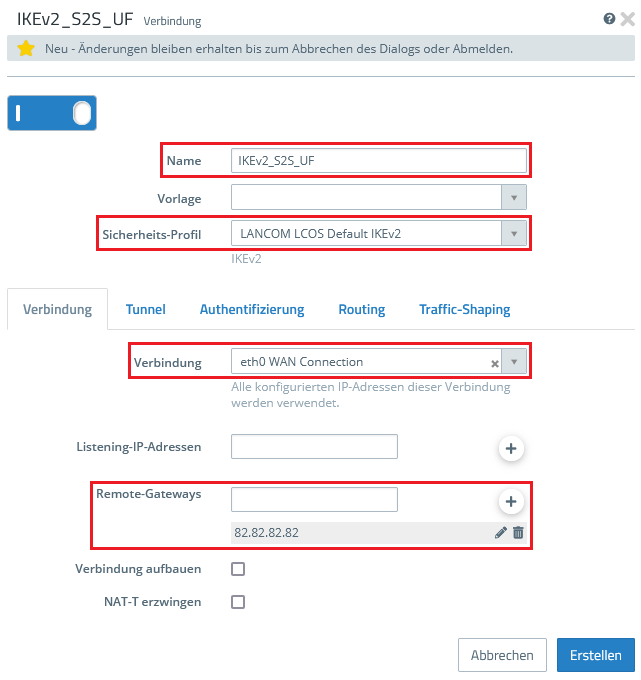

- Name: Vergeben Sie einen aussagekräftigen Name n.

- Sicherheits-Profil: Wählen Sie z.B. das Sicherheitsprofil LANCOM LCOS Default IKEv2 aus.

- Verbindung: Wählen Sie im Dropdown-Menü die Netzwerk-Verbindung aus, welche für die Internet-Verbindung verwendet wird.

- Remote-Gateway: Tragen Sie die öffentliche IP-Adresse oder den öffentlichen DNS-Namen der Filiale ein.

- Da die Unified Firewall der Zentrale in diesem Konfigurationsbeispiel die VPN-Verbindung aufbauen soll, müssen Sie Verbindung aufbauen auswählen.

Wenn Sie eine eigene Vorlage oder ein eigenes Sicherheits-Profil erstellt haben, können Sie diese/s hier ebenfalls verwenden.

Das vorgefertigte Sicherheits-Profil IKEv2 Suite-B-GCM-256 (RFC 6379) sollte nicht verwendet werden, da sowohl die IKE-, als auch die IPSec-Lifetime (SA-Lebensdauer) auf 0 steht. Dadurch kann es zu Verbindungs-Problemen kommen.

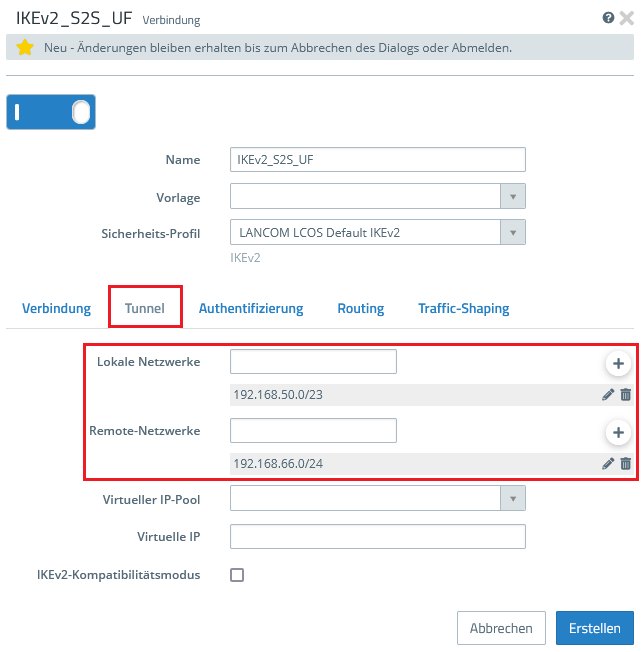

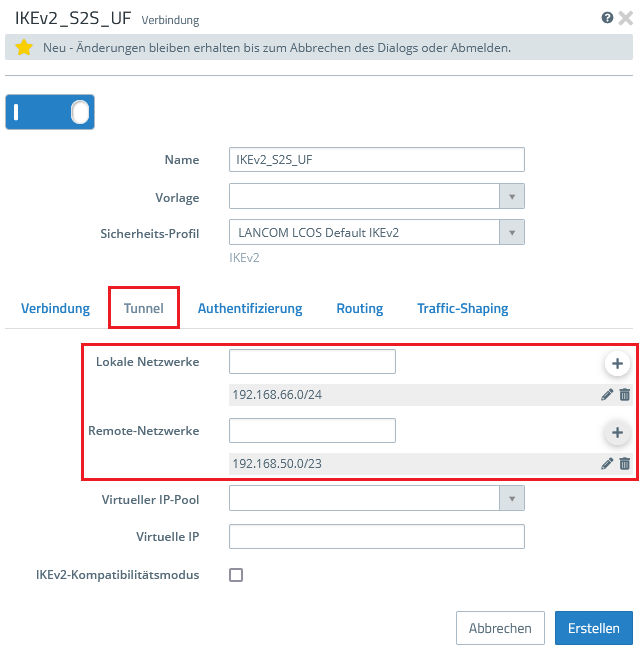

- Lokale Netzwerke: Geben Sie hier (in CIDR-Notation) die lokalen Netzwerke an, welche von der Gegenstelle erreicht werden sollen. In diesem Beispiel das lokale Netzwerk der Zentrale mit dem Adressbereich

192.168.50.0/23. - Remote-Netzwerke: Geben Sie hier (in CIDR-Notation) die entfernten Netzwerke an, welche von der Firewall erreicht werden sollen. In diesem Beispiel das lokale Netzwerk der Filiale mit dem Adressbereich

192.168.66.0/24.

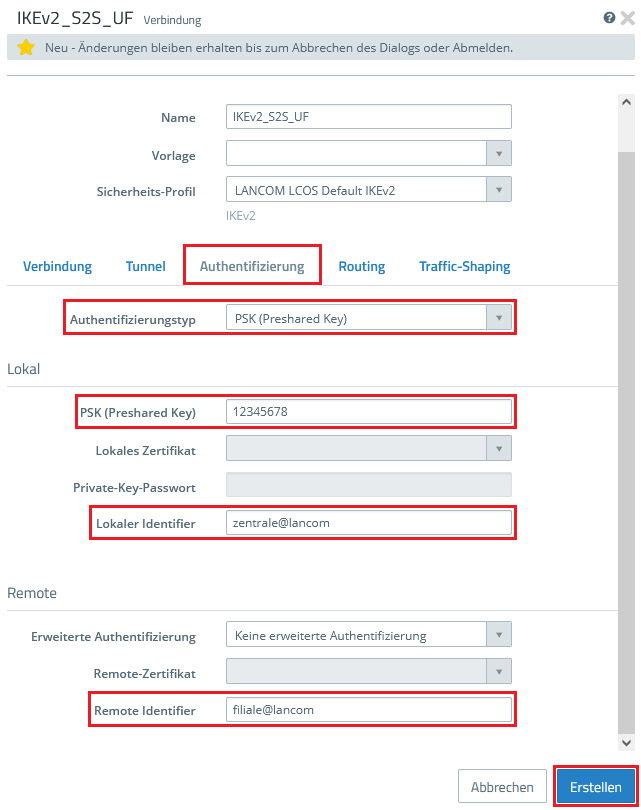

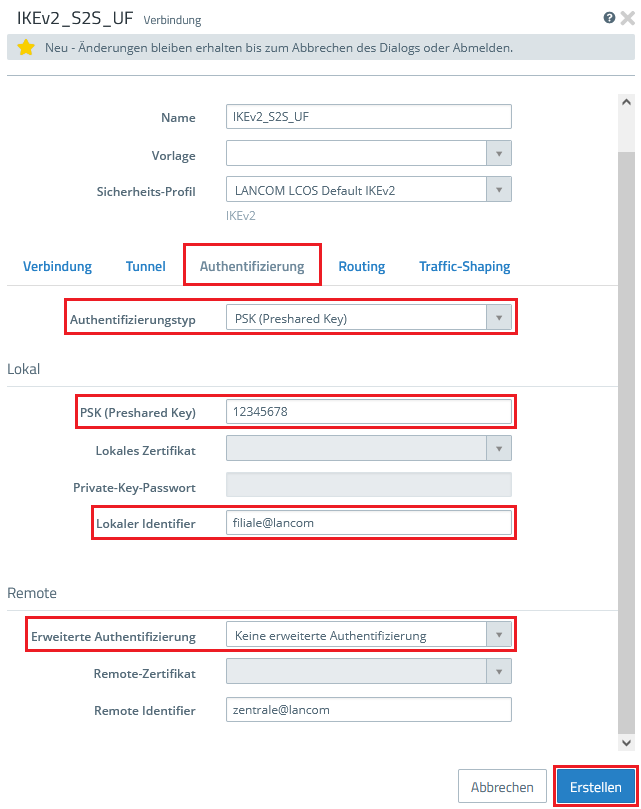

- Authentifizierungstyp: Wählen Sie hier die Option PSK (Preshared Key) aus.

- PSK (Preshared Key): Vergeben Sie einen Preshared Key für diese Verbindung.

- Lokaler Identifier: Vergeben Sie die Lokale Identität.

- Remote Identifier: Vergeben Sie die Entfernte Identität.

Der Local und Remote Identifier dürfen nicht übereinstimmen!

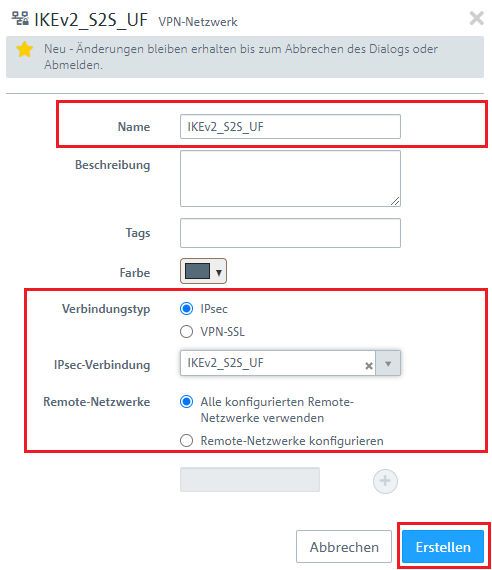

- Name: Vergeben Sie einen aussagekräftigen Namen.

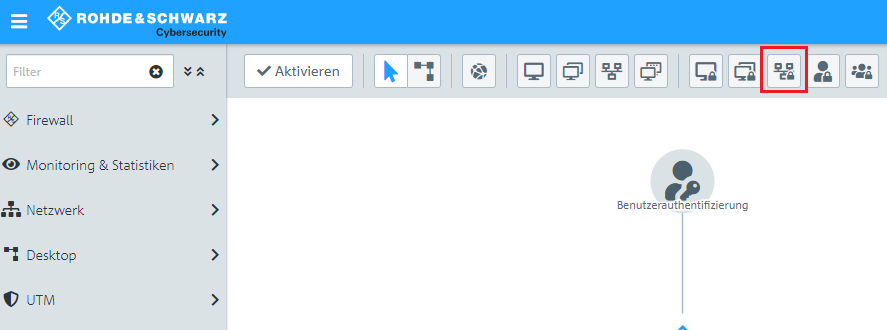

- Verbindungstyp: Wählen Sie den Typ IPSec.

- IPSec-Verbindung: Wählen Sie im Dropdownmenü bei IPSec die in Schritt 1.4 -1.6 erstellte VPN-Verbindung aus.

- Remote-Netzwerke: Wählen Sie aus, ob alle konfigurierten Remote Netzwerke oder ein oder mehrere bestimmte Netzwerke verwendet werden sollen.

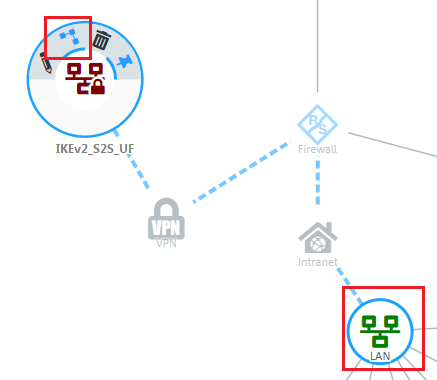

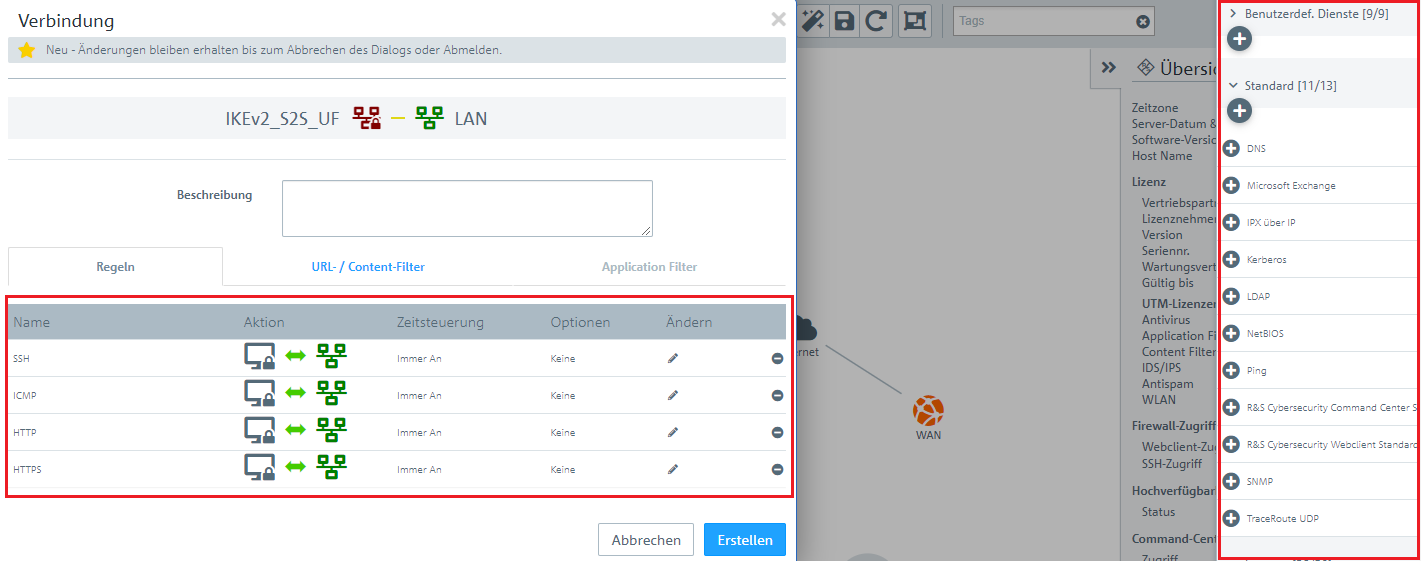

Eine Unified Firewall verwendet eine Deny-All Strategie. Die Kommunikation muss also explizit erlaubt werden.

- Name: Vergeben Sie einen aussagekräftigen Name n.

- Sicherheits-Profil: Wählen Sie z.B. das Sicherheitsprofil LANCOM LCOS Default IKEv2 aus.

- Verbindung: Wählen Sie im Dropdown-Menü die Netzwerk-Verbindung aus, welche für die Internet-Verbindung verwendet wird.

- Remote-Gateway: Tragen Sie die öffentliche IP-Adresse oder den öffentlichen DNS-Namen der Zentrale ein.

Wenn Sie eine eigene Vorlage oder ein eigenes Sicherheits-Profil erstellt haben, können Sie diese hier ebenfalls verwenden.

Das vorgefertigte Sicherheits-Profil IKEv2 Suite-B-GCM-256 (RFC 6379) sollte nicht verwendet werden, da sowohl die IKE-, als auch die IPSec-Lifetime (SA-Lebensdauer) auf 0 steht. Dadurch kann es zu Verbindungs-Problemen kommen.

- Lokale Netzwerke: Geben Sie hier (in CIDR-Notation) die lokalen Netzwerke an, welche von der Gegenstelle erreicht werden sollen. In diesem Beispiel das lokale Netzwerk der Filiale mit dem Adressbereich

192.168.66.0/24. - Remote-Netzwerke: Geben Sie hier (in CIDR-Notation) die entfernten Netzwerke an, welche von der Firewall erreicht werden sollen. In diesem Beispiel das lokale Netzwerk der Zentrale mit dem Adressbereich

192.168.50.0/23.

- Authentifizierungstyp: Wählen Sie hier die Option PSK (Preshared Key) aus.

- PSK (Preshared Key): Vergeben Sie den gleichen Preshared Key für diese Verbindung wie in der Zentrale (siehe Schritt 1.6).

- Lokaler Identifier: Vergeben Sie die Lokale Identität.

- Remote Identifier: Vergeben Sie die Entfernte Identität.

Der Local und Remote Identifier dürfen nicht übereinstimmen!

- Name: Vergeben Sie einen aussagekräftigen Namen.

- Verbindungstyp: Wählen Sie den Typ IPSec.

- IPSec-Verbindung: Wählen Sie im Dropdownmenü bei IPSec die in Schritt 2.4 -2.6 erstellte VPN-Verbindung aus.

- Remote-Netzwerke: Wählen Sie aus, ob alle konfigurierten Remote Netzwerke oder ein oder mehrere bestimmte Netzwerke verwendet werden sollen.

Eine Unified Firewall verwendet eine Deny-All Strategie. Die Kommunikation muss also explizit erlaubt werden.